Dns-integrering för privat slutpunkt i Azure

Azure Private Endpoint är ett nätverksgränssnitt som ger dig en privat och säker anslutning till en tjänst som drivs av Azure Private Link. Privat slutpunkt använder en privat IP-adress från ditt virtuella nätverk, vilket effektivt tar in tjänsten i ditt virtuella nätverk. Tjänsten kan vara en Azure-tjänst som Azure Storage, Azure Cosmos DB, SQL osv. eller din egen Private Link-tjänst. I den här artikeln beskrivs DNS-konfigurationsscenarier för privat Azure-slutpunkt.

Privata DNS-zoninställningar för Azure-tjänster som stöder en privat slutpunkt finns i Privata DNS-zonvärden för Azure Private Endpoint.

DNS-konfigurationsscenarier

FQDN för tjänsterna matchas automatiskt till en offentlig IP-adress. Om du vill matcha den privata IP-adressen för den privata slutpunkten ändrar du DNS-konfigurationen.

DNS är en viktig komponent för att programmet ska fungera korrekt genom att matcha ip-adressen för den privata slutpunkten.

Baserat på dina inställningar är följande scenarier tillgängliga med integrerad DNS-matchning:

Arbetsbelastningar för virtuella nätverk utan Azure Private Resolver

Peer-kopplade virtuella nätverksarbetsbelastningar utan Azure Private Resolver

Azure Private Resolver för virtuella nätverk och lokala arbetsbelastningar

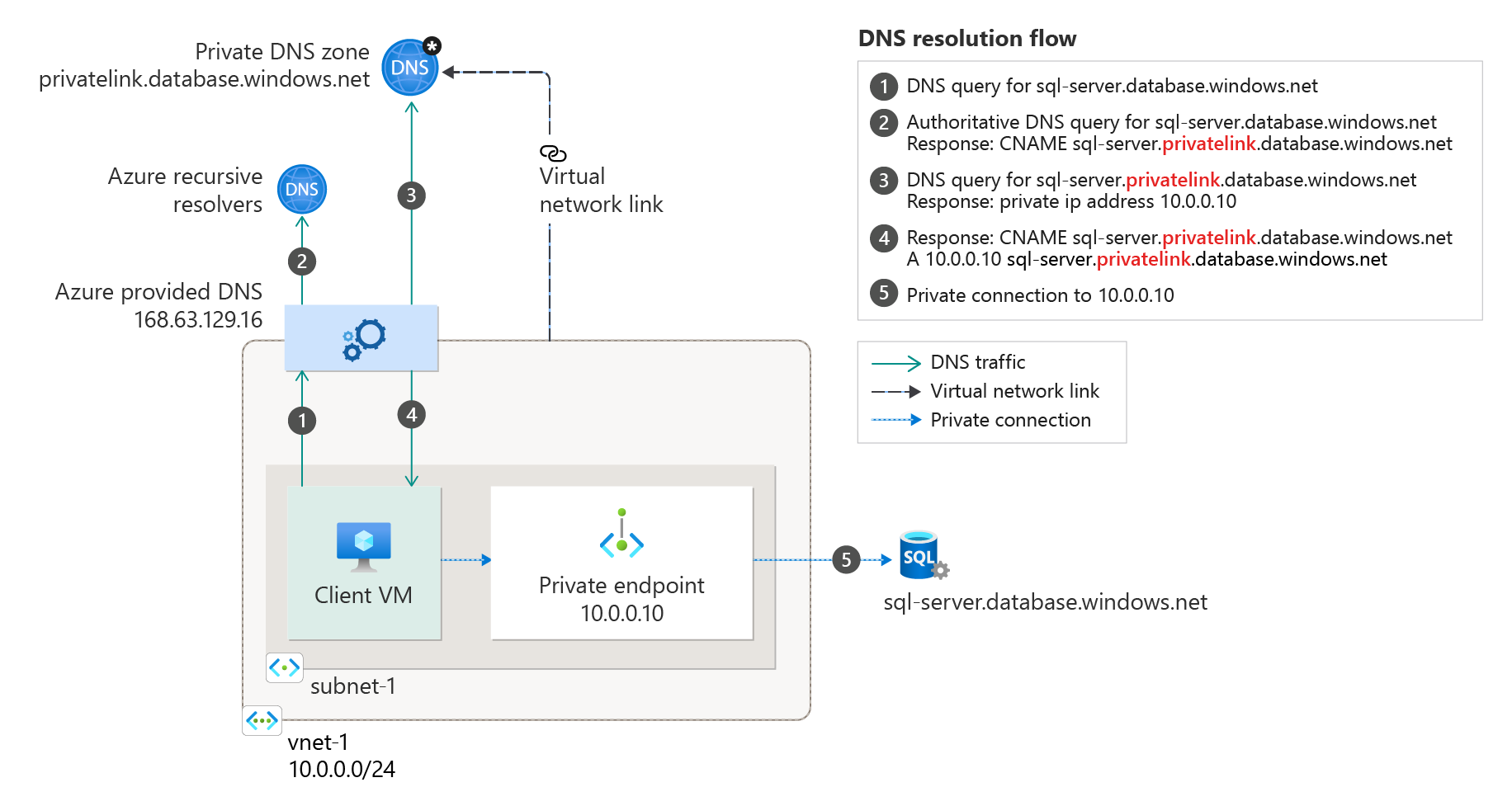

Arbetsbelastningar för virtuella nätverk utan Azure Private Resolver

Den här konfigurationen är lämplig för arbetsbelastningar i virtuella nätverk utan en anpassad DNS-server. I det här scenariot frågar klienten efter IP-adressen för den privata slutpunkten till den Azure-tillhandahållna DNS-tjänsten 168.63.129.16. Azure DNS ansvarar för DNS-matchning av de privata DNS-zonerna.

Kommentar

I det här scenariot används den Azure SQL Database-rekommenderade privata DNS-zonen. För andra tjänster kan du justera modellen med hjälp av följande referens: Dns-zonkonfiguration för Azure-tjänster.

För att konfigurera korrekt behöver du följande resurser:

Virtuellt klientnätverk

Privat DNS zon privatelink.database.windows.net med typ A-post

Privat slutpunktsinformation (FQDN-postnamn och privat IP-adress)

Följande skärmbild visar DNS-matchningssekvensen från virtuella nätverksarbetsbelastningar med hjälp av den privata DNS-zonen:

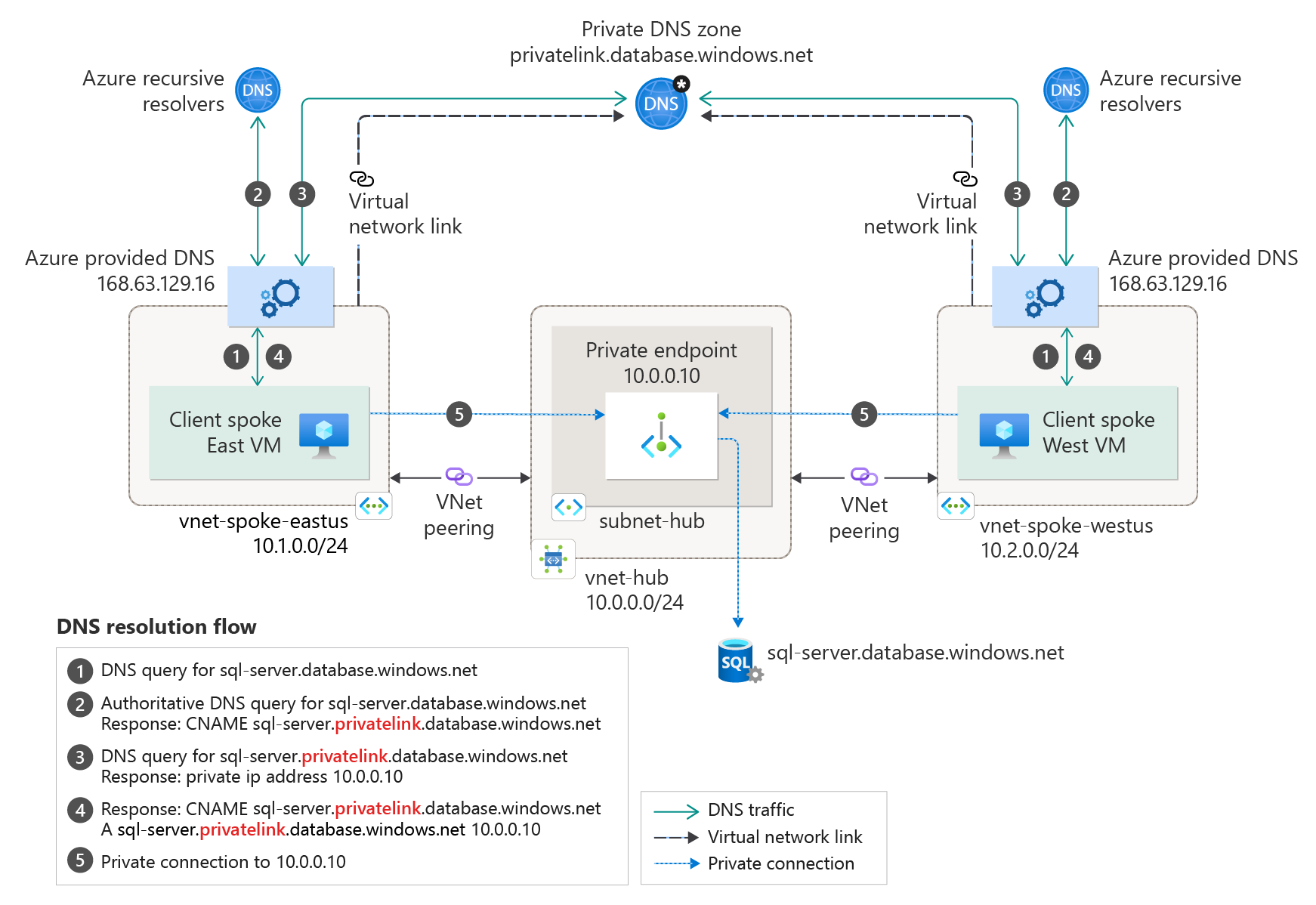

Peer-kopplade virtuella nätverksarbetsbelastningar utan Azure Private Resolver

Du kan utöka den här modellen till peer-kopplade virtuella nätverk som är kopplade till samma privata slutpunkt. Lägg till nya virtuella nätverkslänkar till den privata DNS-zonen för alla peer-kopplade virtuella nätverk.

Viktigt!

En enskild privat DNS-zon krävs för den här konfigurationen. Att skapa flera zoner med samma namn för olika virtuella nätverk skulle behöva manuella åtgärder för att slå samman DNS-posterna.

Om du använder en privat slutpunkt i en hub-and-spoke-modell från en annan prenumeration eller till och med inom samma prenumeration länkar du samma privata DNS-zoner till alla ekrar och virtuella navnätverk som innehåller klienter som behöver DNS-matchning från zonerna.

I det här scenariot finns det en nätverkstopologi för nav och ekrar . Ekernätverken delar en privat slutpunkt. De virtuella ekernätverken är länkade till samma privata DNS-zon.

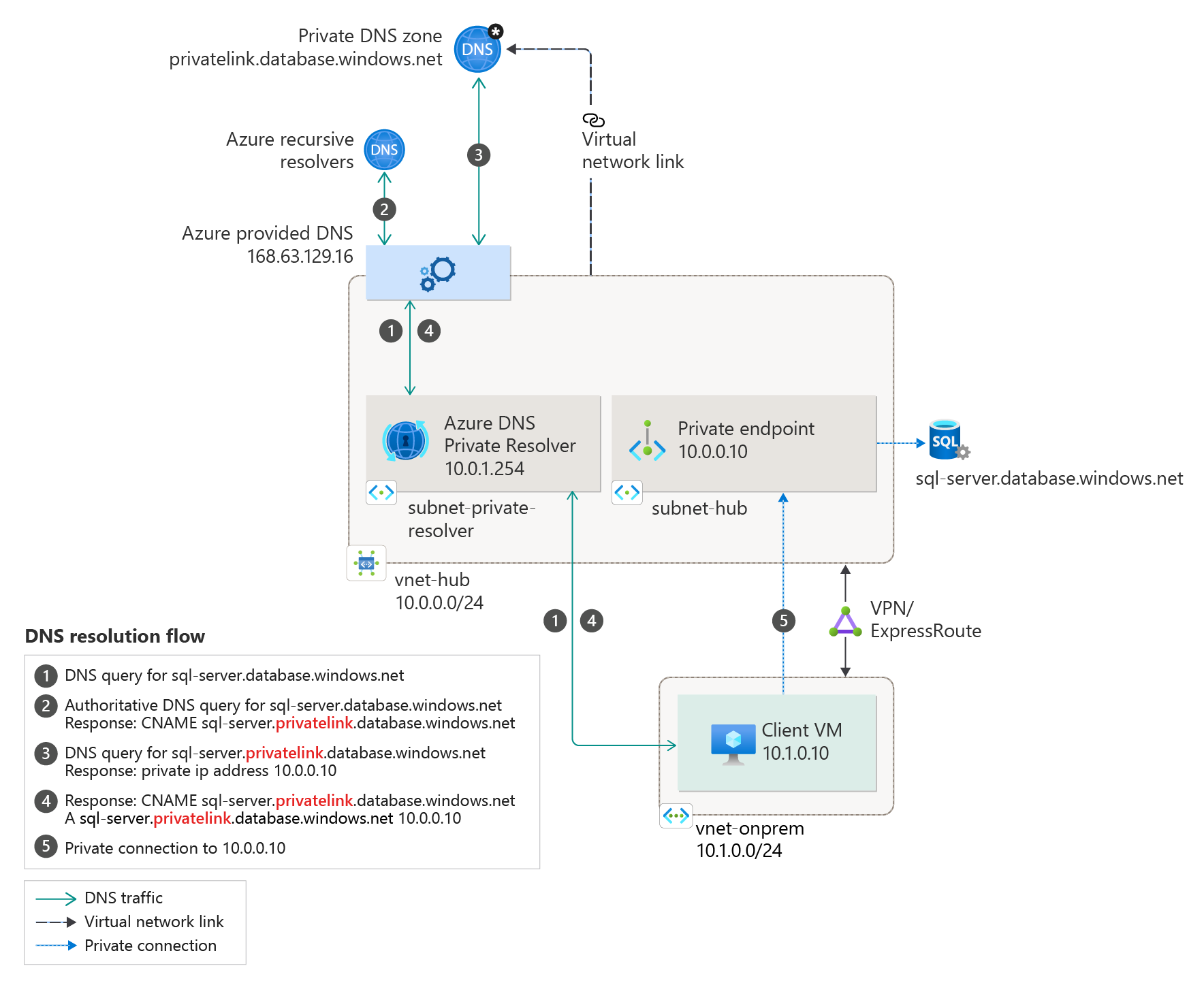

Azure Private Resolver för lokala arbetsbelastningar

För lokala arbetsbelastningar för att lösa FQDN för en privat slutpunkt använder du Azure Private Resolver för att lösa den offentliga DNS-zonen för Azure-tjänsten i Azure. Azure Private Resolver är en Azure-hanterad tjänst som kan lösa DNS-frågor utan att behöva en virtuell dator som fungerar som DNS-vidarebefordrare.

Följande scenario gäller för ett lokalt nätverk som har konfigurerats för att använda en privat Azure Resolver. Den privata matcharen vidarebefordrar begäran om den privata slutpunkten till Azure DNS.

Kommentar

I det här scenariot används den Azure SQL Database-rekommenderade privata DNS-zonen. För andra tjänster kan du justera modellen med hjälp av följande referens: DNS-zonvärden för Azure-tjänster.

Följande resurser krävs för en korrekt konfiguration:

Lokalt nätverk

Virtuellt nätverk som är anslutet till lokalt

Privat DNS zoner privatelink.database.windows.net med typ A-post

Privat slutpunktsinformation (FQDN-postnamn och privat IP-adress)

Följande diagram illustrerar DNS-matchningssekvensen från ett lokalt nätverk. Konfigurationen använder en privat lösning som distribuerats i Azure. Lösningen görs av en privat DNS-zon som är länkad till ett virtuellt nätverk:

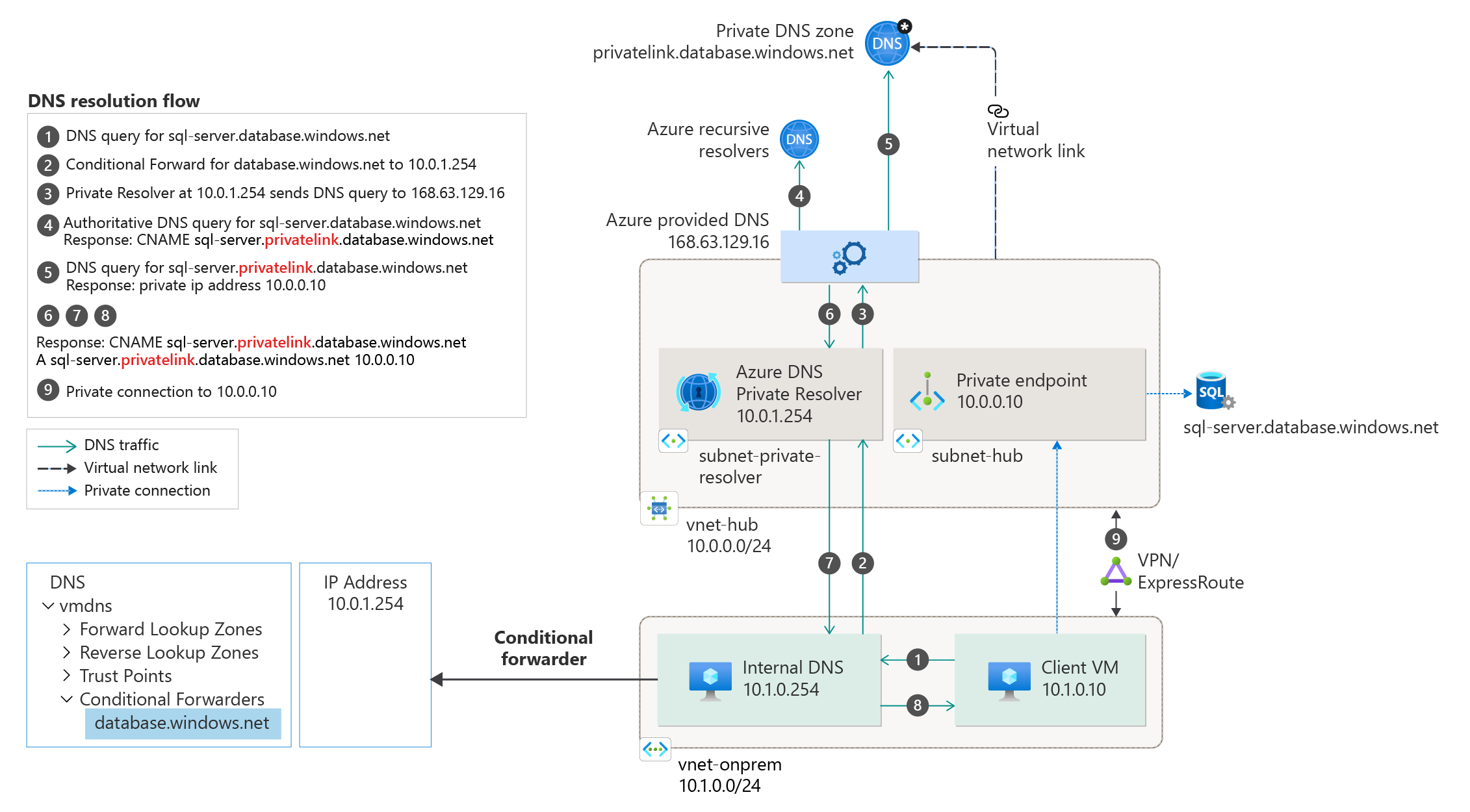

Azure Private Resolver med lokal DNS-vidarebefordrare

Den här konfigurationen kan utökas för ett lokalt nätverk som redan har en DNS-lösning på plats.

Den lokala DNS-lösningen är konfigurerad för att vidarebefordra DNS-trafik till Azure DNS via en villkorlig vidarebefordrare. Den villkorliga vidarebefordraren refererar till den privata lösen som distribuerats i Azure.

Kommentar

I det här scenariot används den Azure SQL Database-rekommenderade privata DNS-zonen. För andra tjänster kan du justera modellen med hjälp av följande referens: DNS-zonvärden för Azure-tjänster

För att konfigurera korrekt behöver du följande resurser:

Lokalt nätverk med en anpassad DNS-lösning på plats

Virtuellt nätverk som är anslutet till lokalt

Privat DNS zoner privatelink.database.windows.net med typ A-post

Privat slutpunktsinformation (FQDN-postnamn och privat IP-adress)

Följande diagram illustrerar DNS-matchningen från ett lokalt nätverk. DNS-matchning vidarebefordras villkorligt till Azure. Lösningen görs av en privat DNS-zon som är länkad till ett virtuellt nätverk.

Viktigt!

Den villkorliga vidarebefordran måste göras till den rekommenderade offentliga DNS-zonvidare. Till exempel: database.windows.net i stället för privatelink.database.windows.net.

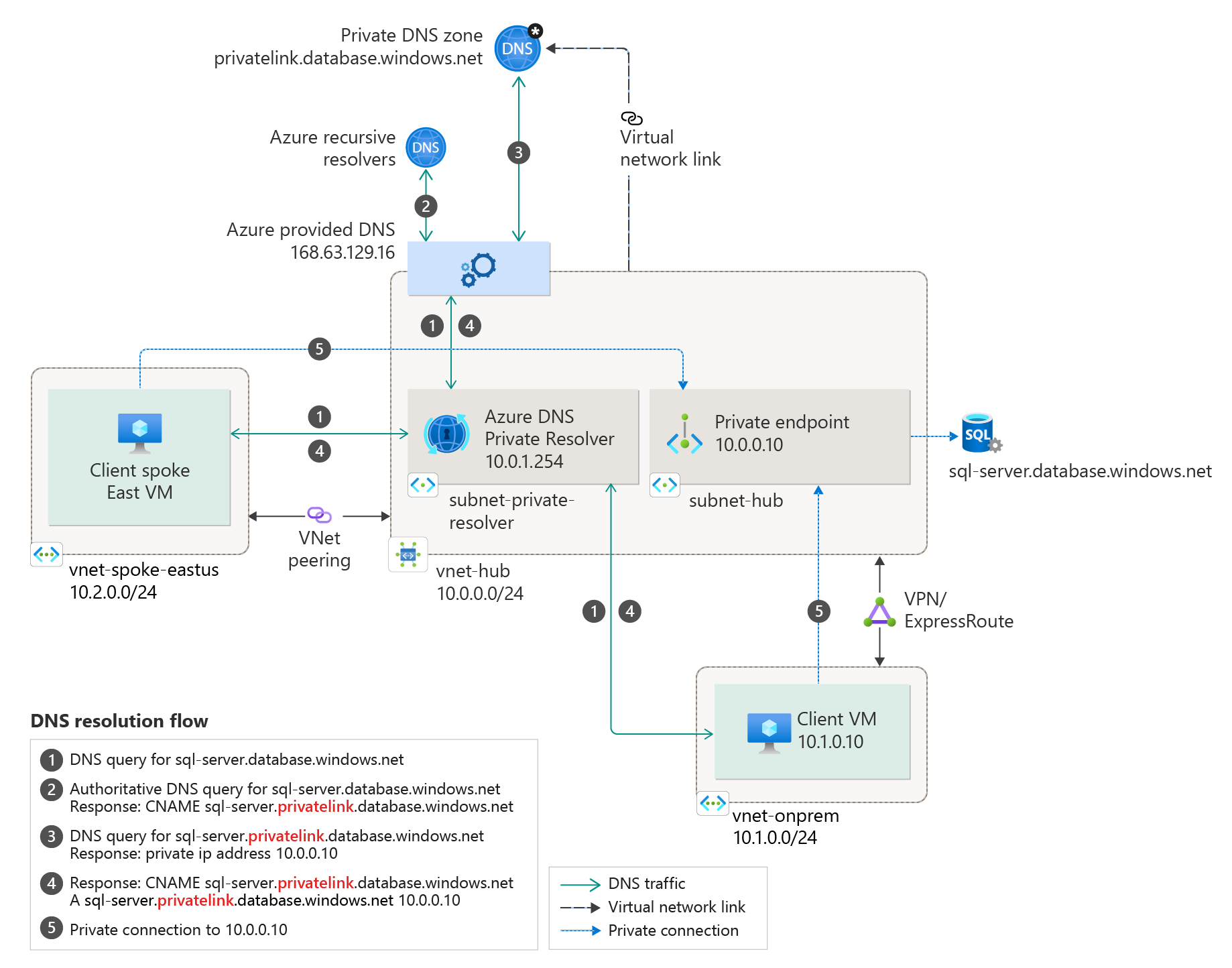

Azure Private Resolver för virtuella nätverk och lokala arbetsbelastningar

För arbetsbelastningar som har åtkomst till en privat slutpunkt från virtuella och lokala nätverk använder du Azure Private Resolver för att lösa den offentliga DNS-zonen för Azure-tjänsten som distribueras i Azure.

Följande scenario gäller för ett lokalt nätverk med virtuella nätverk i Azure. Båda nätverken har åtkomst till den privata slutpunkten som finns i ett delat hubbnätverk.

Den privata matcharen ansvarar för att lösa alla DNS-frågor via den Azure-tillhandahållna DNS-tjänsten 168.63.129.16.

Viktigt!

En enskild privat DNS-zon krävs för den här konfigurationen. Alla klientanslutningar som görs från lokala och peer-kopplade virtuella nätverk måste också använda samma privata DNS-zon.

Kommentar

I det här scenariot används den Azure SQL Database-rekommenderade privata DNS-zonen. För andra tjänster kan du justera modellen med hjälp av följande referens: Dns-zonkonfiguration för Azure-tjänster.

För att konfigurera korrekt behöver du följande resurser:

Lokalt nätverk

Virtuellt nätverk som är anslutet till lokalt

Azure Private Resolver

Privat DNS zoner privatelink.database.windows.net med typ A-post

Privat slutpunktsinformation (FQDN-postnamn och privat IP-adress)

Följande diagram visar DNS-matchningen för både nätverk, lokala och virtuella nätverk. Lösningen använder Azure Private Resolver.

Lösningen görs av en privat DNS-zon som är länkad till ett virtuellt nätverk:

Privat DNS zongrupp

Om du väljer att integrera din privata slutpunkt med en privat DNS-zon skapas även en privat DNS-zongrupp. DNS-zongruppen har en stark association mellan den privata DNS-zonen och den privata slutpunkten. Det hjälper dig att hantera privata DNS-zonposter när det finns en uppdatering på den privata slutpunkten. När du till exempel lägger till eller tar bort regioner uppdateras den privata DNS-zonen automatiskt med rätt antal poster.

Tidigare skapades DNS-posterna för den privata slutpunkten via skript (hämtar viss information om den privata slutpunkten och lägger sedan till den i DNS-zonen). Med DNS-zongruppen behöver du inte skriva några extra CLI/PowerShell-rader för varje DNS-zon. När du tar bort den privata slutpunkten tas även alla DNS-poster i DNS-zongruppen bort.

I en topologi med nav och eker tillåter ett vanligt scenario att privata DNS-zoner endast skapas en gång i hubben. Med den här konfigurationen kan ekrarna registrera sig för den i stället för att skapa olika zoner i varje eker.

Kommentar

- Varje DNS-zongrupp har stöd för upp till 5 DNS-zoner.

- Det går inte att lägga till flera DNS-zongrupper i en enskild privat slutpunkt.

- Ta bort och uppdatera åtgärder för DNS-poster kan visas som utförs av Azure Traffic Manager och DNS. Detta är en normal plattformsåtgärd som krävs för att hantera dina DNS-poster.