Metodtips för Azure RBAC

I den här artikeln beskrivs några metodtips för att använda rollbaserad åtkomstkontroll i Azure (Azure RBAC). Dessa metodtips härleds från vår erfarenhet av Azure RBAC och upplevelserna hos kunder som dig själv.

Bevilja endast den åtkomst som användarna behöver

Med hjälp av Azure RBAC kan du hålla isär uppgifter i ditt team och bevilja endast den omfattning av åtkomst till användare som de behöver för att utföra sitt arbete. I stället för att ge alla obegränsad behörighet i din Azure-prenumeration eller dina resurser kan du tillåta enbart vissa åtgärder i ett visst omfång.

När du planerar din strategi för åtkomstkontroll är det en bra idé att bevilja användare den lägsta behörighet som krävs för att de ska kunna utföra sitt arbete. Undvik att tilldela bredare roller i bredare omfång även om det till en början verkar mer praktiskt att göra det. När du skapar anpassade roller ska du bara inkludera de behörigheter som användarna behöver. Genom att begränsa roller och omfång begränsar du vilka resurser som är i riskzonen om säkerhetsobjektet någonsin komprometteras.

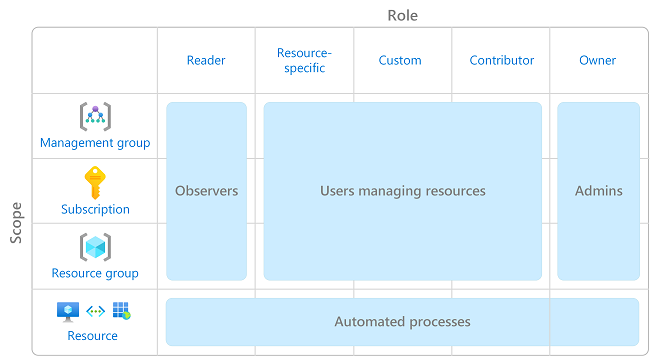

Följande diagram visar ett föreslaget mönster för att använda Azure RBAC.

Information om hur du tilldelar roller finns i Tilldela Azure-roller med hjälp av Azure-portalen.

Begränsa antalet prenumerationsägare

Du bör ha högst tre prenumerationsägare för att minska risken för intrång av en komprometterad ägare. Den här rekommendationen kan övervakas i Microsoft Defender för molnet. Andra identitets- och åtkomstrekommendationer i Defender för molnet finns i Säkerhetsrekommendationer – en referensguide.

Begränsa privilegierade rolltilldelningar för administratörer

Vissa roller identifieras som privilegierade administratörsroller. Överväg att vidta följande åtgärder för att förbättra din säkerhetsstatus:

- Ta bort onödiga privilegierade rolltilldelningar.

- Undvik att tilldela en privilegierad administratörsroll när en jobbfunktionsroll kan användas i stället.

- Om du måste tilldela en privilegierad administratörsroll använder du ett smalt omfång, till exempel resursgrupp eller resurs, i stället för ett bredare omfång, till exempel hanteringsgrupp eller prenumeration.

- Om du tilldelar en roll med behörighet att skapa rolltilldelningar kan du överväga att lägga till ett villkor för att begränsa rolltilldelningen. Mer information finns i Delegera hantering av Azure-rolltilldelning till andra med villkor.

Mer information finns i Lista eller hantera privilegierade administratörsrolltilldelningar.

Använda Microsoft Entra Privileged Identity Management

För att skydda privilegierade konton från skadliga cyberattacker kan du använda Microsoft Entra Privileged Identity Management (PIM) för att minska exponeringstiden för privilegier och öka din insyn i deras användning via rapporter och aviseringar. PIM hjälper till att skydda privilegierade konton genom att ge just-in-time privilegierad åtkomst till Microsoft Entra-ID och Azure-resurser. Åtkomst kan vara tidsbunden efter vilken behörigheter återkallas automatiskt.

Mer information finns i Vad är Microsoft Entra Privileged Identity Management?.

Tilldela roller till grupper, inte användare

Undvik att tilldela roller direkt till användare för att göra rolltilldelningarna mer hanterbara. Tilldela roller till grupper i stället. Att tilldela roller till grupper i stället för användare hjälper också till att minimera antalet rolltilldelningar, som har en gräns för rolltilldelningar per prenumeration.

Tilldela roller med det unika roll-ID:t i stället för rollnamnet

Det finns ett par gånger då ett rollnamn kan ändras, till exempel:

- Du använder din egen anpassade roll och du bestämmer dig för att ändra namnet.

- Du använder en förhandsgranskningsroll som har (förhandsversion) i namnet. När rollen släpps byter rollen namn.

Även om en roll har bytt namn ändras inte roll-ID:t. Om du använder skript eller automatisering för att skapa dina rolltilldelningar är det bästa praxis att använda det unika roll-ID:t i stället för rollnamnet. Om en roll byter namn är det därför mer troligt att skripten fungerar.

Mer information finns i Tilldela en roll med det unika roll-ID:t och Azure PowerShell och Tilldela en roll med hjälp av det unika roll-ID:t och Azure CLI.

Undvik att använda ett jokertecken när du skapar anpassade roller

När du skapar anpassade roller kan du använda jokertecknet (*) för att definiera behörigheter. Vi rekommenderar att du anger Actions och DataActions uttryckligen i stället för att använda jokertecknet (*). Ytterligare åtkomst och behörigheter som beviljas via framtiden Actions eller DataActions kan vara oönskat beteende med jokertecknet. Mer information finns i Anpassade Azure-roller.