Konfigurera IP-brandväggsregler för att tillåta indexerareanslutningar från Azure AI Search

För en indexerare utfärdar en söktjänst utgående anrop till en extern Azure-resurs för att hämta data under indexeringen. Om din Azure-resurs använder IP-brandväggsregler för att filtrera inkommande anrop måste du skapa en inkommande regel i brandväggen som tar emot indexeringsbegäranden.

Den här artikeln beskriver hur du hittar IP-adressen för din söktjänst och konfigurerar en inkommande IP-regel för ett Azure Storage-konto. Även om den är specifik för Azure Storage fungerar den här metoden även för andra Azure-resurser som använder IP-brandväggsregler för dataåtkomst, till exempel Azure Cosmos DB och Azure SQL.

Kommentar

Gäller endast för Azure Storage. Lagringskontot och söktjänsten måste finnas i olika regioner om du vill definiera IP-brandväggsregler. Om konfigurationen inte tillåter detta kan du prova undantaget för betrodda tjänster eller resursinstansregeln i stället.

För privata anslutningar från indexerare till alla Azure-resurser som stöds rekommenderar vi att du konfigurerar en delad privat länk. Privata anslutningar reser Microsofts stamnätverk och kringgår det offentliga Internet helt.

Hämta en IP-adress för söktjänsten

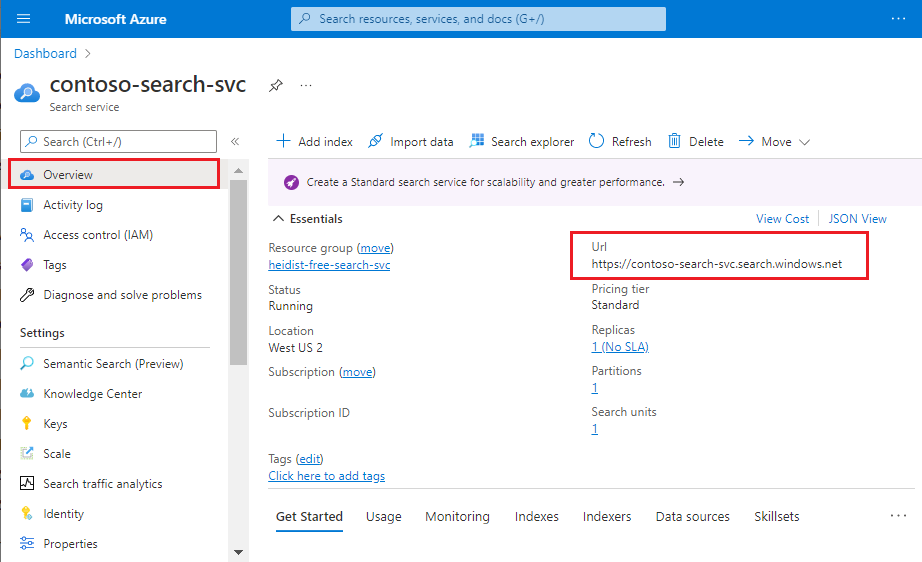

Hämta det fullständigt kvalificerade domännamnet (FQDN) för söktjänsten. Det här ser ut som

<search-service-name>.search.windows.net. Du hittar det fullständiga domännamnet genom att leta upp din söktjänst på Azure-portalen.

Slå upp IP-adressen för söktjänsten genom att utföra en

nslookup(eller enping) av FQDN i en kommandotolk. Se till att du tar bort prefixethttps://från FQDN.Kopiera IP-adressen så att du kan ange den på en inkommande regel i nästa steg. I följande exempel är IP-adressen som du ska kopiera "150.0.0.1".

nslookup contoso.search.windows.net Server: server.example.org Address: 10.50.10.50 Non-authoritative answer: Name: <name> Address: 150.0.0.1 aliases: contoso.search.windows.net

Tillåt åtkomst från klientens IP-adress

Klientprogram som skickar indexerings- och frågebegäranden till söktjänsten måste representeras i ett IP-intervall. I Azure kan du vanligtvis fastställa IP-adressen genom att pinga FQDN för en tjänst (till exempel ping <your-search-service-name>.search.windows.net returnerar IP-adressen för en söktjänst).

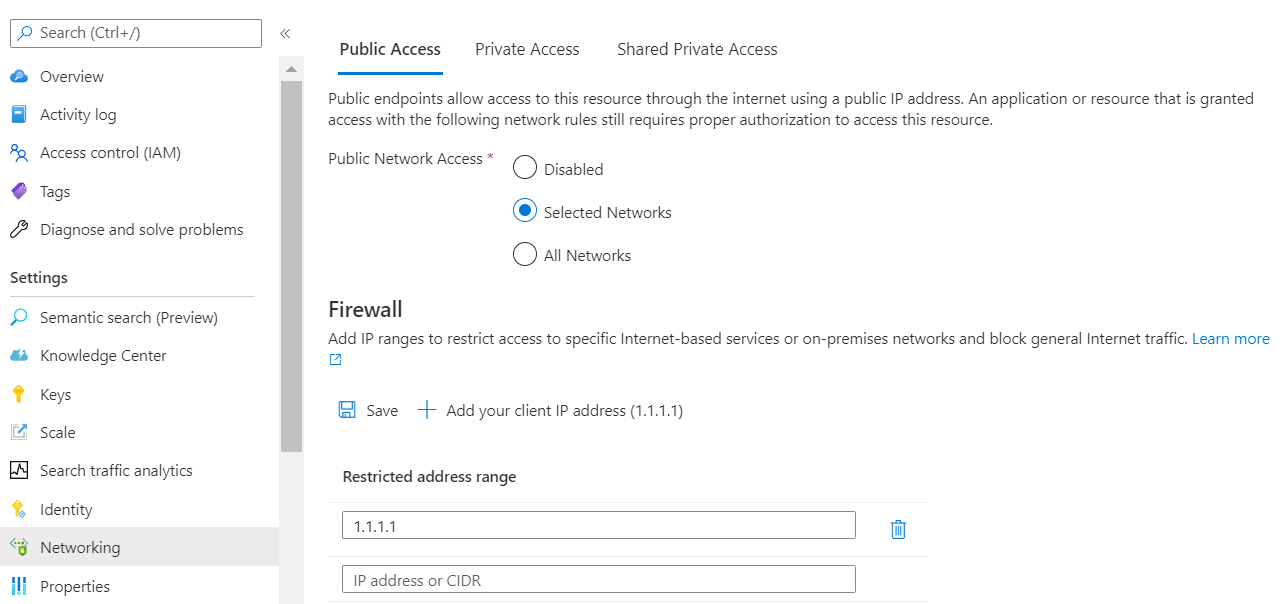

Lägg till din klient-IP-adress för att tillåta åtkomst till tjänsten från Azure-portalen på den aktuella datorn. Gå till avsnittet Nätverk i det vänstra navigeringsfönstret. Ändra åtkomst till offentligt nätverk till valda nätverk och kontrollera sedan Lägg till klientens IP-adress under Brandvägg.

Hämta IP-adressen för Azure-portalen

Om du använder portalen eller guiden Importera data för att skapa en indexerare behöver du även en inkommande regel för portalen.

Om du vill hämta portalens IP-adress utför nslookup du (eller ping) på stamp2.ext.search.windows.net, som är domänen för trafikhanteraren. För nslookup visas IP-adressen i delen "Icke-auktoritativt svar" i svaret.

I följande exempel är IP-adressen som du ska kopiera "52.252.175.48".

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Tjänster i olika regioner ansluter till olika trafikhanterare. Oavsett domännamnet är IP-adressen som returneras från pingen den rätta att använda när du definierar en inkommande brandväggsregel för Azure-portalen i din region.

För ping överskrider begäran tidsgränsen, men IP-adressen visas i svaret. I meddelandet "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]" i meddelandet "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48".

Hämta IP-adresser för tjänsttaggen "AzureCognitiveSearch"

Du måste också skapa en inkommande regel som tillåter begäranden från körningsmiljön för flera klienter. Den här miljön hanteras av Microsoft och används för att avlasta bearbetningsintensiva jobb som annars skulle kunna överbelasta din söktjänst. I det här avsnittet beskrivs hur du hämtar det intervall med IP-adresser som behövs för att skapa den här inkommande regeln.

Ett IP-adressintervall definieras för varje region som stöder Azure AI Search. Ange hela intervallet för att säkerställa att begäranden som kommer från körningsmiljön för flera klienter lyckas.

Du kan hämta det här IP-adressintervallet AzureCognitiveSearch från tjänsttaggen.

Använd antingen identifierings-API:et eller den nedladdningsbara JSON-filen. Om söktjänsten är det offentliga Azure-molnet laddar du ned Azure Public JSON-filen.

Öppna JSON-filen och sök efter "AzureCognitiveSearch". För en söktjänst i WestUS2 är IP-adresserna för körningsmiljön för multitenantindexerare:

{ "name": "AzureCognitiveSearch.WestUS2", "id": "AzureCognitiveSearch.WestUS2", "properties": { "changeNumber": 1, "region": "westus2", "regionId": 38, "platform": "Azure", "systemService": "AzureCognitiveSearch", "addressPrefixes": [ "20.42.129.192/26", "40.91.93.84/32", "40.91.127.116/32", "40.91.127.241/32", "51.143.104.54/32", "51.143.104.90/32", "2603:1030:c06:1::180/121" ], "networkFeatures": null } },För IP-adresser har suffixet "/32" släpper du "/32" (40.91.93.84/32 blir 40.91.93.84 i regeldefinitionen). Alla andra IP-adresser kan användas ordagrant.

Kopiera alla IP-adresser för regionen.

Lägga till IP-adresser i IP-brandväggsregler

Nu när du har nödvändiga IP-adresser kan du konfigurera reglerna för inkommande trafik. Det enklaste sättet att lägga till IP-adressintervall i ett lagringskontos brandväggsregel är via Azure-portalen.

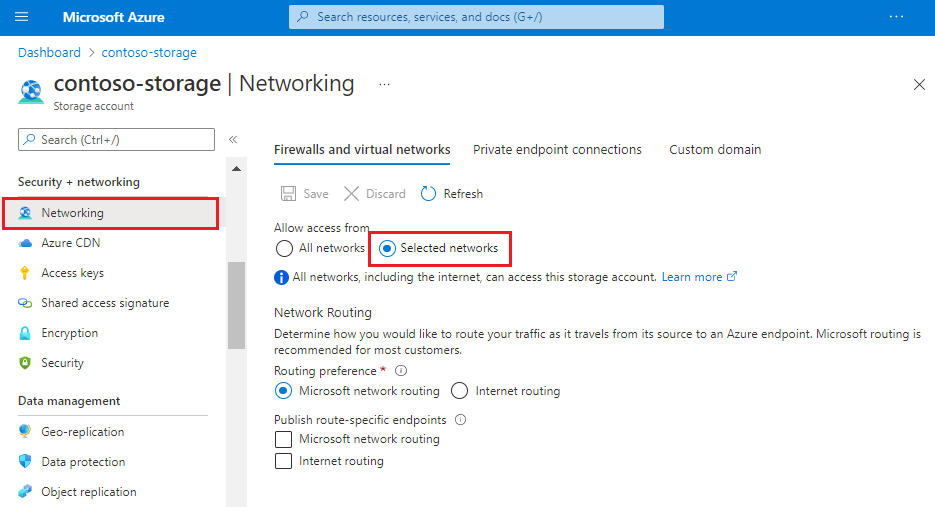

Leta upp lagringskontot på portalen och öppna Nätverk i det vänstra navigeringsfönstret.

På fliken Brandvägg och virtuella nätverk väljer du Valda nätverk.

Lägg till IP-adresserna som hämtades tidigare i adressintervallet och välj Spara. Du bör ha regler för söktjänsten, Azure-portalen (valfritt), plus alla IP-adresser för tjänsttaggen "AzureCognitiveSearch" för din region.

Det kan ta fem till tio minuter innan brandväggsreglerna uppdateras, varefter indexerare ska kunna komma åt lagringskontodata bakom brandväggen.

Komplettera nätverkssäkerhet med tokenautentisering

Brandväggar och nätverkssäkerhet är ett första steg för att förhindra obehörig åtkomst till data och åtgärder. Auktorisering bör vara nästa steg.

Vi rekommenderar rollbaserad åtkomst, där Användare och grupper för Microsoft Entra-ID tilldelas till roller som avgör läs- och skrivåtkomst till din tjänst. Se Anslut till Azure AI Search med hjälp av rollbaserade åtkomstkontroller för en beskrivning av inbyggda roller och instruktioner för att skapa anpassade roller.

Om du inte behöver nyckelbaserad autentisering rekommenderar vi att du inaktiverar API-nycklar och använder rolltilldelningar exklusivt.