Hantera multifaktorautentisering (MFA) för dina prenumerationer

Om du bara använder lösenord för att autentisera dina användare lämnar du en attackvektor öppen. Användare använder ofta svaga lösenord eller återanvänder dem för flera tjänster. Med MFA aktiverat är dina konton säkrare och användarna kan fortfarande autentisera till nästan alla program med enkel inloggning (SSO).

Det finns flera sätt att aktivera MFA för dina Microsoft Entra-användare baserat på de licenser som din organisation äger. Den här sidan innehåller information om var och en i kontexten för Microsoft Defender för molnet.

MFA och Microsoft Defender för molnet

Defender för molnet placerar ett högt värde på MFA. Den säkerhetskontroll som bidrar mest till din säkerhetspoäng är Aktivera MFA.

Följande rekommendationer i kontrollen Aktivera MFA säkerställer att du uppfyller de rekommenderade metoderna för användare av dina prenumerationer:

- Konton med ägarbehörigheter för Azure-resurser ska vara MFA-aktiverade

- Konton med skrivbehörighet för Azure-resurser ska vara MFA-aktiverade

- Konton med läsbehörigheter för Azure-resurser ska vara MFA-aktiverade

Det finns tre sätt att aktivera MFA och vara kompatibel med de två rekommendationerna i Defender för molnet: säkerhetsstandarder, tilldelning per användare och princip för villkorlig åtkomst (CA).

Kostnadsfritt alternativ – standardinställningar för säkerhet

Om du använder den kostnadsfria utgåvan av Microsoft Entra-ID bör du använda standardinställningarna för säkerhet för att aktivera multifaktorautentisering i klientorganisationen.

MFA för Microsoft 365 Business-, E3- eller E5-kunder

Kunder med Microsoft 365 kan använda tilldelning per användare. I det här scenariot är Microsoft Entra multifaktorautentisering antingen aktiverad eller inaktiverad för alla användare för alla inloggningshändelser. Det finns ingen möjlighet att aktivera multifaktorautentisering för en delmängd användare, eller under vissa scenarier, och hanteringen sker via Office 365-portalen.

MFA för Microsoft Entra ID P1- eller P2-kunder

För en bättre användarupplevelse uppgraderar du till principalternativen Microsoft Entra ID P1 eller P2 för villkorlig åtkomst (CA). För att konfigurera en CA-princip behöver du Microsoft Entra-klientbehörigheter.

Din CA-princip måste:

framtvinga MFA

inkludera App-ID för Microsoft Azure Management (797f4846-ba00-4fd7-ba43-dac1f8f63013) eller alla appar

undanta inte app-ID:t för Microsoft Azure Management

Microsoft Entra ID P1-kunder kan använda Microsoft Entra CA för att uppmana användare att använda multifaktorautentisering under vissa scenarier eller händelser för att uppfylla dina affärskrav. Andra licenser som omfattar den här funktionen: Enterprise Mobility + Security E3, Microsoft 365 F1 och Microsoft 365 E3.

Microsoft Entra ID P2 innehåller de starkaste säkerhetsfunktionerna och en förbättrad användarupplevelse. Den här licensen lägger till riskbaserad villkorlig åtkomst till Microsoft Entra ID P1-funktioner. Riskbaserad ca anpassar sig till användarnas mönster och minimerar frågor om multifaktorautentisering. Andra licenser som omfattar den här funktionen: Enterprise Mobility + Security E5 eller Microsoft 365 E5.

Läs mer i dokumentationen om villkorsstyrd åtkomst i Azure.

Identifiera konton utan multifaktorautentisering (MFA) aktiverat

Du kan visa listan över användarkonton utan MFA aktiverat från sidan med information om Defender för molnet rekommendationer eller med hjälp av Azure Resource Graph.

Visa kontona utan MFA aktiverat i Azure-portalen

På sidan rekommendationsinformation väljer du en prenumeration i listan Ej felfria resurser eller väljer Vidta åtgärd så visas listan.

Visa kontona utan MFA aktiverat med Hjälp av Azure Resource Graph

Om du vill se vilka konton som inte har MFA aktiverat använder du följande Azure Resource Graph-fråga. Frågan returnerar alla resurser som inte är felfria – konton – av rekommendationen "Konton med ägarbehörigheter för Azure-resurser ska vara MFA-aktiverade".

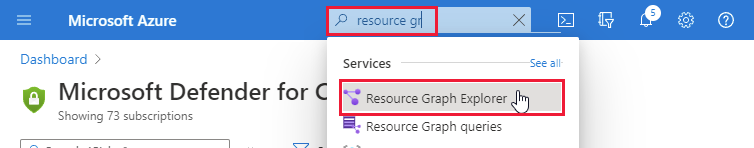

Öppna Azure Resource Graph Explorer.

Ange följande fråga och välj Kör fråga.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdEgenskapen

additionalDatavisar listan över kontoobjekt-ID:er för konton som inte har MFA framtvingas.Kommentar

Kolumnen "Account ObjectIDs" innehåller listan över kontoobjekt-ID:er för konton som inte har MFA framtvingat per rekommendation.

Dricks

Du kan också använda metoden Defender för molnet REST API Assessments – Get.

Begränsningar

- Funktionen villkorlig åtkomst för att framtvinga MFA för externa användare/klientorganisationer stöds inte ännu.

- Principen för villkorlig åtkomst som tillämpas på Microsoft Entra-roller (till exempel alla globala administratörer, externa användare, extern domän osv.) stöds inte ännu.

- Externa MFA-lösningar som Okta, Ping, Duo med mera stöds inte i MFA-rekommendationer för identitet.

Nästa steg

Mer information om rekommendationer som gäller för andra Azure-resurstyper finns i följande artiklar: