Virtuella Azure-datorer

Aktivera JIT på dina virtuella datorer från virtuella Azure-datorer

Du kan aktivera JIT på en virtuell dator från sidorna för virtuella Azure-datorer i Azure-portalen.

Dricks

Om en virtuell dator redan har JIT aktiverat visar konfigurationssidan för den virtuella datorn att JIT är aktiverat. Du kan använda länken för att öppna JIT VM-åtkomstsidan i Defender för molnet för att visa och ändra inställningarna.

Från Azure-portalen söker du efter och väljer Virtuella datorer.

Välj den virtuella dator som du vill skydda med JIT.

I menyn väljer du Konfiguration.

Under Just-in-time-åtkomst väljer du Aktivera just-in-time.

Som standard använder just-in-time-åtkomst för den virtuella datorn följande inställningar:

- Windows-datorer

- RDP-port: 3389

- Högsta tillåtna åtkomst: Tre timmar

- Tillåtna käll-IP-adresser: Alla

- Linux-datorer

- SSH-port: 22

- Högsta tillåtna åtkomst: Tre timmar

- Tillåtna käll-IP-adresser: Alla

Om du vill redigera något av dessa värden eller lägga till fler portar i JIT-konfigurationen använder du Microsoft Defender för molnet just-in-time-sida:

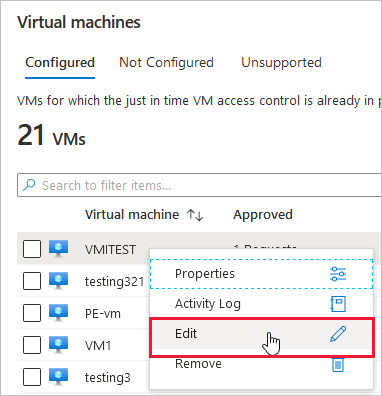

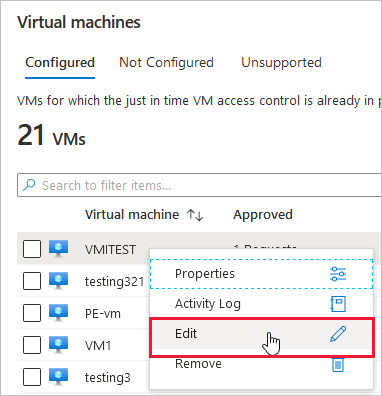

På Defender för molnet meny väljer du Just-in-time VM access (Just-in-time VM access).

På fliken Konfigurerad högerklickar du på den virtuella dator som du vill lägga till en port till och väljer Redigera.

Under JIT VM-åtkomstkonfiguration kan du antingen redigera de befintliga inställningarna för en redan skyddad port eller lägga till en ny anpassad port.

När du har redigerat portarna väljer du Spara.

Begär åtkomst till en JIT-aktiverad virtuell dator från den virtuella Azure-datorns anslutningssida

När en virtuell dator har en JIT aktiverad måste du begära åtkomst för att ansluta till den. Du kan begära åtkomst på något av de sätt som stöds, oavsett hur du har aktiverat JIT.

Så här begär du åtkomst från virtuella Azure-datorer:

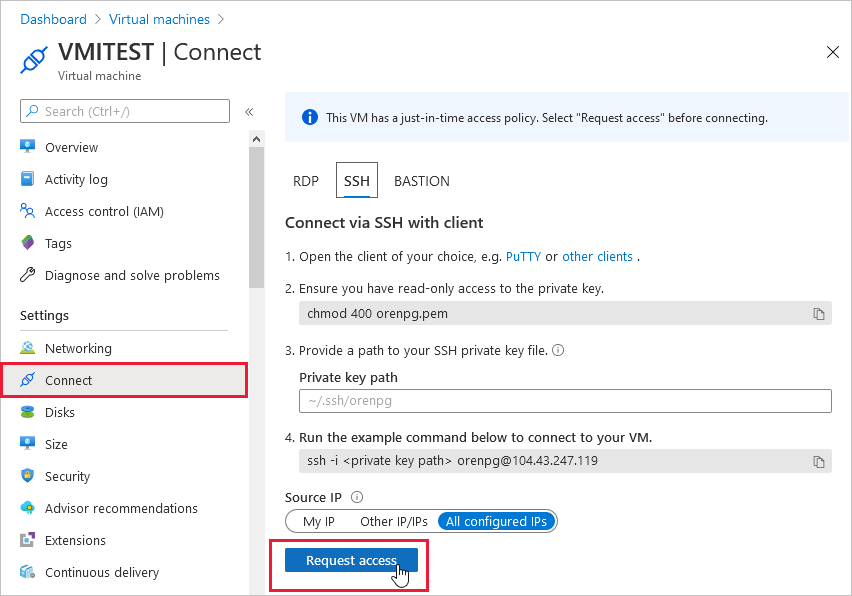

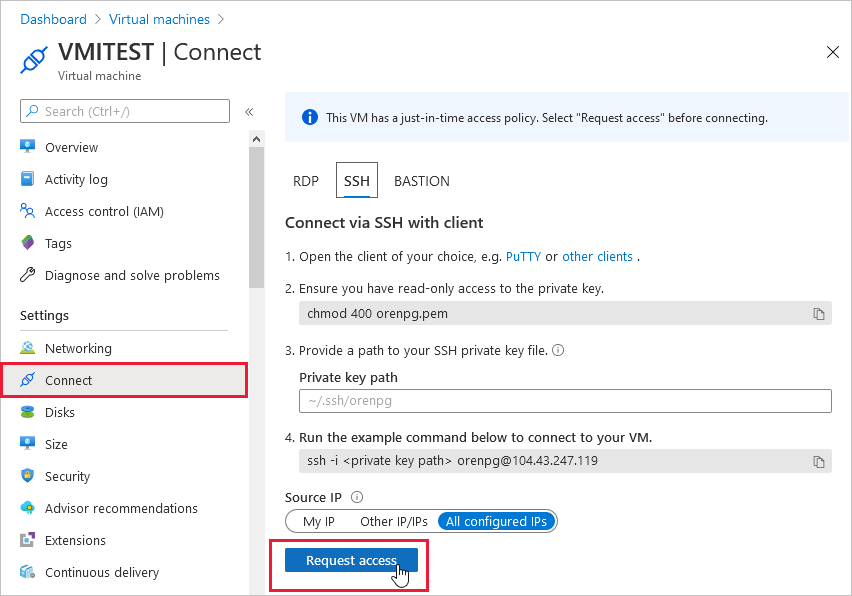

Öppna sidorna för virtuella datorer i Azure-portalen.

Välj den virtuella dator som du vill ansluta till och öppna sidan Anslut.

Azure kontrollerar om JIT är aktiverat på den virtuella datorn.

Om JIT inte är aktiverat för den virtuella datorn uppmanas du att aktivera det.

Om JIT är aktiverat väljer du Begär åtkomst för att skicka en åtkomstbegäran med den begärande IP-adressen, tidsintervallet och portarna som har konfigurerats för den virtuella datorn.

Kommentar

När en begäran har godkänts för en virtuell dator som skyddas av Azure Firewall ger Defender för molnet användaren rätt anslutningsinformation (portmappningen från DNAT-tabellen) som ska användas för att ansluta till den virtuella datorn.

PowerShell

Aktivera JIT på dina virtuella datorer med PowerShell

Om du vill aktivera just-in-time-åtkomst till virtuella datorer från PowerShell använder du den officiella Microsoft Defender för molnet PowerShell-cmdleten Set-AzJitNetworkAccessPolicy.

Exempel – Aktivera just-in-time-åtkomst till virtuella datorer på en specifik virtuell dator med följande regler:

- Stäng portarna 22 och 3389

- Ange ett maximalt tidsfönster på 3 timmar för var och en så att de kan öppnas per godkänd begäran

- Tillåt att den användare som begär åtkomst kontrollerar källans IP-adresser

- Tillåt att den användare som begär åtkomst upprättar en lyckad session vid en godkänd just-in-time-åtkomstbegäran

Följande PowerShell-kommandon skapar den här JIT-konfigurationen:

Tilldela en variabel som innehåller just-in-time-åtkomstreglerna för virtuella datorer för en virtuell dator:

$JitPolicy = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"},

@{

number=3389;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"})})

Infoga åtkomstreglerna för virtuella datorer just-in-time i en matris:

$JitPolicyArr=@($JitPolicy)

Konfigurera reglerna för just-in-time-åtkomst för virtuella datorer på den valda virtuella datorn:

Set-AzJitNetworkAccessPolicy -Kind "Basic" -Location "LOCATION" -Name "default" -ResourceGroupName "RESOURCEGROUP" -VirtualMachine $JitPolicyArr

Använd parametern -Name för att ange en virtuell dator. Om du till exempel vill upprätta JIT-konfigurationen för två olika virtuella datorer, VM1 och VM2, använder du: Set-AzJitNetworkAccessPolicy -Name VM1 och Set-AzJitNetworkAccessPolicy -Name VM2.

Begära åtkomst till en JIT-aktiverad virtuell dator med PowerShell

I följande exempel kan du se en just-in-time-begäran om vm-åtkomst till en specifik virtuell dator för port 22, för en specifik IP-adress och under en viss tidsperiod:

Kör följande kommandon i PowerShell:

Konfigurera åtkomstegenskaperna för vm-begäranden:

$JitPolicyVm1 = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

endTimeUtc="2020-07-15T17:00:00.3658798Z";

allowedSourceAddressPrefix=@("IPV4ADDRESS")})})

Infoga parametrarna för vm-åtkomstbegäran i en matris:

$JitPolicyArr=@($JitPolicyVm1)

Skicka begärandeåtkomsten (använd resurs-ID:t från steg 1)

Start-AzJitNetworkAccessPolicy -ResourceId "/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Security/locations/LOCATION/jitNetworkAccessPolicies/default" -VirtualMachine $JitPolicyArr

Läs mer i PowerShell-cmdlet-dokumentationen.

REST-API

Aktivera JIT på dina virtuella datorer med hjälp av REST-API:et

Just-in-time-funktionen för vm-åtkomst kan användas via Microsoft Defender för molnet-API:et. Använd det här API:et för att hämta information om konfigurerade virtuella datorer, lägga till nya, begära åtkomst till en virtuell dator med mera.

Läs mer i JIT-nätverksåtkomstprinciper.

Begär åtkomst till en JIT-aktiverad virtuell dator med hjälp av REST-API:et

Just-in-time-funktionen för vm-åtkomst kan användas via Microsoft Defender för molnet-API:et. Använd det här API:et för att hämta information om konfigurerade virtuella datorer, lägga till nya, begära åtkomst till en virtuell dator med mera.

Läs mer i JIT-nätverksåtkomstprinciper.

Granska JIT-åtkomstaktivitet i Defender för molnet

Du kan få insikter om VM-aktiviteter med hjälp av loggsökning. Så här visar du loggarna: