Azure Security and Compliance Blueprint: IaaS Web Application for FedRAMP

Översikt

FedRAMP (Federal Risk and Authorization Management Program) är ett amerikanskt myndighetsomfattande program som tillhandahåller en standardiserad metod för säkerhetsutvärdering, auktorisering och kontinuerlig övervakning av molnprodukter och tjänster. Den här Azure Security and Compliance Blueprint Automation ger vägledning för distribution av en FedRAMP-kompatibel IaaS-miljö (infrastruktur som en tjänst) som är lämplig för en enkel Internetuppkopplad webbapp. Den här lösningen automatiserar distributionen och konfigurationen av Azure-resurser för en gemensam referensarkitektur, visar hur kunderna kan uppfylla specifika säkerhetskrav och efterlevnadskrav och fungerar som en grund för kunder att skapa och konfigurera sina egna lösningar i Azure. Lösningen implementerar en delmängd kontroller från FedRAMP High-baslinjen, baserat på NIST SP 800-53. Mer information om FedRAMP-krav och den här lösningen finns i efterlevnadsdokumentationen.

Anteckning

Den här lösningen distribueras till Azure Government.

Den här Azure Security and Compliance Blueprint Automation distribuerar automatiskt en referensarkitektur för IaaS-webbprogram med förkonfigurerade säkerhetskontroller som hjälper kunderna att uppfylla FedRAMP-kraven. Lösningen består av Azure Resource Manager-mallar och PowerShell-skript som vägleder resursdistribution och konfiguration.

Den här arkitekturen är avsedd att fungera som en grund för kunder att anpassa sig till sina specifika krav och bör inte användas som den är i en produktionsmiljö. Det räcker inte att distribuera ett program i den här miljön utan ändringar för att helt uppfylla kraven för FedRAMP High-baslinjen. Observera följande:

- Den här arkitekturen ger en baslinje som hjälper kunder att använda Azure på ett FedRAMP-kompatibelt sätt.

- Kunderna ansvarar för att utföra lämplig säkerhets- och efterlevnadsbedömning av alla lösningar som skapats med hjälp av den här arkitekturen, eftersom kraven kan variera beroende på detaljerna i varje kunds implementering.

En snabb översikt över hur den här lösningen fungerar finns i den här videon som förklarar och demonstrerar dess distribution.

Klicka här om du vill ha distributionsinstruktioner.

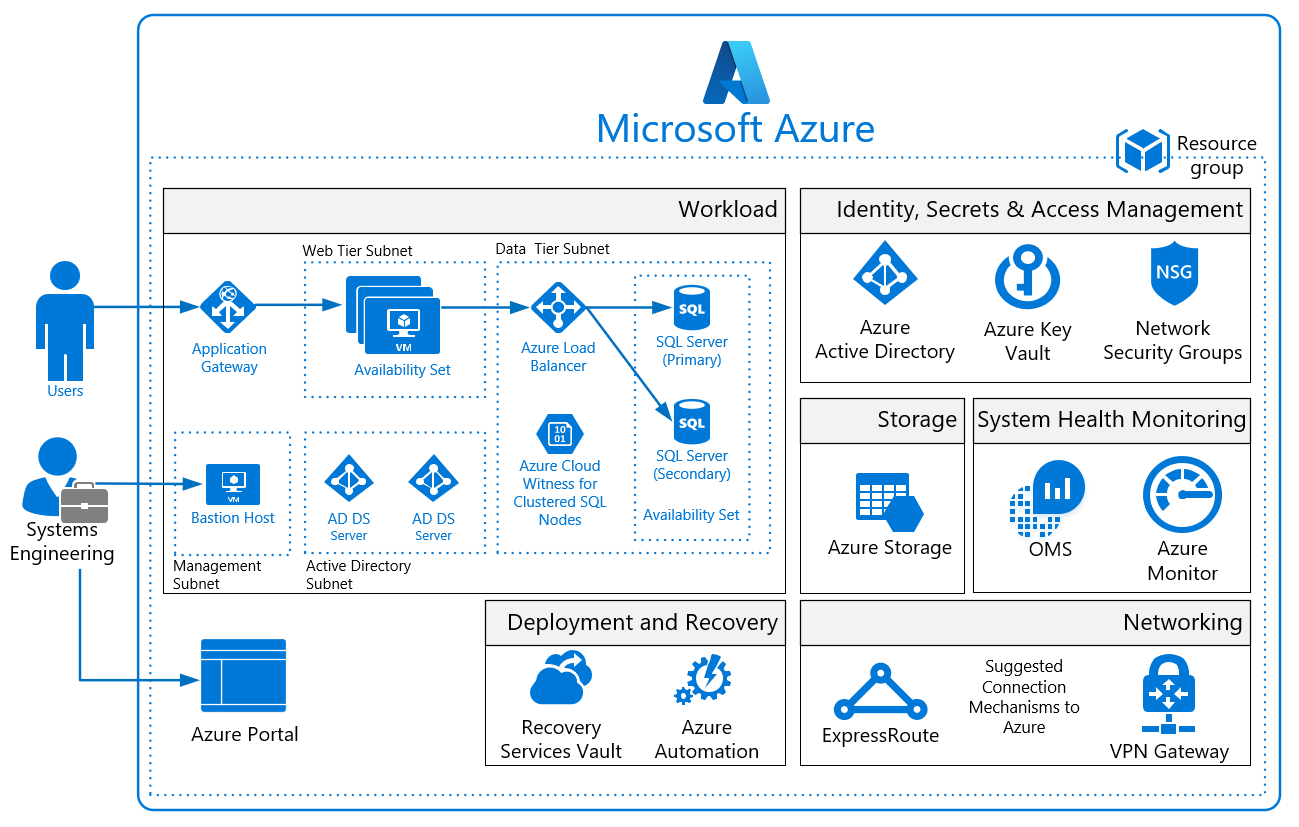

Arkitekturdiagram och komponenter

Den här lösningen distribuerar en referensarkitektur för ett IaaS-webbprogram med en SQL Server serverdel. Arkitekturen innehåller en webbnivå, datanivå, Active Directory-infrastruktur, Application Gateway och Load Balancer. Virtuella datorer som distribueras till webben och datanivåer konfigureras i en tillgänglighetsuppsättning och SQL Server instanser konfigureras i en AlwaysOn-tillgänglighetsgrupp för hög tillgänglighet. Virtuella datorer är domänanslutna och Active Directory-grupprinciper används för att framtvinga säkerhets- och efterlevnadskonfigurationer på operativsystemnivå. En bastion-värd tillhandahåller en säker anslutning för administratörer för åtkomst till distribuerade resurser. Azure rekommenderar att du konfigurerar en VPN- eller Azure ExpressRoute-anslutning för hantering och dataimport till referensarkitekturundernätet.

Den här lösningen använder följande Azure-tjänster. Information om distributionsarkitekturen finns i avsnittet distributionsarkitektur .

- Azure Virtual Machines

- (1) skyddsvärd (Windows Server 2016 Datacenter)

- (2) Active Directory-domänkontrollant (Windows Server 2016 Datacenter)

- (2) SQL Server klusternod (SQL Server 2017 på Windows Server 2016)

- (2) Webb/IIS (Windows Server 2016 Datacenter)

- Tillgänglighetsuppsättningar

- (1) Active Directory-domänkontrollanter

- (1) SQL-klusternoder

- (1) Webb/IIS

- Azure Virtual Network

- (1) /16 virtuella nätverk

- (5) /24 undernät

- DNS-inställningarna är inställda på båda domänkontrollanterna

- Azure Load Balancer

- Azure Application Gateway

- (1) WAF-Application Gateway aktiverat

- brandväggsläge: skydd

- regeluppsättning: OWASP 3.0

- lyssnare: port 443

- (1) WAF-Application Gateway aktiverat

- Azure Storage

- (7) Geo-redundanta lagringskonton

- Azure Cloud Witness

- Recovery Services-valv

- Azure Key Vault

- Azure Active Directory (Azure AD)

- Azure Resource Manager

- Azure Monitor (loggar)

Distributionsarkitektur

I följande avsnitt beskrivs utvecklings- och implementeringselementen.

Bastion-värd: Bastion-värden är den enda startpunkten som ger en säker anslutning för administratörer att komma åt distribuerade resurser. Bastion-värdens NSG tillåter endast anslutningar på TCP-port 3389 för RDP. Kunder kan ytterligare konfigurera bastionsvärden så att de uppfyller organisationens systemhärdningskrav.

Virtuellt nätverk

Arkitekturen definierar ett privat virtuellt nätverk med adressutrymmet 10.200.0.0/16.

Nätverkssäkerhetsgrupper: Den här lösningen distribuerar resurser i en arkitektur med ett separat webbundernät, databasundernät, Active Directory-undernät och hanteringsundernät i ett virtuellt nätverk. Undernät avgränsas logiskt med regler för nätverkssäkerhetsgrupper som tillämpas på de enskilda undernäten för att begränsa trafiken mellan undernät till endast det som krävs för system- och hanteringsfunktioner.

Se konfigurationen för nätverkssäkerhetsgrupper som distribuerats med den här lösningen. Kunder kan konfigurera nätverkssäkerhetsgrupper genom att redigera filen ovan med hjälp av den här dokumentationen som en guide.

Vart och ett av undernäten har en dedikerad nätverkssäkerhetsgrupp (NSG):

- 1 NSG för Application Gateway (LBNSG)

- 1 NSG för bastionsvärd (MGTNSG)

- 1 NSG för primära och säkerhetskopierade domänkontrollanter (ADNSG)

- 1 NSG för SQL-servrar (SQLNSG)

- 1 NSG för webbnivå (WEBNSG)

Undernät: Varje undernät är associerat med motsvarande NSG.

Vilande data

Arkitekturen skyddar vilande data med hjälp av flera krypteringsåtgärder.

Azure Storage: Alla lagringskonton använder kryptering för lagringstjänst för att uppfylla kraven för vilande datakryptering.

SQL Server: SQL Server har konfigurerats för att använda transparent datakryptering (TDE) som utför realtidskryptering och dekryptering av data och loggfiler för att skydda vilande information. TDE garanterar att lagrade data inte har utsatts för obehörig åtkomst.

Kunder kan också konfigurera följande SQL Server säkerhetsåtgärder:

- AD-autentisering och auktorisering möjliggör identitetshantering av databasanvändare och andra Microsoft-tjänster på en central plats.

- SQL-databasgranskning spårar databashändelser och skriver dem till en granskningslogg i ett Azure Storage-konto.

- Brandväggsregler förhindrar all åtkomst till databasservrar tills rätt behörigheter har beviljats. Brandväggen ger åtkomst till databaser baserat på vilken IP-adress som varje begäran kommer från.

- SQL Threat Detection möjliggör identifiering och svar på potentiella hot när de inträffar genom att tillhandahålla säkerhetsaviseringar för misstänkta databasaktiviteter, potentiella sårbarheter, SQL-inmatningsattacker och avvikande mönster för databasåtkomst.

- Always Encrypted kolumner ser till att känsliga data aldrig visas som klartext i databassystemet. När du har aktiverat datakryptering kan endast klientprogram eller appservrar med åtkomst till nycklarna komma åt klartextdata.

- SQL Database dynamisk datamaskering kan göras när referensarkitekturen har distribuerats. Kunderna måste justera inställningarna för dynamisk datamaskering för att följa sitt databasschema.

Azure Disk Encryption: Azure Disk Encryption används för att kryptera virtuella Windows IaaS-diskar. Azure Disk Encryption använder BitLocker-funktionen i Windows för att tillhandahålla volymkryptering för operativsystem och datadiskar. Lösningen är integrerad med Azure Key Vault för att styra och hantera diskkrypteringsnycklarna.

Identitetshantering

Följande tekniker tillhandahåller identitetshanteringsfunktioner i Azure-miljön:

- Azure Active Directory (Azure AD) är Microsofts molnbaserade katalog- och identitetshanteringstjänst för flera klientorganisationer.

- Autentisering till ett kunddistribuerat webbprogram kan utföras med Azure AD. Mer information finns i Integrating applications with Azure Active Directory (Integrera program med Azure Active Directory).

- Azure Role-based Access Control (RBAC) möjliggör exakt fokuserad åtkomsthantering för Azure. Prenumerationsåtkomsten är begränsad till prenumerationsadministratören och åtkomsten till resurser kan begränsas baserat på användarrollen.

- En distribuerad IaaS Active Directory-instans tillhandahåller identitetshantering på OS-nivå för distribuerade virtuella IaaS-datorer.

Säkerhet

Hantering av hemligheter: Lösningen använder Azure Key Vault för hantering av nycklar och hemligheter. Azure Key Vault hjälper dig att skydda krypteringsnycklar och hemligheter som används av molnprogram och molntjänster. Azure Key Vault hjälper till att hantera diskkrypteringsnycklar och hemligheter för den virtuella IaaS-datorn för den här referensarkitekturen.

Korrigeringshantering: Virtuella Windows-datorer som distribueras av den här Azure Security and Compliance Blueprint Automation konfigureras som standard för att ta emot automatiska uppdateringar från Windows Update Service. Den här lösningen distribuerar också den Azure Automation lösning genom vilken uppdateringsdistributioner kan skapas för att distribuera korrigeringar till Windows-servrar vid behov.

Skydd mot skadlig kod: Microsoft Antimalware för Virtual Machines ger skydd i realtid som hjälper dig att identifiera och ta bort virus, spionprogram och annan skadlig programvara, med konfigurerbara aviseringar när kända skadliga eller oönskade program försöker installera eller köra på skyddade virtuella datorer.

Application Gateway: Arkitekturen minskar risken för säkerhetsproblem med hjälp av en Application Gateway med brandväggen för webbprogram (WAF) och OWASP-regeluppsättningen aktiverad. Ytterligare funktioner är:

- Slutpunkt till slutpunkt-SSL

- Aktivera SSL-avlastning

- Inaktivera TLS v1.0 och v1.1

- Brandvägg för webbprogram (WAF-läge)

- Förebyggande läge med OWASP 3.0-regeluppsättning

Verksamhetskontinuitet

Hög tillgänglighet: Minst en virtuell dator är tillgänglig under en planerad eller oplanerad underhållshändelse som uppfyller azure-serviceavtalet på 99,95 %. Lösningen distribuerar alla virtuella datorer på webbnivå och datanivå i en tillgänglighetsuppsättning. Tillgänglighetsuppsättningar säkerställer att de virtuella datorerna distribueras över flera isolerade maskinvarukluster för att förbättra tillgängligheten. Dessutom distribuerar den här lösningen de SQL Server virtuella datorerna i en tillgänglighetsuppsättning som en AlwaysOn-tillgänglighetsgrupp. Funktionen AlwaysOn-tillgänglighetsgrupp ger funktioner för hög tillgänglighet och haveriberedskap.

Recovery Services Vault: Recovery Services-valvet innehåller säkerhetskopierade data och skyddar alla konfigurationer av Azure Virtual Machines i den här arkitekturen. Med ett Recovery Services-valv kan kunder återställa filer och mappar från en virtuell IaaS-dator utan att återställa hela den virtuella datorn, vilket ger snabbare återställningstider.

Molnvittne: Molnvittne är en typ av kvorumvittne för redundanskluster i Windows Server 2016 som utnyttjar Azure som skiljedomsplats. Molnvittnet får, precis som andra kvorumvittnen, en röst och kan delta i kvorumberäkningarna, men använder standarden offentligt tillgänglig Azure Blob Storage. Detta eliminerar extra underhållskostnader för virtuella datorer som finns i ett offentligt moln.

Loggning och granskning

Azure Monitor-loggar ger omfattande loggning av system- och användaraktivitet samt systemhälsa. Azure Monitor-logglösningen samlar in och analyserar data som genereras av resurser i Azure och lokala miljöer.

- Aktivitetsloggar:Aktivitetsloggar ger insikter om åtgärder som utförs på resurser i en prenumeration. Aktivitetsloggar kan hjälpa dig att fastställa en åtgärds initierare, tidpunkt för förekomst och status.

- Diagnostikloggar:Diagnostikloggar är alla loggar som genereras av varje resurs. Dessa loggar omfattar Windows-händelsesystemloggar, Azure Storage-loggar, Key Vault granskningsloggar och Application Gateway åtkomst- och brandväggsloggar.

- Loggarkivering: Alla diagnostikloggar skriver till ett centraliserat och krypterat Azure Storage-konto för arkivering. Kvarhållningen är användarkonfigurerbar, upp till 730 dagar, för att uppfylla organisationsspecifika kvarhållningskrav. Dessa loggar ansluter till Azure Monitor-loggar för bearbetning, lagring och instrumentpanelsrapportering.

Dessutom installeras följande övervakningslösningar som en del av den här arkitekturen. Observera att det är kundens ansvar att konfigurera dessa lösningar så att de överensstämmer med FedRAMP-säkerhetskontroller:

- AD-utvärdering: Active Directory Health Check-lösningen utvärderar risken och hälsan för servermiljöer med jämna mellanrum och tillhandahåller en prioriterad lista med rekommendationer som är specifika för den distribuerade serverinfrastrukturen.

- Utvärdering av program mot skadlig kod: Lösningen mot skadlig kod rapporterar om skadlig kod, hot och skyddsstatus.

- Azure Automation: Den Azure Automation lösningen lagrar, kör och hanterar runbooks.

- Säkerhet och granskning: Instrumentpanelen för säkerhet och granskning ger en övergripande inblick i resursernas säkerhetstillstånd genom att tillhandahålla mått för säkerhetsdomäner, viktiga problem, identifieringar, hotinformation och vanliga säkerhetsfrågor.

- SQL-utvärdering: SQL Health Check-lösningen utvärderar risken och hälsan för servermiljöer regelbundet och ger kunderna en prioriterad lista med rekommendationer som är specifika för den distribuerade serverinfrastrukturen.

- Uppdateringshantering: Uppdateringshanteringslösningen tillåter kundhantering av säkerhetsuppdateringar för operativsystemet, inklusive status för tillgängliga uppdateringar och installationsprocessen för nödvändiga uppdateringar.

- Agenthälsa: Agenthälsolösningen rapporterar hur många agenter som distribueras och deras geografiska distribution, samt hur många agenter som inte svarar och antalet agenter som skickar driftdata.

- Azure-aktivitetsloggar: Lösningen för aktivitetslogganalys hjälper till med analys av Azure-aktivitetsloggarna i alla Azure-prenumerationer för en kund.

- Ändringsspårning: Med den Ändringsspårning lösningen kan kunderna enkelt identifiera ändringar i miljön.

Azure MonitorAzure Monitor hjälper användare att spåra prestanda, upprätthålla säkerhet och identifiera trender genom att göra det möjligt för organisationer att granska, skapa aviseringar och arkivera data, inklusive spårning av API-anrop i kundernas Azure-resurser.

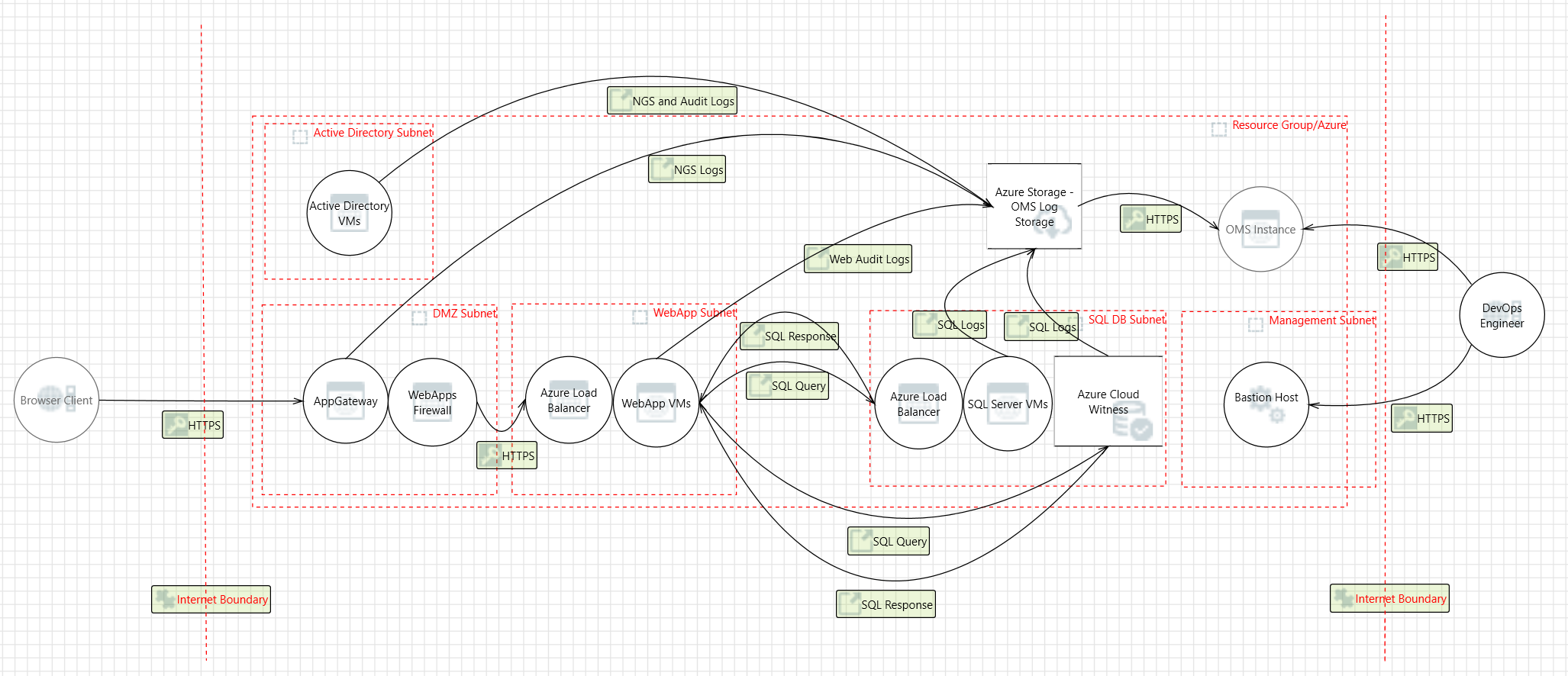

Hotmodell

Dataflödesdiagrammet för den här referensarkitekturen är tillgängligt för nedladdning eller finns nedan. Den här modellen kan hjälpa kunderna att förstå de potentiella riskerna i systeminfrastrukturen när de gör ändringar.

Dokumentation om efterlevnad

Azure Security and Compliance Blueprint – FedRAMP High Customer Responsibility Matrix listar alla säkerhetskontroller som krävs av FedRAMP High-baslinjen. Matrisen anger om implementeringen av varje kontroll ansvarar för Microsoft, kunden eller delas mellan de två.

Azure Security and Compliance Blueprint – FedRAMP IaaS Web Application High Control Implementation Matrix listar alla säkerhetskontroller som krävs av FedRAMP High-baslinjen. Matrisen innehåller information om vilka kontroller som omfattas av IaaS-webbprogramarkitekturen, inklusive detaljerade beskrivningar av hur implementeringen uppfyller kraven för varje kontroll som omfattas.

Distribuera lösningen

Den här Azure Security and Compliance Blueprint Automation består av JSON-konfigurationsfiler och PowerShell-skript som hanteras av Azure Resource Manager API-tjänst för att distribuera resurser i Azure. Detaljerade distributionsinstruktioner finns här.

Anteckning

Den här lösningen distribueras till Azure Government.

Snabbstart

Klona eller ladda ned den här GitHub-lagringsplatsen till din lokala arbetsstation.

Kör PowerShell-skriptet före distributionen: azure-blueprint/predeploy/Orchestration_InitialSetup.ps1.

Klicka på knappen nedan, logga in på Azure Portal, ange nödvändiga ARM-mallparametrar och klicka på Köp.

Vägledning och rekommendationer

VPN och ExpressRoute

En säker VPN-tunnel eller ExpressRoute måste konfigureras för att på ett säkert sätt upprätta en anslutning till de resurser som distribueras som en del av den här referensarkitekturen för IaaS-webbprogram. Genom att konfigurera ett VPN eller ExpressRoute på rätt sätt kan kunderna lägga till ett skyddslager för data under överföring.

Genom att implementera en säker VPN-tunnel med Azure kan du skapa en virtuell privat anslutning mellan ett lokalt nätverk och en Azure-Virtual Network. Den här anslutningen sker via Internet och gör det möjligt för kunder att på ett säkert sätt "tunnel" information i en krypterad länk mellan kundens nätverk och Azure. Plats-till-plats-VPN är en säker, mogen teknik som har distribuerats av företag av alla storlekar i årtionden. IPsec-tunnelläget används i det här alternativet som en krypteringsmekanism.

Eftersom trafik i VPN-tunneln passerar Internet med ett plats-till-plats-VPN erbjuder Microsoft ett annat, ännu säkrare anslutningsalternativ. Azure ExpressRoute är en dedikerad WAN-länk mellan Azure och en lokal plats eller en Exchange-värdleverantör. Eftersom ExpressRoute-anslutningar inte går via Internet ger dessa anslutningar mer tillförlitlighet, snabbare hastigheter, lägre svarstider och högre säkerhet än vanliga anslutningar via Internet. Eftersom detta är en direkt anslutning till kundens telekommunikationsleverantör överförs inte data via Internet och exponeras därför inte för dem.

Metodtips för att implementera ett säkert hybridnätverk som utökar ett lokalt nätverk till Azure är tillgängliga.

Disclaimer

- This document is for informational purposes only. MICROSOFT LÄMNAR INGA GARANTIER, UTTRYCK, UNDERFÖRSTÅDDA ELLER LAGSTADGADE UPPGIFTER OM INFORMATIONEN I DET HÄR DOKUMENTET. Det här dokumentet tillhandahålls "i nuläget". Information och åsikter som uttrycks i det här dokumentet, inklusive URL och andra internetwebbplatsreferenser, kan ändras utan föregående meddelande. Kunder som läser det här dokumentet riskerar att använda det.

- Det här dokumentet ger inte kunderna några juridiska rättigheter till immateriella rättigheter i microsofts produkter eller lösningar.

- Kunder kan kopiera och använda det här dokumentet i interna referenssyften.

- Vissa rekommendationer i det här dokumentet kan leda till ökad användning av data, nätverk eller beräkningsresurser i Azure och kan öka kundens Azure-licens- eller prenumerationskostnader.

- Den här arkitekturen är avsedd att fungera som en grund för kunder att anpassa sig till sina specifika krav och bör inte användas som den är i en produktionsmiljö.

- Det här dokumentet är utvecklat som en referens och bör inte användas för att definiera alla sätt som en kund kan uppfylla specifika efterlevnadskrav och föreskrifter. Kunder bör söka juridisk support från organisationen för godkända kundimplementeringar.