Skiss för säkerhet och efterlevnad i Azure: PaaS-webbprogram för FFIEC Financial Services

Översikt

Den här Azure Security and Compliance Blueprint Automation ger vägledning för distribution av en PaaS-miljö (plattform som en tjänst) som är lämplig för insamling, lagring och hämtning av finansiella data som regleras av FFIEC (Federal Financial Institution Examination Council). Den här lösningen automatiserar distributionen och konfigurationen av Azure-resurser för en gemensam referensarkitektur, visar hur kunder kan uppfylla specifika krav på säkerhet och efterlevnad och fungerar som en grund för kunder att skapa och konfigurera sina egna lösningar i Azure. Lösningen implementerar en delmängd av kraven från FFIEC-handböckerna. Mer information om FFIEC-krav och den här lösningen finns i avsnittet efterlevnadsdokumentation .

Den här Azure Security and Compliance Blueprint Automation distribuerar en PaaS-webbappsreferensarkitektur med förkonfigurerade säkerhetskontroller som hjälper kunderna att uppfylla FFIEC-kraven. Lösningen består av Azure Resource Manager-mallar och PowerShell-skript som vägleder resursdistribution och konfiguration.

Den här arkitekturen är avsedd att fungera som en grund för kunder att anpassa sig till sina specifika krav och bör inte användas som den är i en produktionsmiljö. Det räcker inte att distribuera ett program till den här miljön utan ändringar för att helt uppfylla kraven i FFIEC-målen. Observera följande:

- Den här arkitekturen ger en baslinje som hjälper kunder att använda Azure på ett FFIEC-kompatibelt sätt.

- Kunderna ansvarar för att utföra lämplig säkerhets- och efterlevnadsbedömning av alla lösningar som skapats med hjälp av den här arkitekturen, eftersom kraven kan variera beroende på detaljerna i varje kunds implementering.

För att uppnå FFIEC-efterlevnad krävs att kvalificerade granskare certifierar en kundlösning för produktion. Revisioner övervakas av granskare från FFIEC: s medlemsorgan, inklusive styrelsen för Federal Reserve System (FRB), Federal Deposit Insurance Corporation (FDIC), National Credit Union Administration (NCUA), Office of the Comptroller of the Currency (OCC) och Consumer Financial Protection Bureau (CFPB). Dessa granskare intygar att revisioner slutförs av bedömare som upprätthåller oberoende från det granskade institutet. Kunderna ansvarar för att utföra lämpliga säkerhets- och efterlevnadsutvärderingar av alla lösningar som skapats med hjälp av den här arkitekturen, eftersom kraven kan variera beroende på detaljerna i varje kunds implementering.

Klicka här om du vill ha distributionsinstruktioner.

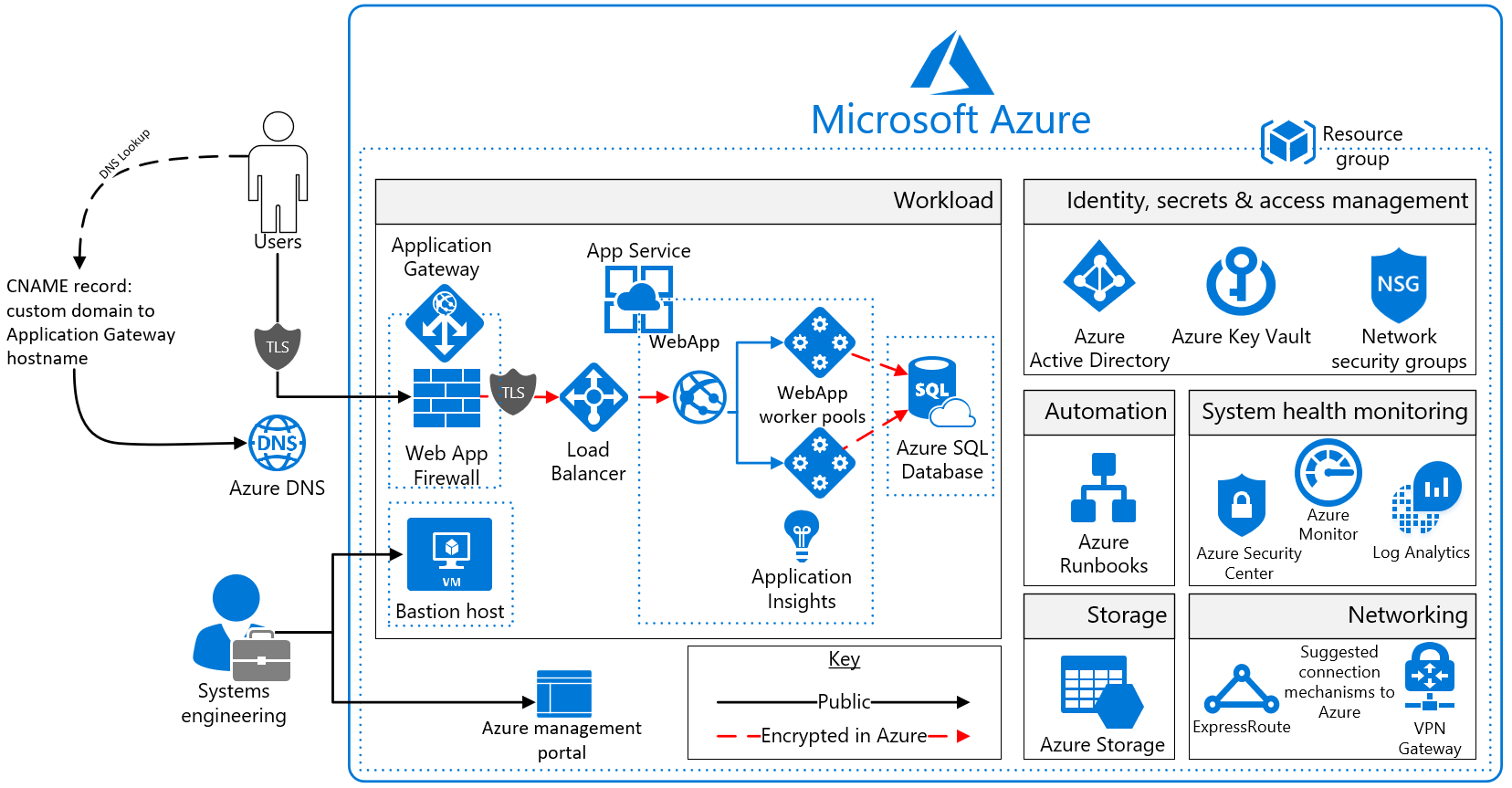

Arkitekturdiagram och komponenter

Den här Azure Security and Compliance Blueprint Automation distribuerar en referensarkitektur för en PaaS-webbapp med en Azure SQL Database-serverdel. Webbprogrammet finns i en isolerad Azure App Service Environment, som är en privat, dedikerad miljö i ett Azure-datacenter. Belastningen i miljön balanserar trafiken för webbappen mellan virtuella datorer som hanteras av Azure. Den här arkitekturen omfattar även nätverkssäkerhetsgrupper, en Application Gateway, Azure DNS och Load Balancer.

För förbättrad analys och rapportering kan Azure SQL databaser konfigureras med kolumnlagringsindex. Azure SQL databaser kan skalas upp eller ned eller stängas av helt som svar på kundanvändningen. All SQL-trafik krypteras med SSL genom att självsignerade certifikat inkluderas. Som bästa praxis rekommenderar Azure att du använder en betrodd certifikatutfärdare för förbättrad säkerhet.

Lösningen använder Azure Storage-konton, som kunder kan konfigurera för att använda kryptering för lagringstjänst för att upprätthålla konfidentialitet för vilande data. Azure lagrar tre kopior av data i en kunds valda datacenter för återhämtning. Geografisk redundant lagring säkerställer att data replikeras till ett sekundärt datacenter hundratals mil bort och lagras igen som tre kopior i datacentret, vilket förhindrar att en negativ händelse i kundens primära datacenter resulterar i dataförlust.

För ökad säkerhet hanteras alla resurser i den här lösningen som en resursgrupp via Azure Resource Manager. Rollbaserad åtkomstkontroll i Azure Active Directory används för att kontrollera åtkomsten till distribuerade resurser, inklusive deras nycklar i Azure Key Vault. Systemhälsa övervakas via Azure Monitor. Kunder konfigurerar både övervakningstjänster för att samla in loggar och visa systemets hälsa på en enda instrumentpanel som är enkel att navigera i.

Azure SQL Database hanteras vanligtvis via SQL Server Management Studio, som körs från en lokal dator som har konfigurerats för att komma åt Azure SQL Database via en säker VPN- eller ExpressRoute-anslutning.

Dessutom tillhandahåller Application Insights prestandahantering och analys i realtid via Azure Monitor-loggar. Microsoft rekommenderar att du konfigurerar en VPN- eller ExpressRoute-anslutning för hantering och dataimport till referensarkitekturundernätet.

Den här lösningen använder följande Azure-tjänster. Information om distributionsarkitekturen finns i avsnittet distributionsarkitektur .

- Application Gateway

- Brandvägg för webbaserade program

- Brandväggsläge: skydd

- Regeluppsättning: OWASP

- Lyssnarport: 443

- Brandvägg för webbaserade program

- Application Insights

- Azure Active Directory

- Azure Application Service Environment v2

- Azure Automation

- Azure DNS

- Azure Key Vault

- Azure Load Balancer

- Azure Monitor (loggar)

- Azure Resource Manager

- Azure Security Center

- Azure SQL Database

- Azure Storage

- Azure Virtual Network

- (1) /16 Nätverk

- (4) /24 Nätverk

- Nätverkssäkerhetsgrupper

- Azure App Service

Distributionsarkitektur

I följande avsnitt beskrivs distributions- och implementeringselementen.

Azure Resource Manager: Med Azure Resource Manager kan kunderna arbeta med resurserna i lösningen som en grupp. Kunder kan distribuera, uppdatera eller ta bort alla resurser för lösningen i en enda, samordnad åtgärd. Kunder använder en mall för distribution och den mallen kan fungera för olika miljöer, till exempel testning, mellanlagring och produktion. Resource Manager tillhandahåller säkerhets-, gransknings- och taggningsfunktioner som hjälper kunderna att hantera sina resurser efter distributionen.

Bastion-värd: Bastion-värden är den enda startpunkten som gör att användarna kan komma åt de distribuerade resurserna i den här miljön. Bastion-värden tillhandahåller en säker anslutning till distribuerade resurser genom att endast tillåta fjärrtrafik från offentliga IP-adresser i en säker lista. För att tillåta fjärrskrivbordstrafik (RDP) måste trafikkällan definieras i nätverkssäkerhetsgruppen.

Den här lösningen skapar en virtuell dator som en domänansluten skyddsvärd med följande konfigurationer:

- Tillägg för program mot skadlig kod

- Azure Diagnostics-tillägg

- Azure Disk Encryption med Azure Key Vault

- En princip för automatisk avstängning för att minska förbrukningen av virtuella datorresurser när de inte används

- Windows Defender Credential Guard aktiverat så att autentiseringsuppgifter och andra hemligheter körs i en skyddad miljö som är isolerad från det operativsystem som körs

App Service-miljön v2: Azure App Service Environment är en App Service funktion som ger en helt isolerad och dedikerad miljö för säker körning av App Service program i hög skala. Den här isoleringsfunktionen krävs för att uppfylla FFIEC-efterlevnadskraven.

App Service Miljöer är isolerade för att endast köra en enda kunds program och distribueras alltid till ett virtuellt nätverk. Den här isoleringsfunktionen gör det möjligt för referensarkitekturen att ha fullständig klientisolering, vilket tar bort den från Azures miljö för flera klientorganisationer, vilket förbjuder dessa flera klientorganisationer från att räkna upp de distribuerade App Service-miljön resurser. Kunder har detaljerad kontroll över både inkommande och utgående programnätverkstrafik, och program kan upprätta snabba säkra anslutningar via virtuella nätverk till lokala företagsresurser. Kunder kan "skala automatiskt" med App Service-miljön baserat på belastningsmått, tillgänglig budget eller ett definierat schema.

Användning av App Service-miljön för den här arkitekturen möjliggör följande konfigurationer:

- Värd i ett skyddat virtuellt Azure-nätverk och nätverkssäkerhetsregler

- Självsignerat internt lastbalanseringscertifikat för HTTPS-kommunikation. Som bästa praxis rekommenderar Microsoft att du använder en betrodd certifikatutfärdare för förbättrad säkerhet.

- Internt belastningsutjämningsläge

- Inaktivera TLS 1.0

- Ändra TLS-chiffer

- Kontrollera inkommande trafik med N/W-portar

- Brandvägg för webbaserade program – begränsa data

- Tillåt Azure SQL Database-trafik

Azure App Service: Azure App Service gör det möjligt för kunder att skapa och vara värd för webbprogram på valfritt programmeringsspråk utan att behöva hantera infrastrukturen. Azure Web Apps tillhandahåller automatisk skalning och hög tillgänglighet, har stöd för både Windows och Linux och möjliggör automatiska distributioner från GitHub, Azure DevOps eller valfri Git-lagringsplats.

Virtual Network

Arkitekturen definierar ett privat virtuellt nätverk med adressutrymmet 10.200.0.0/16.

Nätverkssäkerhetsgrupper: Nätverkssäkerhetsgrupper innehåller åtkomstkontrollistor som tillåter eller nekar trafik i ett virtuellt nätverk. Nätverkssäkerhetsgrupper kan användas för att skydda trafik på undernätsnivå eller enskild virtuell datornivå. Följande nätverkssäkerhetsgrupper finns:

- 1 nätverkssäkerhetsgrupp för Application Gateway

- 1 nätverkssäkerhetsgrupp för App Service-miljön

- 1 nätverkssäkerhetsgrupp för Azure SQL Database

- 1 nätverkssäkerhetsgrupp för bastionsvärd

Var och en av nätverkssäkerhetsgrupperna har specifika portar och protokoll öppna så att lösningen kan fungera säkert och korrekt. Dessutom är följande konfigurationer aktiverade för varje nätverkssäkerhetsgrupp:

- Diagnostikloggar och händelser aktiveras och lagras i ett lagringskonto

- Azure Monitor-loggar är anslutna till nätverkssäkerhetsgruppens diagnostikloggar

Undernät: Varje undernät är associerat med motsvarande nätverkssäkerhetsgrupp.

Azure DNS: Domännamnssystemet, eller DNS, ansvarar för att översätta (eller matcha) en webbplats eller ett tjänstnamn till dess IP-adress. Azure DNS är en värdtjänst för DNS-domäner som tillhandahåller namnmatchning med hjälp av Azure-infrastrukturen. Genom att vara värd för domäner i Azure kan användarna hantera DNS-poster med samma autentiseringsuppgifter, API:er, verktyg och fakturering som andra Azure-tjänster. Azure DNS stöder även privata DNS-domäner.

Azure Load Balancer: Azure Load Balancer gör att kunderna kan skala sina program och skapa hög tillgänglighet för tjänster. Load Balancer stöder inkommande och utgående scenarier och ger låg svarstid, högt dataflöde och skalar upp till miljontals flöden för alla TCP- och UDP-program.

Data under överföring

Azure krypterar all kommunikation till och från Azure-datacenter som standard. Alla transaktioner till Azure Storage via Azure Portal ske via HTTPS.

Vilande data

Arkitekturen skyddar vilande data via kryptering, databasgranskning och andra mått.

Azure Storage: För att uppfylla vilande krypterade data använder all Azure Storagekryptering av lagringstjänsten. Detta hjälper till att skydda data till stöd för organisationens säkerhetsåtaganden och efterlevnadskrav som definierats av FFIEC.

Azure Disk Encryption: Azure Disk Encryption använder BitLocker-funktionen i Windows för att tillhandahålla volymkryptering för datadiskar. Lösningen integreras med Azure Key Vault för att styra och hantera diskkrypteringsnycklarna.

Azure SQL Database: Azure SQL Database-instansen använder följande databassäkerhetsåtgärder:

- Active Directory-autentisering och auktorisering möjliggör identitetshantering av databasanvändare och andra Microsoft-tjänster på en central plats.

- SQL-databasgranskning spårar databashändelser och skriver dem till en granskningslogg i ett Azure Storage-konto.

- Azure SQL Database har konfigurerats för att använda transparent datakryptering, som utför kryptering i realtid och dekryptering av databasen, associerade säkerhetskopior och transaktionsloggfiler för att skydda vilande information. Transparent datakryptering garanterar att lagrade data inte har utsatts för obehörig åtkomst.

- Brandväggsregler förhindrar all åtkomst till databasservrar tills rätt behörigheter har beviljats. Brandväggen ger åtkomst till databaser baserat på vilken IP-adress som varje begäran kommer från.

- SQL Threat Detection möjliggör identifiering och svar på potentiella hot när de inträffar genom att tillhandahålla säkerhetsaviseringar för misstänkta databasaktiviteter, potentiella sårbarheter, SQL-inmatningsattacker och avvikande mönster för databasåtkomst.

- Krypterade kolumner säkerställer att känsliga data aldrig visas som klartext i databassystemet. När du har aktiverat datakryptering kan endast klientprogram eller programservrar med åtkomst till nycklarna komma åt klartextdata.

- SQL Database dynamisk datamaskering begränsar exponeringen av känsliga data genom att maskera data för icke-privilegierade användare eller program. Dynamisk datamaskering kan automatiskt identifiera potentiellt känsliga data och föreslå lämpliga masker som ska tillämpas. Detta hjälper till att identifiera och minska åtkomsten till data så att den inte avslutar databasen via obehörig åtkomst. Kunderna ansvarar för att justera inställningarna för dynamisk datamaskering så att de följer sitt databasschema.

Identitetshantering

Följande tekniker tillhandahåller funktioner för att hantera åtkomst till data i Azure-miljön:

- Azure Active Directory är Microsofts molnbaserade katalog- och identitetshanteringstjänst för flera klientorganisationer. Alla användare för den här lösningen skapas i Azure Active Directory, inklusive användare som har åtkomst till Azure SQL Database.

- Autentisering till programmet utförs med Hjälp av Azure Active Directory. Mer information finns i Integrera program med Azure Active Directory. Dessutom använder databaskolumnkryptering Azure Active Directory för att autentisera programmet till Azure SQL Database. Mer information finns i hur du skyddar känsliga data i Azure SQL Database.

- Med rollbaserad åtkomstkontroll i Azure kan administratörer definiera detaljerade åtkomstbehörigheter för att endast bevilja den mängd åtkomst som användarna behöver för att utföra sina jobb. I stället för att ge alla användare obegränsad behörighet för Azure-resurser kan administratörer endast tillåta vissa åtgärder för åtkomst till data. Prenumerationsåtkomsten är begränsad till prenumerationsadministratören.

- Azure Active Directory Privileged Identity Management gör det möjligt för kunder att minimera antalet användare som har åtkomst till viss information. Administratörer kan använda Azure Active Directory Privileged Identity Management för att identifiera, begränsa och övervaka privilegierade identiteter och deras åtkomst till resurser. Den här funktionen kan också användas för att framtvinga administrativ åtkomst på begäran, just-in-time vid behov.

- Azure Active Directory Identity Protection identifierar potentiella säkerhetsrisker som påverkar en organisations identiteter, konfigurerar automatiserade svar på identifierade misstänkta åtgärder relaterade till en organisations identiteter och undersöker misstänkta incidenter för att vidta lämpliga åtgärder för att lösa dem.

Säkerhet

Hantering av hemligheter: Lösningen använder Azure Key Vault för hantering av nycklar och hemligheter. Azure Key Vault hjälper dig att skydda krypteringsnycklar och hemligheter som används av molnprogram och molntjänster. Följande Funktioner i Azure Key Vault hjälper kunderna att skydda och komma åt sådana data:

- Avancerade åtkomstprinciper konfigureras efter behov.

- Key Vault åtkomstprinciper definieras med minsta nödvändiga behörigheter för nycklar och hemligheter.

- Alla nycklar och hemligheter i Key Vault har förfallodatum.

- Alla nycklar i Key Vault skyddas av specialiserade maskinvarusäkerhetsmoduler. Nyckeltypen är en HSM-skyddad 2048-bitars RSA-nyckel.

- Alla användare och identiteter beviljas lägsta nödvändiga behörigheter med hjälp av rollbaserad åtkomstkontroll.

- Diagnostikloggar för Key Vault aktiveras med en kvarhållningsperiod på minst 365 dagar.

- Tillåtna kryptografiska åtgärder för nycklar är begränsade till de som krävs.

Azure Security Center: Med Azure Security Center kan kunder centralt tillämpa och hantera säkerhetsprinciper för arbetsbelastningar, begränsa exponeringen för hot och identifiera och svara på attacker. Dessutom får Azure Security Center åtkomst till befintliga konfigurationer av Azure-tjänster för att ge konfigurations- och tjänstrekommendationer för att förbättra säkerhetsstatusen och skydda data.

Azure Security Center använder en mängd olika identifieringsfunktioner för att varna kunder om potentiella attacker som riktas mot deras miljöer. Dessa aviseringar innehåller värdefull information om vad som utlöste aviseringen, vilka resurser som berörs och attackens källa. Azure Security Center har en uppsättning fördefinierade säkerhetsaviseringar som utlöses när ett hot eller misstänkt aktivitet äger rum. Anpassade aviseringsregler i Azure Security Center gör det möjligt för kunder att definiera nya säkerhetsaviseringar baserat på data som redan har samlats in från deras miljö.

Azure Security Center tillhandahåller prioriterade säkerhetsaviseringar och incidenter, vilket gör det enklare för kunder att identifiera och åtgärda potentiella säkerhetsproblem. En hotinformationsrapport genereras för varje identifierat hot som hjälper incidenthanteringsteam att undersöka och åtgärda hot.

Azure Application Gateway: Arkitekturen minskar risken för säkerhetsproblem med hjälp av en Azure Application Gateway med en konfigurerad brandvägg för webbprogram och OWASP-regeluppsättningen aktiverad. Ytterligare funktioner är:

- Slutpunkt till slutpunkt-SSL

- Aktivera SSL-avlastning

- Inaktivera TLS v1.0 och v1.1

- Brandvägg för webbprogram (förebyggande läge)

- Förebyggande läge med OWASP 3.0-regeluppsättning

- Aktivera diagnostikloggning

- Anpassade hälsoavsökningar

- Azure Security Center och Azure Advisor ger ytterligare skydd och meddelanden. Azure Security Center ger också ett ryktessystem.

Loggning och granskning

Azure-tjänster loggar i stor utsträckning system- och användaraktivitet samt systemhälsa:

- Aktivitetsloggar: Aktivitetsloggar ger insikter om åtgärder som utförs på resurser i en prenumeration. Aktivitetsloggar kan hjälpa dig att fastställa en åtgärds initierare, tidpunkt för förekomst och status.

- Diagnostikloggar: Diagnostikloggar innehåller alla loggar som genereras av varje resurs. Dessa loggar omfattar Windows-händelsesystemloggar, Azure Storage-loggar, Key Vault granskningsloggar samt Application Gateway åtkomst- och brandväggsloggar. Alla diagnostikloggar skriver till ett centraliserat och krypterat Azure Storage-konto för arkivering. Kvarhållningen är användarkonfigurerbar, upp till 730 dagar, för att uppfylla organisationsspecifika kvarhållningskrav.

Azure Monitor-loggar: Dessa loggar konsolideras i Azure Monitor-loggar för bearbetning, lagring och instrumentpanelsrapportering. När data har samlats in ordnas de i separata tabeller för varje datatyp i Log Analytics-arbetsytor, vilket gör att alla data kan analyseras tillsammans oavsett dess ursprungliga källa. Dessutom integreras Azure Security Center med Azure Monitor-loggar så att kunderna kan använda Kusto-frågor för att komma åt sina säkerhetshändelsedata och kombinera dem med data från andra tjänster.

Följande Azure-övervakningslösningar ingår som en del av den här arkitekturen:

- Active Directory-utvärdering: Active Directory Health Check-lösningen utvärderar risken och hälsan för servermiljöer regelbundet och tillhandahåller en prioriterad lista över rekommendationer som är specifika för den distribuerade serverinfrastrukturen.

- SQL-utvärdering: SQL Health Check-lösningen utvärderar risken och hälsan för servermiljöer regelbundet och ger kunderna en prioriterad lista med rekommendationer som är specifika för den distribuerade serverinfrastrukturen.

- Agenthälsa: Agenthälsolösningen rapporterar hur många agenter som distribueras och deras geografiska distribution, samt hur många agenter som inte svarar och antalet agenter som skickar driftdata.

- Aktivitetslogganalys: Lösningen för aktivitetslogganalys hjälper till med analys av Azure-aktivitetsloggar i alla Azure-prenumerationer för en kund.

Azure Automation: Azure Automation lagrar, kör och hanterar runbooks. I den här lösningen hjälper runbooks till att samla in loggar från Azure SQL Database. Med automationslösningen Ändringsspårning kan kunderna enkelt identifiera ändringar i miljön.

Azure Monitor: Azure Monitor hjälper användare att spåra prestanda, upprätthålla säkerhet och identifiera trender genom att göra det möjligt för organisationer att granska, skapa aviseringar och arkivera data, inklusive att spåra API-anrop i sina Azure-resurser.

Application Insights: Application Insights är en utökningsbar tjänst för hantering av programprestanda för webbutvecklare på flera plattformar. Application Insights identifierar prestandaavvikelser och kunderna kan använda dem för att övervaka livewebbappen. Den innehåller kraftfulla analysverktyg som hjälper kunder att diagnostisera problem och förstå vad användarna faktiskt gör med sin app. Den är utformad för att hjälpa kunderna att kontinuerligt förbättra prestanda och användbarhet.

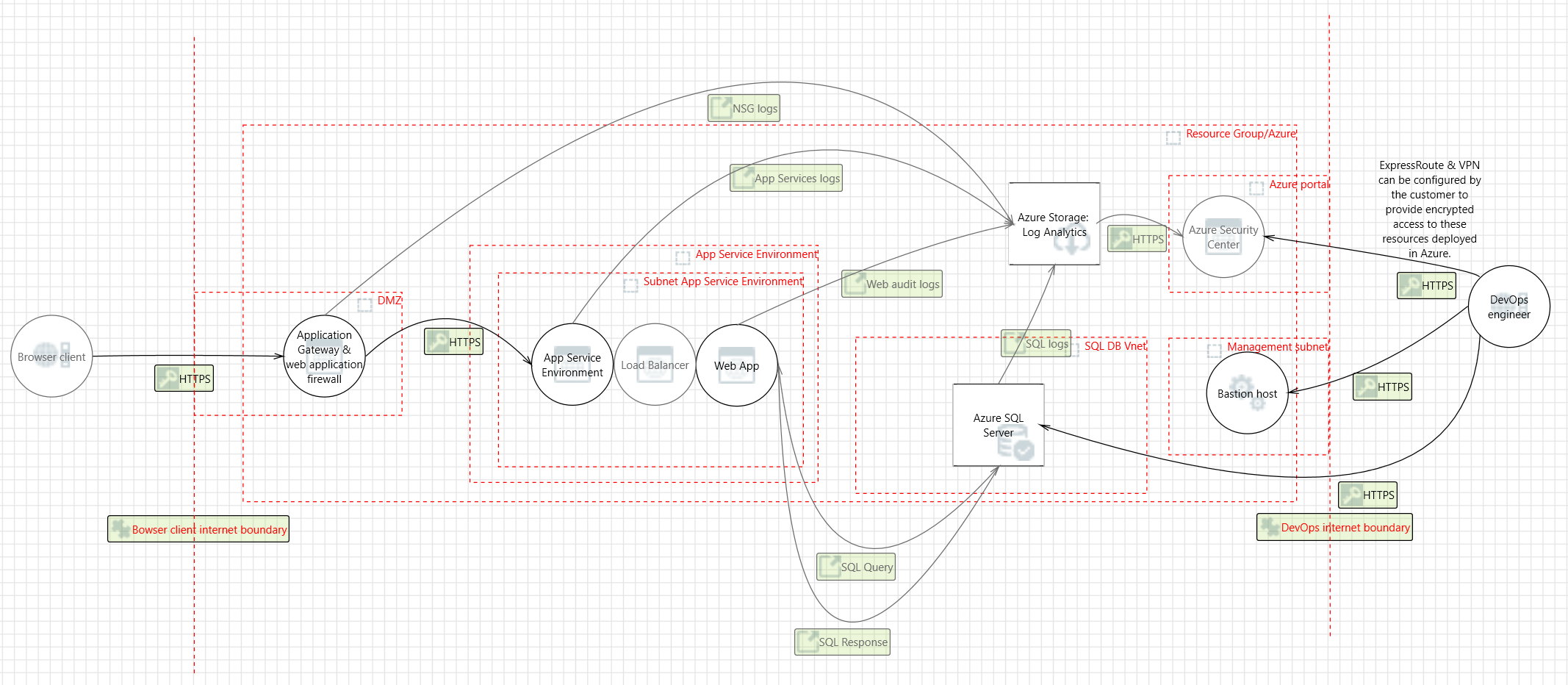

Hotmodell

Dataflödesdiagrammet för den här referensarkitekturen är tillgängligt för nedladdning eller finns nedan. Den här modellen kan hjälpa kunderna att förstå potentiella risker i systeminfrastrukturen när de gör ändringar.

Efterlevnadsdokumentation

Skissen för säkerhet och efterlevnad i Azure – FFIEC-matrisen för kundansvar visar en lista över alla säkerhetsmål som krävs av FFIEC. Den här matrisen beskriver om implementeringen av varje mål är microsofts, kundens ansvar eller delas mellan de två.

Azures säkerhets- och efterlevnadsskiss – FFIEC PaaS-matris för webbprogramimplementering innehåller information om vilka FFIEC-krav som hanteras av PaaS-webbprogramarkitekturen, inklusive detaljerade beskrivningar av hur implementeringen uppfyller kraven för varje täckt mål.

Distribuera den här lösningen

Den här Azure Security and Compliance Blueprint Automation består av JSON-konfigurationsfiler och PowerShell-skript som hanteras av Azure Resource Manager API-tjänst för att distribuera resurser i Azure. Detaljerade distributionsinstruktioner finns här.

Snabbstart

Klona eller ladda ned den här GitHub-lagringsplatsen till din lokala arbetsstation.

Granska 0-Setup-AdministrativeAccountAndPermission.md och kör de angivna kommandona.

Distribuera en testlösning med Contosos exempeldata eller testa en inledande produktionsmiljö.

- 1A-ContosoWebStoreDemoAzureResources.ps1

- Det här skriptet distribuerar Azure-resurser för en demonstration av en webbbutik med hjälp av Contosos exempeldata.

- 1-DeployAndConfigureAzureResources.ps1

- Det här skriptet distribuerar de Azure-resurser som behövs för att stödja en produktionsmiljö för en kundägd webbapp. Den här miljön bör anpassas ytterligare av kunden baserat på organisationens krav.

- 1A-ContosoWebStoreDemoAzureResources.ps1

Vägledning och rekommendationer

VPN och ExpressRoute

En säker VPN-tunnel eller ExpressRoute måste konfigureras för att på ett säkert sätt upprätta en anslutning till de resurser som distribueras som en del av den här Referensarkitekturen för PaaS-webbprogram. Genom att konfigurera ett VPN eller ExpressRoute på rätt sätt kan kunderna lägga till ett skyddslager för data under överföring.

Genom att implementera en säker VPN-tunnel med Azure kan du skapa en virtuell privat anslutning mellan ett lokalt nätverk och en Azure-Virtual Network. Den här anslutningen sker via Internet och gör det möjligt för kunder att på ett säkert sätt "tunnel"-information i en krypterad länk mellan kundens nätverk och Azure. Plats-till-plats-VPN är en säker, mogen teknik som har distribuerats av företag av alla storlekar i årtionden. IPsec-tunnelläget används i det här alternativet som en krypteringsmekanism.

Eftersom trafik i VPN-tunneln passerar internet med ett plats-till-plats-VPN erbjuder Microsoft ett annat, ännu säkrare anslutningsalternativ. Azure ExpressRoute är en dedikerad WAN-länk mellan Azure och en lokal plats eller en Exchange-värdleverantör. Eftersom ExpressRoute-anslutningar inte går via Internet ger dessa anslutningar mer tillförlitlighet, snabbare hastigheter, kortare svarstider och högre säkerhet än vanliga anslutningar via Internet. Eftersom detta är en direkt anslutning till kundens telekommunikationsleverantör överförs inte data via Internet och exponeras därför inte för dem.

Metodtips för att implementera ett säkert hybridnätverk som utökar ett lokalt nätverk till Azure är tillgängliga.

Disclaimer

- This document is for informational purposes only. MICROSOFT LÄMNAR INGA GARANTIER, UTTRYCKLIGA, UNDERFÖRSTÅDDA ELLER LAGSTADGADE, OM INFORMATIONEN I DET HÄR DOKUMENTET. Det här dokumentet tillhandahålls "i nuläget". Information och åsikter som uttrycks i det här dokumentet, inklusive URL-adresser och andra webbplatsreferenser på Internet, kan ändras utan föregående meddelande. Kunder som läser det här dokumentet riskerar att använda det.

- Det här dokumentet ger inte kunderna några juridiska rättigheter till immateriella rättigheter i microsofts produkter eller lösningar.

- Kunder kan kopiera och använda det här dokumentet för interna referensändamål.

- Vissa rekommendationer i det här dokumentet kan leda till ökad användning av data, nätverk eller beräkningsresurser i Azure och kan öka kundens kostnader för Azure-licenser eller prenumerationer.

- Den här arkitekturen är avsedd att fungera som en grund för kunder att anpassa sig till sina specifika krav och bör inte användas som den är i en produktionsmiljö.

- Det här dokumentet är utvecklat som en referens och bör inte användas för att definiera alla sätt som en kund kan uppfylla specifika efterlevnadskrav och föreskrifter på. Kunder bör söka juridisk support från organisationen om godkända kundimplementeringar.