Azure SQL Database-säkerhetsfunktioner

Azure SQL Database tillhandahåller en relationsdatabastjänst i Azure. För att skydda kunddata och tillhandahålla starka säkerhetsfunktioner som kunderna förväntar sig av en relationsdatabastjänst har SQL Database sina egna uppsättningar säkerhetsfunktioner. Dessa funktioner bygger på de kontroller som ärvs från Azure.

Säkerhetsfunktioner

Användning av TDS-protokollet

Azure SQL Database stöder endast TDS-protokollet (Tabular Data Stream), vilket kräver att databasen endast är tillgänglig via standardporten TCP/1433.

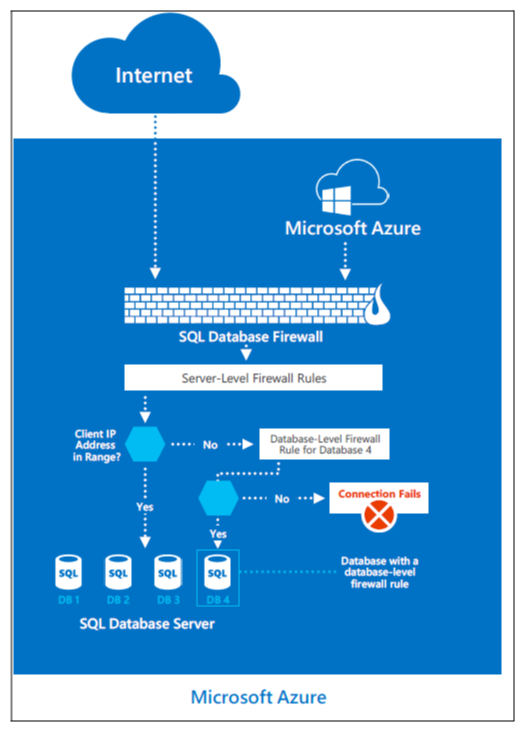

Azure SQL Database-brandvägg

För att skydda kunddata innehåller Azure SQL Database en brandväggsfunktion som förhindrar all åtkomst till SQL Database som standard.

Gatewaybrandväggen kan begränsa adresser, vilket gör att kunderna kan kontrollera detaljerat för att ange intervall med godkända IP-adresser. Brandväggen beviljar åtkomst baserat på den ursprungliga IP-adressen för varje begäran.

Kunder kan uppnå brandväggskonfiguration med hjälp av en hanteringsportal eller programmatiskt med hjälp av rest-API:et Azure SQL Database Management. Brandväggen för Azure SQL Database-gateway förhindrar som standard all kund-TDS-åtkomst till Azure SQL Database. Kunder måste konfigurera åtkomst med hjälp av åtkomstkontrollistor (ACL: er) för att tillåta Azure SQL Databasanslutningar efter källans och målets Internetadresser, protokoll och portnummer.

DoSGuard

DosGuard, en SQL Database gatewaytjänst, minskar doS-attacker (Denial of Service). DoSGuard spårar aktivt misslyckade inloggningar från IP-adresser. Om det finns flera misslyckade inloggningar från en IP-adress inom en viss tidsperiod blockeras IP-adressen från att komma åt resurser i tjänsten under en fördefinierad tidsperiod.

Dessutom utför Azure SQL Database-gatewayen:

- Förhandlingar om säker kanalkapacitet för att implementera TDS FIPS 140-2-verifierade krypterade anslutningar när den ansluter till databasservrarna.

- Tillståndskänslig TDS-paketinspektion medan den accepterar anslutningar från klienter. Gatewayen verifierar anslutningsinformationen. Gatewayen skickar TDS-paketen till lämplig fysisk server baserat på databasnamnet som anges i anslutningssträngen.

Den övergripande principen för nätverkssäkerhet för Azure SQL Database-tjänsten är att endast tillåta anslutning och kommunikation som krävs för att tjänsten ska fungera. Alla andra portar, protokoll och anslutningar blockeras som standard. Virtuella lokala nätverk (VLAN) och ACL:er används för att begränsa nätverkskommunikationen efter käll- och målnätverk, protokoll och portnummer.

Mekanismer som är godkända för att implementera nätverksbaserade ACL:er inkluderar ACL:er på routrar och lastbalanserare. Dessa mekanismer hanteras av Azure-nätverk, brandvägg för virtuella gästdatorer och Azure SQL Database Gateway-brandväggsregler som konfigurerats av kunden.

Dataavgränsning och kundisolering

Azures produktionsnätverk är strukturerat så att offentligt tillgängliga systemkomponenter är åtskilda från interna resurser. Fysiska och logiska gränser finns mellan webbservrar som ger åtkomst till den offentliga Azure Portal och den underliggande virtuella Azure-infrastrukturen, där kundprograminstanser och kunddata finns.

All offentligt tillgänglig information hanteras i Azure-produktionsnätverket. Produktionsnätverket är:

- Omfattas av tvåfaktorautentisering och gränsskyddsmekanismer

- Använder brandväggs- och säkerhetsfunktionsuppsättningen som beskrivs i föregående avsnitt

- Använder dataisoleringsfunktioner som anges i nästa avsnitt

Obehöriga system och isolering av FC

Eftersom infrastrukturkontrollanten (FC) är den centrala orkestreraren för Azure-infrastrukturresurserna finns det betydande kontroller för att minimera hot mot den, särskilt från potentiellt komprometterade certifikatutfärdare i kundprogram. FC känner inte igen någon maskinvara vars enhetsinformation (till exempel MAC-adress) inte är förinstallerad i FC. DHCP-servrarna på FC har konfigurerat listor med MAC-adresser för de noder som de är villiga att starta. Även om obehöriga system är anslutna ingår de inte i infrastrukturinventeringen och är därför inte anslutna eller auktoriserade att kommunicera med något system i infrastrukturinventeringen. Detta minskar risken för att obehöriga system kommunicerar med FC och får åtkomst till VLAN och Azure.

VLAN-isolering

Azures produktionsnätverk är logiskt indelat i tre primära VLAN:

- Huvud-VLAN: Kopplar samman ej betrodda kundnoder.

- FC VLAN: Innehåller betrodda domänkontrollanter och stödsystem.

- Enhetens VLAN: Innehåller betrodda nätverk och andra infrastrukturenheter.

Paketfiltrering

IPFilter och programvarubrandväggarna som implementeras på nodernas rotoperativsystem och gästoperativsystem tillämpar anslutningsbegränsningar och förhindrar obehörig trafik mellan virtuella datorer.

Hypervisor, rotoperativsystem och virtuella gästdatorer

Hypervisor-programmet och rotoperativsystemet hanterar isoleringen av rotoperativsystemet från de virtuella gästdatorerna och de virtuella gästdatorerna från varandra.

Typer av regler för brandväggar

En regel definieras som:

{Src IP, Src-port, mål-IP, målport, målprotokoll, in/ut, tillståndskänslig/tillståndslös, tillståndskänslig flödestimeout}.

Synkrona inaktiva teckenpaket (SYN) tillåts endast in eller ut om någon av reglerna tillåter det. För TCP använder Azure tillståndslösa regler där principen är att den endast tillåter alla icke-SYN-paket till eller från den virtuella datorn. Säkerhetsförekomsten är att alla värdstackar är motståndskraftiga mot att ignorera en icke-SYN om den inte har sett ett SYN-paket tidigare. Själva TCP-protokollet är tillståndskänsligt och i kombination med den tillståndslösa SYN-baserade regeln får du ett övergripande beteende för en tillståndskänslig implementering.

För UDP (User Datagram Protocol) använder Azure en tillståndskänslig regel. Varje gång ett UDP-paket matchar en regel skapas ett omvänt flöde i den andra riktningen. Det här flödet har en inbyggd tidsgräns.

Kunderna ansvarar för att konfigurera sina egna brandväggar utöver vad Azure tillhandahåller. Här kan kunder definiera reglerna för inkommande och utgående trafik.

Hantering av produktionskonfiguration

Standardsäkerhetskonfigurationer underhålls av respektive driftsteam i Azure och Azure SQL Database. Alla konfigurationsändringar i produktionssystem dokumenteras och spåras via ett centralt spårningssystem. Ändringar av programvara och maskinvara spåras via det centrala spårningssystemet. Nätverksändringar som är relaterade till ACL spåras med hjälp av en ACL-hanteringstjänst.

Alla konfigurationsändringar i Azure utvecklas och testas i mellanlagringsmiljön och de distribueras därefter i produktionsmiljön. Programvaruversioner granskas som en del av testningen. Säkerhets- och sekretesskontroller granskas som en del av kriterierna för checklistan för inmatning. Ändringar distribueras enligt schemalagda intervall av respektive distributionsteam. Versioner granskas och signeras av respektive personal i distributionsteamet innan de distribueras till produktion.

Ändringar övervakas för att lyckas. I ett felscenario återställs ändringen till dess tidigare tillstånd eller så distribueras en snabbkorrigering för att åtgärda felet med godkännande av den utsedda personalen. Source Depot, Git, TFS, Master Data Services (MDS), löpare, Azure-säkerhetsövervakning, FC och WinFabric-plattformen används för att centralt hantera, tillämpa och verifiera konfigurationsinställningarna i den virtuella Azure-miljön.

På samma sätt har maskinvaru- och nätverksändringar upprättat valideringssteg för att utvärdera deras efterlevnad av byggkraven. Versionerna granskas och auktoriseras via en samordnad rådgivningstavla för ändringar (CAB) för respektive grupper i stacken.

Nästa steg

Mer information om vad Microsoft gör för att skydda Azure-infrastrukturen finns i:

- Azure-anläggningar, lokaler och fysisk säkerhet

- Tillgänglighet för Azure-infrastruktur

- Komponenter och gränser för Azure-informationssystem

- Azure-nätverksarkitektur

- Azure-produktionsnätverk

- Azures produktionsåtgärder och -hantering

- Övervakning av Azure-infrastruktur

- Integritet för Azure-infrastruktur

- Azure-kunddataskydd