Skapa incidenter automatiskt från Microsofts säkerhetsaviseringar

Aviseringar som utlöses i Microsofts säkerhetslösningar som är anslutna till Microsoft Sentinel, till exempel Microsoft Defender for Cloud Apps och Microsoft Defender for Identity, skapar inte incidenter automatiskt i Microsoft Sentinel. När du ansluter en Microsoft-lösning till Microsoft Sentinel lagras som standard alla aviseringar som genereras i den tjänsten som rådata i Microsoft Sentinel i tabellen SecurityAlert på din Microsoft Sentinel-arbetsyta. Du kan sedan använda dessa data som andra rådata som du matar in i Microsoft Sentinel.

Du kan enkelt konfigurera Microsoft Sentinel för att automatiskt skapa incidenter varje gång en avisering utlöses i en ansluten Microsoft-säkerhetslösning genom att följa anvisningarna i den här artikeln.

Förutsättningar

Anslut din säkerhetslösning genom att installera lämplig lösning från innehållshubben i Microsoft Sentinel och konfigurera dataanslutningen. Mer information finns i Identifiera och hantera out-of-the-box-innehåll för Microsoft Sentinel och Microsoft Sentinel-dataanslutningsprogram.

Använda analysregler för skapande av Microsoft-säkerhetsincidenter

Använd de regelmallar som är tillgängliga i Microsoft Sentinel för att välja vilka anslutna Microsoft-säkerhetslösningar som ska skapa Microsoft Sentinel-incidenter automatiskt. Du kan också redigera reglerna för att definiera mer specifika alternativ för att filtrera vilka aviseringar som genereras av Microsofts säkerhetslösning som ska skapa incidenter i Microsoft Sentinel. Du kan till exempel välja att skapa Microsoft Sentinel-incidenter automatiskt endast från hög allvarlighetsgrad Microsoft Defender för molnaviseringar.

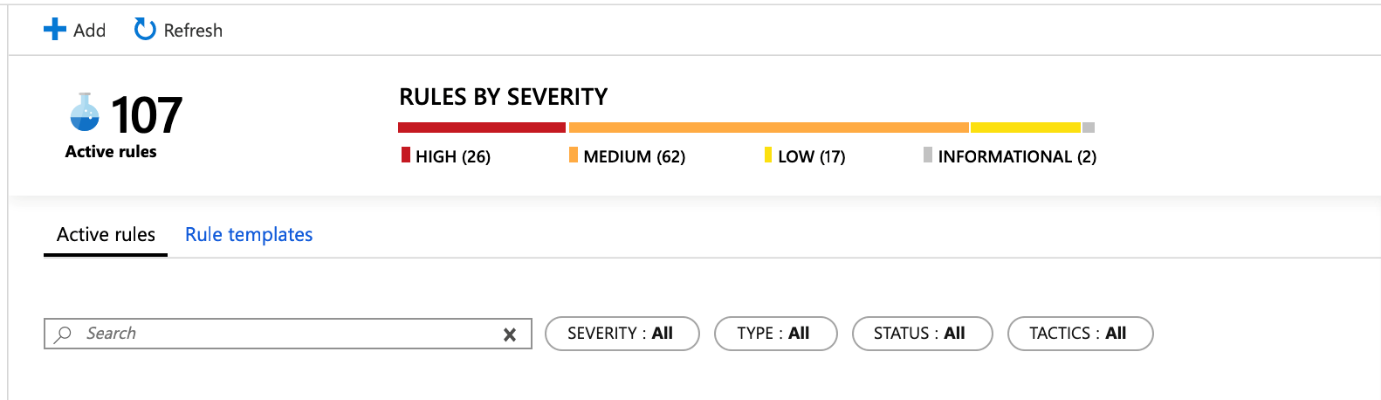

I Azure Portal under Microsoft Sentinel väljer du Analys.

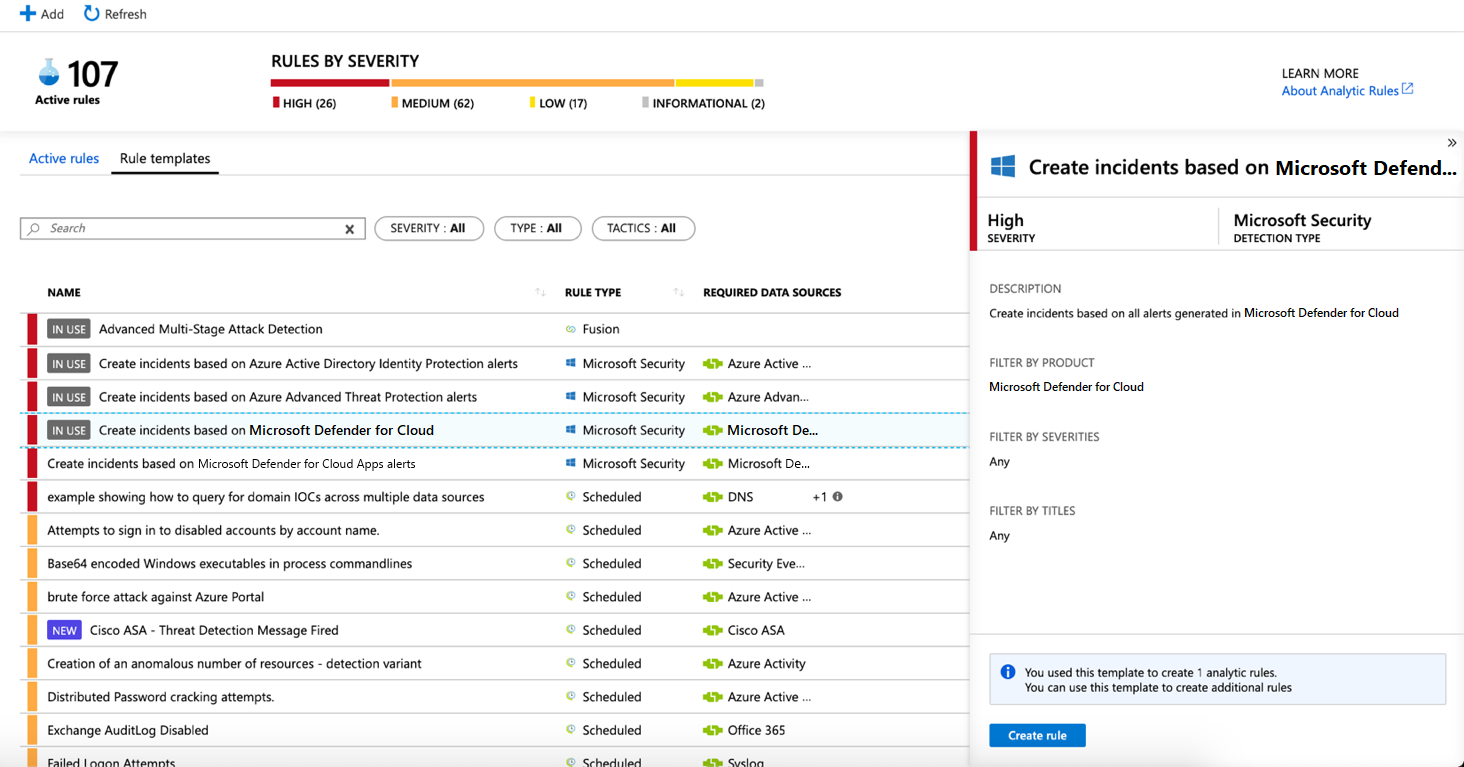

Välj fliken Regelmallar för att se alla analysregelmallar. Om du vill hitta fler regelmallar går du till innehållshubben i Microsoft Sentinel.

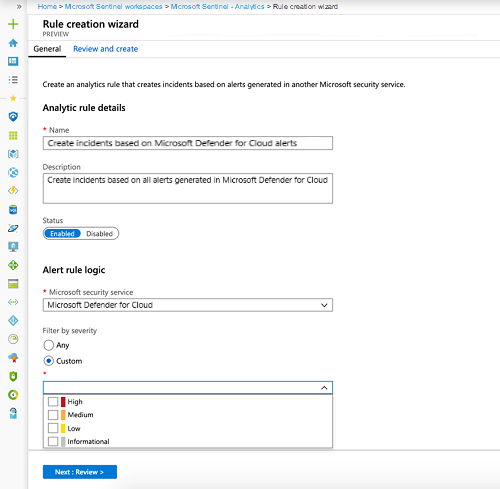

Välj den Microsoft-regelmall för säkerhetsanalys som du vill använda och välj Skapa regel.

Du kan ändra regelinformationen och välja att filtrera de aviseringar som skapar incidenter efter allvarlighetsgrad för aviseringen eller efter text i aviseringens namn.

Om du till exempel väljer Microsoft Defender för molnet i fältet Microsofts säkerhetstjänst och väljer Hög i fältet Filtrera efter allvarlighetsgrad skapar endast säkerhetsaviseringar med hög allvarlighetsgrad automatiskt incidenter i Microsoft Sentinel.

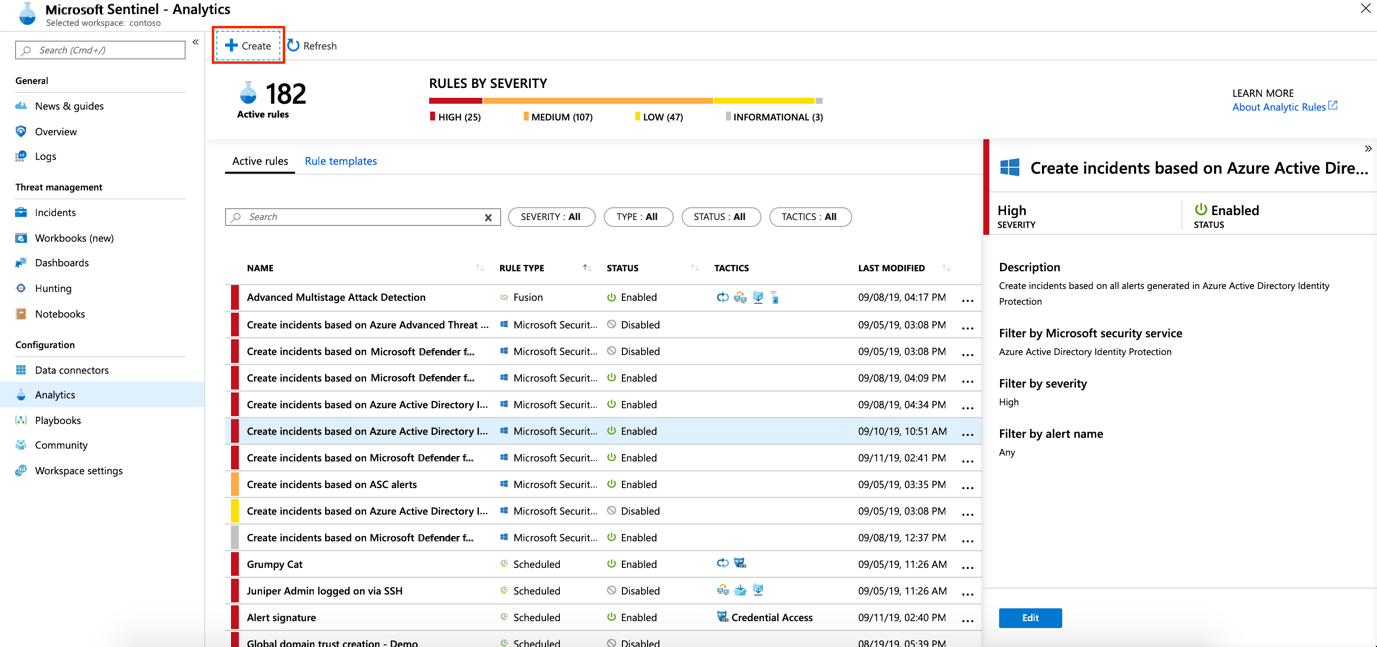

Du kan också skapa en ny Microsoft-säkerhetsregel som filtrerar aviseringar från olika Microsoft-säkerhetstjänster genom att klicka på +Skapa och välja Microsofts incidentgenereringsregel.

Du kan skapa fler än en Microsoft Security Analytics-regel per Typ av Microsoft-säkerhetstjänst . Detta skapar inte dubblettincidenter, eftersom varje regel används som ett filter. Även om en avisering matchar mer än en Microsoft Security Analytics-regel skapar den bara en Microsoft Sentinel-incident.

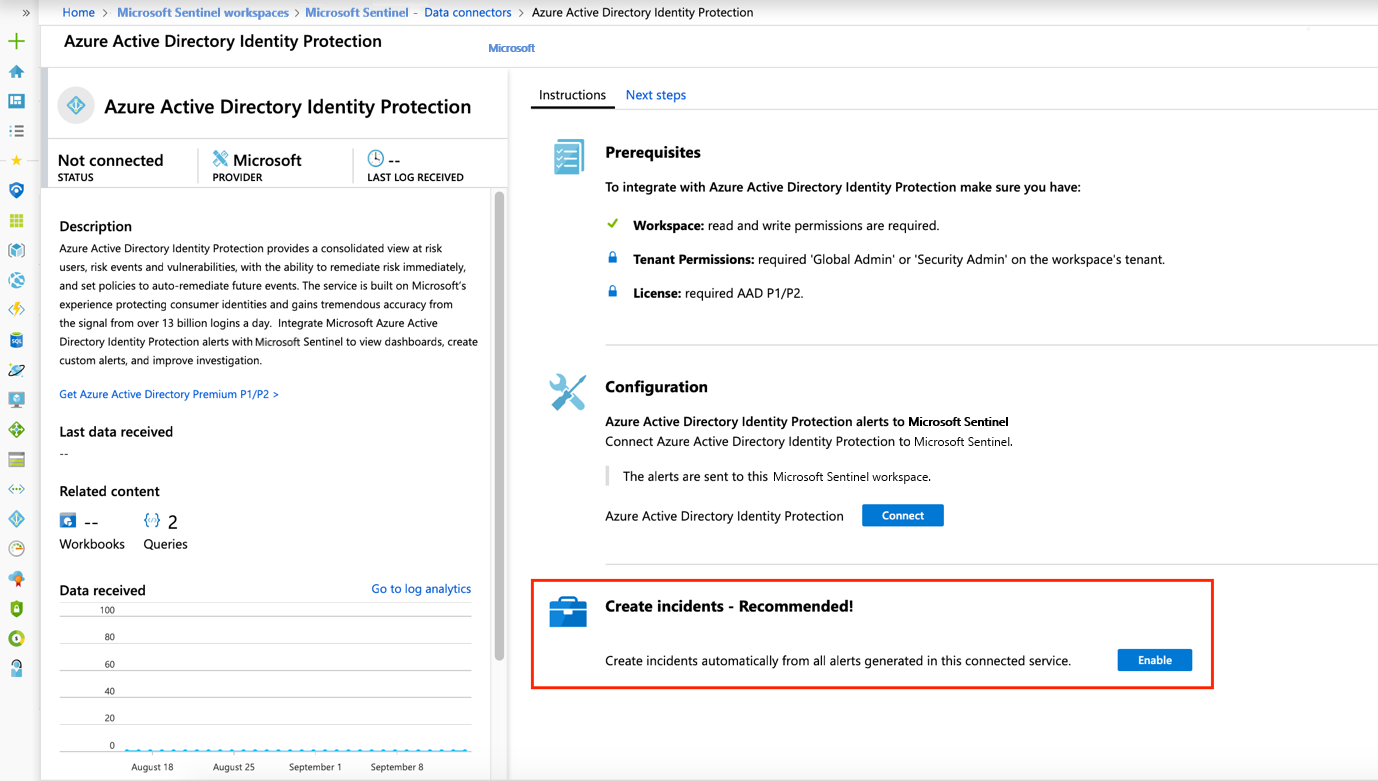

Aktivera incidentgenerering automatiskt under anslutningen

När du ansluter en Microsoft-säkerhetslösning kan du välja om du vill att aviseringarna från säkerhetslösningen automatiskt ska generera incidenter i Microsoft Sentinel.

Ansluta en Microsoft-säkerhetslösningsdatakälla.

Under Skapa incidenter väljer du Aktivera för att aktivera standardanalysregeln som skapar incidenter automatiskt från aviseringar som genereras i den anslutna säkerhetstjänsten. Du kan sedan redigera den här regeln under Analys och sedan Aktiva regler.

Nästa steg

- För att komma igång med Microsoft Sentinel behöver du en prenumeration på Microsoft Azure. Om du inte har en prenumeration kan du registrera dig för en gratis provversion.

- Lär dig hur du registrerar dina data till Microsoft Sentinel och får insyn i dina data och potentiella hot.