Tillämpa ett Azure Resource Manager-lås på ett lagringskonto

Microsoft rekommenderar att du låser alla dina lagringskonton med ett Azure Resource Manager-lås för att förhindra oavsiktlig eller skadlig borttagning av lagringskontot. Det finns två typer av Azure Resource Manager-resurslås:

- Ett CannotDelete-lås hindrar användare från att ta bort ett lagringskonto, men tillåter läsning och ändring av dess konfiguration.

- Ett ReadOnly-lås hindrar användare från att ta bort ett lagringskonto eller ändra dess konfiguration, men tillåter läsning av konfigurationen.

Mer information om Azure Resource Manager-lås finns i Lås resurser för att förhindra ändringar.

Varning

Om du låser ett lagringskonto skyddas inte containrar eller blobar i kontot från att tas bort eller skrivas över. Mer information om hur du skyddar blobdata finns i Översikt över dataskydd.

Konfigurera ett Azure Resource Manager-lås

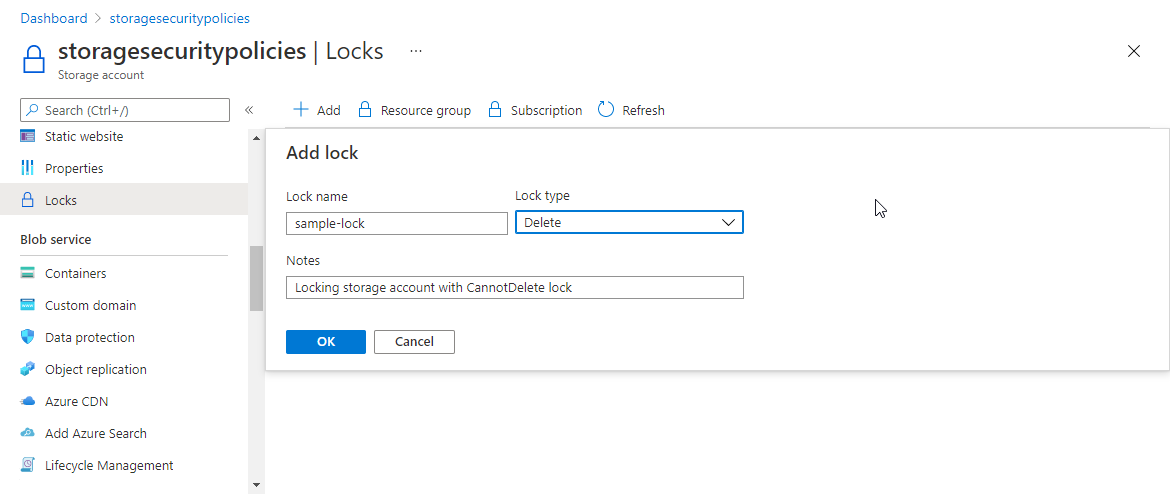

Följ dessa steg för att konfigurera ett lås på ett lagringskonto med Azure-portalen:

Navigera till ditt lagringskonto i Azure-portalen.

Under avsnittet Inställningar väljer du Lås.

Markera Lägga till.

Ange ett namn för resurslåset och ange typ av lås. Lägg till en anteckning om låset om du vill.

Auktorisera dataåtgärder när ett ReadOnly-lås tillämpas

När ett ReadOnly-lås tillämpas på ett lagringskonto blockeras åtgärden Listnycklar för lagringskontot. Åtgärden Listnycklar är en HTTPS POST-åtgärd och alla POST-åtgärder förhindras när ett ReadOnly-lås har konfigurerats för kontot. Åtgärden Listnycklar returnerar kontoåtkomstnycklarna, som sedan kan användas för att läsa och skriva till alla data i lagringskontot.

Om en klient har åtkomstnycklarna för kontot när låset tillämpas på lagringskontot kan klienten fortsätta att använda nycklarna för att komma åt data. Klienter som inte har åtkomst till nycklarna måste dock använda Microsoft Entra-autentiseringsuppgifter för att komma åt blob- eller ködata i lagringskontot.

Användare av Azure-portalen kan påverkas när ett ReadOnly-lås tillämpas, om de tidigare har använt blob- eller ködata i portalen med kontoåtkomstnycklarna. När låset har tillämpats måste portalanvändare använda Microsoft Entra-autentiseringsuppgifter för att komma åt blob- eller ködata i portalen. För att göra det måste en användare ha minst två RBAC-roller tilldelade till sig: Rollen Azure Resource Manager-läsare minst och en av Azure Storage-dataåtkomstrollerna. Mer information finns i någon av följande artiklar:

- Välj hur du vill auktorisera åtkomst till blobdata i Azure-portalen

- Välj hur du vill auktorisera åtkomst till ködata i Azure-portalen

Data i Azure Files eller tabelltjänsten kan bli otillgängliga för klienter som tidigare har använt dem med kontonycklarna. Bästa praxis är att om du måste tillämpa ett ReadOnly-lås på ett lagringskonto flyttar du dina Azure Files- och Table Service-arbetsbelastningar till ett lagringskonto som inte är låst med ett ReadOnly-lås .