Aktivera Microsoft Entra Kerberos-autentisering för hybrididentiteter i Azure Files

Den här artikeln fokuserar på att aktivera och konfigurera Microsoft Entra-ID (tidigare Azure AD) för att autentisera hybridanvändares identiteter, som är lokala AD DS-identiteter som synkroniseras med Microsoft Entra-ID. Molnbaserade identiteter stöds inte för närvarande.

Den här konfigurationen gör att hybridanvändare kan komma åt Azure-filresurser med Kerberos-autentisering med hjälp av Microsoft Entra-ID för att utfärda nödvändiga Kerberos-biljetter för att få åtkomst till filresursen med SMB-protokollet. Det innebär att dina slutanvändare kan komma åt Azure-filresurser via Internet utan att kräva obehindrad nätverksanslutning till domänkontrollanter från Microsoft Entra-hybridanslutna och Microsoft Entra-anslutna klienter. För att konfigurera Åtkomstkontrollistor för Windows (ACL)/katalog- och filnivåbehörigheter för en användare eller grupp krävs dock obehindrat nätverksanslutning till den lokala domänkontrollanten.

Mer information om alternativ och överväganden som stöds finns i Översikt över identitetsbaserade autentiseringsalternativ för Azure Files för SMB-åtkomst. Mer information finns i den här djupdykningen.

Viktigt!

Du kan bara använda en AD-metod för identitetsbaserad autentisering med Azure Files. Om Microsoft Entra Kerberos-autentisering för hybrididentiteter inte passar dina krav kanske du kan använda lokal Active Directory Domain Service (AD DS) eller Microsoft Entra Domain Services i stället. Konfigurationsstegen och scenarierna som stöds är olika för varje metod.

Gäller för

| Typ av filresurs | SMB | NFS |

|---|---|---|

| Standardfilresurser (GPv2), LRS/ZRS | ||

| Standardfilresurser (GPv2), GRS/GZRS | ||

| Premiumfilresurser (FileStorage), LRS/ZRS |

Förutsättningar

Innan du aktiverar Microsoft Entra Kerberos-autentisering via SMB för Azure-filresurser kontrollerar du att du har slutfört följande krav.

Kommentar

Ditt Azure Storage-konto kan inte autentiseras med både Microsoft Entra-ID och en andra metod som AD DS eller Microsoft Entra Domain Services. Om du redan har valt en annan AD-metod för ditt lagringskonto måste du inaktivera den innan du aktiverar Microsoft Entra Kerberos.

Microsoft Entra Kerberos-funktionen för hybrididentiteter är endast tillgänglig på följande operativsystem:

- Windows 11 Enterprise/Pro– enskild eller flera sessioner.

- Windows 10 Enterprise/Pro– en eller flera sessioner, versioner 2004 eller senare med de senaste kumulativa uppdateringarna installerade, särskilt den kumulativa förhandsversionen av KB5007253 den kumulativa uppdateringen för Windows 10 2021–2021.

- Windows Server, version 2022 med de senaste kumulativa uppdateringarna installerade, särskilt KB5007254 – 2021-11 Kumulativ uppdateringsförhandsversion för Microsoft serveroperativsystem version 21H2.

Information om hur du skapar och konfigurerar en virtuell Windows-dator och loggar in med hjälp av Microsoft Entra ID-baserad autentisering finns i Logga in på en virtuell Windows-dator i Azure med hjälp av Microsoft Entra-ID.

Klienter måste vara Microsoft Entra-anslutna eller Microsoft Entra-hybridanslutningar. Microsoft Entra Kerberos stöds inte på klienter som är anslutna till Microsoft Entra Domain Services eller endast anslutna till AD.

Den här funktionen stöder för närvarande inte användarkonton som du skapar och hanterar enbart i Microsoft Entra-ID. Användarkonton måste vara hybridanvändares identiteter, vilket innebär att du också behöver AD DS och antingen Microsoft Entra Anslut eller Microsoft Entra Anslut molnsynkronisering. Du måste skapa dessa konton i Active Directory och synkronisera dem med Microsoft Entra-ID. Om du vill tilldela Azure rollbaserad åtkomstkontroll (RBAC) behörigheter för Azure-filresursen till en användargrupp måste du skapa gruppen i Active Directory och synkronisera den med Microsoft Entra-ID.

Den här funktionen stöder för närvarande inte åtkomst mellan klientorganisationer för B2B-användare eller gästanvändare. Användare från en annan Entra-klient än den som har konfigurerats kommer inte att kunna komma åt filresursen.

Du måste inaktivera multifaktorautentisering (MFA) i Microsoft Entra-appen som representerar lagringskontot.

Med Microsoft Entra Kerberos är Kerberos-biljettkryptering alltid AES-256. Men du kan ange den SMB-kanalkryptering som bäst passar dina behov.

Regional tillgänglighet

Den här funktionen stöds i molnen Azure Public, Azure US Gov och Azure China 21Vianet.

Aktivera Microsoft Entra Kerberos-autentisering för hybridanvändarkonton

Du kan aktivera Microsoft Entra Kerberos-autentisering på Azure Files för hybridanvändarkonton med hjälp av Azure-portalen, PowerShell eller Azure CLI.

Följ dessa steg för att aktivera Microsoft Entra Kerberos-autentisering med hjälp av Azure-portalen.

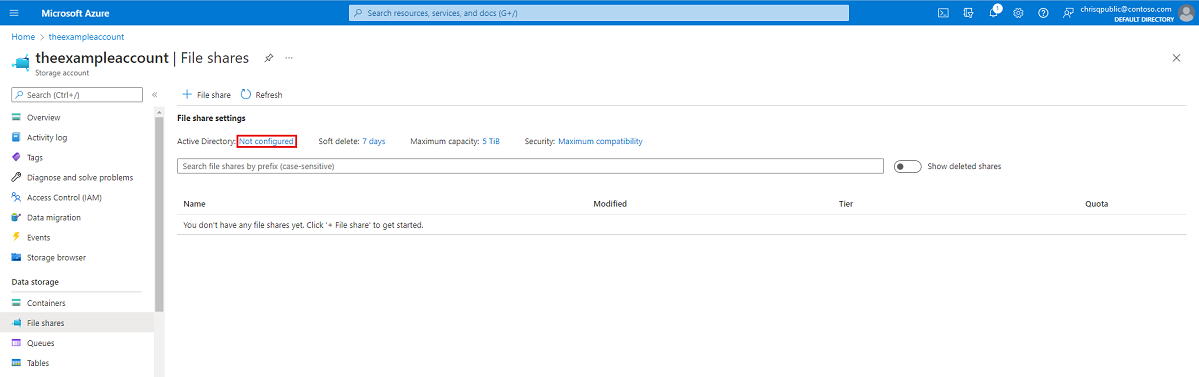

Logga in på Azure-portalen och välj det lagringskonto som du vill aktivera Microsoft Entra Kerberos-autentisering för.

Under Datalagring väljer du Filresurser.

Bredvid Active Directory väljer du konfigurationsstatus (till exempel Inte konfigurerad).

Under Microsoft Entra Kerberos väljer du Konfigurera.

Markera kryssrutan Microsoft Entra Kerberos .

Valfritt: Om du vill konfigurera behörigheter på katalog- och filnivå via Windows Utforskaren måste du ange domännamnet och domän-GUID:t för din lokala AD. Du kan hämta den här informationen från domänadministratören eller genom att köra följande Active Directory PowerShell-cmdlet från en lokal AD-ansluten klient:

Get-ADDomain. Domännamnet bör anges i utdata underDNSRootoch domänens GUID bör anges underObjectGUID. Om du föredrar att konfigurera katalog- och filnivåbehörigheter med icacls kan du hoppa över det här steget. Men om du vill använda icacls behöver klienten en obehindrad nätverksanslutning till den lokala AD:n.Välj Spara.

Varning

Om du tidigare har aktiverat Microsoft Entra Kerberos-autentisering via manuella begränsade förhandsversionssteg för att lagra FSLogix-profiler på Azure Files för Microsoft Entra-anslutna virtuella datorer kommer lösenordet för lagringskontots tjänsthuvudnamn att upphöra att gälla var sjätte månad. När lösenordet upphör att gälla kan användarna inte hämta Kerberos-biljetter till filresursen. Information om hur du åtgärdar detta finns i "Fel – lösenordet för tjänstens huvudnamn har upphört att gälla i Microsoft Entra-ID" under Potentiella fel när du aktiverar Microsoft Entra Kerberos-autentisering för hybridanvändare.

Bevilja administratörsmedgivande till det nya tjänstens huvudnamn

När du har aktiverat Microsoft Entra Kerberos-autentisering måste du uttryckligen bevilja administratörsmedgivande till det nya Microsoft Entra-programmet som är registrerat i din Microsoft Entra-klientorganisation. Tjänstens huvudnamn genereras automatiskt och används inte för auktorisering till filresursen, så gör inga ändringar i tjänstens huvudnamn förutom de som dokumenteras här. Om du gör det kan du få ett fel.

Du kan konfigurera API-behörigheterna från Azure-portalen genom att följa dessa steg:

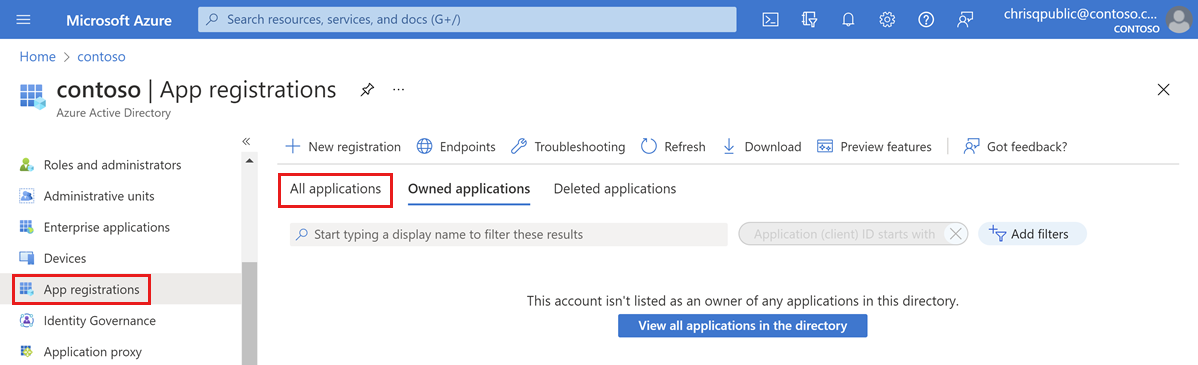

Öppna Microsoft Entra ID.

Välj Appregistreringar i det vänstra fönstret.

Välj Alla program.

Välj programmet med namnet som matchar [Lagringskonto]

<your-storage-account-name>.file.core.windows.net.Välj API-behörigheter i det vänstra fönstret.

Välj Bevilja administratörsmedgivande för [Katalognamn] för att bevilja medgivande för de tre begärda API-behörigheterna (openid, profil och User.Read) för alla konton i katalogen.

Välj Ja för att bekräfta.

Viktigt!

Om du ansluter till ett lagringskonto via en privat slutpunkt/privat länk med Microsoft Entra Kerberos-autentisering måste du också lägga till det privata länk-FQDN i lagringskontots Microsoft Entra-program. Anvisningar finns i posten i vår felsökningsguide.

Inaktivera multifaktorautentisering på lagringskontot

Microsoft Entra Kerberos stöder inte användning av MFA för åtkomst till Azure-filresurser som konfigurerats med Microsoft Entra Kerberos. Du måste undanta Microsoft Entra-appen som representerar ditt lagringskonto från dina principer för villkorsstyrd MFA-åtkomst om de gäller för alla appar.

Lagringskontoappen bör ha samma namn som lagringskontot i listan över undantag för villkorlig åtkomst. När du söker efter lagringskontoappen i listan över undantag för villkorlig åtkomst söker du efter: [Lagringskonto] <your-storage-account-name>.file.core.windows.net

Kom ihåg att ersätta <your-storage-account-name> med rätt värde.

Viktigt!

Om du inte utesluter MFA-principer från lagringskontoappen kan du inte komma åt filresursen. Om du försöker mappa filresursen med net use kommer det att resultera i ett felmeddelande som säger "Systemfel 1327: Kontobegränsningar hindrar den här användaren från att logga in. Till exempel: tomma lösenord tillåts inte, inloggningstiderna är begränsade eller så har en principbegränsning tillämpats."

Information om hur du inaktiverar MFA finns i följande:

- Lägga till undantag för tjänstens huvudnamn för Azure-resurser

- Skapa en princip för villkorlig åtkomst

Tilldela behörigheter på resursnivå

När du aktiverar identitetsbaserad åtkomst kan du ange för varje resurs som användare och grupper har åtkomst till just den resursen. När en användare tillåts till en resurs tar Windows ACL:er (kallas även NTFS-behörigheter) över för enskilda filer och kataloger. Detta ger detaljerad kontroll över behörigheter som liknar en SMB-resurs på en Windows-server.

Om du vill ange behörigheter på resursnivå följer du anvisningarna i Tilldela behörigheter på resursnivå till en identitet.

Konfigurera behörigheter på katalog- och filnivå

När behörigheter på resursnivå har införts kan du tilldela behörigheter på katalog-/filnivå till användaren eller gruppen. Detta kräver att du använder en enhet med obehindrat nätverksanslutning till en lokal AD. Om du vill använda Windows Utforskaren måste enheten också vara domänansluten.

Det finns två alternativ för att konfigurera katalog- och filnivåbehörigheter med Microsoft Entra Kerberos-autentisering:

- Windows Utforskaren: Om du väljer det här alternativet måste klienten vara domänansluten till den lokala AD:en.

- icacls-verktyget: Om du väljer det här alternativet behöver klienten inte vara domänansluten, men behöver en obehindrad nätverksanslutning till den lokala AD-tjänsten.

Om du vill konfigurera behörigheter på katalog- och filnivå via Windows Utforskaren måste du också ange domännamn och domän-GUID för din lokala AD. Du kan hämta den här informationen från domänadministratören eller från en lokal AD-ansluten klient. Om du föredrar att konfigurera med icacls krävs inte det här steget.

Viktigt!

Du kan ange ACL:er på fil-/katalognivå för identiteter som inte är synkroniserade med Microsoft Entra-ID. Dessa ACL:er tillämpas dock inte eftersom Kerberos-biljetten som används för autentisering/auktorisering inte innehåller dessa icke-synkroniserade identiteter. För att framtvinga angivna ACL:er måste identiteter synkroniseras med Microsoft Entra-ID.

Dricks

Om Microsoft Entra-hybridanslutna användare från två olika skogar kommer åt resursen är det bäst att använda icacls för att konfigurera katalog- och filnivåbehörigheter. Det beror på att Windows Utforskaren ACL-konfiguration kräver att klienten är domänansluten till den Active Directory-domän som lagringskontot är anslutet till.

Om du vill konfigurera katalog- och filnivåbehörigheter följer du anvisningarna i Konfigurera katalog- och filnivåbehörigheter över SMB.

Konfigurera klienterna för att hämta Kerberos-biljetter

Aktivera Microsoft Entra Kerberos-funktionerna på de klientdatorer som du vill montera/använda Azure-filresurser från. Du måste göra detta på varje klient som Azure Files ska användas på.

Använd någon av följande tre metoder:

- Konfigurera den här CSP:n för Intune-principen och tillämpa den på klienterna: Kerberos/CloudKerberosTicketRetrievalEnabled, inställd på 1

- Konfigurera den här grupprincipen på klienterna till "Aktiverad":

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Ange följande registervärde på klienterna genom att köra det här kommandot från en upphöjd kommandotolk:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 1

Ändringarna är inte omedelbara och kräver en principuppdatering eller en omstart för att börja gälla.

Viktigt!

När den här ändringen har tillämpats kan inte klienterna ansluta till lagringskonton som har konfigurerats för lokal AD DS-integrering utan att konfigurera Kerberos-sfärmappningar. Om du vill att klienterna ska kunna ansluta till lagringskonton som konfigurerats för AD DS samt lagringskonton som konfigurerats för Microsoft Entra Kerberos följer du stegen i Konfigurera samexistens med lagringskonton med hjälp av lokal AD DS.

Konfigurera samexistens med lagringskonton med lokal AD DS

Följ dessa steg om du vill göra det möjligt för klientdatorer att ansluta till lagringskonton som har konfigurerats för AD DS samt lagringskonton som konfigurerats för Microsoft Entra Kerberos. Om du bara använder Microsoft Entra Kerberos hoppar du över det här avsnittet.

Lägg till en post för varje lagringskonto som använder lokal AD DS-integrering. Använd någon av följande tre metoder för att konfigurera Kerberos-sfärmappningar. Ändringarna är inte omedelbara och kräver en principuppdatering eller en omstart för att börja gälla.

- Konfigurera den här CSP:n för Intune-principen och tillämpa den på klienterna: Kerberos/HostToRealm

- Konfigurera den här grupprincipen på klienterna:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings ksetupKör Windows-kommandot på klienterna:ksetup /addhosttorealmmap <hostname> <REALMNAME>- Till exempel:

ksetup /addhosttorealmmap <your storage account name>.file.core.windows.net CONTOSO.LOCAL

- Till exempel:

Viktigt!

I Kerberos är sfärnamn skiftlägeskänsliga och versaler. Ditt Kerberos-sfärnamn är vanligtvis samma som ditt domännamn, med versaler.

Ångra klientkonfigurationen för att hämta Kerberos-biljetter

Om du inte längre vill använda en klientdator för Microsoft Entra Kerberos-autentisering kan du inaktivera Microsoft Entra Kerberos-funktionerna på den datorn. Använd någon av följande tre metoder, beroende på hur du har aktiverat funktionen:

- Konfigurera den här CSP:n för Intune-principen och tillämpa den på klienterna: Kerberos/CloudKerberosTicketRetrievalEnabled, inställd på 0

- Konfigurera den här grupprincipen på klienterna till "Inaktiverad":

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Ange följande registervärde på klienterna genom att köra det här kommandot från en upphöjd kommandotolk:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0

Ändringarna är inte omedelbara och kräver en principuppdatering eller en omstart för att börja gälla.

Om du följde stegen i Konfigurera samexistens med lagringskonton med lokal AD DS kan du ta bort alla värdnamn till Kerberos-sfärmappningar från klientdatorn. Använd någon av följande tre metoder:

- Konfigurera den här CSP:n för Intune-principen och tillämpa den på klienterna: Kerberos/HostToRealm

- Konfigurera den här grupprincipen på klienterna:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings ksetupKör Windows-kommandot på klienterna:ksetup /delhosttorealmmap <hostname> <realmname>- Till exempel:

ksetup /delhosttorealmmap <your storage account name>.file.core.windows.net contoso.local - Du kan visa listan med aktuellt värdnamn till Kerberos-sfärmappningar genom att granska registernyckeln

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\HostToRealm.

- Till exempel:

Ändringarna är inte omedelbara och kräver en principuppdatering eller en omstart för att börja gälla.

Viktigt!

När den här ändringen har tillämpats kan inte klienterna ansluta till lagringskonton som har konfigurerats för Microsoft Entra Kerberos-autentisering. De kommer dock att kunna ansluta till lagringskonton som konfigurerats till AD DS, utan någon ytterligare konfiguration.

Inaktivera Microsoft Entra-autentisering på ditt lagringskonto

Om du vill använda en annan autentiseringsmetod kan du inaktivera Microsoft Entra-autentisering på ditt lagringskonto med hjälp av Azure-portalen, Azure PowerShell eller Azure CLI.

Kommentar

Om du inaktiverar den här funktionen innebär det att det inte finns någon Active Directory-konfiguration för filresurser i ditt lagringskonto förrän du aktiverar någon av de andra Active Directory-källorna för att återställa Active Directory-konfigurationen.

Följ dessa steg om du vill inaktivera Microsoft Entra Kerberos-autentisering på ditt lagringskonto med hjälp av Azure-portalen.

- Logga in på Azure-portalen och välj det lagringskonto som du vill inaktivera Microsoft Entra Kerberos-autentisering för.

- Under Datalagring väljer du Filresurser.

- Bredvid Active Directory väljer du konfigurationsstatus.

- Under Microsoft Entra Kerberos väljer du Konfigurera.

- Avmarkera kryssrutan Microsoft Entra Kerberos .

- Välj Spara.

Nästa steg

Mer information finns i de här resurserna: