Konfigurera slutpunkter på en virtuell Windows-dator med hjälp av den klassiska distributionsmodellen

Viktigt

Klassiska virtuella datorer dras tillbaka den 1 mars 2023.

Om du använder IaaS-resurser från ASM slutför du migreringen senast den 1 mars 2023. Vi rekommenderar att du gör bytet snabbare för att dra nytta av de många funktionsförbättringarna i Azure Resource Manager.

Mer information finns i Migrera dina IaaS-resurser till Azure Resource Manager senast den 1 mars 2023.

Virtuella Windows-datorer (VM) som du skapar i Azure med hjälp av den klassiska distributionsmodellen kan automatiskt kommunicera via en privat nätverkskanal med andra virtuella datorer i samma molntjänst eller virtuella nätverk. Datorer på Internet eller andra virtuella nätverk kräver dock slutpunkter för att dirigera den inkommande nätverkstrafiken till en virtuell dator.

Du kan också konfigurera slutpunkter på virtuella Linux-datorer.

Viktigt

Azure har två olika distributionsmodeller för att skapa och arbeta med resurser: Resource Manager och klassisk. Den här artikeln beskriver hur du gör om du använder den klassiska distributionsmodellen. Microsoft rekommenderar att de flesta nya distributioner använder Resource Manager-modellen.

Från och med den 15 november 2017 är virtuella datorer endast tillgängliga i Azure Portal.

I den Resource Manager distributionsmodellen konfigureras slutpunkter med hjälp av nätverkssäkerhetsgrupper (NSG:er). Mer information finns i Tillåt extern åtkomst till den virtuella datorn med hjälp av Azure Portal.

När du skapar en virtuell Windows-dator i Azure Portal skapas vanligtvis vanliga slutpunkter, till exempel slutpunkter för fjärrskrivbord och Windows PowerShell fjärrkommunikation, automatiskt åt dig. Du kan konfigurera ytterligare slutpunkter senare efter behov.

Varje slutpunkt har en offentlig port och en privat port:

- Den offentliga porten används av Azure-lastbalanseraren för att lyssna efter inkommande trafik till den virtuella datorn från Internet.

- Den privata porten används av den virtuella datorn för att lyssna efter inkommande trafik, vanligtvis avsedd för ett program eller en tjänst som körs på den virtuella datorn.

Standardvärden för IP-protokollet och TCP- eller UDP-portar för välkända nätverksprotokoll tillhandahålls när du skapar slutpunkter med Azure Portal. För anpassade slutpunkter anger du rätt IP-protokoll (TCP eller UDP) och offentliga och privata portar. Om du vill distribuera inkommande trafik slumpmässigt över flera virtuella datorer skapar du en belastningsutjämningsuppsättning som består av flera slutpunkter.

När du har skapat en slutpunkt kan du använda en åtkomstkontrollista (ACL) för att definiera regler som tillåter eller nekar inkommande trafik till slutpunktens offentliga port baserat på källans IP-adress. Men om den virtuella datorn finns i ett virtuellt Azure-nätverk använder du nätverkssäkerhetsgrupper i stället. Mer information finns i Om nätverkssäkerhetsgrupper.

Anteckning

Brandväggskonfigurationen för virtuella Azure-datorer görs automatiskt för portar som är associerade med fjärranslutningsslutpunkter som Azure konfigurerar automatiskt. För portar som har angetts för alla andra slutpunkter görs ingen konfiguration automatiskt till brandväggen på den virtuella datorn. När du skapar en slutpunkt för den virtuella datorn kontrollerar du att brandväggen på den virtuella datorn även tillåter trafik för protokollet och den privata porten som motsvarar slutpunktskonfigurationen. Information om hur du konfigurerar brandväggen finns i dokumentationen eller onlinehjälpen för det operativsystem som körs på den virtuella datorn.

Skapa en slutpunkt

Logga in på Azure-portalen.

Välj Virtuella datorer och välj sedan den virtuella dator som du vill konfigurera.

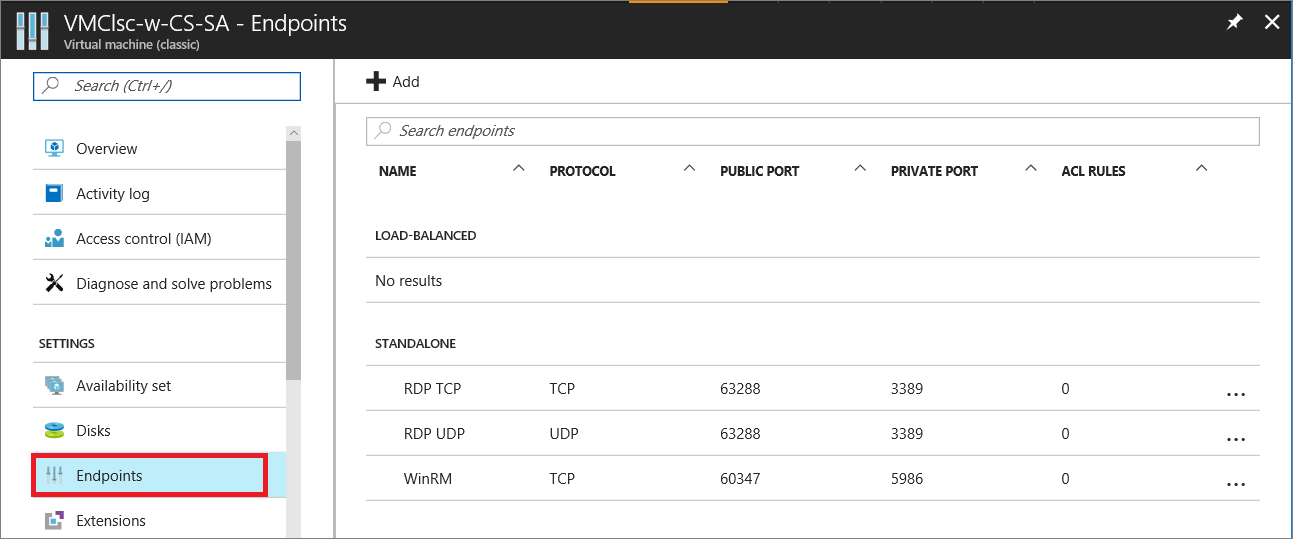

Välj Slutpunkter i gruppen Inställningar . Sidan Slutpunkter visas, som visar en lista över alla aktuella slutpunkter för den virtuella datorn. (Det här exemplet är för en virtuell Windows-dator. En virtuell Linux-dator visar som standard en slutpunkt för SSH.)

I kommandofältet ovanför slutpunktsposterna väljer du Lägg till. Sidan Lägg till slutpunkt visas.

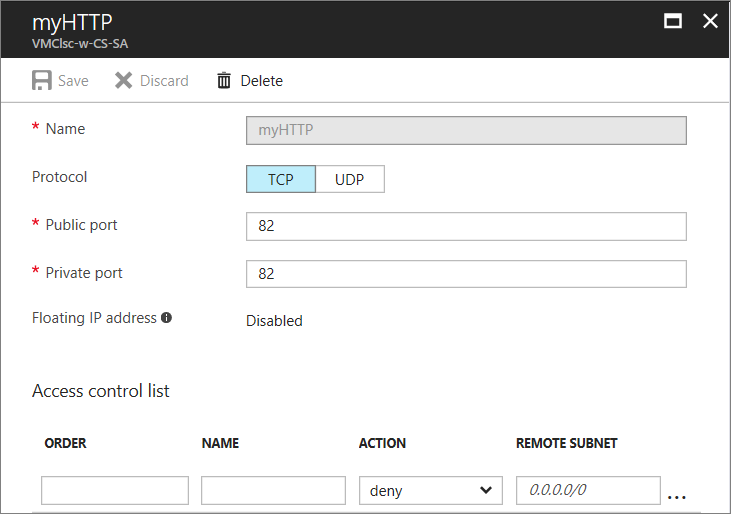

För Namn anger du ett namn för slutpunkten.

För Protokoll väljer du antingen TCP eller UDP.

För Offentlig port anger du portnumret för inkommande trafik från Internet.

För Privat port anger du det portnummer som den virtuella datorn lyssnar på. De offentliga och privata portnumren kan vara olika. Kontrollera att brandväggen på den virtuella datorn har konfigurerats för att tillåta trafik som motsvarar protokollet och den privata porten.

Välj OK.

Den nya slutpunkten visas på sidan Slutpunkter .

Hantera ACL:en på en slutpunkt

För att definiera den uppsättning datorer som kan skicka trafik kan ACL:en på en slutpunkt begränsa trafiken baserat på källans IP-adress. Följ dessa steg om du vill lägga till, ändra eller ta bort en ACL på en slutpunkt.

Anteckning

Om slutpunkten är en del av en belastningsutjämningsuppsättning tillämpas alla ändringar du gör i ACL:en på en slutpunkt på alla slutpunkter i uppsättningen.

Om den virtuella datorn finns i ett virtuellt Azure-nätverk använder du nätverkssäkerhetsgrupper i stället för ACL:er. Mer information finns i Om nätverkssäkerhetsgrupper.

Logga in på Azure-portalen.

Välj Virtuella datorer och välj sedan namnet på den virtuella dator som du vill konfigurera.

Välj Slutpunkter. Välj lämplig slutpunkt i listan slutpunkter. ACL-listan finns längst ned på sidan.

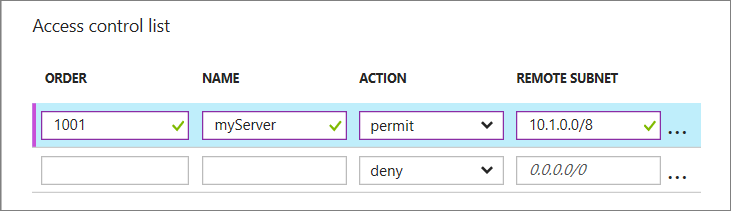

Använd rader i listan för att lägga till, ta bort eller redigera regler för en ACL och ändra deras ordning. Värdet för FJÄRRUNDERNÄT är ett IP-adressintervall för inkommande trafik från Internet som Azure-lastbalanseraren använder för att tillåta eller neka trafiken baserat på källans IP-adress. Se till att ange IP-adressintervallet i CIDR-format (classless inter-domain routing), även kallat adressprefixformat. Till exempel

10.1.0.0/8.

Du kan använda regler för att endast tillåta trafik från specifika datorer som motsvarar dina datorer på Internet eller för att neka trafik från specifika, kända adressintervall.

Reglerna utvärderas i den ordning som börjar med den första regeln och slutar med den sista regeln. Därför bör regler sorteras från minst restriktiva till mest restriktiva. Mer information finns i Vad är en lista över Access Control nätverk.

Nästa steg

- Information om hur du använder en Azure PowerShell cmdlet för att konfigurera en VM-slutpunkt finns i Add-AzureEndpoint.

- Information om hur du använder en Azure PowerShell cmdlet för att hantera en ACL på en slutpunkt finns i Hantera åtkomstkontrollistor (ACL:er) för slutpunkter med hjälp av PowerShell.

- Om du har skapat en virtuell dator i distributionsmodellen Resource Manager kan du använda Azure PowerShell för att skapa nätverkssäkerhetsgrupper för att styra trafiken till den virtuella datorn.