Övervaka offentliga IP-adresser

När du har kritiska appar och affärsprocesser som använder Azure-resurser är det bra att övervaka resursernas tillgänglighet, prestanda och drift.

I den här artikeln beskrivs övervakningsdata som genereras av offentlig IP-adress. Offentliga IP-adresser använder Azure Monitor. Om du inte känner till funktionerna i Azure Monitor som är gemensamma för alla Azure-tjänster som använder den läser du Övervaka Azure-resurser med Azure Monitor.

Insikter om offentliga IP-adresser

Vissa tjänster i Azure har en specialfokuserad fördefinierad övervakningsinstrumentpanel i Azure-portalen som är en startpunkt för övervakning av din tjänst. Dessa särskilda instrumentpaneler kallas "insikter".

Insikter om offentliga IP-adresser ger:

Trafikdata

DDoS-information

Övervaka data

Offentliga IP-adresser samlar in samma typer av övervakningsdata som andra Azure-resurser som beskrivs i Övervaka data från Azure-resurser.

Se Övervaka datareferens för offentliga IP-adresser för detaljerad information om mått och loggmått som skapats av offentliga IP-adresser.

Samling och routning

Plattformsmått och aktivitetsloggen samlas in och lagras automatiskt, men kan skickas till andra platser med hjälp av en diagnostikinställning.

Resursloggar samlas inte in och lagras förrän du skapar en diagnostikinställning och skickar dem till en eller flera platser.

Allmän vägledning finns i Skapa diagnostikinställning för att samla in plattformsloggar och mått i Azure för processen för att skapa en diagnostikinställning med hjälp av Azure-portalen, CLI eller PowerShell. När du skapar en diagnostikinställning anger du vilka kategorier av loggar som ska samlas in. Kategorierna för offentliga IP-adresser visas i Övervakning av offentliga IP-adressers datareferens.

Skapa en diagnostikinställning

Du kan skapa en diagnostikinställning med hjälp av Azure-portalen, PowerShell eller Azure CLI.

Portalen

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du Offentliga IP-adresser. Välj Offentliga IP-adresser i sökresultatet.

Välj den offentliga IP-adress som du vill aktivera inställningen för. I det här exemplet används myPublicIP .

I avsnittet Övervakning i din offentliga IP-adress väljer du Diagnostikinställningar.

Välj +Lägg till diagnostikinställning.

Ange eller välj följande information i diagnostikinställningen.

Inställning Värde Diagnosinställningsnamn Ange ett namn för diagnostikinställningen. Loggar Kategorier Välj DDoSProtectionNotifications, DDoSMitigationFlowLogs och DDoSMitigationReports. Mått Välj AllMetrics. Välj målinformationen. Några av målalternativen är:

Skicka till Log Analytics-arbetsytan

- Välj arbetsytan Prenumeration och Log Analytics.

Arkivera till ett lagringskonto

- Välj prenumerations- och lagringskontot.

Strömma till en händelsehubb

- Välj namnrymden Prenumeration, Händelsehubb, Händelsehubbnamn (valfritt) och Principnamn för händelsehubben.

Skicka till en partnerlösning

- Välj Prenumeration och Mål.

Välj Spara.

PowerShell

Logga in på Azure PowerShell:

Connect-AzAccount

Log Analytics-arbetsyta

Om du vill skicka resursloggar till en Log Analytics-arbetsyta anger du dessa kommandon. I det här exemplet används myResourceGroup, myLogAnalyticsWorkspace och myPublicIP för resursvärdena. Ersätt dessa värden med dina.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$ip = Get-AzPublicIPAddress @ippara

## Place the workspace in a variable. ##

$wspara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myLogAnalyticsWorkspace'

}

$ws = Get-AzOperationalInsightsWorkspace @wspara

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

Enabled = $true

WorkspaceId = $ws.ResourceId

}

Set-AzDiagnosticSetting @diag

Storage account

Om du vill skicka resursloggar till ett lagringskonto anger du dessa kommandon. I det här exemplet används myResourceGroup, mystorageaccount8675 och myPublicIP för resursvärdena. Ersätt dessa värden med dina.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$lb = Get-AzPublicIPAddress @ippara

## Place the storage account in a variable. ##

$storpara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'mystorageaccount8675'

}

$storage = Get-AzStorageAccount @storpara

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

StorageAccountId = $storage.id

Enabled = $true

}

Set-AzDiagnosticSetting @diag

Händelsehubb

Om du vill skicka resursloggar till ett namnområde för händelsehubben anger du dessa kommandon. I det här exemplet används myResourceGroup, myeventhub8675 och myPublicIP för resursvärdena. Ersätt dessa värden med dina.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$lb = Get-AzPublicIPAddress @ippara

## Place the event hub in a variable. ##

$hubpara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myeventhub8675'

}

$eventhub = Get-AzEventHubNamespace @hubpara

## Place the event hub authorization rule in a variable. ##

$hubrule = @{

ResourceGroupName = 'myResourceGroup'

Namespace = 'myeventhub8675'

}

$eventhubrule = Get-AzEventHubAuthorizationRule @hubrule

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

EventHubName = $eventhub.Name

EventHubAuthorizationRuleId = $eventhubrule.Id

Enabled = $true

}

Set-AzDiagnosticSetting @diag

Azure CLI

Logga in på Azure CLI:

az login

Log Analytics-arbetsyta

Om du vill skicka resursloggar till en Log Analytics-arbetsyta anger du dessa kommandon. I det här exemplet används myResourceGroup, myLogAnalyticsWorkspace och myPublicIP för resursvärdena. Ersätt dessa värden med dina.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

wsid=$(az monitor log-analytics workspace show \

--resource-group myResourceGroup \

--workspace-name myLogAnalyticsWorkspace \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]' \

--workspace $wsid

Storage account

Om du vill skicka resursloggar till ett lagringskonto anger du dessa kommandon. I det här exemplet används myResourceGroup, mystorageaccount8675 och myPublicIP för resursvärdena. Ersätt dessa värden med dina.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

storid=$(az storage account show \

--name mystorageaccount8675 \

--resource-group myResourceGroup \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]' \

--storage-account $storid

Händelsehubb

Om du vill skicka resursloggar till ett namnområde för händelsehubben anger du dessa kommandon. I det här exemplet används myResourceGroup, myeventhub8675 och myPublicIP för resursvärdena. Ersätt dessa värden med dina.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--event-hub myeventhub8675 \

--event-hub-rule RootManageSharedAccessKey \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]'

De mått och loggar som du kan samla in beskrivs i följande avsnitt.

Analysera mått

Du kan analysera mått för offentliga IP-adresser med mått från andra Azure-tjänster med hjälp av Metrics Explorer genom att öppna Mått från Azure Monitor-menyn . Mer information om hur du använder det här verktyget finns i Analysera mått med Azure Monitor Metrics Explorer .

En lista över de plattformsmått som samlats in för offentlig IP-adress finns i Övervakning av datareferens för offentliga IP-adresser .

Som referens kan du se en lista över alla resursmått som stöds i Azure Monitor.

Analysera loggar

Data i Azure Monitor-loggar lagras i tabeller där varje tabell har en egen uppsättning unika egenskaper.

Alla resursloggar i Azure Monitor har samma fält följt av tjänstspecifika fält. Det vanliga schemat beskrivs i Azure Monitor-resursloggschemat.

Aktivitetsloggen är en typ av plattformslogg i Azure som ger insikter om händelser på prenumerationsnivå. Du kan visa den separat eller dirigera den till Azure Monitor-loggar, där du kan göra mycket mer komplexa frågor med Log Analytics.

En lista över de typer av resursloggar som samlas in för offentliga IP-adresser finns i Övervaka datareferens för offentliga IP-adresser.

En lista över de tabeller som används av Azure Monitor-loggar och som kan köras av Log Analytics finns i Övervaka datareferens för offentliga IP-adresser.

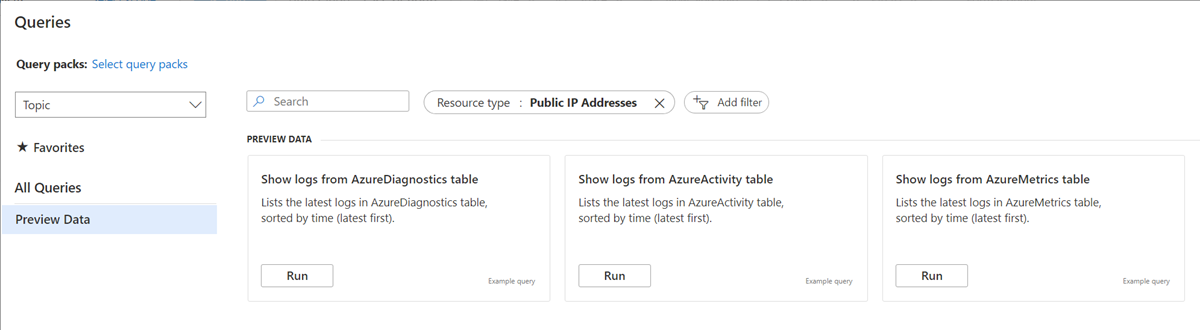

Exempel på Kusto-frågor

Viktigt!

När du väljer Loggar på menyn Offentlig IP öppnas Log Analytics med frågeomfånget inställt på den aktuella offentliga IP-adressen. Det innebär att loggfrågor endast innehåller data från den resursen. Om du vill köra en fråga som innehåller data från andra resurser eller data från andra Azure-tjänster väljer du Loggar på Azure Monitor-menyn . Mer information finns i Log query scope and time range in Azure Monitor Log Analytics (Loggfrågeomfång och tidsintervall i Azure Monitor Log Analytics ).

En lista över vanliga frågor för offentliga IP-adresser finns i Log Analytics-frågegränssnittet.

Följande är ett exempel på de inbyggda frågorna för offentliga IP-adresser som finns i long analytics-frågegränssnittet i Azure-portalen.

Aviseringar

Med Azure Monitor-aviseringar meddelas du proaktivt när viktiga tillstånd hittas i dina övervakningsdata. Det gör att du kan identifiera och åtgärda problem i systemet innan kunderna märker dem. Du kan ange aviseringar för mått, loggar och aktivitetsloggen. Olika typer av aviseringar har fördelar och nackdelar.

I följande tabell visas vanliga och rekommenderade aviseringsregler för offentliga IP-adresser.

| Aviseringstyp | Villkor | Description |

|---|---|---|

| Under DDoS-attack eller inte | GreaterThan 0. 1 är för närvarande under attack. 0 anger normal aktivitet |

Som en del av Azures gränsskydd övervakas offentliga IP-adresser för DDoS-attacker. Med en avisering kan du meddelas om din offentliga IP-adress påverkas. |

Nästa steg

Se Övervaka datareferens för offentliga IP-adresser för en referens till mått, loggar och andra viktiga värden som skapats av offentlig IP-adress.

Mer information om övervakning av Azure-resurser finns i Övervaka Azure-resurser med Azure Monitor .