Virtuella nätverk och virtuella datorer i Azure

När du skapar en virtuell dator skapar du ett virtuellt nätverk eller använder ett befintligt. Bestäm hur dina virtuella datorer ska nås i det virtuella nätverket. Det är viktigt att planera innan du skapar resurser och se till att du förstår gränserna för nätverksresurser.

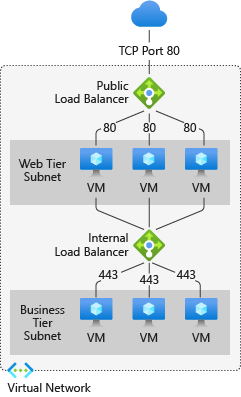

I följande bild representeras virtuella datorer som webbservrar och programservrar. Varje uppsättning virtuella datorer tilldelas separata undernät i det virtuella nätverket.

Du kan skapa ett virtuellt nätverk innan du skapar en virtuell dator eller så kan du skapa det virtuella nätverket när du skapar en virtuell dator.

Du skapar dessa resurser för att stödja kommunikation med en virtuell dator:

Nätverksgränssnitt

IP-adresser

Virtuellt nätverk och undernät

Tänk även på följande valfria resurser:

Nätverkssäkerhetsgrupper

lastbalanserare

Nätverksgränssnitt

Ett nätverksgränssnitt (NIC) är sammankopplingen mellan en virtuell dator och ett virtuellt nätverk. En virtuell dator måste ha minst ett nätverkskort. En virtuell dator kan ha mer än ett nätverkskort, beroende på storleken på den virtuella dator som du skapar. Information om hur många nätverkskort varje virtuell datorstorlek stöder finns i VM-storlekar.

Du kan skapa en virtuell dator med flera NIC samt lägga till eller ta bort NIC i hela livscykeln för en virtuell dator. Med flera nätverkskort kan en virtuell dator ansluta till olika undernät.

Varje NIC som är kopplat till en virtuell dator måste befinna sig på samma plats och prenumeration som den virtuella datorn. Varje NIC måste anslutas till ett VNet som finns på samma Azure-plats och i samma Azure-prenumeration som denna NIC. Du kan ändra det undernät som en virtuell dator är ansluten till när den har skapats. Du kan inte ändra det virtuella nätverket. Varje NIC som är kopplad till en virtuell dator tilldelas en MAC-adress som inte ändras förrän den virtuella datorn tas bort.

Den här tabellen anger de metoder som du kan använda för att skapa ett nätverksgränssnitt.

| Metod | beskrivning |

|---|---|

| Azure-portalen | När du skapar en virtuell dator i Azure-portalen skapas automatiskt ett nätverksgränssnitt åt dig. Portalen skapar en virtuell dator med bara ett NIC. Om du vill skapa en virtuell dator med mer än ett NIC måste du skapa det med en annan metod. |

| Azure PowerShell | Använd New-AzNetworkInterface med parametern -PublicIpAddressId för att ange identifieraren för den offentliga IP-adress som du skapade tidigare. |

| Azure CLI | Om du vill ange identifieraren för den offentliga IP-adress som du skapade tidigare använder du az network nic create med parametern --public-ip-address . |

| Mall | Information om hur du distribuerar ett nätverksgränssnitt med hjälp av en mall finns i Nätverksgränssnitt i ett virtuellt nätverk med offentlig IP-adress. |

IP-adresser

Du kan tilldela dessa typer av IP-adresser till ett nätverksgränssnitt i Azure:

Offentliga IP-adresser – Används för att kommunicera inkommande och utgående (utan nat)) med Internet och andra Azure-resurser som inte är anslutna till ett virtuellt nätverk. Tilldelning av en offentlig IP-adress till ett NIC är valfritt. Offentliga IP-adresser har en nominell avgift och det finns ett maximalt antal som kan användas per prenumeration.

Privata IP-adresser – Används för kommunikation inom ett virtuellt nätverk, ditt lokala nätverk och Internet (med NAT). Minst en privat IP-adress måste tilldelas till en virtuell dator. Mer information om NAT i Azure finns i Förstå utgående anslutningar i Azure.

Du kan tilldela offentliga IP-adresser till:

Virtuella datorer

Offentliga lastbalanserare

Du kan tilldela privat IP-adress till:

Virtuella datorer

Interna lastbalanserare

Du tilldelar IP-adresser till en virtuell dator med hjälp av ett nätverksgränssnitt.

Det finns två metoder där en IP-adress ges till en resurs, dynamisk eller statisk. Standardmetoden som Azure ger IP-adresser är dynamisk. En IP-adress anges inte när den skapas. I stället anges IP-adressen när du skapar en virtuell dator eller startar en stoppad virtuell dator. IP-adressen frisläpps när du stoppar eller tar bort den virtuella datorn.

Om du inte vill att IP-adressen för den virtuella datorn ska ändras kan du uttryckligen ange allokeringsmetoden till statisk. I så fall tilldelas en IP-adress direkt. Den släpps bara när du tar bort den virtuella datorn eller ändrar dess allokeringsmetod till dynamisk.

Den här tabellen anger de metoder som du kan använda för att skapa en IP-adress.

| Metod | beskrivning |

|---|---|

| Azure-portalen | Som standard är offentliga IP-adresser dynamiska. IP-adressen kan ändras när den virtuella datorn stoppas eller tas bort. För att garantera att den virtuella datorn alltid använder samma offentliga IP-adress skapar du en statisk offentlig IP-adress. Som standard tilldelar portalen en dynamisk privat IP-adress till ett NIC när du skapar en virtuell dator. Du kan ändra ip-adressen till statisk när den virtuella datorn har skapats. |

| Azure PowerShell | Du använder New-AzPublicIpAddress med parametern -AllocationMethod som dynamisk eller statisk. |

| Azure CLI | Du använder az network public-ip create med parametern --allocation-method Dynamic eller Static. |

| Mall | Mer information om hur du distribuerar en offentlig IP-adress med hjälp av en mall finns i Nätverksgränssnitt i ett virtuellt nätverk med offentlig IP-adress. |

När du skapat en offentlig IP-adress kan du associera den med en virtuell dator genom att tilldela den ett NIC.

Kommentar

Azure tillhandahåller en standard-IP för utgående åtkomst för virtuella datorer som antingen inte har tilldelats någon offentlig IP-adress eller som finns i serverdelspoolen för en intern grundläggande Azure-lastbalanserare. Ip-mekanismen för utgående åtkomst har en utgående IP-adress som inte kan konfigureras.

Standard-IP för utgående åtkomst inaktiveras när någon av följande händelser inträffar:

- En offentlig IP-adress tilldelas till den virtuella datorn.

- Den virtuella datorn placeras i serverdelspoolen för en standardlastbalanserare, med eller utan regler för utgående trafik.

- En Azure NAT Gateway-resurs tilldelas till den virtuella datorns undernät.

Virtuella datorer som du skapar med hjälp av vm-skalningsuppsättningar i flexibelt orkestreringsläge har inte standardåtkomst till utgående trafik.

Mer information om utgående anslutningar i Azure finns i Standardutgående åtkomst i Azure och Använda SNAT (Source Network Address Translation) för utgående anslutningar.

Virtuellt nätverk och undernät

Ett undernät är ett intervall med IP-adresser i det virtuella nätverket. Du kan dela upp ett virtuellt nätverk i flera undernät för organisation och säkerhet. Varje nätverkskort på en virtuell dator är anslutet till ett undernät i ett virtuellt nätverk. Nätverkskort som är anslutna till undernät (samma eller olika) i ett virtuellt nätverk kan kommunicera med varandra utan någon extra konfiguration.

När du konfigurerar ett virtuellt nätverk anger du topologin, inklusive tillgängliga adressutrymmen och undernät. Välj adressintervall som inte överlappar om det virtuella nätverket är anslutet till andra virtuella nätverk eller lokala nätverk. IP-adresserna är privata och kan inte nås från Internet. Azure behandlar alla adressintervall som en del av IP-adressutrymmet för det privata virtuella nätverket. Adressintervallet kan bara nås i det virtuella nätverket, inom sammankopplade virtuella nätverk och från din lokala plats.

Om du arbetar inom en organisation där någon annan ansvarar för de interna nätverken ska du prata med den personen innan du väljer ditt adressutrymme. Kontrollera att adressutrymmet inte överlappar varandra. Kommunicera med dem det utrymme som du vill använda så att de inte försöker använda samma IP-adressintervall.

Det finns inga säkerhetsgränser som standard mellan undernät. Virtuella datorer i vart och ett av dessa undernät kan kommunicera. Om distributionen kräver säkerhetsgränser använder du Nätverkssäkerhetsgrupper (NSG:er) som styr trafikflödet till och från undernät och till och från virtuella datorer.

I den här tabellen visas de metoder som du kan använda för att skapa ett virtuellt nätverk och undernät.

| Metod | beskrivning |

|---|---|

| Azure-portalen | Om du låter Azure skapa ett virtuellt nätverk när du skapar en virtuell dator är namnet en kombination av resursgruppens namn som innehåller det virtuella nätverket och -vnet. Adressutrymmet är 10.0.0.0/24, det nödvändiga undernätets namn är standard, och adressintervallet för undernätet är 10.0.0.0/24. |

| Azure PowerShell | Du använder New-AzVirtualNetworkSubnetConfig och New-AzVirtualNetwork för att skapa ett undernät och ett virtuellt nätverk. Du kan också använda Add-AzVirtualNetworkSubnetConfig för att lägga till ett undernät i ett befintligt virtuellt nätverk. |

| Azure CLI | Undernätet och det virtuella nätverket skapas samtidigt. Ange en --subnet-name parameter för att az network vnet create med undernätets namn. |

| Mall | Mer information om hur du använder en mall för att skapa ett virtuellt nätverk och undernät finns i Virtuellt nätverk med två undernät. |

Nätverkssäkerhetsgrupper

En Nätverkssäkerhetsgrupp (NSG) innehåller en lista över regler för åtkomstkontrollistan (ACL) som tillåter eller nekar nätverkstrafik till undernät, NICs eller både och. NSG:er kan antingen associeras med undernät eller individuella NICs anslutna till ett undernät. När en NSG är associerad med ett undernät, tillämpas ACL-reglerna på alla virtuella datorer i det undernätet. Trafik till ett enskilt nätverkskort kan begränsas genom att koppla en nätverkssäkerhetsgrupp direkt till ett nätverkskort.

NSG:er innehåller två uppsättningar regler, inkommande och utgående. En regels prioritet måste vara unik inom varje uppsättning.

Varje regel har egenskaper för:

Protokoll

Käll- och målportintervall

Adressprefix

Trafikriktning

Prioritet

Åtkomsttyp

Alla NSG:er har en uppsättning standardregler. Du kan inte ta bort eller åsidosätta dessa standardregler eftersom de har lägst prioritet och alla regler som du skapar inte kan ersätta dem.

När du kopplar en NSG till ett nätverkskort, tillämpas nätverksåtkomstreglerna för den NSG:n bara på det nätverkskortet. Om en nätverkssäkerhetsgrupp tillämpas på ett enda nätverkskort på en virtuell dator med flera nätverkskort påverkar det inte trafiken till de andra nätverkskorten. Du kan koppla olika NSG:er till ett NIC (eller virtuell dator, beroende på distributionsmodell) och de undernät som ett NIC eller en virtuell dator är bunden till. Prioritering beror på trafikriktningen.

Se till att planera dina NSG:er när du planerar dina virtuella datorer och virtuella nätverk.

Den här tabellen anger de metoder som du kan använda för att skapa en nätverkssäkerhetsgrupp.

| Metod | beskrivning |

|---|---|

| Azure-portalen | När du skapar en virtuell dator i Azure-portalen skapas en NSG automatiskt och kopplas till det NIC som portalen skapar. Namnet på NSG:n är en kombination av namnet på den virtuella datorn och -nsg. Den här NSG:n innehåller en inkommande regel: Med prioriteten 1 000. Tjänsten är inställd på RDP. Protokollet är inställt på TCP. Porten är inställd på 3389. Åtgärden är inställd på Tillåt. Om du vill tillåta annan inkommande trafik till den virtuella datorn skapar du en annan regel eller regler. |

| Azure PowerShell | Använd New-AzNetworkSecurityRuleConfig och ange nödvändig regelinformation. Använd New-AzNetworkSecurityGroup för att skapa nätverkssäkerhetsgruppen. Använd Set-AzVirtualNetworkSubnetConfig för att konfigurera NSG för undernätet. Använd Set-AzVirtualNetwork för att lägga till NSG:n i det virtuella nätverket. |

| Azure CLI | Använd az network nsg create för att först skapa NSG. Använd az network nsg rule create för att lägga till regler i NSG. Använd az network vnet subnet update för att lägga till NSG i undernätet. |

| Mall | Använd Skapa en nätverkssäkerhetsgrupp som en vägledning för att distribuera en säkerhetsgrupp i nätverket med hjälp av en mall. |

lastbalanserare

Azure Load Balancer levererar hög tillgänglighet och nätverksprestanda till dina program. En lastbalanserare kan konfigureras för att balansera inkommande internettrafik till virtuella datorer eller balansera trafik mellan virtuella datorer i ett VNet. En lastbalanserare kan även balansera trafik mellan lokala datorer och virtuella datorer mellan lokala nätverk eller vidarebefordra extern trafik till en specifik virtuell dator.

Lastbalanseraren mappar inkommande och utgående trafik mellan:

Den offentliga IP-adressen och porten på lastbalanseraren.

Den virtuella datorns privata IP-adress och port.

Du måste också beakta dessa konfigurationselement när du skapar en lastbalanserare:

Ip-konfiguration för klientdelen – En lastbalanserare kan innehålla en eller flera IP-adresser på klientsidan. Dessa IP-adresser fungerar som ingresser för trafiken.

Backend adresspool – IP-adresser som är associerade med det NIC till vilket belastningen distribueras.

Portvidarebefordring – Definierar hur inkommande trafik flödar via klientdelens IP-adress och distribueras till serverdels-IP med hjälp av inkommande NAT-regler.

Lastbalanseringsregler – Mappar en given frontend-IP och portkombination till en uppsättning med backend-IP-adresser och portkombinationer. En enskild lastbalanserare kan ha flera regler för belastningsutjämning. Varje regel är en kombination av en frontend-IP och port och backend-IP och port som associeras med virtuella datorer.

Probes – Övervakar hälsotillståndet för virtuella datorer. När en avsökning inte svarar slutar lastbalanseraren att skicka nya anslutningar till den ohälsosamma virtuella datorn. De befintliga anslutningarna påverkas inte och nya anslutningar skickas till felfria virtuella datorer.

Regler för utgående trafik – En utgående regel konfigurerar utgående NAT (Network Address Translation) för alla virtuella datorer eller instanser som identifieras av serverdelspoolen för standardlastbalanseraren som ska översättas till klientdelen.

Den här tabellen anger de metoder som du kan använda för att skapa en internetuppkopplad lastbalanserare.

| Metod | beskrivning |

|---|---|

| Azure Portal | Du kan belastningsutjämning internettrafik till virtuella datorer med hjälp av Azure-portalen. |

| Azure PowerShell | Om du vill ange identifieraren för den offentliga IP-adress som du skapade tidigare använder du New-AzLoadBalancerFrontendIpConfig med parametern -PublicIpAddress . Använd New-AzLoadBalancerBackendAddressPoolConfig för att skapa konfigurationen av serverdelsadresspoolen. Använd New-AzLoadBalancerInboundNatRuleConfig för att skapa inkommande NAT-regler som är associerade med ip-konfigurationen på klientsidan som du skapade. Använd New-AzLoadBalancerProbeConfig för att skapa de avsökningar som du behöver. Använd New-AzLoadBalancerRuleConfig för att skapa lastbalanserarens konfiguration. Använd New-AzLoadBalancer för att skapa lastbalanseraren. |

| Azure CLI | Använd az network lb create för att skapa den första konfigurationen för lastbalanseraren. Använd az network lb frontend-ip create för att lägga till de offentliga IP-adresser som du skapade tidigare. Använd az network lb address-pool create att lägga till konfigurationen av backend-adresspoolen. Använd az network lb inbound-nat-rule create för att lägga till NAT-regler. Använd az network lb rule create för att lägga till regler för lastbalanseraren. Använd az network lb probe create för att lägga till avsökningar. |

| Mall | Använd tre virtuella datorer i en lastbalanserare som en guide för att distribuera en lastbalanserare med hjälp av en mall. |

Den här tabellen anger de metoder som du kan använda för att skapa en intern lastbalanserare.

| Metod | beskrivning |

|---|---|

| Azure Portal | Du kan balansera intern trafikbelastning med en lastbalanserare i Azure-portalen. |

| Azure PowerShell | Om du vill ange en privat IP-adress i nätverksundernätet använder du New-AzLoadBalancerFrontendIpConfig med parametern -PrivateIpAddress . Använd New-AzLoadBalancerBackendAddressPoolConfig för att skapa konfigurationen av serverdelsadresspoolen. Använd New-AzLoadBalancerInboundNatRuleConfig för att skapa inkommande NAT-regler som är associerade med ip-konfigurationen på klientsidan som du skapade. Använd New-AzLoadBalancerProbeConfig för att skapa de avsökningar som du behöver. Använd New-AzLoadBalancerRuleConfig för att skapa lastbalanserarens konfiguration. Använd New-AzLoadBalancer för att skapa lastbalanseraren. |

| Azure CLI | Använd kommandot az network lb create för att skapa den första konfigurationen för lastbalanseraren. Om du vill definiera den privata IP-adressen använder du az network lb frontend-ip create med parametern --private-ip-address . Använd az network lb address-pool create att lägga till konfigurationen av backend-adresspoolen. Använd az network lb inbound-nat-rule create för att lägga till NAT-regler. Använd az network lb rule create för att lägga till regler för lastbalanseraren. Använd az network lb probe create för att lägga till avsökningar. |

| Mall | Använd två virtuella datorer i en lastbalanserare som en guide för att distribuera en lastbalanserare med hjälp av en mall. |

Virtuella datorer

Virtuella datorer kan skapas i samma virtuella nätverk och de kan ansluta till varandra med hjälp av privata IP-adresser. Virtuella datorer kan ansluta om de finns i olika undernät. De ansluter utan att behöva konfigurera en gateway eller använda offentliga IP-adresser. Om du vill placera virtuella datorer i ett virtuellt nätverk skapar du det virtuella nätverket. När du skapar varje virtuell dator tilldelar du den till det virtuella nätverket och undernätet. Virtuella datorer hämtar sina nätverksinställningar under distributionen eller starten.

Virtuella datorer tilldelas en IP-adress när de distribueras. När du distribuerar flera virtuella datorer till ett virtuellt nätverk eller undernät tilldelas de IP-adresser när de startas. Du kan också tilldela en statisk IP-adress till en virtuell dator. Om du tilldelar en statisk IP-adress bör du överväga att använda ett specifikt undernät för att undvika att oavsiktligt återanvända en statisk IP-adress för en annan virtuell dator.

Om du skapar en virtuell dator och senare vill migrera den till ett virtuellt nätverk är det inte en enkel konfigurationsändring. Distribuera om den virtuella datorn till det virtuella nätverket. Det enklaste sättet att distribuera om är att ta bort den virtuella datorn, men inte några diskar som är anslutna till den, och sedan återskapa den virtuella datorn med hjälp av de ursprungliga diskarna i det virtuella nätverket.

Den här tabellen anger de metoder som du kan använda för att skapa en virtuell dator i ett VNet.

| Metod | beskrivning |

|---|---|

| Azure-portalen | Använder standardinställningarna för nätverk som nämndes tidigare för att skapa en virtuell dator med ett enskilt NIC. Om du vill skapa en virtuell dator med flera NICs måste du använda en annan metod. |

| Azure PowerShell | Inkluderar användningen av Add-AzVMNetworkInterface för att lägga till det nätverkskort som du skapade tidigare i VM-konfigurationen. |

| Azure CLI | Skapa och ansluta en virtuell dator till ett virtuellt nätverk, undernät och nätverkskort som skapas som enskilda steg. |

| Mall | Använd Mycket enkel distribution av virtuella Windows-datorer som en vägledning för att distribuera en virtuell dator med hjälp av en mall. |

NAT Gateway

Azure NAT Gateway förenklar utgående Internetanslutning för virtuella nätverk. När du konfigurerar i ett undernät använder alla utgående anslutningar dina angivna statiska offentliga IP-adresser. Utgående anslutning är möjlig utan lastbalanserare eller offentliga IP-adresser som är direkt kopplade till virtuella datorer. NAT är fullständigt hanterat och mycket motståndskraftigt.

Utgående anslutning kan definieras för varje undernät med NAT. Flera undernät i samma virtuella nätverk kan ha olika NAT. Ett undernät konfigureras genom att ange vilken NAT-gatewayresurs som ska användas. Alla UDP- och TCP-utgående flöden från alla virtuella datorinstanser använder en NAT-gateway. NAT är kompatibelt med offentliga IP-adressresurser eller offentliga IP-prefixresurser eller en kombination av båda. Du kan använda ett offentligt IP-prefix direkt eller distribuera de offentliga IP-adresserna för prefixet över flera NAT-gatewayresurser. NAT rensar all trafik till intervallet med IP-adresser för prefixet. All IP-filtrering av dina distributioner är enklare.

NAT Gateway bearbetar automatiskt all utgående trafik utan någon kundkonfiguration. Användardefinierade vägar är inte nödvändiga. NAT har företräde framför andra utgående scenarier och ersätter standardmålet för Internet för ett undernät.

Vm-skalningsuppsättningar som skapar virtuella datorer med flexibelt orkestreringsläge har inte standardåtkomst till utgående trafik. Azure NAT Gateway är den rekommenderade metoden för utgående åtkomst för vm-skalningsuppsättningar – flexibelt orkestreringsläge.

Mer information om Azure NAT Gateway finns i Vad är Azure NAT Gateway?.

Den här tabellen visar de metoder som du kan använda för att skapa en NAT-gatewayresurs.

| Metod | beskrivning |

|---|---|

| Azure-portalen | Skapar ett virtuellt nätverk, undernät, offentlig IP-adress, NAT-gateway och en virtuell dator för att testa NAT-gatewayresursen. |

| Azure PowerShell | Innehåller användning av New-AzNatGateway för att skapa en NAT-gatewayresurs. Skapar ett virtuellt nätverk, undernät, offentlig IP-adress, NAT-gateway och en virtuell dator för att testa NAT-gatewayresursen. |

| Azure CLI | Inkluderar användningen av az network nat gateway create för att skapa en NAT-gatewayresurs. Skapar ett virtuellt nätverk, undernät, offentlig IP-adress, NAT-gateway och en virtuell dator för att testa NAT-gatewayresursen. |

| Mall | Skapar ett virtuellt nätverk, undernät, offentlig IP- och NAT-gatewayresurs. |

Azure Bastion

Azure Bastion distribueras för att tillhandahålla säker hanteringsanslutning till virtuella datorer i ett virtuellt nätverk. Med Azure Bastion Service kan du på ett säkert och sömlöst sätt RDP & SSH till de virtuella datorerna i det virtuella nätverket. Azure Bastion aktiverar anslutningar utan att exponera en offentlig IP-adress på den virtuella datorn. Anslut görs direkt från Azure-portalen, utan att det behövs någon extra klient/agent eller programvara. Azure Bastion har stöd för offentliga SKU-standardadresser.

Priserna per timme börjar från det ögonblick då Bastion distribueras, oavsett utgående dataanvändning. Mer information finns i Priser och SKU:er. Om du distribuerar Bastion som en del av en självstudie eller ett test rekommenderar vi att du tar bort den här resursen när du har använt den.

Mer information om Azure Bastion finns i Vad är Azure Bastion?.

I den här tabellen visas de metoder som du kan använda för att skapa en Azure Bastion-distribution.

| Metod | beskrivning |

|---|---|

| Azure-portalen | Skapar ett virtuellt nätverk, undernät, offentlig IP-adress, skyddsvärd och virtuella datorer. |

| Azure PowerShell | Skapar ett virtuellt nätverk, undernät, offentlig IP-adress och skyddsvärd. Innehåller användningen av New-AzBastion för att skapa skyddsvärden. |

| Azure CLI | Skapar ett virtuellt nätverk, undernät, offentlig IP-adress och skyddsvärd. Innehåller användningen av az network bastion create för att skapa skyddsvärden. |

| Mall | Ett exempel på en malldistribution som integrerar en Azure Bastion-värd med en exempeldistribution finns i Snabbstart: Skapa en offentlig lastbalanserare för att belastningsutjämna virtuella datorer med hjälp av en ARM-mall. |

Nästa steg

Information om vm-specifika steg om hur du hanterar virtuella Azure-nätverk för virtuella datorer finns i självstudierna för Windows eller Linux .

Det finns också snabbstarter om hur du belastningsanpassar virtuella datorer och skapar program med hög tillgänglighet med hjälp av CLI eller PowerShell

Läs mer om hur du konfigurerar VNet-till-VNet-anslutningar.

Läs mer om Felsökningsvägar.

Läs mer om nätverksbandbredd för virtuella datorer.