Konfigurera anpassade IPsec/IKE-anslutningsprinciper för S2S VPN och VNet-till-VNet: Azure-portalen

Den här artikeln beskriver hur du konfigurerar IPsec/IKE-principen för VPN Gateway-plats-till-plats-VPN- eller VNet-till-VNet-anslutningar med hjälp av Azure-portalen. Följande avsnitt hjälper dig att skapa och konfigurera en IPsec/IKE-princip och tillämpa principen på en ny eller befintlig anslutning.

Arbetsflöde

Anvisningarna i den här artikeln hjälper dig att konfigurera IPsec/IKE-principer enligt följande diagram.

- Skapa ett virtuellt nätverk och en VPN-gateway.

- Skapa en lokal nätverksgateway för anslutning mellan platser eller ett annat virtuellt nätverk och en annan gateway för VNet-till-VNet-anslutning.

- Skapa en anslutning (IPsec eller VNet2VNet).

- Konfigurera/uppdatera/ta bort IPsec/IKE-principen för anslutningsresurserna.

Principparametrar

IPsec- och IKE-protokollstandarden stöder en mängd olika kryptografiska algoritmer i olika kombinationer. Se Om kryptografiska krav och Azure VPN-gatewayer för att se hur detta kan hjälpa till att säkerställa anslutning mellan platser och VNet-till-VNet för att uppfylla dina efterlevnads- eller säkerhetskrav. Tänk på följande:

- IPsec/IKE-principen fungerar bara på följande gateway-SKU:er:

- VpnGw1~5 och VpnGw1AZ~5AZ

- Standard och HighPerformance

- Du kan bara ange en principkombination för en viss anslutning.

- Du måste ange alla algoritmer och parametrar för både IKE (huvudläge) och IPsec (snabbläge). Partiell principspecifikation tillåts inte.

- Kontakta vpn-enhetsleverantörens specifikationer för att säkerställa att principen stöds på dina lokala VPN-enheter. S2S- eller VNet-till-VNet-anslutningar kan inte fastställa om principerna är inkompatibla.

Kryptografiska algoritmer och viktiga styrkor

I följande tabell visas de konfigurerbara kryptografiska algoritmer och nyckelstyrkor som stöds.

| IPsec/IKEv2 | Alternativ |

|---|---|

| IKEv2-kryptering | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2 Integrity | SHA384, SHA256, SHA1, MD5 |

| DH-grupp | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec-kryptering | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, None |

| IPsec Integrity | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS-grupp | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, None |

| QM SA-livstid | (Valfritt: standardvärden används om de inte anges) Sekunder (heltal. min. 300/standard 27 000 sekunder) Kilobyte (heltal. min. 1024/standard 102400000 kilobyte) |

| Trafikväljare | UsePolicyBasedTrafficSelectors** ($True/$False; Valfritt, standard $False om det inte anges) |

| DPD-timeout | Sekunder (heltal: min. 9/max. 3600; standard 45 sekunder) |

Din lokala konfiguration för VPN-enheten måste stämma överens med eller innehålla följande algoritmer och parametrar som du anger på Azure IPsec/IKE-principen:

- IKE-krypteringsalgoritm (huvudläge/fas 1)

- IKE-integritetsalgoritm (huvudläge/fas 1)

- DH-grupp (huvudläge/fas 1)

- IPsec-krypteringsalgoritm (snabbläge/fas 2)

- IPsec-integritetsalgoritm (snabbläge/fas 2)

- PFS-grupp (snabbläge/fas 2)

- Trafikväljare (om UsePolicyBasedTrafficSelectors används)

- SA-livslängden är endast lokala specifikationer och behöver inte matchas.

Om GCMAES används som för IPsec Encryption-algoritmen måste du välja samma GCMAES-algoritm och nyckellängd för IPsec-integritet. till exempel att använda GCMAES128 för båda.

I tabellen Algoritmer och nycklar :

- IKE motsvarar huvudläget eller fas 1.

- IPsec motsvarar snabbläge eller fas 2.

- DH-gruppen anger den Diffie-Hellman-grupp som används i huvudläget eller fas 1.

- PFS-gruppen angav den Diffie-Hellman-grupp som används i snabbläge eller fas 2.

IKE Main Mode SA-livslängden är fast i 28 800 sekunder på Azure VPN-gatewayerna.

"UsePolicyBasedTrafficSelectors" är en valfri parameter för anslutningen. Om du ställer in UsePolicyBasedTrafficSelectors på $True på en anslutning konfigureras Azure VPN-gatewayen så att den ansluter till en principbaserad VPN-brandvägg lokalt. Om du aktiverar PolicyBasedTrafficSelectors måste du se till att VPN-enheten har de matchande trafikväljarna definierade med alla kombinationer av dina lokala nätverksprefix (lokal nätverksgateway) till/från prefixen för virtuella Azure-nätverk i stället för valfria. Azure VPN-gatewayen accepterar den trafikväljare som föreslås av den fjärranslutna VPN-gatewayen oavsett vad som är konfigurerat på Azure VPN-gatewayen.

Om ditt prefix för det lokala nätverket är 10.1.0.0/16 och 10.2.0.0/16 och ditt prefix för det virtuella nätverket är 192.168.0.0/16 och 172.16.0.0/16, måste du ange följande trafik väljare:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Mer information om principbaserade trafikväljare finns i Anslut flera lokala principbaserade VPN-enheter.

DPD-timeout – standardvärdet är 45 sekunder på Azure VPN-gatewayer. Om tidsgränsen anges till kortare perioder blir IKE mer aggressivt nyckelfärdigt, vilket gör att anslutningen verkar vara frånkopplad i vissa instanser. Detta kanske inte är önskvärt om dina lokala platser ligger längre bort från Den Azure-region där VPN-gatewayen finns, eller om det fysiska länkvillkoret kan medföra paketförlust. Den allmänna rekommendationen är att ange tidsgränsen mellan 30 och 45 sekunder.

Kommentar

IKEv2-integritet används för både integritet och PRF (pseudo-slumpmässig funktion). Om den angivna IKEv2-krypteringsalgoritmen är GCM*, används värdet som skickas i IKEv2 Integrity endast för PRF och implicit anger vi IKEv2 Integrity till GCM*. I alla andra fall används värdet som skickas i IKEv2 Integrity för både IKEv2 Integrity och PRF.

Diffie-Hellman-grupper

I följande tabell visas motsvarande Diffie-Hellman-grupper som stöds av den anpassade principen:

| Diffie-Hellman-grupp | DHGroup | PFSGroup | Nyckellängd |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768-bitars MODP |

| 2 | DHGroup2 | PFS2 | 1024-bitars MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048-bitars MODP |

| 19 | ECP256 | ECP256 | 256-bitars ECP |

| 20 | ECP384 | ECP384 | 384-bitars ECP |

| 24 | DHGroup24 | PFS24 | 2048-bitars MODP |

Mer information finns i RFC3526 och RFC5114.

Skapa S2S VPN-anslutning med anpassad princip

I det här avsnittet går vi igenom stegen för att skapa en VPN-anslutning från plats till plats med en IPsec/IKE-princip. Följande steg skapar anslutningen enligt följande diagram. Den lokala platsen i det här diagrammet representerar Site6.

Steg 1: Skapa det virtuella nätverket, VPN-gatewayen och den lokala nätverksgatewayen för TestVNet1

Skapa följande resurser. Anvisningar finns i Skapa en VPN-anslutning från plats till plats.

Skapa det virtuella nätverket TestVNet1 med hjälp av följande värden.

- Resursgrupp: TestRG1

- Namn: TestVNet1

- Region: (USA) USA, östra

- IPv4-adressutrymme: 10.1.0.0/16

- Undernät 1 namn: FrontEnd

- Adressintervall för undernät 1: 10.1.0.0/24

- Namn på undernät 2: BackEnd

- Adressintervall för undernät 2: 10.1.1.0/24

Skapa den virtuella nätverksgatewayen VNet1GW med hjälp av följande värden.

- Namn: VNet1GW

- Region: USA, östra

- Typ av gateway: VPN

- Typ av VPN: Routningsbaserad

- SKU: VpnGw2

- Generation: Generation 2

- Virtuellt nätverk: VNet1

- Adressintervall för gatewayundernät: 10.1.255.0/27

- Offentlig IP-adresstyp: Basic eller Standard

- Offentlig IP-adress: Skapa ny

- Namn på offentlig IP-adress: VNet1GWpip

- Aktivera aktivt-aktivt läge: Inaktiverat

- Konfigurera BGP: Inaktiverad

Steg 2: Konfigurera den lokala nätverksgatewayen och anslutningsresurserna

Skapa den lokala nätverksgatewayresursen Site6 med hjälp av följande värden.

- Namn: Site6

- Resursgrupp: TestRG1

- Plats: USA, östra

- IP-adress för lokal gateway: 5.4.3.2 (endast exempelvärde – använd IP-adressen för din lokala enhet)

- Adressutrymmen 10.61.0.0/16, 10.62.0.0/16 (endast exempelvärde)

Från den virtuella nätverksgatewayen lägger du till en anslutning till den lokala nätverksgatewayen med hjälp av följande värden.

- Anslut ionsnamn: VNet1toSite6

- Anslut ionstyp: Ipsec

- Lokal nätverksgateway: Site6

- Delad nyckel: abc123 (exempelvärde – måste matcha den lokala enhetsnyckeln som används)

- IKE-protokoll: IKEv2

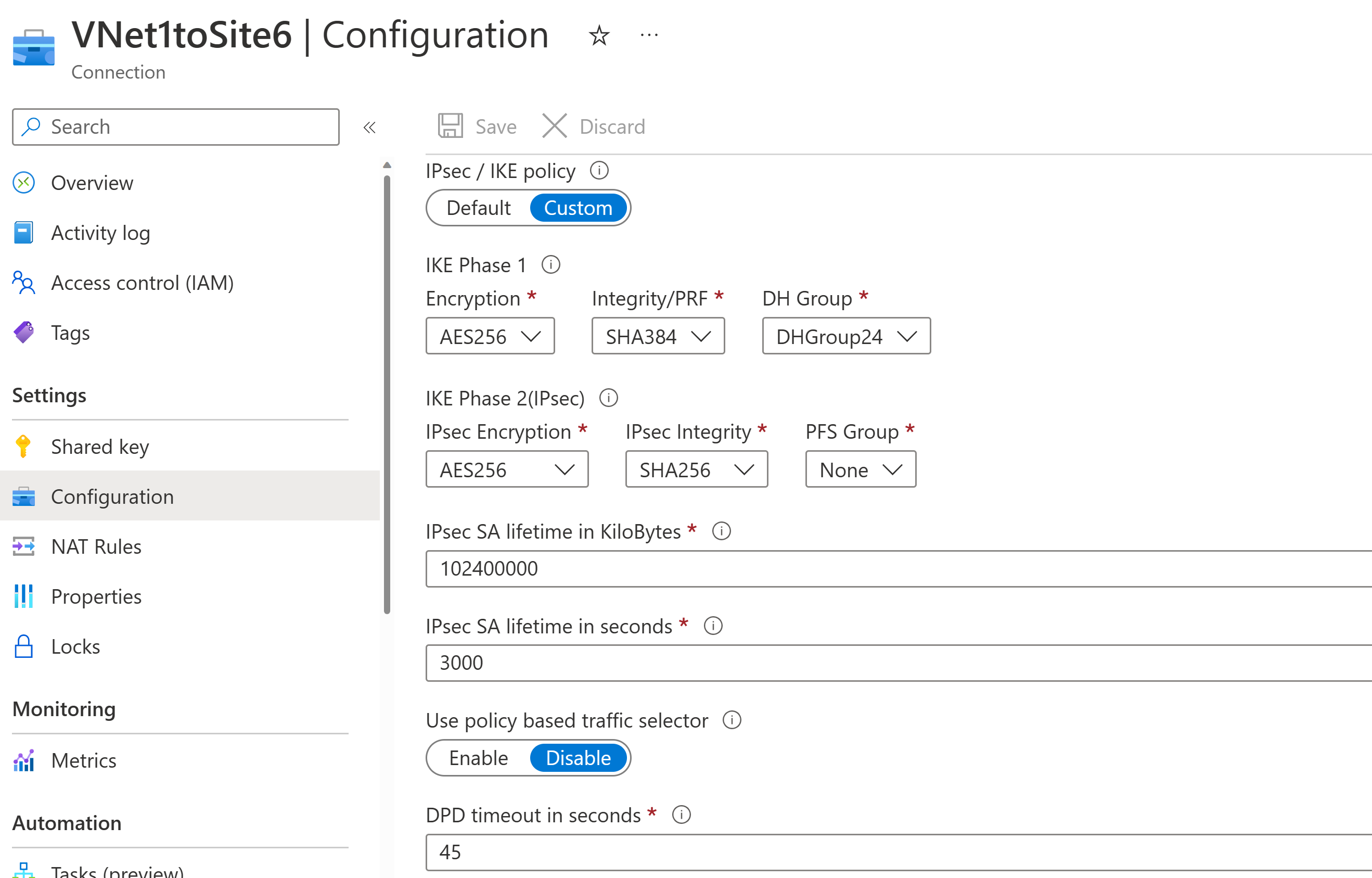

Steg 3: Konfigurera en anpassad IPsec/IKE-princip för S2S VPN-anslutningen

Konfigurera en anpassad IPsec/IKE-princip med följande algoritmer och parametrar:

- IKE Fas 1: AES256, SHA384, DHGroup24

- IKE Fas 2(IPsec): AES256, SHA256, PFS None

- IPsec SA-livslängd i KB: 102400000

- IPsec SA-livslängd i sekunder: 30000

- DPD-timeout: 45 sekunder

Gå till den Anslut ionsresurs som du skapade, VNet1toSite6. Öppna sidan Konfiguration. Välj Anpassad IPsec/IKE-princip för att visa alla konfigurationsalternativ. Följande skärmbild visar konfigurationen enligt listan:

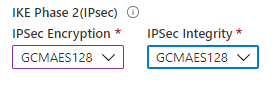

Om du använder GCMAES för IPsec måste du använda samma GCMAES-algoritm och nyckellängd för både IPsec-kryptering och integritet. Följande skärmbild anger till exempel GCMAES128 för både IPsec-kryptering och IPsec-integritet:

Om du vill aktivera Azure VPN-gateway för att ansluta till principbaserade lokala VPN-enheter kan du välja Aktivera för alternativet Använd principbaserade trafikväljare .

När alla alternativ har valts väljer du Spara för att genomföra ändringarna i anslutningsresursen. Principen tillämpas om ungefär en minut.

Viktigt!

När en IPsec/IKE-princip har angetts för en anslutning skickar eller godkänner Azure VPN-gatewayen endast IPsec/IKE-förslaget med angivna kryptografiska algoritmer och viktiga styrkor för just den anslutningen. Kontrollera att din lokala VPN-enhet för anslutningen använder eller accepterar den exakta principkombinationen, annars upprättas inte S2S VPN-tunneln.

Principbaserad trafikväljare och DPD-timeoutalternativ kan anges med standardprincip , utan den anpassade IPsec/IKE-principen.

Skapa VNet-till-VNet-anslutning med anpassad princip

Stegen för att skapa en VNet-till-VNet-anslutning med en IPsec/IKE-princip liknar den för en S2S VPN-anslutning. Du måste slutföra föregående avsnitt i Skapa en S2S VPN-anslutning för att skapa och konfigurera TestVNet1 och VPN-gatewayen.

Steg 1: Skapa det virtuella nätverket, VPN-gatewayen och den lokala nätverksgatewayen för TestVNet2

Använd stegen i artikeln Skapa en VNet-till-VNet-anslutning för att skapa TestVNet2 och skapa en VNet-till-VNet-anslutning till TestVNet1.

Exempelvärden:

TestVNet2 för virtuellt nätverk

- Resursgrupp: TestRG2

- Namn: TestVNet2

- Region: (USA) USA, västra

- IPv4-adressutrymme: 10.2.0.0/16

- Undernät 1 namn: FrontEnd

- Adressintervall för undernät 1: 10.2.0.0/24

- Namn på undernät 2: BackEnd

- Adressintervall för undernät 2: 10.2.1.0/24

VPN-gateway: VNet2GW

- Namn: VNet2GW

- Region: USA, västra

- Typ av gateway: VPN

- Typ av VPN: Routningsbaserad

- SKU: VpnGw2

- Generation: Generation 2

- Virtuellt nätverk: TestVNet2

- Adressintervall för gatewayundernät: 10.2.255.0/27

- Offentlig IP-adresstyp: Basic eller Standard

- Offentlig IP-adress: Skapa ny

- Namn på offentlig IP-adress: VNet2GWpip

- Aktivera aktivt-aktivt läge: Inaktiverat

- Konfigurera BGP: Inaktiverad

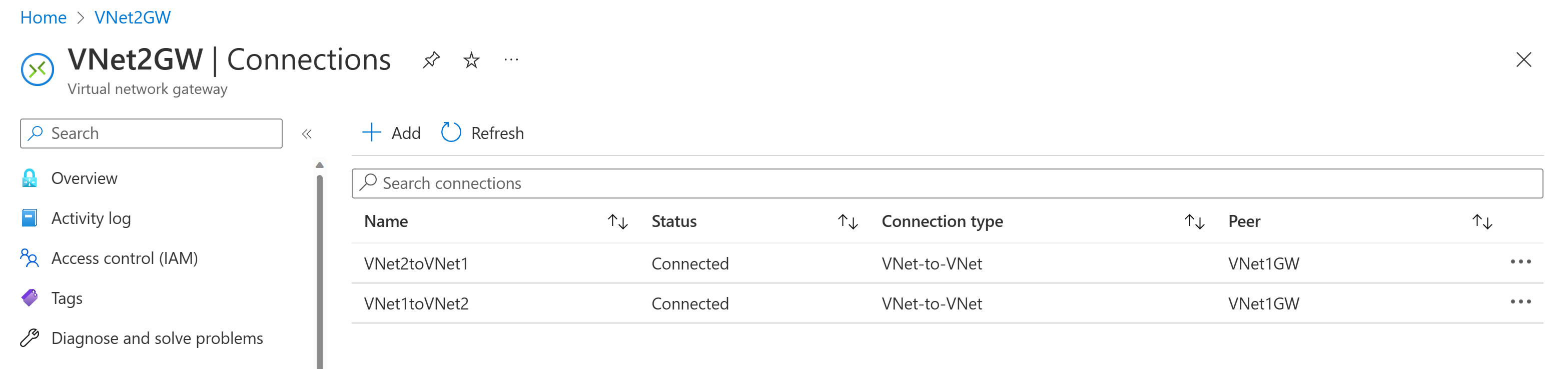

Steg 2: Konfigurera VNet-till-VNet-anslutningen

Från VNet1GW-gatewayen lägger du till en VNet-till-VNet-anslutning till VNet2GW med namnet VNet1toVNet2.

Från VNet2GW lägger du sedan till en VNet-till-VNet-anslutning till VNet1GW med namnet VNet2toVNet1.

När du har lagt till anslutningarna visas VNet-till-VNet-anslutningarna enligt följande skärmbild från VNet2GW-resursen:

Steg 3: Konfigurera en anpassad IPsec/IKE-princip på VNet1toVNet2

Från anslutningsresursen VNet1toVNet2 går du till sidan Konfiguration .

För IPsec/IKE-princip väljer du Anpassad för att visa alternativen för anpassade principer. Välj de kryptografiska algoritmerna med motsvarande nyckellängder. Den här principen behöver inte matcha den tidigare principen som du skapade för VNet1toSite6-anslutningen.

Exempelvärden:

- IKE Fas 1: AES128, SHA1, DHGroup14

- IKE Fas 2(IPsec): GCMAES128, GCMAES128, PFS2048

- IPsec SA-livslängd i KB: 102400000

- IPsec SA-livslängd i sekunder: 14400

- DPD-timeout: 45 sekunder

Välj Spara överst på sidan för att tillämpa principändringarna på anslutningsresursen.

Steg 4: Konfigurera en anpassad IPsec/IKE-princip på VNet2toVNet1

Tillämpa samma princip på VNet2toVNet1-anslutningen, VNet2toVNet1. Om du inte gör det ansluter inte IPsec/IKE VPN-tunneln på grund av principmatchningsfel.

Viktigt!

När en IPsec/IKE-princip har angetts för en anslutning skickar eller godkänner Azure VPN-gatewayen endast IPsec/IKE-förslaget med angivna kryptografiska algoritmer och viktiga styrkor för just den anslutningen. Kontrollera att IPsec-principerna för båda anslutningarna är desamma, annars upprättas inte VNet-till-VNet-anslutningen.

När du har slutfört de här stegen upprättas anslutningen om några minuter och du får följande nätverkstopologi.

Ta bort en anpassad princip från en anslutning

- Om du vill ta bort en anpassad princip från en anslutning går du till anslutningsresursen.

- På sidan Konfiguration ändrar du IP-adresser/IKE-principen från Anpassad till Standard. Detta tar bort alla anpassade principer som tidigare angetts för anslutningen och återställer standardinställningarna för IPsec/IKE för den här anslutningen.

- Välj Spara för att ta bort den anpassade principen och återställa standardinställningarna för IPsec/IKE på anslutningen.

Vanliga frågor och svar om IPsec/IKE-principer

Om du vill visa vanliga frågor går du till avsnittet IPsec/IKE-princip i vanliga frågor och svar om VPN Gateway.

Nästa steg

Mer information om principbaserade trafikväljare finns i Anslut flera lokala principbaserade VPN-enheter.