Konfigurera tvingad tunneltrafik med standardplats för plats-till-plats-anslutningar

Stegen i den här artikeln hjälper dig att konfigurera tvingad tunneltrafik för S2S-IPsec-anslutningar (plats-till-plats) genom att ange en standardwebbplats. Information om konfigurationsmetoder för tvingad tunneltrafik, inklusive konfiguration av tvingad tunneltrafik via BGP, finns i Om tvingad tunneltrafik för VPN Gateway.

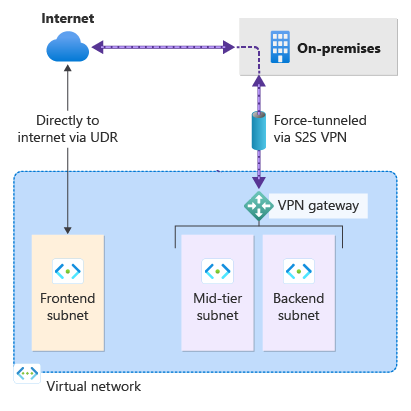

Som standard går Internetbunden trafik från dina virtuella datorer direkt till Internet. Om du vill tvinga all Internetbunden trafik via VPN-gatewayen till en lokal plats för inspektion och granskning kan du göra det genom att konfigurera tvingad tunneltrafik. När du har konfigurerat tvingad tunneltrafik kan du, om så önskas, dirigera Internetbunden trafik direkt till Internet för angivna undernät med hjälp av anpassade användardefinierade vägar (UDR).

Följande steg hjälper dig att konfigurera ett scenario med tvingad tunneltrafik genom att ange en standardwebbplats. Om du vill kan du med anpassad UDR dirigera trafik genom att ange att Internetbunden trafik från klientdelsundernätet går direkt till Internet i stället för till den lokala platsen.

- Det virtuella nätverk som du skapar har tre undernät: Frontend, Mid-tier och Backend med fyra anslutningar mellan platser: DefaultSiteHQ och tre grenar.

- Du anger standardwebbplatsen för vpn-gatewayen med PowerShell, vilket tvingar all Internettrafik tillbaka till den lokala platsen. Standardwebbplatsen kan inte konfigureras med hjälp av Azure-portalen.

- Klientdelsundernätet tilldelas en UDR för att skicka Internettrafik direkt till Internet, vilket kringgår VPN-gatewayen. Annan trafik dirigeras normalt.

- Undernäten Mid-tier och Backend fortsätter att ha Internettrafik tvingad tillbaka till den lokala platsen via VPN-gatewayen eftersom en standardplats har angetts.

Skapa ett virtuellt nätverk och undernät

Skapa först testmiljön. Du kan antingen använda Azure Cloud Shell eller köra PowerShell lokalt. Mer information finns i Installera och konfigurera Azure PowerShell.

Kommentar

Du kan se varningar om att "Utdataobjekttypen för den här cmdleten kommer att ändras i en framtida version". Detta är ett förväntat beteende och du kan ignorera dessa varningar på ett säkert sätt.

Skapa en resursgrupp med New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Skapa det virtuella nätverket med New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Skapa undernät med New-AzVirtualNetworkSubnetConfig. Skapa undernät för klientdel, mellannivå och serverdel och ett gatewayundernät (som måste ha namnet GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigMid-tier = Add-AzVirtualNetworkSubnetConfig ` -Name Mid-tier ` -AddressPrefix 10.1.1.0/24 ` -VirtualNetwork $vnet $subnetConfigBackend = Add-AzVirtualNetworkSubnetConfig ` -Name Backend ` -AddressPrefix 10.1.2.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.200.0/27 ` -VirtualNetwork $vnetSkriv undernätskonfigurationerna till det virtuella nätverket med Set-AzVirtualNetwork, som skapar undernäten i det virtuella nätverket:

$vnet | Set-AzVirtualNetwork

Skapa lokala nätverksgatewayer

I det här avsnittet skapar du de lokala nätverksgatewayerna för platserna med New-AzLocalNetworkGateway. Det finns en liten paus mellan varje kommando när varje lokal nätverksgateway skapas. I det här exemplet -GatewayIpAddress är värdena platshållare. För att upprätta en anslutning måste du senare ersätta dessa värden med de offentliga IP-adresserna för respektive lokala VPN-enheter.

$lng1 = New-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.111" -AddressPrefix "192.168.1.0/24"

$lng2 = New-AzLocalNetworkGateway -Name "Branch1" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.112" -AddressPrefix "192.168.2.0/24"

$lng3 = New-AzLocalNetworkGateway -Name "Branch2" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.113" -AddressPrefix "192.168.3.0/24"

$lng4 = New-AzLocalNetworkGateway -Name "Branch3" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.114" -AddressPrefix "192.168.4.0/24"

Skapa en VPN-gateway

I det här avsnittet begär du en offentlig IP-adress och skapar en VPN-gateway som är associerad med det offentliga IP-adressobjektet. Den offentliga IP-adressen används när du ansluter en lokal eller extern VPN-enhet till VPN-gatewayen för anslutningar mellan platser.

Begär en offentlig IP-adress för din VPN-gateway med New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardSkapa gatewayens IP-adresskonfiguration med New-AzVirtualNetworkGatewayIpConfig. Den här konfigurationen refereras när du skapar VPN-gatewayen.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.IdSkapa den virtuella nätverksgatewayen med gatewaytypen "Vpn" med New-AzVirtualNetworkGateway. Det kan ta 45 minuter eller mer att skapa en gateway, beroende på vilken gateway-SKU du väljer.

I det här exemplet använder vi SKU:n VpnGw2, generation 2. Om du ser ValidateSet-fel om GatewaySKU-värdet kontrollerar du att du har installerat den senaste versionen av PowerShell-cmdletarna. Den senaste versionen innehåller de nya verifierade värdena för de senaste gateway-SKU:erna.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType "Vpn" -VpnType "RouteBased" -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Konfigurera tvingad tunneltrafik – standardplats

Konfigurera tvingad tunneltrafik genom att tilldela en standardplats till den virtuella nätverksgatewayen. Om du inte anger en standardwebbplats tvingas inte Internettrafik via VPN-gatewayen och går i stället direkt ut till Internet för alla undernät (som standard).

Om du vill tilldela en standardplats för gatewayen använder du parametern -GatewayDefaultSite . Se till att tilldela detta korrekt.

Deklarera först variablerna som anger information om den virtuella nätverksgatewayen och den lokala nätverksgatewayen för standardwebbplatsen, i det här fallet DefaultSiteHQ.

$LocalGateway = Get-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" $VirtualGateway = Get-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1"Ange sedan standardwebbplatsen för den virtuella nätverksgatewayen med Set-AzVirtualNetworkGatewayDefaultSite.

Set-AzVirtualNetworkGatewayDefaultSite -GatewayDefaultSite $LocalGateway -VirtualNetworkGateway $VirtualGateway

Nu är all Internetbunden trafik nu konfigurerad för att tvinga tunneltrafik till DefaultSiteHQ. Den lokala VPN-enheten måste konfigureras med 0.0.0.0/0 som trafikväljare.

- Om du bara vill konfigurera tvingad tunneltrafik och inte dirigera Internettrafik direkt till Internet för specifika undernät kan du gå vidare till avsnittet Upprätta Anslut ions i den här artikeln för att skapa dina anslutningar.

- Om du vill att specifika undernät ska skicka Internetbunden trafik direkt till Internet fortsätter du med nästa avsnitt för att konfigurera anpassade UDF:er och tilldela vägar.

Dirigera Internetbunden trafik för specifika undernät

Om du vill att Internetbunden trafik ska skickas direkt till Internet för specifika undernät (i stället för till ditt lokala nätverk) använder du följande steg. De här stegen gäller för tvingad tunneltrafik som har konfigurerats antingen genom att ange en standardplats eller som har konfigurerats via BGP.

Skapa routningstabeller och vägar

Om du vill ange att Internetbunden trafik ska gå direkt till Internet skapar du den nödvändiga routningstabellen och vägen. Du tilldelar senare routningstabellen till klientdelsundernätet.

Skapa routningstabellerna med New-AzRouteTable.

$routeTable1 = New-AzRouteTable ` -Name 'RouteTable1' ` -ResourceGroupName "TestRG1" ` -location "EastUS"Skapa vägar med hjälp av följande cmdletar: GetAzRouteTable, Add-AzRouteConfig och Set-AzRouteConfig. Skapa vägen för nästa hopptyp "Internet" i RouteTable1. Den här vägen tilldelas senare till klientdelsundernätet.

Get-AzRouteTable ` -ResourceGroupName "TestRG1" ` -Name "RouteTable1" ` | Add-AzRouteConfig ` -Name "ToInternet" ` -AddressPrefix 0.0.0.0/0 ` -NextHopType "Internet" ` | Set-AzRouteTable

Tilldela vägar

I det här avsnittet tilldelar du routningstabellen och vägarna till undernätet Frontend med hjälp av följande PowerShell-kommandon: GetAzRouteTable, Set-AzRouteConfig och Set-AzVirtualNetwork.

Tilldela klientdelsundernätet till RouteTable1 med vägen "ToInternet" som anger 0.0.0.0/0 med nästa hopp Internet.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $routeTable1 = Get-AzRouteTable ` -ResourceGroupName "TestRG1" ` -Name "RouteTable1" Set-AzVirtualNetworkSubnetConfig ` -VirtualNetwork $vnet ` -Name 'Frontend' ` -AddressPrefix 10.1.0.0/24 ` -RouteTable $routeTable1 | ` Set-AzVirtualNetwork

Upprätta S2S VPN-anslutningar

Använd New-AzVirtualNetworkGateway Anslut ion för att upprätta S2S-anslutningarna.

Deklarera dina variabler.

$gateway = Get-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" $lng1 = Get-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" $lng2 = Get-AzLocalNetworkGateway -Name "Branch1" -ResourceGroupName "TestRG1" $lng3 = Get-AzLocalNetworkGateway -Name "Branch2" -ResourceGroupName "TestRG1" $lng4 = Get-AzLocalNetworkGateway -Name "Branch3" -ResourceGroupName "TestRG1"Skapa anslutningarna.

New-AzVirtualNetworkGatewayConnection -Name "Connection1" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng1 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection2" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng2 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection3" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng3 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection4" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng4 -ConnectionType IPsec -SharedKey "preSharedKey"Om du vill visa en anslutning använder du följande exempel. Ändra nödvändiga värden för att ange den anslutning som du vill visa.

Get-AzVirtualNetworkGatewayConnection -Name "Connection1" -ResourceGroupName "TestRG1"

Nästa steg

Mer information om VPN Gateway finns i vanliga frågor och svar om VPN Gateway.