Konfigurera en plats-till-plats-VPN-anslutning via privat ExpressRoute-peering

Du kan konfigurera en plats-till-plats-VPN till en virtuell nätverksgateway via en privat ExpressRoute-peering med en RFC 1918-IP-adress. Den här konfigurationen ger följande fördelar:

Trafik via privat peering är krypterad.

Punkt-till-plats-användare som ansluter till en virtuell nätverksgateway kan använda ExpressRoute (via plats-till-plats-tunneln) för att komma åt lokala resurser.

Det är möjligt att distribuera VPN-anslutningar från plats till plats via expressroute-privat peering samtidigt som VPN-anslutningar från plats till plats via Internet på samma VPN-gateway.

Den här funktionen är tillgänglig för alla VPN-SKU:er förutom Basic SKU.

Förutsättningar

Kontrollera att du uppfyller följande krav för att slutföra den här konfigurationen:

Du har en fungerande ExpressRoute-krets som är länkad till det virtuella nätverk där VPN-gatewayen skapas (eller kommer att skapas).

Du kan nå resurser via RFC1918 (privat) IP-adress i det virtuella nätverket via ExpressRoute-kretsen.

Routning

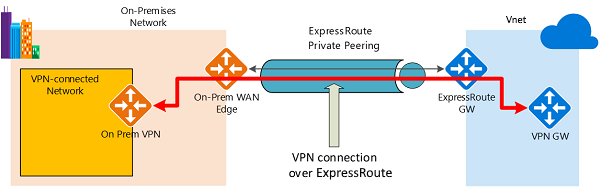

Bild 1 visar ett exempel på VPN-anslutning via privat ExpressRoute-peering. I det här exemplet visas ett nätverk i det lokala nätverket som är anslutet till Azure Hub VPN-gatewayen via privat ExpressRoute-peering. En viktig aspekt av den här konfigurationen är routningen mellan de lokala nätverken och Azure över både ExpressRoute- och VPN-sökvägarna.

Bild 1

Det är enkelt att upprätta en anslutning:

Upprätta ExpressRoute-anslutning med en ExpressRoute-krets och privat peering.

Upprätta VPN-anslutningen med hjälp av stegen i den här artikeln.

Trafik från lokala nätverk till Azure

För trafik från lokala nätverk till Azure annonseras Azure-prefixen via både den privata ExpressRoute-peering-BGP:n och VPN BGP om BGP har konfigurerats på vpn-gatewayen. Resultatet är två nätverksvägar (sökvägar) mot Azure från de lokala nätverken:

• En nätverksväg över den IPsec-skyddade sökvägen.

• En nätverksväg direkt via ExpressRoute utan IPsec-skydd.

Om du vill tillämpa kryptering på kommunikationen måste du se till att Azure-vägar via den lokala VPN-gatewayen föredras framför den direkta ExpressRoute-sökvägen för det VPN-anslutna nätverket i bild 1.

Trafik från Azure till lokala nätverk

Samma krav gäller för trafiken från Azure till lokala nätverk. För att säkerställa att IPsec-sökvägen föredras framför den direkta ExpressRoute-sökvägen (utan IPsec) har du två alternativ:

• Annonsera mer specifika prefix i VPN BGP-sessionen för det VPN-anslutna nätverket. Du kan annonsera ett större intervall som omfattar det VPN-anslutna nätverket via privat ExpressRoute-peering och sedan mer specifika intervall i VPN BGP-sessionen. Annonsera till exempel 10.0.0.0/16 via ExpressRoute och 10.0.1.0/24 via VPN.

• Annonsera disjoint-prefix för VPN och ExpressRoute. Om de VPN-anslutna nätverksintervallen skiljer sig från andra ExpressRoute-anslutna nätverk kan du annonsera prefixen i VPN- respektive ExpressRoute BGP-sessioner. Annonsera till exempel 10.0.0.0/24 via ExpressRoute och 10.0.1.0/24 via VPN.

I båda dessa exempel skickar Azure trafik till 10.0.1.0/24 via VPN-anslutningen i stället för direkt via ExpressRoute utan VPN-skydd.

Varning

Om du annonserar samma prefix för både ExpressRoute- och VPN-anslutningar >använder Azure ExpressRoute-sökvägen direkt utan VPN-skydd.

Portalsteg

Konfigurera en plats-till-plats-anslutning. Anvisningar finns i artikeln Om plats-till-plats-konfiguration . Se till att välja en gateway med en offentlig STANDARD-IP-adress.

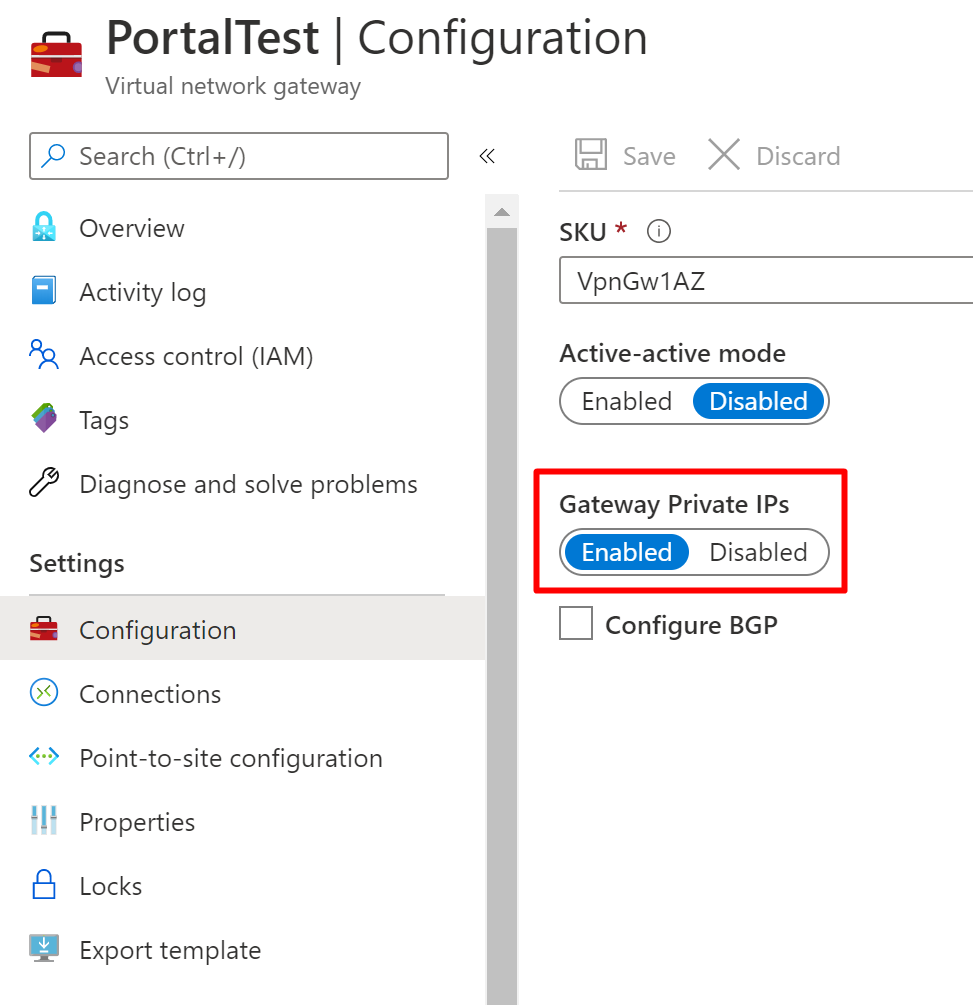

Aktivera privata IP-adresser på gatewayen. Välj Konfiguration och ange sedan Privata IP-adresser för gateway till Aktiverad. Välj Spara för att spara dina ändringar.

På sidan Översikt väljer du Visa mer för att visa den privata IP-adressen. Skriv ned den här informationen som ska användas senare i konfigurationsstegen.

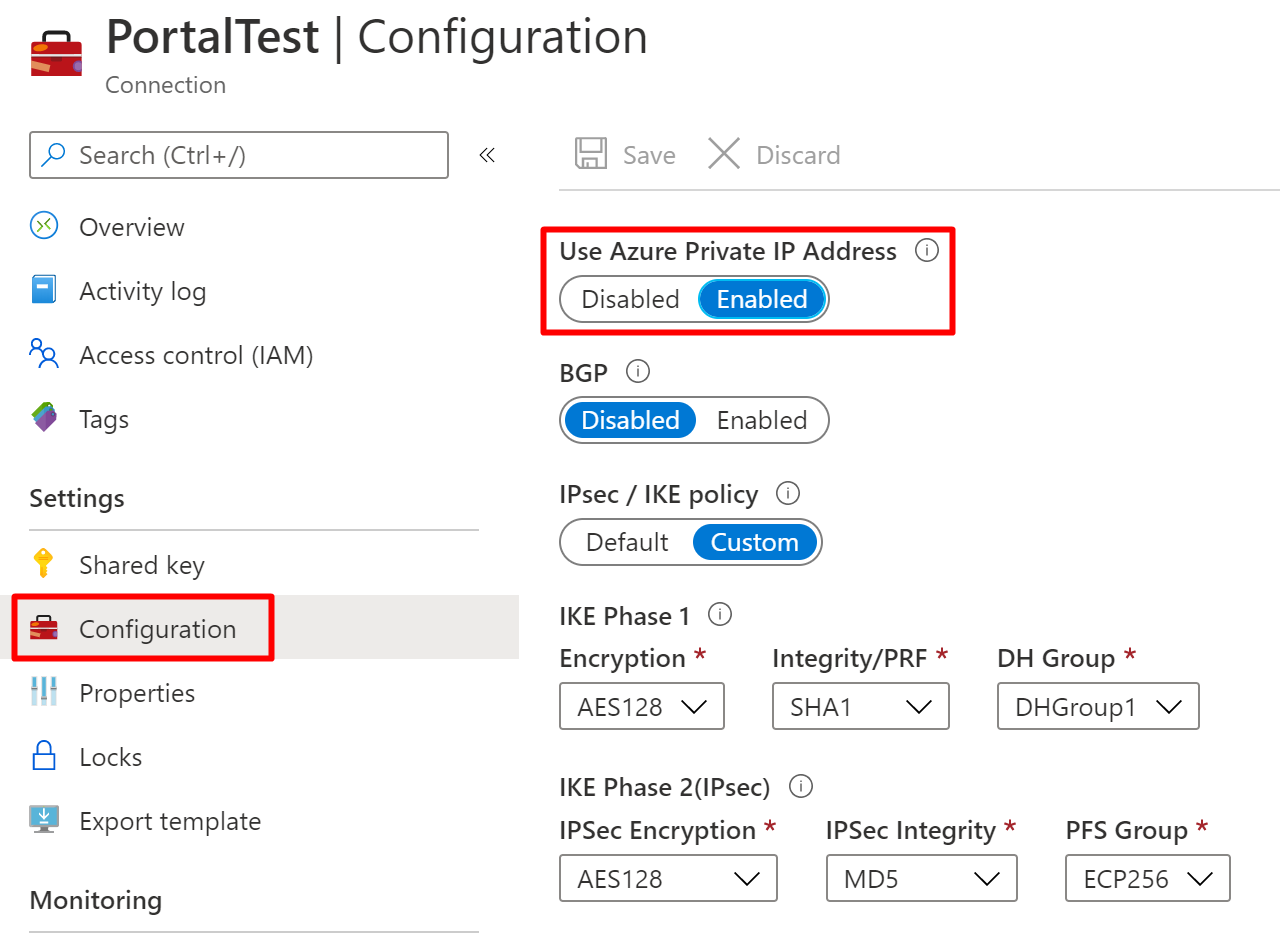

Om du vill aktivera Använd privat IP-adress för Azure i anslutningen väljer du Konfiguration. Ange Använd privat IP-adress i Azure till Aktiverad och välj sedan Spara.

Använd den privata IP-adress som du skrev ned i steg 3 som fjärr-IP i din lokala brandvägg för att upprätta tunneln plats-till-plats över den privata ExpressRoute-peeringen.

Kommentar

Configurig BGP på din VPN Gateway krävs inte för att uppnå en VPN-anslutning via privat ExpressRoute-peering.

PowerShell-steg

Konfigurera en plats-till-plats-anslutning. Anvisningar finns i artikeln Konfigurera en plats-till-plats-VPN . Se till att välja en gateway med en offentlig STANDARD-IP-adress.

Ange att flaggan ska använda den privata IP-adressen på gatewayen med hjälp av följande PowerShell-kommandon:

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $trueDu bör se en offentlig och en privat IP-adress. Skriv ned IP-adressen under avsnittet "TunnelIpAddresses" i utdata. Du använder den här informationen i ett senare steg.

Ange att anslutningen ska använda den privata IP-adressen med hjälp av följande PowerShell-kommando:

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $trueFrån brandväggen pingar du den privata IP-adress som du skrev ned i steg 2. Den bör kunna nås via den privata ExpressRoute-peeringen.

Använd den här privata IP-adressen som fjärr-IP i din lokala brandvägg för att upprätta tunneln plats-till-plats över den privata ExpressRoute-peeringen.

Nästa steg

Mer information om VPN Gateway finns i Vad är VPN Gateway?