Konfigurera automatisk logguppladdning med lokal Docker i Windows

Du kan konfigurera automatisk logguppladdning för kontinuerliga rapporter i Defender för molnet-appar med hjälp av en Docker i Windows.

Förutsättningar

Arkitekturspecifikationer:

Operativsystem: Något av följande:

Windows 10 (Uppdatering av fallskapare)

Windows Sever version 1709+ (SAC)

Windows Server 2019 (LTSC)

Diskutrymme: 250 GB

CPU-kärnor: 2

CPU-arkitektur:Intel 64 och AMD 64

RAM: 4 GB

En lista över Docker-arkitekturer som stöds finns i Installationsdokumentation för Docker.

Ange brandväggen enligt beskrivningen i Nätverkskrav

Virtualisering i operativsystemet måste vara aktiverad med Hyper-V

Viktigt!

- Företagskunder med mer än 250 användare eller mer än 10 miljoner USD i årliga intäkter kräver en betald prenumeration för att använda Docker Desktop för Windows. Mer information finns i Översikt över Docker-prenumeration.

- En användare måste vara inloggad för att Docker ska kunna samla in loggar. Vi rekommenderar att du uppmanar Docker-användare att koppla från utan att logga ut.

- Docker för Windows stöds inte officiellt i VMWare-virtualiseringsscenarier.

- Docker för Windows stöds inte officiellt i kapslade virtualiseringsscenarier. Om du fortfarande planerar att använda kapslad virtualisering läser du Docker officiella guide.

- Information om ytterligare konfigurations- och implementeringsöverväganden för Docker för Windows finns i Installera Docker Desktop i Windows.

Kommentar

Om du har en befintlig logginsamlare och vill ta bort den innan du distribuerar den igen, eller om du bara vill ta bort den, kör du följande kommandon:

docker stop <collector_name>

docker rm <collector_name>

Logginsamlarens prestanda

Logginsamlaren kan hantera en loggkapacitet på upp till 50 GB per timme. De största flaskhalsarna i logginsamlingsprocessen är:

Nätverksbandbredd – Nätverksbandbredden avgör logguppladdningshastigheten.

I/O-prestanda för den virtuella datorn – Avgör hastigheten med vilken loggar skrivs till logginsamlarens disk. Logginsamlaren har en inbyggd säkerhetsmekanism som övervakar i vilken takt loggarna tas emot och som jämför den med uppladdningstakten. Om det uppstår överbelastning börjar logginsamlaren släppa loggfiler. Om konfigurationen vanligtvis överskrider 50 GB per timme rekommenderar vi att du delar upp trafiken mellan flera logginsamlare.

Inställning och konfigurering

Steg 1 – Webbportalkonfigurering: Definiera datakällor och koppla dem till en logginsamlare

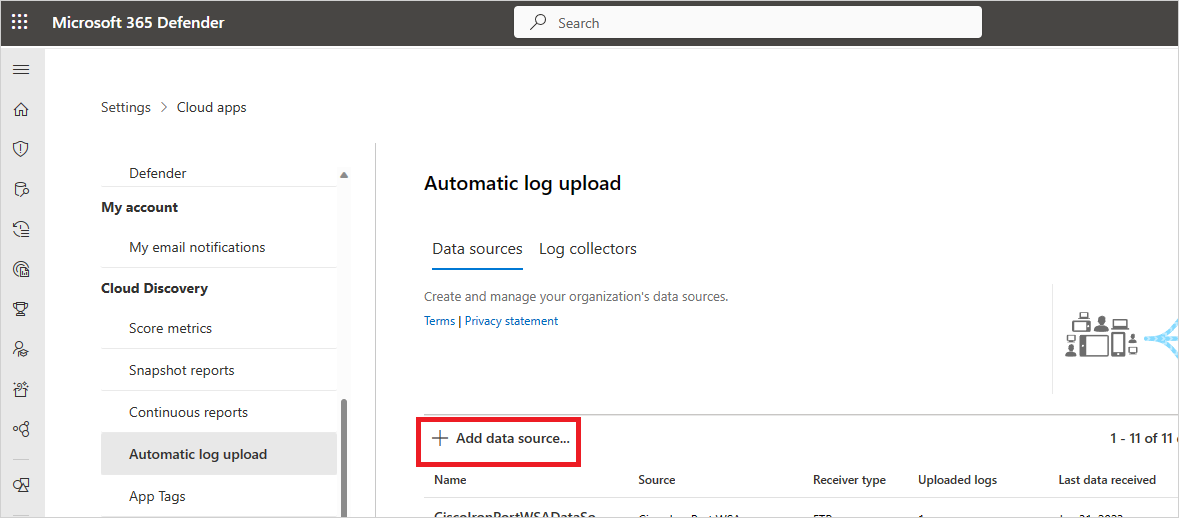

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps.

Under Cloud Discovery väljer du Automatisk logguppladdning. Välj sedan fliken Datakällor .

Skapa en matchande datakälla för varje brandvägg eller proxy som du vill ladda upp loggar från.

- Välj +Lägg till datakälla.

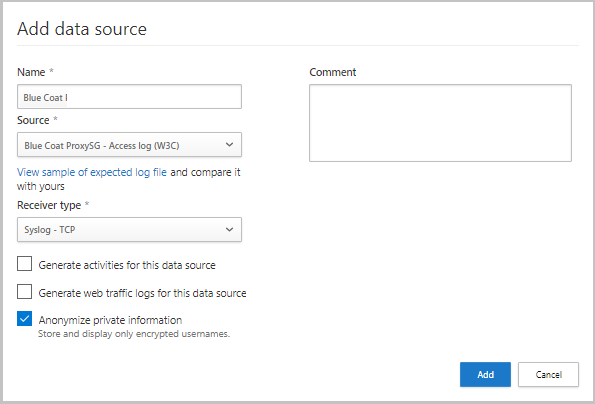

- Ge proxyservern eller brandväggen ett namn.

- Välj enheten från listan Källa. Om du väljer Anpassat loggformat för att fungera med en nätverksinstallation som inte finns med i listan, se Arbeta med den anpassade loggparsern för konfigurationsinstruktioner.

- Jämför din logg med exemplet på det förväntade loggformatet. Om loggfilsformatet inte matchar det här exemplet bör du lägga till datakällan som Övrigt.

- Ange mottagartypen till ANTINGEN FTP, FTPS, Syslog – UDP eller Syslog – TCP eller Syslog – TLS.

Kommentar

Integrering med protokoll för säker överföring (FTPS och Syslog – TLS) kräver ofta ytterligare inställningar eller din brandvägg/proxy.

f. Upprepa den här proceduren för alla brandväggar och proxyservrar vars loggar kan användas för att identifiera trafik i ditt nätverk. Vi rekommenderar att du konfigurerar en dedikerad datakälla per nätverksenhet så att du kan:

- Övervaka statusen för varje enhet separat i undersökningssyfte.

- Utforska Shadow IT Discovery per enhet, om varje enhet används av ett annat användarsegment.

- Välj +Lägg till datakälla.

Gå till fliken Logginsamlare längst upp.

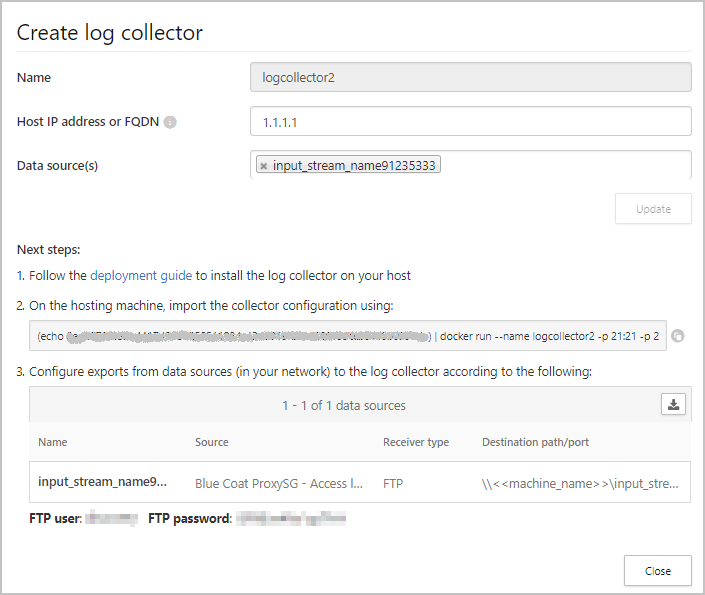

- Välj Lägg till logginsamlare.

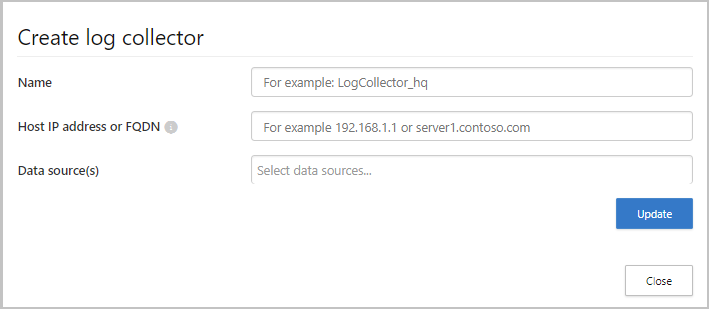

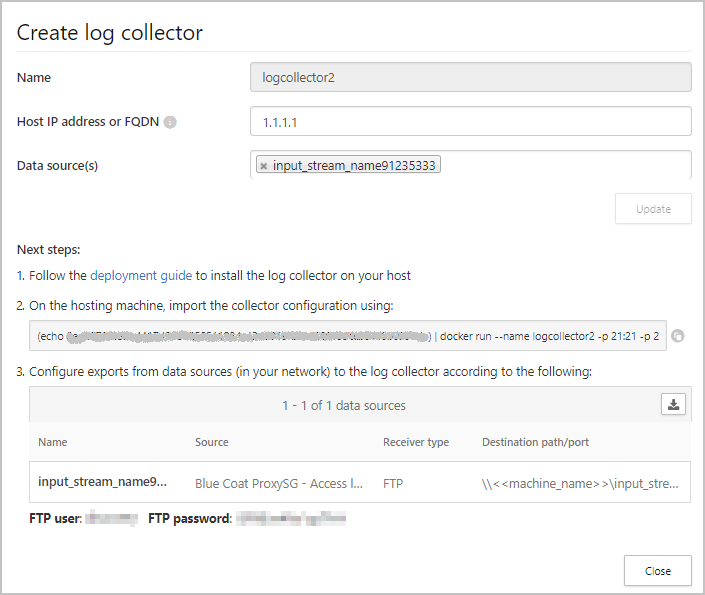

- Ge logginsamlaren ett namn.

- Ange värd-IP-adressen (privat IP-adress) för den dator som du ska använda för att distribuera Docker. Värd-IP-adressen kan ersättas med datornamnet om det finns en DNS-server (eller motsvarande) som löser värdnamnet.

- Välj alla datakällor som du vill ansluta till insamlaren och välj Uppdatera för att spara konfigurationen.

Ytterligare distributionsinformation visas. Kopiera körningskommandot från dialogrutan. Du kan använda ikonen kopiera till Urklipp,

. Du behöver det senare.

. Du behöver det senare.Exportera den förväntade datakällans konfiguration. Den här konfigurationen beskriver hur du ska ange loggexporten i dina enheter.

Kommentar

- En enda logginsamlare kan hantera flera datakällor.

- Kopiera innehållet på skärmen eftersom du behöver informationen när du konfigurerar logginsamlaren för att kommunicera med Defender för molnet Apps. Om du har valt Syslog innehåller informationen här information om vilken port Syslog-lyssnaren lyssnar på.

- För användare som skickar loggdata via FTP för första gången rekommenderar vi att du ändrar lösenordet för FTP-användaren. Mer information finns i Ändra FTP-lösenordet.

Steg 2 – Lokal distribution av datorn

Följande steg beskriver distributionen i Windows. Distributionsstegen för andra plattformar skiljer sig något åt.

Öppna en PowerShell-terminal som administratör på din Windows-dator.

Kör följande kommando för att ladda ned PowerShell-skriptfilen för Windows Docker-installationsprogrammet:

Invoke-WebRequest https://adaprodconsole.blob.core.windows.net/public-files/LogCollectorInstaller.ps1 -OutFile (Join-Path $Env:Temp LogCollectorInstaller.ps1)Information om hur du verifierar att installationsprogrammet är signerat av Microsoft finns i Verifiera installationssignatur.

Om du vill aktivera PowerShell-skriptkörning kör du

Set-ExecutionPolicy RemoteSignedKör:

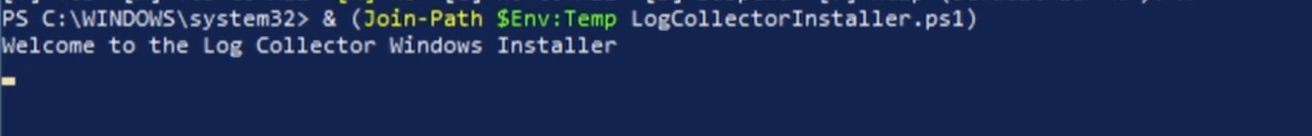

& (Join-Path $Env:Temp LogCollectorInstaller.ps1)Detta installerar Docker-klienten på datorn.

När kommandot har körts startas datorn om automatiskt.

När datorn är igång igen kör du samma kommando i PowerShell:

& (Join-Path $Env:Temp LogCollectorInstaller.ps1)

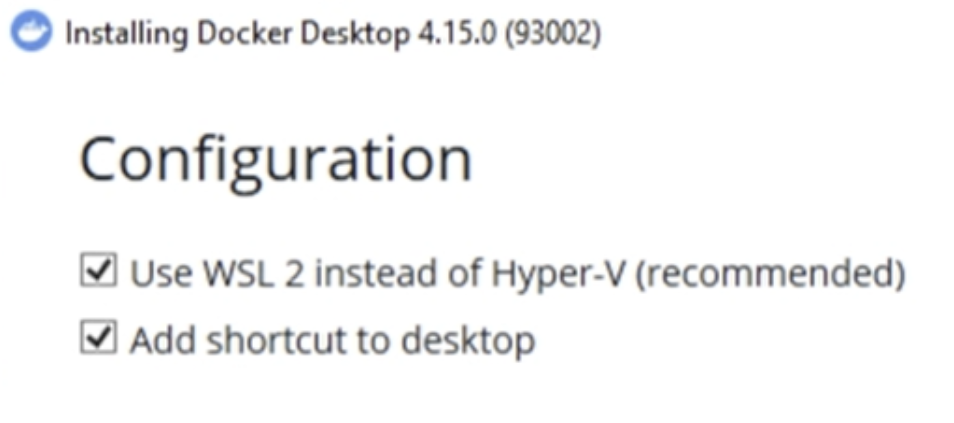

Kör Installationsprogrammet för Docker. Välj Använd WSL 2 i stället för Hyper-V (rekommenderas):

När installationen är klar startas datorn om automatiskt igen.

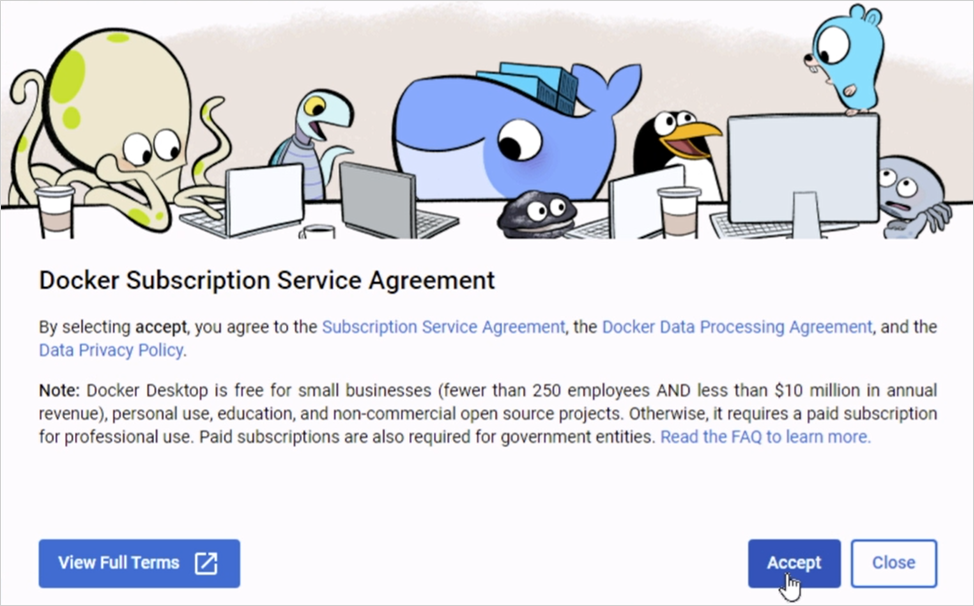

När omstarten är klar öppnar du Docker-klienten och går igenom Docker-prenumerationsavtalet:

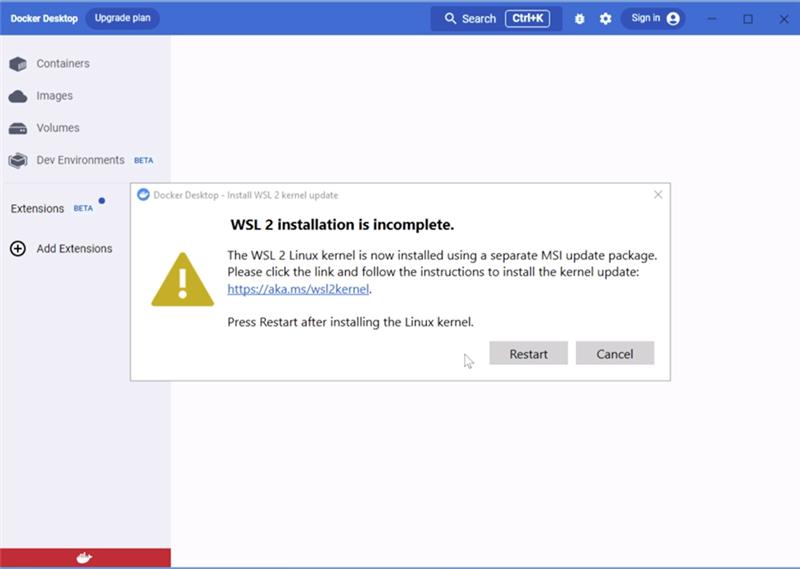

Om WSL2-installationen inte har slutförts visas följande popup-meddelande:

Slutför installationen genom att ladda ned paketet enligt beskrivningen i Ladda ned Linux-kerneluppdateringspaketet.

Öppna Docker Desktop-klienten igen och kontrollera att den har startats:

Kör CMD som administratör och skriv körningskommandot som genereras i portalen. Om du behöver konfigurera en proxy lägger du till proxy-IP-adressen och portnumret. Om din proxyinformation till exempel är 192.168.10.1:8080 är det uppdaterade körningskommandot:

(echo db3a7c73eb7e91a0db53566c50bab7ed3a755607d90bb348c875825a7d1b2fce) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='192.168.1.1'" -e "PROXY=192.168.10.1:8080" -e "CONSOLE=mod244533.us.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starter

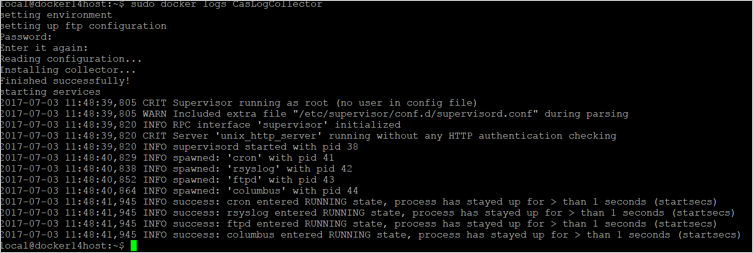

Kontrollera att insamlaren körs korrekt med följande kommando:

docker logs <collector_name>

Du bör se meddelandet: Har slutförts!

Steg 3 – Lokal konfiguration av dina nätverksinstallationer

Konfigurera nätverksbrandväggar och proxyservrar för att regelbundet exportera loggar till den dedikerade Syslog-porten för FTP-katalogen enligt anvisningarna i dialogrutan. Till exempel:

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

Steg 4 – Kontrollera att distributionen i portalen har slutförts

Kontrollera insamlarens status i tabellen Logginsamlare och kontrollera att statusen är Anslut. Om den har skapats är det möjligt att logginsamlarens anslutning och parsning inte har slutförts.

Du kan också gå till styrningsloggen och kontrollera att loggarna laddas upp regelbundet till portalen.

Du kan också kontrollera logginsamlarens status inifrån Docker-containern med hjälp av följande kommandon:

- Logga in på containern med hjälp av det här kommandot:

docker exec -it <Container Name> bash - Kontrollera logginsamlarens status med det här kommandot:

collector_status -p

Om du har problem under distributionen kan du läsa Felsöka Cloud Discovery.

Valfritt – Skapa anpassade kontinuerliga rapporter

Kontrollera att loggarna laddas upp till Defender för molnet Apps och att rapporter genereras. Skapa anpassade rapporter efter verifieringen. Du kan skapa anpassade identifieringsrapporter baserat på Microsoft Entra-användargrupper. Om du till exempel vill se molnanvändningen för din marknadsföringsavdelning importerar du marknadsföringsgruppen med hjälp av funktionen importera användargrupp. Skapa sedan en anpassad rapport för den här gruppen. Du kan också anpassa en rapport baserat på IP-adresstagg eller IP-adressintervall.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps.

Under Cloud Discovery väljer du Kontinuerliga rapporter.

Välj knappen Skapa rapport och fyll i fälten.

Under Filter kan du filtrera data efter datakälla, efter importerad användargrupp eller efter IP-adresstaggar och intervall.

Kommentar

När du tillämpar filter på kontinuerliga rapporter inkluderas markeringen, inte exkluderas. Om du till exempel använder ett filter på en viss användargrupp inkluderas endast den användargruppen i rapporten.

Valfritt – Verifiera installationssignatur

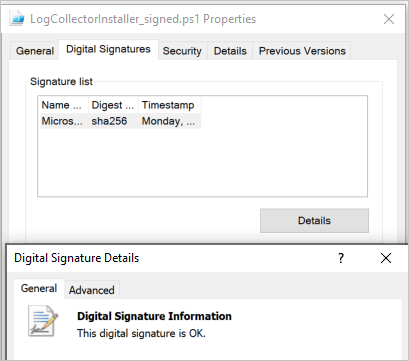

Så här kontrollerar du att installationsprogrammet för Docker är signerat av Microsoft:

Högerklicka på filen och välj Egenskaper.

Välj Digitala signaturer och se till att det står Den här digitala signaturen är OK.

Kontrollera att Microsoft Corporation är listat som den enda posten under Namn på undertecknaren.

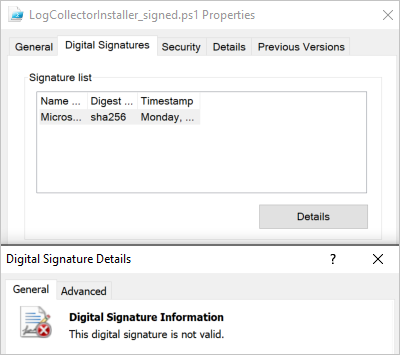

Om den digitala signaturen inte är giltig står det att den här digitala signaturen inte är giltig:

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.