Självstudie: Identifiera och skydda känslig information i din organisation

I en perfekt värld förstår alla dina anställda vikten av informationsskydd och arbetar inom dina principer. I verkligheten är det troligt att en upptagen partner som ofta arbetar med redovisningsinformation oavsiktligt laddar upp ett känsligt dokument till din Box-lagringsplats med felaktiga behörigheter. En vecka senare inser du att företagets konfidentiella information läckte ut till din tävling.

För att förhindra att detta händer ger Microsoft Defender för molnet Apps dig en omfattande uppsättning DLP-funktioner som täcker de olika dataläckagepunkter som finns i organisationer.

I den här självstudien får du lära dig hur du använder Defender för molnet-appar för att identifiera potentiellt exponerade känsliga data och använda kontroller för att förhindra exponering:

Så här identifierar och skyddar du känslig information i din organisation

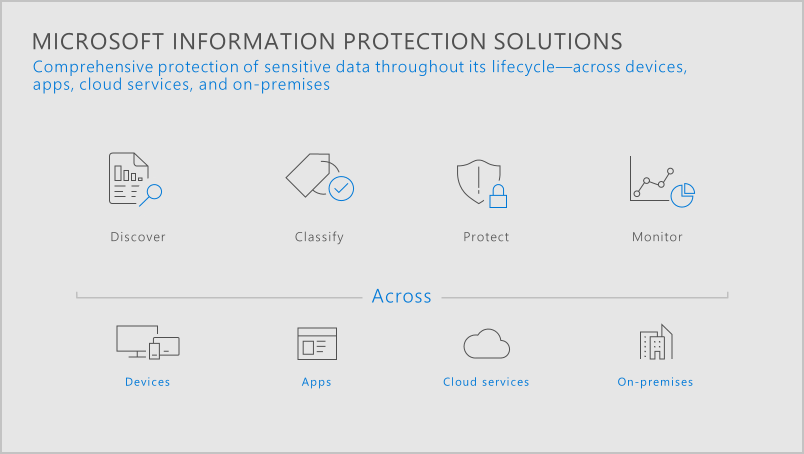

Vår metod för informationsskydd kan delas upp i följande faser som gör att du kan skydda dina data genom hela livscykeln, på flera platser och enheter.

Fas 1: Identifiera dina data

Anslut appar: Det första steget i att identifiera vilka data som används i din organisation är att ansluta molnappar som används i din organisation till Defender för molnet Apps. När de är anslutna kan Defender för molnet Appar genomsöka data, lägga till klassificeringar och tillämpa principer och kontroller. Beroende på hur appar är anslutna påverkar hur, och när, genomsökningar och kontroller tillämpas. Du kan ansluta dina appar på något av följande sätt:

Använd en appanslutning: Våra appanslutningsprogram använder de API:er som tillhandahålls av appleverantörer. De ger bättre insyn i och kontroll över de appar som används i din organisation. Genomsökningar utförs regelbundet (var 12:e timme) och i realtid (utlöses varje gång en ändring identifieras). Mer information och instruktioner om hur du lägger till appar finns i Anslut ing-appar.

Använd appkontroll för villkorsstyrd åtkomst: Vår appkontrolllösning för villkorsstyrd åtkomst är unikt integrerad med Microsoft Entra Villkorlig åtkomst och gör att du kan tillämpa kontroller på alla appar.

Microsoft Edge-användare drar nytta av direkt skydd i webbläsaren. Appkontroll för villkorlig åtkomst tillämpas i andra webbläsare med hjälp av en omvänd proxyarkitektur. Mer information finns i Skydda appar med Microsoft Defender för molnet Appkontroll för villkorlig åtkomst och Skydd i webbläsaren med Microsoft Edge för företag (förhandsversion).

Undersök: När du har anslutit en app till Defender för molnet-appar med hjälp av dess API-anslutningsapp genomsöker Defender för molnet Apps alla filer som används. I Microsoft Defender-portalen går du till Filer under Molnappar för att få en översikt över de filer som delas av dina molnappar, deras tillgänglighet och deras status. Mer information finns i Undersöka filer.

Fas 2: Klassificera känslig information

Definiera vilken information som är känslig: Innan du letar efter känslig information i dina filer måste du först definiera vad som räknas som känsligt för din organisation. Som en del av vår dataklassificeringstjänst erbjuder vi över 100 typer av känslig information, eller så kan du skapa dina egna för att passa din företagspolicy. Defender för molnet Apps är inbyggt integrerat med Microsoft Purview Information Protection och samma känsliga typer och etiketter är tillgängliga i båda tjänsterna. Så när du vill definiera känslig information går du till Microsoft Purview Information Protection-portalen för att skapa dem och när de har definierats kommer de att vara tillgängliga i Defender för molnet Apps. Du kan också använda avancerade klassificeringstyper som fingeravtryck eller Exact Data Match (EDM).

För dig som redan har gjort det hårda arbetet med att identifiera känslig information och tillämpa lämpliga känslighetsetiketter kan du använda dessa etiketter i dina principer utan att behöva skanna innehållet igen.

Aktivera Microsoft Information Protection-integrering

- I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps.

- Under Information Protection går du till Microsoft Information Protection. Välj Skanna nya filer automatiskt efter känslighetsetiketter och varningar för innehållsgranskning i Microsoft Information Protection.

Mer information finns i Microsoft Purview Information Protection-integrering.

Skapa principer för att identifiera känslig information i filer: När du vet vilken typ av information du vill skydda är det dags att skapa principer för att identifiera dem. Börja med att skapa följande principer:

Filprincip

Använd den här typen av princip för att genomsöka innehållet i filer som lagras i dina API-anslutna molnappar nästan i realtid och vilande data. Filer genomsöks med någon av våra kontrollmetoder som stöds, inklusive krypterat innehåll i Microsoft Purview Information Protection tack vare den interna integreringen med Defender för molnet Apps.I Microsoft Defender-portalen går du till Cloud Apps och väljer Principer –> Principhantering.

Välj Skapa princip och välj sedan Filprincip.

Under Inspektionsmetod väljer du och konfigurerar någon av följande klassificeringstjänster:

- Dataklassificeringstjänster: Använder klassificeringsbeslut som du har fattat i Microsoft 365, Microsoft Purview Information Protection och Defender för molnet Apps för att ge en enhetlig etikettupplevelse. Det här är den föredragna metoden för innehållsgranskning eftersom den ger en konsekvent och enhetlig upplevelse för Microsoft-produkter.

För mycket känsliga filer väljer du Skapa en avisering för varje matchande fil och väljer de aviseringar som du behöver, så att du informeras när det finns filer med oskyddad känslig information i din organisation.

Välj Skapa.

Sessionsprincip

Använd den här typen av princip för att genomsöka och skydda filer i realtid vid åtkomst till:- Förhindra dataexfiltrering: Blockera nedladdning, klipp ut, kopiera och skriv ut känsliga dokument på till exempel ohanterade enheter.

- Skydda filer vid nedladdning: Kräv att dokument etiketteras och skyddas med Microsoft Purview Information Protection. Den här åtgärden säkerställer att dokumentet skyddas och att användaråtkomsten begränsas i en potentiellt riskfylld session.

- Förhindra uppladdning av omärkta filer: Kräv att en fil har rätt etikett och skydd innan en känslig fil laddas upp, distribueras och används av andra. Med den här åtgärden kan du se till att omärkta filer med känsligt innehåll blockeras från att laddas upp tills användaren klassificerar innehållet.

I Microsoft Defender-portalen går du till Cloud Apps och väljer Principer –> Principhantering.

Välj Skapa princip och välj sedan Sessionsprincip.

Under Sessionskontrolltyp väljer du ett av alternativen med DLP.

Under Inspektionsmetod väljer du och konfigurerar någon av följande klassificeringstjänster:

- Dataklassificeringstjänster: Använder klassificeringsbeslut som du har fattat i Microsoft 365, Microsoft Purview Information Protection och Defender för molnet Apps för att ge en enhetlig etikettupplevelse. Det här är den föredragna metoden för innehållsgranskning eftersom den ger en konsekvent och enhetlig upplevelse för Microsoft-produkter.

- Inbyggd DLP: Inspekterar filer för känslig information med hjälp av vår inbyggda DLP-innehållsgranskningsmotor.

För mycket känsliga filer väljer du Skapa en avisering och väljer de aviseringar som du behöver, så att du blir informerad när det finns filer med oskyddad känslig information i din organisation.

Välj Skapa.

Du bör skapa så många principer som krävs för att identifiera känsliga data i enlighet med din företagsprincip.

Fas 3: Skydda dina data

Så nu kan du identifiera filer med känslig information, men vad du verkligen vill göra är att skydda den informationen från potentiella hot. När du är medveten om en incident kan du åtgärda situationen manuellt eller använda någon av de automatiska styrningsåtgärder som tillhandahålls av Defender för molnet Apps för att skydda dina filer. Åtgärderna omfattar, men är inte begränsade till, interna kontroller i Microsoft Purview Information Protection, API-tillhandahållna åtgärder och realtidsövervakning. Vilken typ av styrning du kan använda beror på vilken typ av princip du konfigurerar på följande sätt:

Styrningsåtgärder för filprinciper: Använder molnappleverantörens API och våra interna integreringar för att skydda filer, inklusive:

- Utlösa aviseringar och skicka e-postaviseringar om incidenten

- Hantera etiketter som tillämpas på en fil för att framtvinga interna Microsoft Purview Information Protection-kontroller

- Ändra delningsåtkomst till en fil

- Placera en fil i karantän

- Ta bort specifika fil- eller mappbehörigheter i Microsoft 365

- Flytta en fil till papperskorgen

Sessionsprincipkontroller: Använder funktioner för omvänd proxy för att skydda filer, inklusive:

- Utlösa aviseringar och skicka e-postaviseringar om incidenten

- Övervaka alla aktiviteter: Tillåter uttryckligen nedladdning eller uppladdning av filer och övervakar alla relaterade aktiviteter.

- Blockera: Blockerar uttryckligen nedladdning eller uppladdning av filer. Använd det här alternativet för att skydda organisationens känsliga filer från exfiltrering eller infiltration från alla enheter, inklusive ohanterade enheter.

- Skydda: Tillämpar automatiskt en känslighetsetikett på filer som matchar principens filfilter. Använd det här alternativet för att skydda nedladdningen av känsliga filer.

Fas 4: Övervaka och rapportera dina data

Dina principer finns på plats för att inspektera och skydda dina data. Nu ska du kontrollera din instrumentpanel dagligen för att se vilka nya aviseringar som har utlösts. Det är ett bra ställe att hålla ett öga på hälsotillståndet för din molnmiljö. Din instrumentpanel hjälper dig att få en uppfattning om vad som händer och, om det behövs, starta en undersökning.

Ett av de mest effektiva sätten att övervaka känsliga filincidenter är att gå över till sidan Principer och granska matchningarna för principer som du har konfigurerat. Om du har konfigurerat aviseringar bör du också överväga att regelbundet övervaka filaviseringar genom att gå över till sidan Aviseringar , ange kategorin som DLP och granska vilka filrelaterade principer som utlöses. Genom att granska dessa incidenter kan du finjustera dina principer för att fokusera på hot som är av intresse för din organisation.

Sammanfattningsvis säkerställer hantering av känslig information på det här sättet att data som sparas i molnet har maximalt skydd mot skadlig exfiltrering och infiltration. Om en fil delas eller förloras kan den endast nås av behöriga användare.

Se även

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för