Självstudie: Utöka styrning till slutpunktsreparation

Defender för molnet Apps innehåller fördefinierade styrningsalternativ för principer, till exempel pausa en användare eller göra en fil privat. Med den interna integreringen med Microsoft Power Automate kan du använda ett stort ekosystem med SaaS-anslutningsappar (programvara som en tjänst) för att skapa arbetsflöden för att automatisera processer inklusive reparation.

När du till exempel identifierar ett möjligt hot mot skadlig kod kan du använda arbetsflöden för att starta Åtgärder för microsoft Defender för slutpunktsreparation, till exempel att köra en antivirusgenomsökning eller isolera en slutpunkt.

I den här självstudien får du lära dig hur du konfigurerar en principstyrningsåtgärd för att använda ett arbetsflöde för att köra en antivirusgenomsökning på en slutpunkt där en användare visar tecken på misstänkt beteende:

Kommentar

Dessa arbetsflöden är endast relevanta för principer som innehåller användaraktivitet. Du kan till exempel inte använda dessa arbetsflöden med identifierings- eller OAuth-principer.

Om du inte har något Power Automate-abonnemang registrerar du dig för ett kostnadsfritt utvärderingskonto.

Förutsättningar

- Du måste ha ett giltigt Microsoft Power Automate-abonnemang

- Du måste ha en giltig Microsoft Defender för Endpoint-plan

- Power Automate-miljön måste vara Microsoft Entra-ID synkroniserad, Defender för Endpoint övervakat och domänanslutet

Fas 1: Generera en API-token för Defender för molnet Apps

Kommentar

Om du tidigare har skapat ett arbetsflöde med hjälp av en Defender för molnet Apps-anslutningsapp återanvänder Power Automate token automatiskt och du kan hoppa över det här steget.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps.

Under System väljer du API-token.

Välj +Lägg till token för att generera en ny API-token.

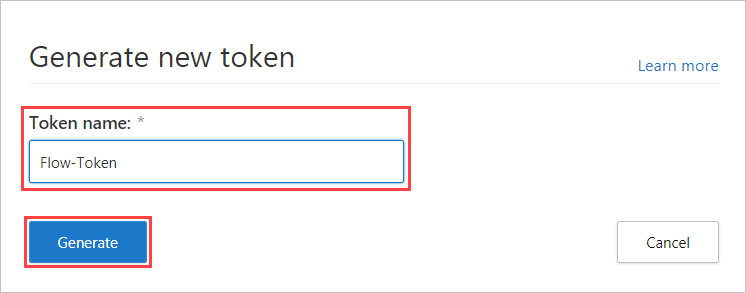

I popup-fönstret Generera ny token anger du tokennamnet (till exempel "Flow-Token") och väljer sedan Generera.

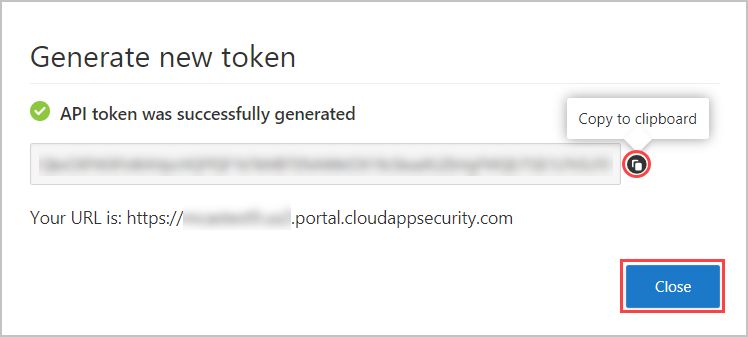

När token har genererats väljer du kopieringsikonen till höger om den genererade token och väljer sedan Stäng. Du behöver token senare.

Fas 2: Skapa ett flöde för att köra en antivirusgenomsökning

Kommentar

Om du tidigare har skapat ett flöde med hjälp av en Defender för Endpoint-anslutningsapp återanvänder Power Automate automatiskt anslutningsappen och du kan hoppa över inloggningssteget.

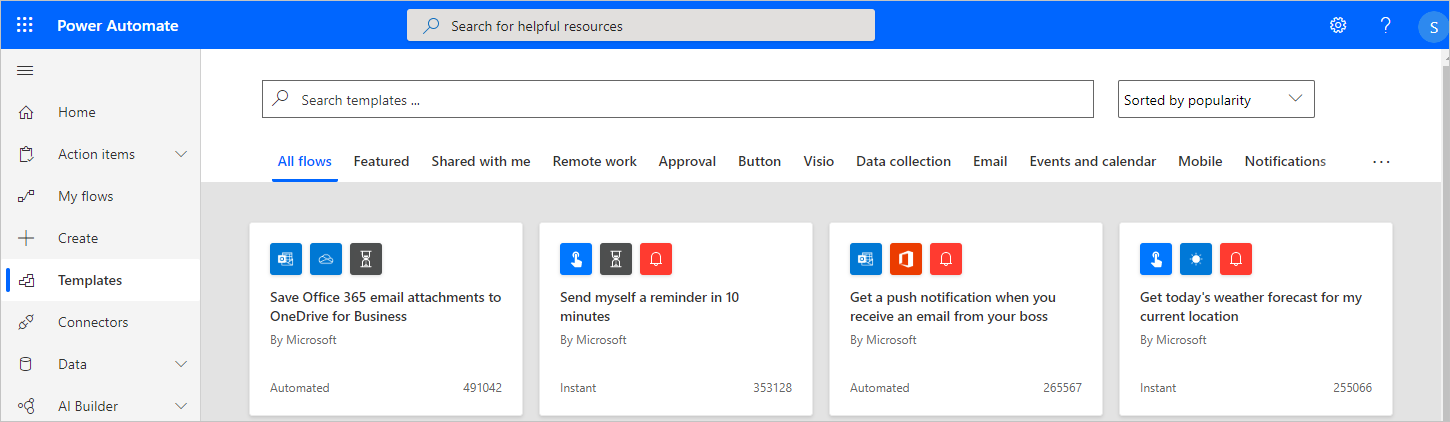

Gå till Power Automate-portalen och välj Mallar.

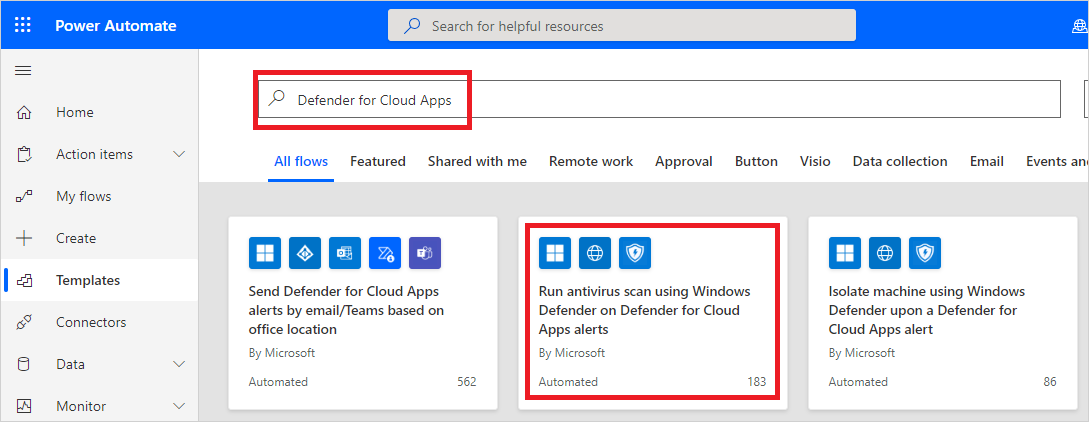

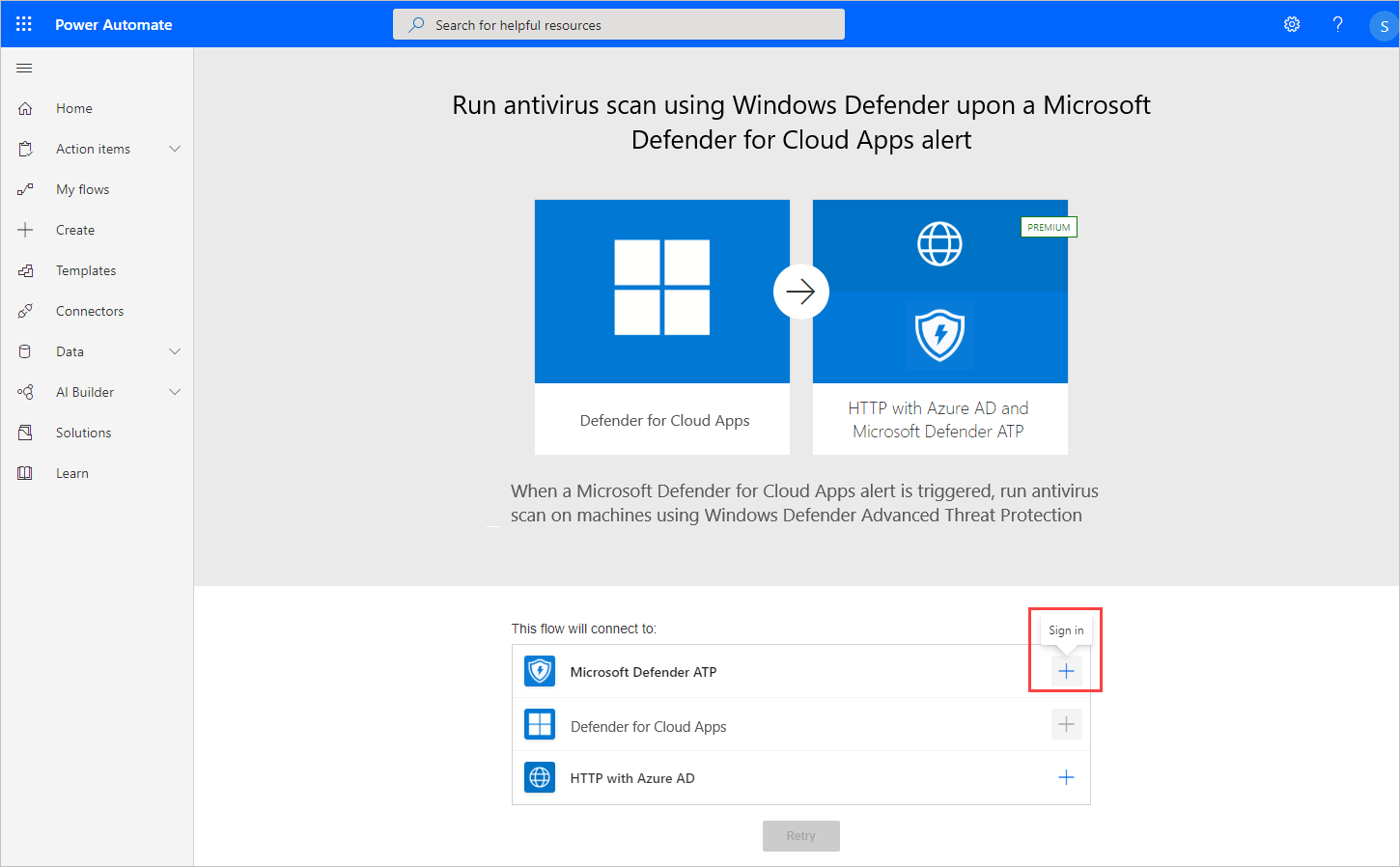

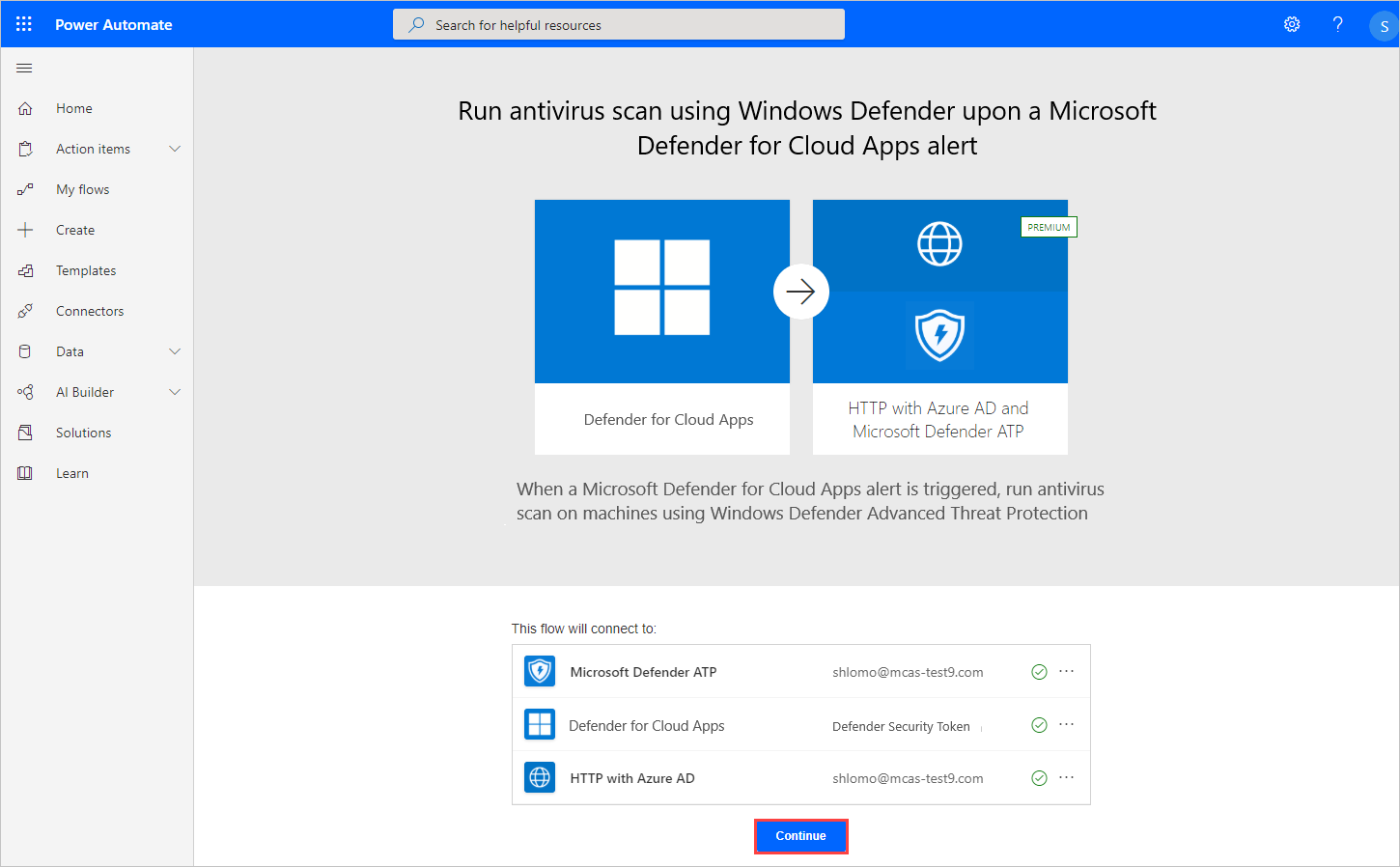

Sök efter Defender för molnet-appar och välj Kör antivirusgenomsökning med Hjälp av Windows Defender på Defender för molnet Apps-aviseringar.

I listan över appar går du till raden där Microsoft Defender för Endpoint-anslutningsprogrammet visas och väljer Logga in.

Fas 3: Konfigurera flödet

Kommentar

Om du tidigare har skapat ett flöde med hjälp av en Microsoft Entra-anslutningsapp återanvänder Power Automate token automatiskt och du kan hoppa över det här steget.

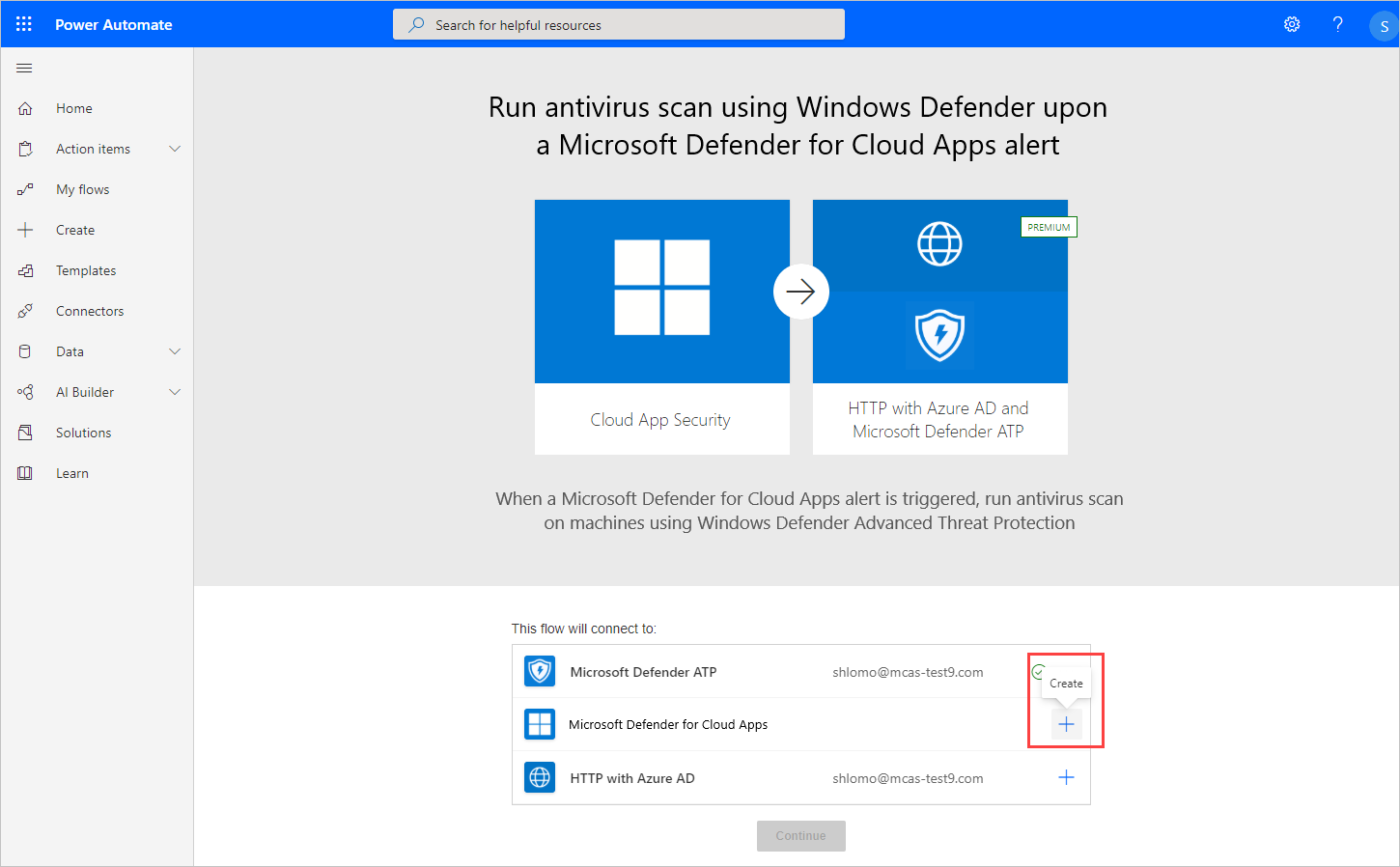

I listan över appar går du till raden där Defender för molnet Appar visas och väljer Skapa.

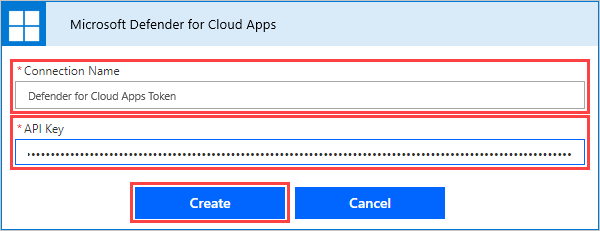

I popup-fönstret Defender för molnet Apps anger du anslutningsnamnet (till exempel "Defender för molnet Apps Token"), klistrar in API-token som du kopierade och väljer sedan Skapa.

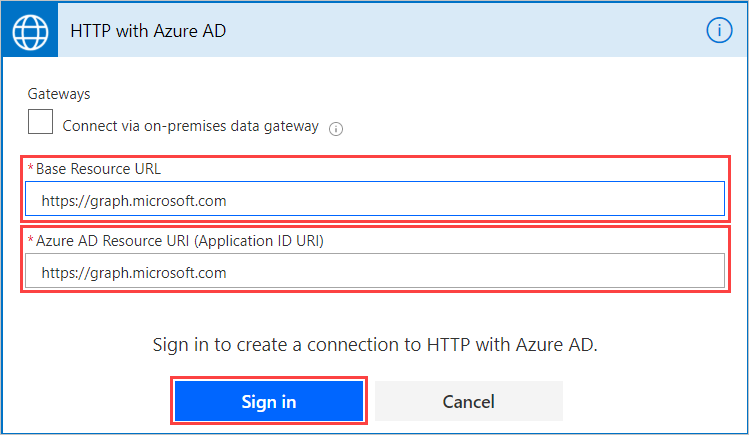

I listan över appar går du till raden där HTTP med Azure AD visas och väljer Logga in.

I popup-fönstret HTTP med Azure AD anger du för både fälten Basresurs-URL och Azure AD-resurs-URI

https://graph.microsoft.comoch sedan Logga in och anger de administratörsautentiseringsuppgifter som du vill använda med HTTP med Azure AD-anslutningsappen.

Välj Fortsätt.

När alla anslutna har anslutits kan du på flödets sida under Tillämpa på varje enhet ändra kommentars- och genomsökningstypen och sedan välja Spara.

Fas 4: Konfigurera en princip för att köra flödet

I Microsoft Defender-portalen går du till Principer –> Principhantering under Molnappar.

Välj de tre punkterna i slutet av raden på raden där den relevanta principen visas i listan över principer och välj sedan Redigera princip.

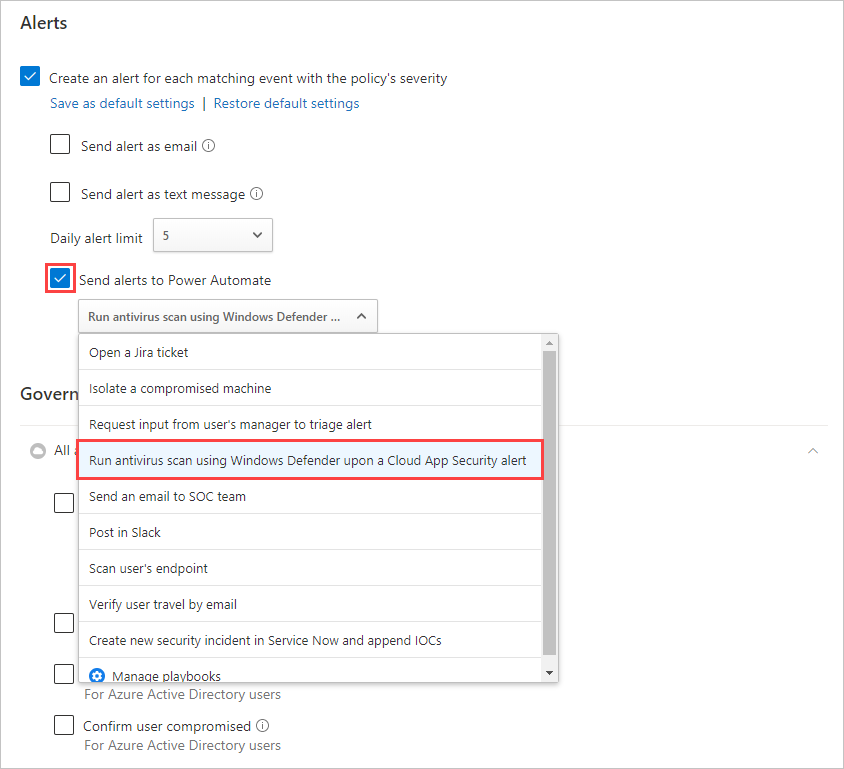

Under Aviseringar väljer du Skicka aviseringar till Power Automate och väljer sedan Kör antivirusgenomsökning med hjälp av Windows Defender vid en avisering om Defender för molnet Apps.

Nu initierar varje avisering som genereras för den här principen flödet för att köra antivirusgenomsökningen.

Du kan använda stegen i den här självstudien för att skapa ett brett utbud av arbetsflödesbaserade åtgärder för att utöka Defender för molnet Apps-reparationsfunktioner, inklusive andra Defender för Endpoint-åtgärder. Om du vill se en lista över fördefinierade Defender för molnet Apps-arbetsflöden söker du i Power Automate efter "Defender för molnet Apps".