Självstudie: Undersöka riskfyllda användare

Säkerhetsteamen uppmanas att övervaka användaraktivitet, misstänkt eller på annat sätt, i alla dimensioner av identitetsattackytan, med hjälp av flera säkerhetslösningar som ofta inte är anslutna. Även om många företag nu har jaktteam för att proaktivt identifiera hot i sina miljöer, kan det vara en utmaning att veta vad de ska leta efter över den stora mängden data. Microsoft Defender för molnet Apps förenklar nu detta genom att ta bort behovet av att skapa komplexa korrelationsregler och gör att du kan söka efter attacker som sträcker sig över molnet och det lokala nätverket.

För att hjälpa dig att fokusera på användaridentitet tillhandahåller Microsoft Defender för molnet Apps användarentitetsbeteendeanalys (UEBA) i molnet. Detta kan utökas till din lokala miljö genom att integrera med Microsoft Defender för identitet. När du har integrerat med Defender för identitet får du även kontext kring användaridentitet från den interna integreringen med Active Directory.

Oavsett om utlösaren är en avisering som visas på instrumentpanelen Defender för molnet Apps eller om du har information från en säkerhetstjänst från tredje part kan du starta din undersökning från instrumentpanelen Defender för molnet Apps för att fördjupa dig i riskfyllda användare.

I den här självstudien får du lära dig hur du använder Defender för molnet-appar för att undersöka riskfyllda användare:

Ökning av prioritetspoäng för undersökning – Tidslinje för utfasning

Vi kommer gradvis att dra tillbaka stödet för "Ökning av prioritetspoäng för undersökning" från Microsoft Defender för molnet Apps i juli 2024.

Efter noggrann analys och övervägande har vi beslutat att inaktuella den på grund av den höga andelen falska positiva identifieringar som är associerade med den här aviseringen, som vi upptäckte inte bidrog effektivt till organisationens övergripande säkerhet.

Vår forskning visade att den här funktionen inte tillförde betydande värde och inte var i linje med vårt strategiska fokus på att leverera högkvalitativa och tillförlitliga säkerhetslösningar.

Vi strävar efter att kontinuerligt förbättra våra tjänster och se till att de uppfyller dina behov och förväntningar.

För dem som vill fortsätta att använda den här aviseringen föreslår vi att du använder en dedikerad fråga om avancerad jakt:

let time_back = 1d;

let last_seen_threshold = 30;

// the number of days which the resource is considered to be in use by the user lately, and therefore not indicates anomaly resource usage

// anomaly score based on LastSeenForUser column in CloudAppEvents table

let last_seen_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(LastSeenForUser)

| mv-expand LastSeenForUser

| extend resource = tostring(bag_keys(LastSeenForUser)[0])

| extend last_seen = LastSeenForUser[resource]

| where last_seen < 0 or last_seen > last_seen_threshold

// score is calculated as the number of resources which were never seen before or breaching the chosen threshold

| summarize last_seen_score = dcount(resource) by ReportId, AccountId;

// anomaly score based on UncommonForUser column in CloudAppEvents table

let uncommonality_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(UncommonForUser)

| extend uncommonality_score = array_length(UncommonForUser)

// score is calculated as the number of uncommon resources on the event

| project uncommonality_score, ReportId, AccountId;

last_seen_scores | join kind=innerunique uncommonality_scores on ReportId and AccountId

| project-away ReportId1, AccountId1

| extend anomaly_score = last_seen_score + uncommonality_score

// joined scores

- Den här quertyen är ett förslag, använd den som mall och ändra baserat på dina behov.

Förstå prioritetspoängen för undersökning

Prioritetspoängen för undersökning är en poäng Defender för molnet appar ger varje användare för att informera dig om hur riskabel en användare är i förhållande till andra användare i din organisation.

Använd prioritetspoängen Undersökning för att avgöra vilka användare som ska undersökas först. Defender för molnet Apps skapar användarprofiler för varje användare baserat på analys som tar tid, peer-grupper och förväntad användaraktivitet i åtanke. Aktivitet som är avvikande till en användares baslinje utvärderas och poängsätts. När poängsättningen är klar körs Microsofts proprietära dynamiska peer-beräkningar och maskininlärning på användaraktiviteterna för att beräkna undersökningsprioriteten för varje användare.

Prioritetspoängen undersökning ger dig möjlighet att identifiera både skadliga insiders och externa angripare som rör sig i sidled i dina organisationer, utan att behöva förlita sig på vanliga deterministiska identifieringar.

Prioritetspoängen för undersökningen baseras på säkerhetsaviseringar, onormala aktiviteter och potentiella affärs- och tillgångseffekter som är relaterade till varje användare för att hjälpa dig att bedöma hur brådskande det är att undersöka varje specifik användare.

Om du väljer poängvärdet för en avisering eller en aktivitet kan du visa de bevis som förklarar hur Defender för molnet Apps poängsatte aktiviteten.

Varje Microsoft Entra-användare har en dynamisk undersökningsprioritetspoäng som ständigt uppdateras baserat på det senaste beteendet och påverkan, som bygger på data som utvärderats från Defender för identitet och Defender för molnet-appar. Du kan nu omedelbart förstå vilka de verkligt mest riskfyllda användarna är genom att filtrera efter prioritetspoäng för undersökning, kontrollera direkt vad deras affärspåverkan är och undersöka alla relaterade aktiviteter – oavsett om de komprometteras, exfiltrering av data eller fungerar som insiderhot.

Defender för molnet Apps använder följande för att mäta risker:

Bedömning av aviseringar

Aviseringspoängen representerar den potentiella effekten av en specifik avisering för varje användare. Aviseringsbedömning baseras på allvarlighetsgrad, användarpåverkan, aviseringspopularitet för användare och alla entiteter i organisationen.Aktivitetsbedömning

Aktivitetspoängen avgör sannolikheten för att en specifik användare utför en specifik aktivitet, baserat på beteendeinlärning av användaren och deras kollegor. Aktiviteter som identifieras som de mest onormala får de högsta poängen.

Fas 1: Anslut till de appar som du vill skydda

- Anslut minst en app för att Microsoft Defender för molnet Appar med hjälp av API-anslutningsappar. Vi rekommenderar att du börjar med att ansluta Microsoft 365.

- Anslut ytterligare appar som använder proxyn för att uppnå appkontroll för villkorsstyrd åtkomst.

Fas 2: Identifiera de mest riskfyllda användarna

Så här identifierar du vilka dina mest riskfyllda användare är i Defender för molnet Apps:

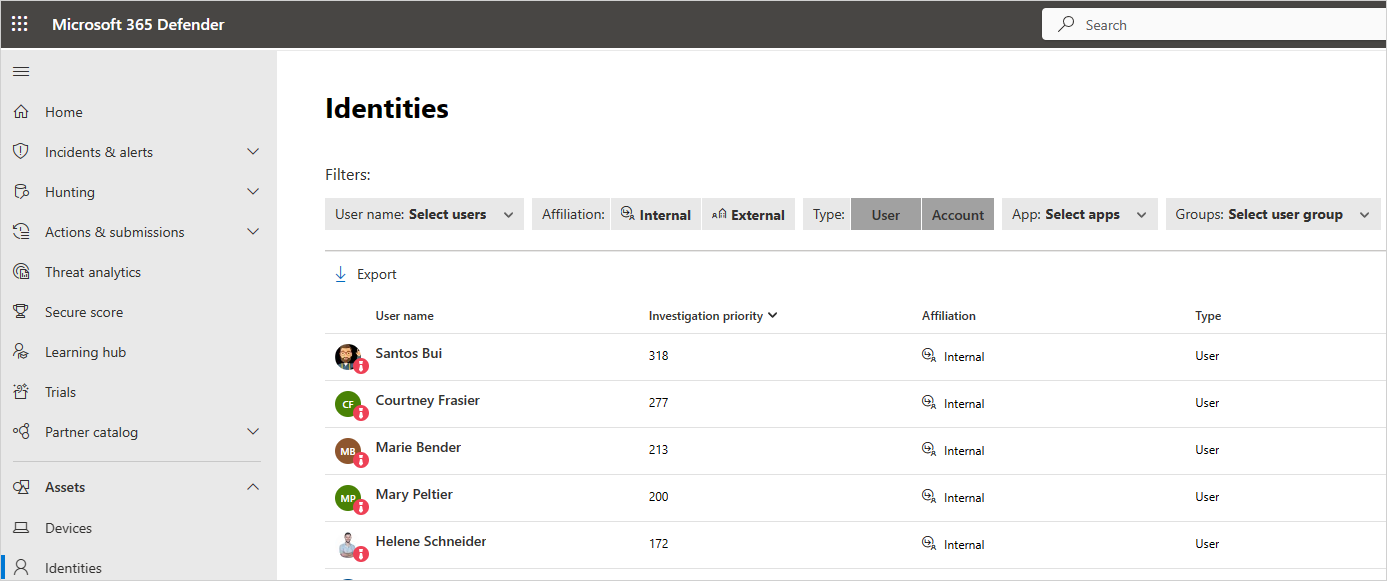

I Microsoft Defender-portalen går du till Tillgångar och väljer Identiteter. Sortera tabellen efter undersökningsprioritet. En efter en går du till användarens sida för att undersöka dem.

Undersökningsprioritetsnumret, som hittades bredvid användarnamnet, är en summa av alla användarens riskfyllda aktiviteter under den senaste veckan.

Välj de tre punkterna till höger om användaren och välj Sidan Visa användare.

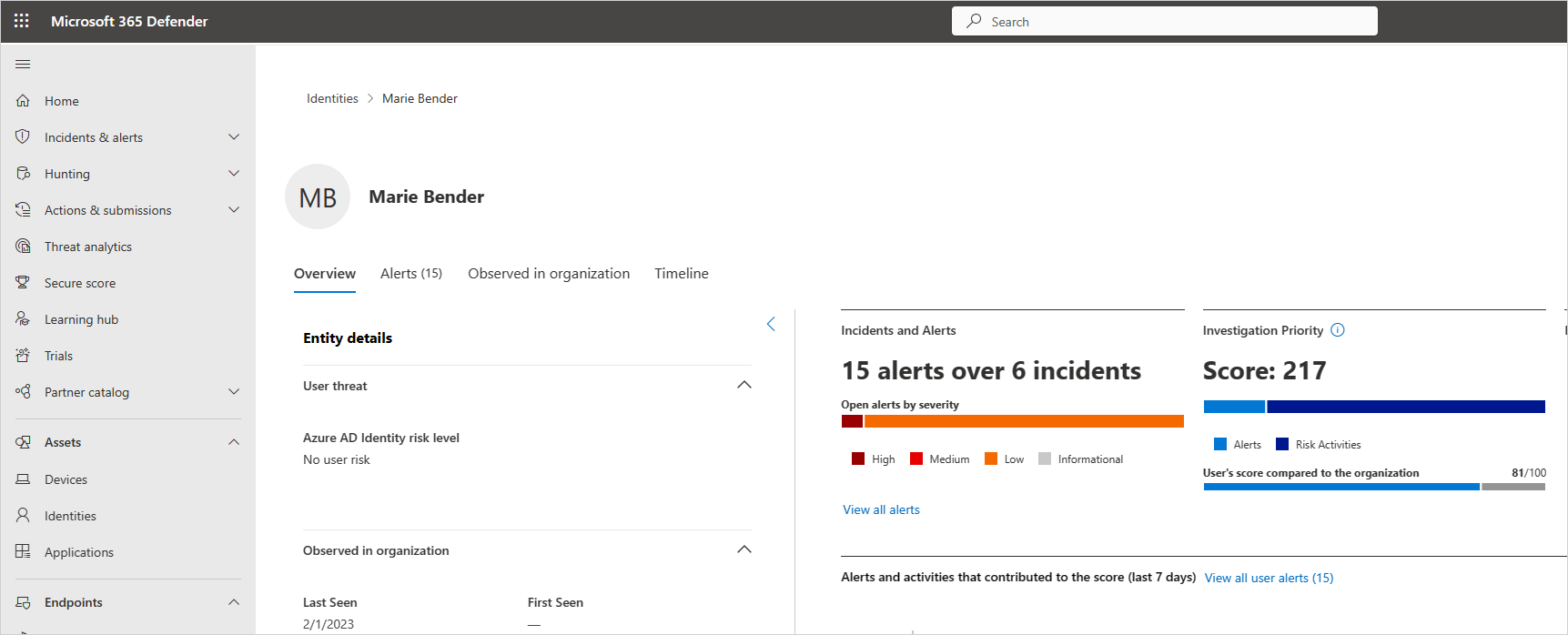

Granska informationen på sidan Användare för att få en översikt över användaren och se om det finns punkter där användaren utförde aktiviteter som var ovanliga för användaren eller utfördes vid en ovanlig tidpunkt. Användarens poäng jämfört med organisationen representerar vilken percentil användaren befinner sig i baserat på deras rangordning i din organisation – hur högt de står på listan över användare som du bör undersöka i förhållande till andra användare i din organisation. Talet blir rött om en användare är i eller över den 90:e percentilen av riskfyllda användare i organisationen.

Sidan Användare hjälper dig att besvara frågorna:Vem är användaren?

Titta på den vänstra rutan för att få information om vem användaren är och vad som är känt om dem. Det här fönstret innehåller information om användarens roll i ditt företag och deras avdelning. Är användaren en DevOps-tekniker som ofta utför ovanliga aktiviteter som en del av sitt jobb? Är användaren en missnöjd anställd som just har skickats över för en befordran?Är användaren riskabel?

Kolla in det övre högra fönstret så att du vet om det är värt att undersöka användaren. Vad är medarbetarens riskpoäng?Vad är risken för att användaren presenterar för din organisation?

Titta på listan i den nedre rutan, som ger dig varje aktivitet och varje avisering som är relaterad till användaren för att hjälpa dig att börja förstå vilken typ av risk användaren representerar. I tidslinjen väljer du varje rad så att du kan öka detaljnivån i själva aktiviteten eller aviseringen. Du kan också välja talet bredvid aktiviteten så att du kan förstå de bevis som påverkade själva poängen.Vad är risken för andra tillgångar i din organisation?

Välj fliken Laterala förflyttningsvägar för att förstå vilka vägar en angripare kan använda för att få kontroll över andra tillgångar i organisationen. Även om den användare som du undersöker till exempel har ett icke-känsligt konto kan en angripare använda anslutningar till kontot för att identifiera och försöka kompromettera känsliga konton i nätverket. Mer information finns i Använda laterala rörelsevägar.

Kommentar

Det är viktigt att komma ihåg att även om sidan Användare innehåller information om enheter, resurser och konton för alla aktiviteter, är prioritetspoängen för undersökningen summan av alla riskfyllda aktiviteter och aviseringar under de senaste 7 dagarna.

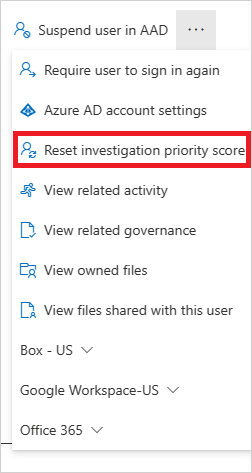

Återställ användarpoäng

Om användaren undersöktes och ingen misstanke om intrång hittades, eller om du av någon anledning föredrar att återställa användarens prioritetspoäng för undersökning, kan du återställa poängen manuellt.

I Microsoft Defender-portalen går du till Tillgångar och väljer Identiteter.

Välj de tre punkterna till höger om den undersökta användaren och välj Återställ prioritetspoäng för undersökning. Du kan också välja Visa användarsida och sedan välja Återställ prioritetspoäng för undersökning från de tre punkterna på sidan Användare.

Kommentar

Endast användare med en undersökningsprioritetspoäng som inte är noll kan återställas.

I bekräftelsefönstret väljer du Återställ poäng.

Fas 3: Undersöka användare ytterligare

När du undersöker en användare baserat på en avisering eller om du såg en avisering i ett externt system kan det finnas aktiviteter som inte är ensamma som kan orsaka larm, men när Defender för molnet Apps aggregerar dem tillsammans med andra aktiviteter kan aviseringen vara en indikation på en misstänkt händelse.

När du undersöker en användare vill du ställa följande frågor om de aktiviteter och aviseringar som du ser:

Finns det en affärsmotivering för den här medarbetaren att utföra dessa aktiviteter? Om någon från Marknadsföring till exempel har åtkomst till kodbasen, eller om någon från Development kommer åt Finance-databasen, bör du följa upp med medarbetaren för att se till att detta var en avsiktlig och motiverad aktivitet.

Gå till aktivitetsloggen för att förstå varför den här aktiviteten fick höga poäng medan andra inte gjorde det. Du kan ange prioriteten Undersökning till Är inställd för att förstå vilka aktiviteter som är misstänkta. Du kan till exempel filtrera baserat på undersökningsprioritet för alla aktiviteter som har inträffat i Ukraina. Sedan kan du se om det fanns andra aktiviteter som var riskfyllda, där användaren anslöt från, och du enkelt kan pivotera till andra detaljnivå, till exempel de senaste icke-avvikande molnaktiviteterna och lokala aktiviteter, för att fortsätta din undersökning.

Fas 4: Skydda din organisation

Om din undersökning leder dig till slutsatsen att en användare har komprometterats följer du dessa steg för att minska risken.

Kontakta användaren – Med hjälp av användarkontaktinformationen som är integrerad med Defender för molnet-appar från Active Directory kan du öka detaljnivån för varje avisering och aktivitet för att lösa användaridentiteten. Kontrollera att användaren är bekant med aktiviteterna.

Direkt från Microsoft Defender-portalen går du till sidan Identiteter och väljer de tre punkterna av den undersökta användaren och väljer om användaren ska behöva logga in igen, stänga av användaren eller bekräfta att användaren är komprometterad.

När det gäller en komprometterad identitet kan du be användaren att återställa sitt lösenord och se till att lösenordet uppfyller riktlinjerna för bästa praxis för längd och komplexitet.

Om du ökar detaljnivån i en avisering och fastställer att aktiviteten inte ska ha utlöst en avisering väljer du länken Skicka feedback i aktivitetslådan så att vi kan finjustera vårt aviseringssystem med din organisation i åtanke.

När du har åtgärdat problemet stänger du aviseringen.

Se även

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för