Kryptera Defender för molnet Apps-data i vila med din egen nyckel (BYOK)

Den här artikeln beskriver hur du konfigurerar Defender för molnet Apps att använda din egen nyckel för att kryptera de data som samlas in, medan de är i vila. Information om hur du tillämpar kryptering på data som lagras i molnappar finns i Azure Information Protection-integrering.

Defender för molnet Apps tar din säkerhet och sekretess på allvar. När Defender för molnet Apps börjar samla in data använder den därför sina egna hanterade nycklar för att skydda dina data i enlighet med vår datasäkerhets- och sekretesspolicy. Med Defender för molnet Apps kan du dessutom skydda dina vilande data ytterligare genom att kryptera dem med din egen Azure Key Vault-nyckel.

Viktigt!

Om det uppstår problem med att komma åt din Azure Key Vault-nyckel kan Defender för molnet Apps inte kryptera dina data och klientorganisationen låses inom en timme. När klientorganisationen är låst blockeras all åtkomst till den tills orsaken har lösts. När nyckeln är tillgänglig igen återställs fullständig åtkomst till din klientorganisation.

Den här proceduren är endast tillgänglig på Microsoft Defender-portalen och kan inte utföras på den klassiska Microsoft Defender för molnet Apps-portalen.

Förutsättningar

Du måste registrera Microsoft Defender för molnet Apps – BYOK-appen i klientorganisationens Microsoft Entra-ID som är associerat med din Defender för molnet Apps-klientorganisation.

Registrera appen

Installera Microsoft Graph PowerShell.

Öppna en PowerShell-terminal och kör följande kommandon:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsDär ServicePrincipalId är det ID som returnerades av föregående kommando (

New-MgServicePrincipal).

Kommentar

- Defender för molnet Apps krypterar vilande data för alla nya klienter.

- Alla data som finns i Defender för molnet-appar i mer än 48 timmar krypteras.

Distribuera din Azure Key Vault-nyckel

Skapa ett nytt Nyckelvalv med alternativen Mjuk borttagning och rensningsskydd aktiverat.

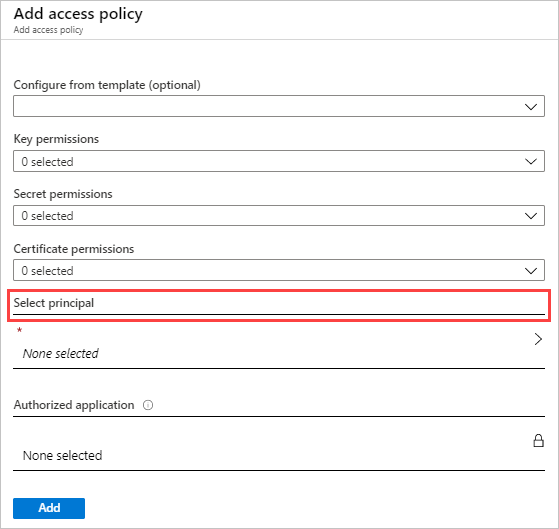

I det nya genererade Nyckelvalvet öppnar du fönstret Åtkomstprinciper och väljer sedan +Lägg till åtkomstprincip.

Välj Nyckelbehörigheter och välj följande behörigheter på den nedrullningsbara menyn:

Avsnitt Behörigheter som krävs Nyckelhanteringsåtgärder -Lista Kryptografiåtgärder - Radbryt nyckel

- Packa upp nyckel

Under Välj huvudnamn väljer du Microsoft Defender för molnet Appar – BYOK eller Microsoft Cloud App Security – BYOK.

Välj Spara.

Skapa en ny RSA-nyckel och gör följande:

Kommentar

Endast RSA-nycklar stöds.

När du har skapat nyckeln väljer du den nya genererade nyckeln, väljer den aktuella versionen och sedan visas Tillåtna åtgärder.

Under Tillåtna åtgärder kontrollerar du att följande alternativ är aktiverade:

- Packa nyckeln

- Packa upp nyckeln

Kopiera nyckelidentifierarens URI. Du behöver det senare.

Om du använder en brandvägg för ett valt nätverk kan du konfigurera följande brandväggsinställningar för att ge Defender för molnet-appar åtkomst till den angivna nyckeln och klicka sedan på Spara:

- Kontrollera att inga virtuella nätverk har valts.

- Lägg till följande IP-adresser:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Välj Tillåt betrodda Microsoft-tjänster för att kringgå den här brandväggen.

Aktivera datakryptering i Defender för molnet Apps

När du aktiverar datakryptering använder Defender för molnet Apps omedelbart din Azure Key Vault-nyckel för att kryptera vilande data. Eftersom din nyckel är viktig för krypteringsprocessen är det viktigt att se till att ditt avsedda Nyckelvalv och nyckel alltid är tillgängliga.

Aktivera datakryptering

I Microosft Defender-portalen väljer du Inställningar Cloud Apps > Datakryptering > Aktivera datakryptering>.

I rutan Azure Key Vault-nyckel-URI klistrar du in nyckelidentifierarens URI-värde som du kopierade tidigare. Defender för molnet Apps använder alltid den senaste nyckelversionen, oavsett vilken nyckelversion som anges av URI:n.

När URI-valideringen har slutförts väljer du Aktivera.

Kommentar

När du inaktiverar datakryptering tar Defender för molnet Apps bort krypteringen med din egen nyckel från vilande data. Dina data förblir dock krypterade av Defender för molnet Apps-hanterade nycklar.

Inaktivera datakryptering: Gå till fliken Datakryptering och klicka på Inaktivera datakryptering.

Hantering av nyckelrulle

När du skapar nya versioner av nyckeln som konfigurerats för datakryptering Defender för molnet Appar automatiskt till den senaste versionen av nyckeln.

Hantera datakrypteringsfel

Om det uppstår problem med att komma åt din Azure Key Vault-nyckel kan Defender för molnet Apps inte kryptera dina data och klientorganisationen låses inom en timme. När klientorganisationen är låst blockeras all åtkomst till den tills orsaken har lösts. När nyckeln är tillgänglig igen återställs fullständig åtkomst till din klientorganisation. Information om hur du hanterar datakrypteringsfel finns i Felsöka datakryptering med din egen nyckel.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för