Tillämpa principer för villkorsstyrd åtkomst på Microsoft 365-trafikprofilen

Med en dedikerad trafikvidarebefordringsprofil för all din Microsoft 365-trafik kan du tillämpa principer för villkorsstyrd åtkomst på all microsoft 365-trafik. Med villkorlig åtkomst kan du kräva multifaktorautentisering och enhetsefterlevnad för åtkomst till Microsoft 365-resurser.

Den här artikeln beskriver hur du tillämpar principer för villkorsstyrd åtkomst på din Microsoft 365-trafikvidarebefordringsprofil.

Förutsättningar

- Administratörer som interagerar med förhandsgranskningsfunktioner för global säker åtkomst måste ha en eller flera av följande rolltilldelningar beroende på vilka uppgifter de utför.

- Rollen Global administratör för säker åtkomst

- Administratör för villkorlig åtkomst eller säkerhetsadministratör för att skapa och interagera med principer för villkorsstyrd åtkomst.

- Förhandsgranskningen kräver en Microsoft Entra ID P1-licens. Om det behövs kan du köpa licenser eller få utvärderingslicenser.

- Om du vill använda trafikvidarebefordringsprofilen för Microsoft 365 rekommenderas en Microsoft 365 E3-licens.

Skapa en princip för villkorlig åtkomst som riktar sig till Microsoft 365-trafikprofilen

Följande exempelprincip riktar sig till alla användare förutom dina break-glass-konton och gäst-/externa användare, som kräver multifaktorautentisering, enhetsefterlevnad eller en Microsoft Entra-hybrid ansluten enhet vid åtkomst till Microsoft 365-trafik.

- Logga in på administrationscentret för Microsoft Entra som minst administratör för villkorsstyrd åtkomst.

- Bläddra till Villkorlig åtkomst för identitetsskydd>>.

- Välj Skapa ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Inkludera väljer du Alla användare.

- Under Exkludera:

- Välj Användare och grupper och välj organisationens konton för nödåtkomst eller break-glass.

- Välj Gäst eller externa användare och markera alla kryssrutor.

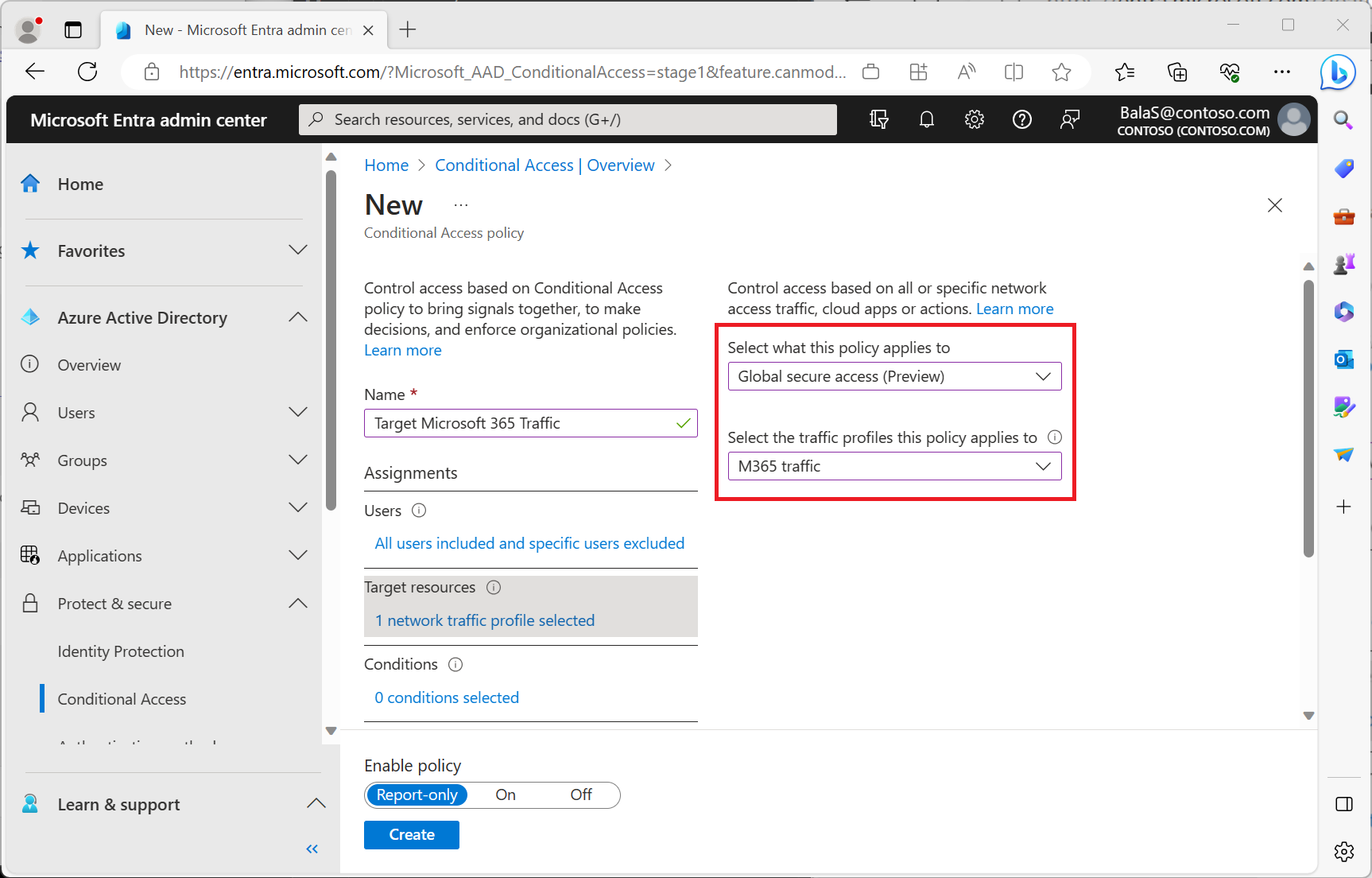

- Under Målresurser>Nätverksåtkomst (förhandsversion)*.

- Välj Microsoft 365-trafik.

- Under Åtkomstkontroller>Bevilja.

- Välj Kräv multifaktorautentisering, Kräv att enheten markeras som kompatibel och Kräv Microsoft Entra-hybridanslutning

- För flera kontroller väljer du Kräv en av de valda kontrollerna.

- Välj Välj.

När administratörerna har bekräftat principinställningarna med endast rapportläge kan en administratör flytta växlingsknappen Aktivera princip från Endast rapport till På.

Användarundantag

Principer för villkorlig åtkomst är kraftfulla verktyg. Vi rekommenderar att du undantar följande konton från dina principer:

- Nödåtkomst eller break-glass-konton för att förhindra kontoutelåsning i hela klientorganisationen. I det osannolika scenariot är alla administratörer utelåst från din klientorganisation, och ditt administrationskonto för nödåtkomst kan användas för att logga in på klientorganisationen för att vidta åtgärder för att återställa åtkomsten.

- Mer information finns i artikeln Hantera konton för nödåtkomst i Microsoft Entra-ID.

- Tjänstkonton och tjänstens huvudnamn, till exempel Microsoft Entra Anslut Sync-konto. Tjänstkonton är icke-interaktiva konton som inte är knutna till någon viss användare. De används normalt av serverdelstjänster som tillåter programmatisk åtkomst till program, men används också för att logga in på system i administrativa syften. Tjänstkonton som dessa bör undantas eftersom MFA inte kan slutföras programmatiskt. Anrop som görs av tjänstens huvudnamn blockeras inte av principer för villkorsstyrd åtkomst som begränsas till användare. Använd villkorsstyrd åtkomst för arbetsbelastningsidentiteter för att definiera principer som riktar sig till tjänstens huvudnamn.

- Om din organisation har dessa konton som används i skript eller kod kan du överväga att ersätta dem med hanterade identiteter. Som en tillfällig lösning kan du exkludera dessa specifika konton från baslinjeprincipen.

Nästa steg

Nästa steg för att komma igång med Microsoft Entra internetåtkomst är att granska loggarna för global säker åtkomst.

Mer information om vidarebefordran av trafik finns i följande artiklar: