Villkorsstyrd åtkomst: Beviljande

I en princip för villkorsstyrd åtkomst kan en administratör använda åtkomstkontroller för att bevilja eller blockera åtkomst till resurser.

Blockera åtkomst

Kontrollen för att blockera åtkomst tar hänsyn till alla tilldelningar och förhindrar åtkomst baserat på principkonfigurationen för villkorsstyrd åtkomst.

Blockera åtkomst är en kraftfull kontroll som du ska ha tillräckligt med information om för att använda. Principer med blockeringsinstruktioner kan ha oavsiktliga sidoeffekter. Korrekt testning och validering är avgörande innan du aktiverar kontrollen i stor skala. Administratörer bör använda verktyg som rapportläge för villkorsstyrd åtkomst och verktyget What If i villkorlig åtkomst när de gör ändringar.

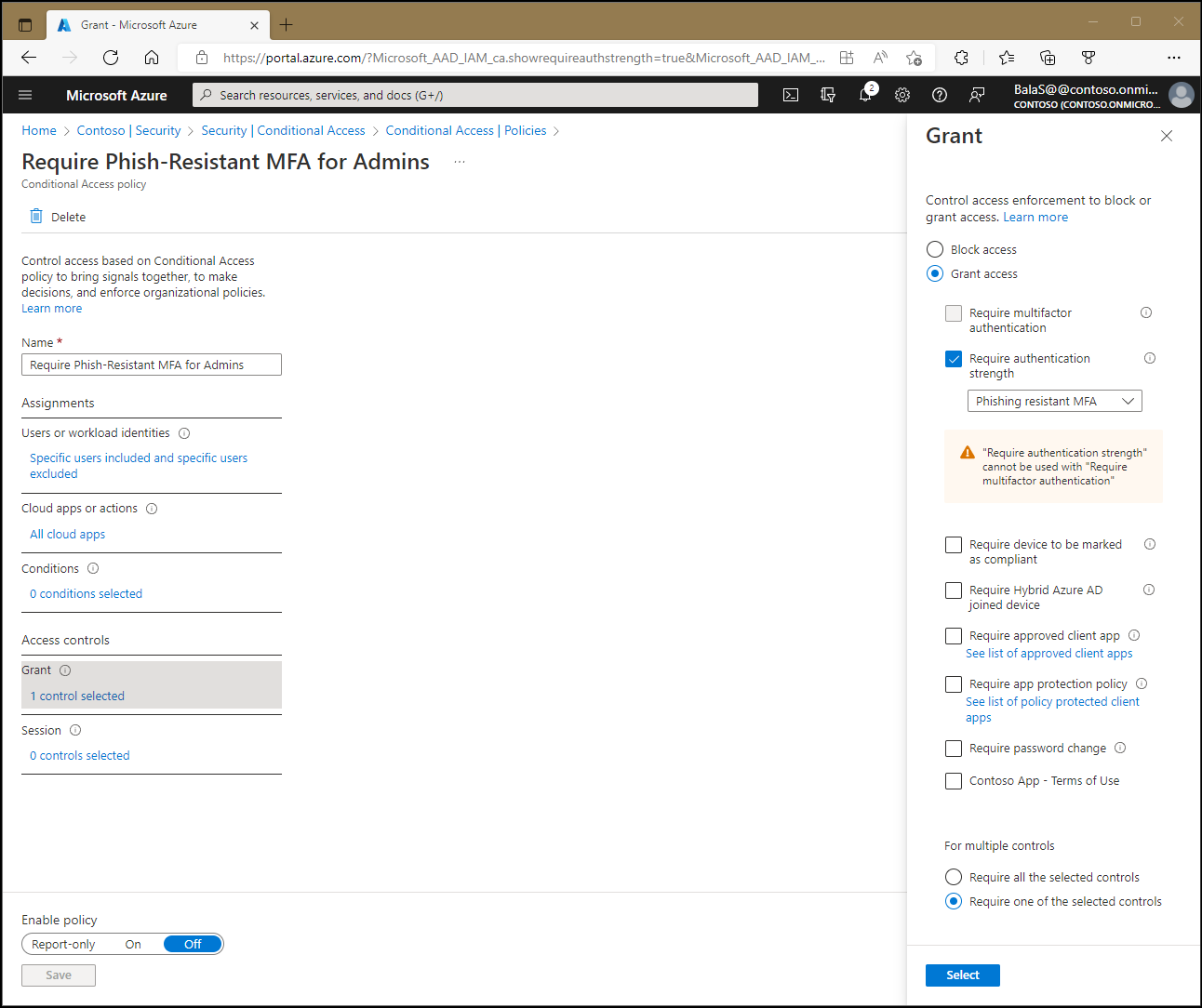

Bevilja åtkomst

Administratörer kan välja att framtvinga en eller flera kontroller när de beviljar åtkomst. Dessa kontroller innehåller följande alternativ:

- Kräv multifaktorautentisering (Microsoft Entra multifaktorautentisering)

- Kräv autentiseringsstyrka

- Kräv att enheten markeras som kompatibel (Microsoft Intune)

- Kräv microsoft entra-hybridanslutningsenhet

- Kräv godkänd klientapp

- Kräv appskyddsprincip

- Kräv lösenordsändring

När administratörer väljer att kombinera dessa alternativ kan de använda följande metoder:

- Kräv alla valda kontroller (kontroll och kontroll)

- Kräv någon av de valda kontrollerna (kontroll eller kontroll)

Som standard kräver villkorsstyrd åtkomst alla valda kontroller.

Kräv multifaktorautentisering

Om du markerar den här kryssrutan måste användarna utföra Microsoft Entra ID-multifaktorautentisering. Mer information om hur du distribuerar Microsoft Entra-multifaktorautentisering finns i Planera en molnbaserad Distribution av Multifaktorautentisering i Microsoft Entra.

Windows Hello för företag uppfyller kravet på multifaktorautentisering i principer för villkorsstyrd åtkomst.

Kräv autentiseringsstyrka

Administratörer kan välja att kräva specifika autentiseringsstyrkor i sina principer för villkorsstyrd åtkomst. Dessa autentiseringsstyrkor definieras i Microsoft Entra administrationscenter>Skydd>Autentiseringsmetoder>Autentiseringsstyrkor. Administratörer kan välja att skapa egna eller använda de inbyggda versionerna.

Kräv att enheten är markerad som kompatibel

Organisationer som distribuerar Intune kan använda den information som returneras från deras enheter för att identifiera enheter som uppfyller specifika krav för principefterlevnad. Intune skickar efterlevnadsinformation till Microsoft Entra-ID så att villkorlig åtkomst kan besluta att bevilja eller blockera åtkomst till resurser. Mer information om efterlevnadsprinciper finns i Ange regler på enheter för att tillåta åtkomst till resurser i din organisation med hjälp av Intune.

En enhet kan markeras som kompatibel av Intune för alla enhetsoperativsystem eller av ett hanteringssystem för mobila enheter från tredje part för Windows-enheter. Du hittar en lista över hanteringssystem för mobila enheter från tredje part som stöds i Stöd för efterlevnad för enheter från tredje part i Intune.

Enheter måste registreras i Microsoft Entra ID innan de kan markeras som kompatibla. Mer information om enhetsregistrering finns i Vad är en enhetsidentitet?

Kräv att enheten markeras som kompatibel kontroll:

- Stöder endast Windows 10+-, iOS-, Android-, macOS- och Linux Ubuntu-enheter som registrerats med Microsoft Entra-ID och registrerats med Intune.

- Microsoft Edge i InPrivate-läge i Windows anses vara en icke-kompatibel enhet.

Kommentar

I Windows, iOS, Android, macOS och vissa webbläsare från tredje part identifierar Microsoft Entra-ID enheten med hjälp av ett klientcertifikat som etableras när enheten är registrerad med Microsoft Entra-ID. När en användare först loggar in via webbläsaren uppmanas användaren att välja certifikatet. Användaren måste välja det här certifikatet innan de kan fortsätta att använda webbläsaren.

Du kan använda Microsoft Defender för Endpoint-appen med den godkända klientappprincipen i Intune för att ange principen för enhetsefterlevnad till principer för villkorsstyrd åtkomst. Det krävs inget undantag för Microsoft Defender för Endpoint-appen när du konfigurerar villkorlig åtkomst. Även om Microsoft Defender för Endpoint på Android och iOS (app-ID dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) inte är en godkänd app, har den behörighet att rapportera enhetens säkerhetsstatus. Den här behörigheten aktiverar flödet av efterlevnadsinformation till villkorsstyrd åtkomst.

Kräv microsoft entra-hybridanslutningsenhet

Organisationer kan välja att använda enhetsidentiteten som en del av sin princip för villkorsstyrd åtkomst. Organisationer kan kräva att enheter är Microsoft Entra-hybridanslutningar med hjälp av den här kryssrutan. Mer information om enhetsidentiteter finns i Vad är en enhetsidentitet?.

När du använder OAuth-flödet för enhetskod stöds inte den nödvändiga beviljandekontrollen för den hanterade enheten eller ett tillståndsvillkor för enheten. Det beror på att enheten som utför autentisering inte kan ange sitt enhetstillstånd för den enhet som tillhandahåller en kod. Dessutom är enhetstillståndet i token låst till enheten som utför autentisering. Använd kontrollen Kräv multifaktorautentisering i stället.

Kräv hybridanslutningskontroll för Microsoft Entra:

- Stöder endast domänanslutna Windows-enheter (före Windows 10) och Windows-aktuella enheter (Windows 10+).

- Anser inte att Microsoft Edge i InPrivate-läge är en Hybrid-ansluten Microsoft Entra-enhet.

Kräv godkänd klientapp

Organisationer kan kräva att en godkänd klientapp används för åtkomst till valda molnappar. Dessa godkända klientappar stöder Intune-appskyddsprinciper oberoende av alla lösningar för hantering av mobila enheter.

Varning

Det godkända klientappsbidraget går i pension i början av mars 2026. Organisationer måste överföra alla aktuella principer för villkorsstyrd åtkomst som endast använder Kräv godkänd klientapp för att kräva godkänd klientapp eller programskyddsprincip senast i mars 2026. För alla nya principer för villkorsstyrd åtkomst gäller dessutom endast beviljandet av principen Kräv programskydd. Mer information finns i artikeln Migrera godkänd klientapp till programskyddsprincip i villkorlig åtkomst.

Om du vill använda den här beviljandekontrollen måste enheten vara registrerad i Microsoft Entra-ID, vilket kräver att du använder en koordinatorapp. Koordinatorappen kan vara Microsoft Authenticator för iOS, eller antingen Microsoft Authenticator eller Microsoft Företagsportal för Android-enheter. Om en asynkron app inte installeras på enheten när användaren försöker autentisera omdirigeras användaren till lämplig appbutik för att installera den nödvändiga asynkroniseringsappen.

Följande klientappar stöder den här inställningen. Den här listan är inte fullständig och kan komma att ändras:

- Microsoft Azure Information Protection

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Invoicing

- Microsoft Kaizala

- Microsoft Launcher

- Microsoft Listor

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype for Business

- Microsoft Stream

- Microsoft Teams

- Microsoft To Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Microsoft 365 Admin

Kommentarer

- De godkända klientapparna stöder intune-funktionen för hantering av mobilprogram.

- Kräv krav för godkänd klientapp :

- Stöder endast iOS- och Android-villkoret för enhetsplattform.

- Kräver en asynkron app för att registrera enheten. Koordinatorappen kan vara Microsoft Authenticator för iOS, eller antingen Microsoft Authenticator eller Microsoft Företagsportal för Android-enheter.

- Villkorlig åtkomst kan inte betrakta Microsoft Edge i InPrivate-läge som en godkänd klientapp.

- Principer för villkorlig åtkomst som kräver Microsoft Power BI som en godkänd klientapp stöder inte användning av Microsoft Entra-programproxy för att ansluta Power BI-mobilappen till den lokala Power BI-rapportserver.

- WebViews som finns utanför Microsoft Edge uppfyller inte den godkända klientappsprincipen. Exempel: Om en app försöker läsa in SharePoint i en webbvy misslyckas appskyddsprinciper.

Se Kräv godkända klientappar för åtkomst till molnappar med villkorsstyrd åtkomst för konfigurationsexempel.

Kräva appskyddsprincip

I principen för villkorlig åtkomst kan du kräva att en Intune-appskyddsprincip finns i klientappen innan åtkomst är tillgänglig för de valda programmen. Med de här appskyddsprinciperna för hantering av mobilprogram (MAM) kan du hantera och skydda organisationens data i specifika program.

För att tillämpa den här beviljandekontrollen kräver villkorsstyrd åtkomst att enheten är registrerad i Microsoft Entra-ID, vilket kräver att du använder en koordinatorapp. Koordinatorappen kan vara antingen Microsoft Authenticator för iOS- eller Microsoft-Företagsportal för Android-enheter. Om en asynkron app inte installeras på enheten när användaren försöker autentisera omdirigeras användaren till App Store för att installera koordinatorappen. Microsoft Authenticator-appen kan användas som koordinatorapp men stöder inte mål som en godkänd klientapp. Appskydd principer är allmänt tillgängliga för iOS och Android och i offentlig förhandsversion för Microsoft Edge i Windows. Windows-enheter stöder inte fler än tre Microsoft Entra-användarkonton i samma session. Mer information om hur du tillämpar principer på Windows-enheter finns i artikeln Kräv en appskyddsprincip på Windows-enheter (förhandsversion).

Program måste uppfylla vissa krav för att stödja appskyddsprinciper. Utvecklare kan hitta mer information om dessa krav i avsnittet Appar som du kan hantera med appskyddsprinciper.

Följande klientappar stöder den här inställningen. Den här listan är inte fullständig och kan komma att ändras. Om din app inte finns med i listan kontrollerar du med programleverantören för att bekräfta supporten:

- Adobe Acrobat Reader-mobilapp

- iAnnotate för Office 365

- Microsoft Cortana

- Microsoft Dynamics 365 för Telefon

- Microsoft Dynamics 365 Sales

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Launcher

- Microsoft Listor

- Microsoft Loop

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Native 2.0

- Microsoft Teams

- Microsoft To Do

- Microsoft Word

- Microsoft Whiteboard Services

- MultiLine för Intune

- Nine Mail – e-post och kalender

- Notate för Intune

- Provectus – Säkra kontakter

- Viva Engage (Android, iOS och iPadOS)

Kommentar

Kaizala, Skype för företag och Visio stöder inte beviljandet av appskyddsprinciper. Om du kräver att dessa appar fungerar använder du endast Kräv godkända appar . Användning av "eller"-satsen mellan de två bidragen fungerar inte för dessa tre program.

Se Kräv appskyddsprincip och en godkänd klientapp för åtkomst till molnappar med villkorsstyrd åtkomst för konfigurationsexempel.

Kräv lösenordsändring

När användarrisken identifieras kan administratörer använda användarriskprincipvillkoren för att låta användaren på ett säkert sätt ändra ett lösenord med hjälp av Microsoft Entra självbetjäning av lösenordsåterställning. Användare kan utföra en självbetjäning av lösenordsåterställning för självreparation. Den här processen stänger användarriskhändelsen för att förhindra onödiga aviseringar för administratörer.

När en användare uppmanas att ändra ett lösenord måste de först slutföra multifaktorautentiseringen. Se till att alla användare registrerar sig för multifaktorautentisering, så att de förbereds om risken upptäcks för deras konto.

Varning

Användare måste tidigare ha registrerat sig för multifaktorautentisering innan de utlöser användarriskprincipen.

Följande begränsningar gäller när du konfigurerar en princip med hjälp av lösenordsändringskontrollen:

- Principen måste tilldelas till "alla molnappar". Det här kravet hindrar en angripare från att använda en annan app för att ändra användarens lösenord och återställa kontorisken genom att logga in på en annan app.

- Kräv lösenordsändring kan inte användas med andra kontroller, till exempel att kräva en kompatibel enhet.

- Kontrollen för lösenordsändring kan endast användas med villkoret för användar- och grupptilldelning, tilldelningsvillkor för molnappar (som måste anges till "alla") och användarriskvillkor.

Användningsvillkor

Om din organisation har skapat användningsvillkor kan andra alternativ visas under beviljandekontroller. Med de här alternativen kan administratörer kräva bekräftelse av användningsvillkoren som ett villkor för åtkomst till de resurser som principen skyddar. Mer information om användningsvillkoren finns i Användningsvillkoren för Microsoft Entra.

Anpassade kontroller (förhandsversion)

Anpassade kontroller är en förhandsversion av Microsoft Entra ID. När du använder anpassade kontroller omdirigeras användarna till en kompatibel tjänst för att uppfylla autentiseringskrav som är separata från Microsoft Entra-ID. Mer information finns i artikeln Anpassade kontroller .