Integrera Jamf Pro manuellt med Intune för efterlevnad

Viktigt

Jamf macOS-enhetsstöd för villkorsstyrd åtkomst håller på att fasas ut.

Från och med den 1 september 2024 kommer den plattform som Jamf Pro:s funktion för villkorlig åtkomst bygger på inte längre att stödjas.

Om du använder Jamf Pro:s integrering av villkorsstyrd åtkomst för macOS-enheter följer du Jamfs dokumenterade riktlinjer för att migrera dina enheter till integrering av enhetsefterlevnad i Migrera från macOS Villkorlig åtkomst till macOS-enhetsefterlevnad – Jamf Pro-dokumentation.

Kontakta Jamf Customer Success om du behöver hjälp. Mer information finns i blogginlägget på https://aka.ms/Intune/Jamf-Device-Compliance.

Tips

Vägledning för integrering av Jamf Pro med Intune och Microsoft Entra-ID, inklusive hur du konfigurerar Jamf Pro för att distribuera Intune-företagsportal-appen till enheter som du hanterar med Jamf Pro, finns i Integrera Jamf Pro med Intune för att rapportera efterlevnad av Microsoft Entra-ID.

Microsoft Intune stöder integrering av Jamf Pro-distributionen för att få enhetsefterlevnad och principer för villkorsstyrd åtkomst till dina macOS-enheter. Genom integrering kan du kräva att dina macOS-enheter som hanteras av Jamf Pro uppfyller efterlevnadskraven för Intune-enheter innan enheterna får åtkomst till organisationens resurser. Resursåtkomst styrs av dina Microsoft Entra principer för villkorsstyrd åtkomst på samma sätt som för enheter som hanteras via Intune.

När Jamf Pro integreras med Intune kan du synkronisera inventeringsdata från macOS-enheter med Intune via Microsoft Entra-ID. Intunes efterlevnadsmotor analyserar sedan inventeringsdata för att generera en rapport. Intune-analysen kombineras med information om enhetsanvändarens Microsoft Entra identitet för att driva fram framtvingande via villkorsstyrd åtkomst. Enheter som är kompatibla med principerna för villkorsstyrd åtkomst kan få åtkomst till skyddade företagsresurser.

Den här artikeln kan hjälpa dig att integrera Jamf Pro manuellt med Intune.

Tips

I stället för att manuellt konfigurera Jamf Pro-integrering med Intune rekommenderar vi att du konfigurerar och använder Jamf Cloud Connector med Microsoft Intune. Cloud Connector automatiserar många av de steg som krävs när du konfigurerar integrering manuellt.

När du har konfigurerat integrering konfigurerar du sedan Jamf och Intune för att framtvinga efterlevnad med villkorlig åtkomst på enheter som hanteras av Jamf.

Förutsättningar

Produkter och tjänster

Du behöver följande för att konfigurera villkorlig åtkomst med Jamf Pro:

- Jamf Pro 10.1.0 eller senare

- Microsoft Intune- och Microsoft Entra-ID P1-licenser (rekommenderat Microsoft Enterprise Mobility + Security-licenspaket)

- Global administratörsroll i Microsoft Entra-ID.

- En användare med Microsoft Intune integrationsprivilegier i Jamf Pro

- Företagsportalappen för macOS

- macOS-enheter med OS X 10.12 Yosemite eller senare

Nätverksportar

Följande portar bör vara tillgängliga för att Jamf och Intune ska kunna integreras korrekt:

- Intune: Port 443

- Apple: Portarna 2195, 2196 och 5223 (push-meddelanden till Intune)

- Jamf: Portarna 80 och 5223

Om du vill tillåta att APNS fungerar korrekt i nätverket måste du även aktivera utgående anslutningar till och omdirigeringar från:

- Apple 17.0.0.0/8-blocket över TCP-portarna 5223 och 443 från alla klientnätverk.

- portarna 2195 och 2196 från Jamf Pro-servrar.

Mer information om dessa portar finns i följande artiklar:

- Krav för Intune-nätverkskonfiguration och bandbredd.

- Nätverksportar som används av Jamf Pro på jamf.com.

- TCP- och UDP-portar som används av Apple programvaruprodukter på support.apple.com

Ansluta Intune till Jamf Pro

Så här ansluter du Intune till Jamf Pro:

- Skapa ett nytt program i Azure.

- Aktivera Intune för att integrera med Jamf Pro.

- Konfigurera villkorlig åtkomst i Jamf Pro.

Skapa ett program i Microsoft Entra-ID

I Azure Portal går du till Microsoft EntraID-appregistreringar> och väljer sedan Ny registrering.

På sidan Registrera ett program anger du följande information:

- I avsnittet Namn anger du ett beskrivande programnamn, till exempel Villkorsstyrd åtkomst för Jamf.

- I avsnittet Kontotyper som stöds väljer du Konton i valfri organisationskatalog.

- För Omdirigerings-URI lämnar du standardvärdet Webb och anger sedan URL:en för Jamf Pro-instansen.

Välj Registrera för att skapa programmet och öppna sidan Översikt för den nya appen.

På appens översiktssida kopierar du värdet för program-ID (klient) och registrerar det för senare användning. Du behöver det här värdet i senare procedurer.

Välj Certifikat & hemligheter under Hantera. Välj knappen Ny klienthemlighet . Ange ett värde i Beskrivning, välj valfritt alternativ för Upphör att gälla och välj Lägg till.

Viktigt

Innan du lämnar den här sidan kopierar du värdet för klienthemligheten och registrerar det för senare användning. Du behöver det här värdet i senare procedurer. Det här värdet är inte tillgängligt igen utan att återskapa appregistreringen.

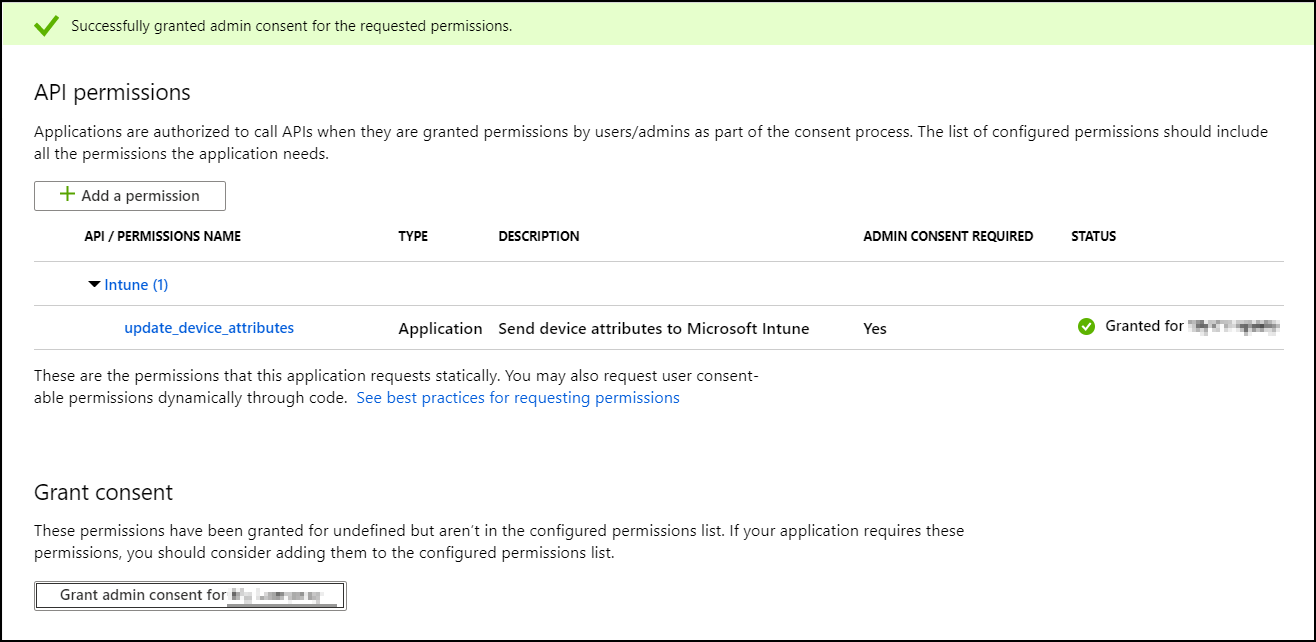

Välj API-behörigheter under Hantera.

På sidan API-behörigheter tar du bort alla behörigheter från den här appen genom att välja ikonen ... bredvid varje befintlig behörighet. Den här borttagningen krävs. integreringen lyckas inte om det finns oväntade extra behörigheter i den här appregistreringen.

Lägg sedan till behörigheter för att uppdatera enhetsattribut. Längst upp till vänster på sidan API-behörigheter väljer du Lägg till en behörighet för att lägga till en ny behörighet.

På sidan Begär API-behörigheter väljer du Intune och sedan Programbehörigheter. Markera endast kryssrutan för update_device_attributes och spara den nya behörigheten.

Under Microsoft Graph väljer du Programbehörigheter och sedan Application.Read.All.

Välj Lägg till behörigheter.

Gå till API:er som min organisation använder. Sök efter och välj Windows Azure Active Directory. Välj Programbehörigheter och välj sedan Application.Read.All.

Välj Lägg till behörigheter.

Bevilja sedan administratörsmedgivande för den här appen genom att välja Bevilja administratörsmedgivande för <din klientorganisation> längst upp till vänster på sidan API-behörigheter . Du kan behöva autentisera ditt konto igen i det nya fönstret och ge programmet åtkomst genom att följa anvisningarna.

Uppdatera sidan genom att välja Uppdatera överst på sidan. Bekräfta att administratörsmedgivande har beviljats för update_device_attributes behörighet.

När appen har registrerats ska API-behörigheterna endast innehålla en behörighet som heter update_device_attributes och bör visas på följande sätt:

Appregistreringsprocessen i Microsoft Entra-ID är klar.

Obs!

Om klienthemligheten upphör att gälla måste du skapa en ny klienthemlighet i Azure och sedan uppdatera data för villkorsstyrd åtkomst i Jamf Pro. Med Azure kan du ha både den gamla hemligheten och den nya nyckeln aktiv för att förhindra avbrott i tjänsten.

Aktivera Intune för att integrera med Jamf Pro

Logga in på Microsoft Intune administrationscenter.

Välj Anslutningsappar för klientadministration>och tokenHantering> avpartnerenheter.

Aktivera efterlevnadsanslutningsappen för Jamf genom att klistra in det program-ID som du sparade under föregående procedur i fältet Ange Microsoft Entra app-ID för Jamf.

Välj Spara.

Konfigurera Microsoft Intune-integrering i Jamf Pro

Aktivera anslutningen i Jamf Pro-konsolen:

- Öppna Jamf Pro-konsolen och gå tillVillkorsstyrd åtkomst för global hantering>. Välj Redigera på fliken macOS Intune-integrering .

- Markera kryssrutan för Aktivera Intune-integrering för macOS. När den här inställningen är aktiverad skickar Jamf Pro inventeringsuppdateringar till Microsoft Intune. Avmarkera markeringen om du vill inaktivera anslutningen men spara konfigurationen.

- Välj Manuell under Anslutningstyp.

- På popup-menyn Nationellt moln väljer du platsen för ditt nationella molnet från Microsoft.

- Välj Öppna url för administratörsmedgivande och följ anvisningarna på skärmen för att tillåta att Jamf Native macOS Connector-appen läggs till i din Microsoft Entra klientorganisation.

- Lägg till Microsoft Entra klientnamn från Microsoft Azure.

- Lägg till program-ID och klienthemlighet (kallades tidigare programnyckel) för Jamf Pro-programmet från Microsoft Azure.

- Välj Spara. Jamf Pro testar dina inställningar och verifierar att du har lyckats.

Gå tillbaka till sidan Hantering av partnerenheter i Intune för att slutföra konfigurationen.

I Intune går du till sidan Enhetshantering för partner . Under Anslutningsinställningar konfigurerar du grupper för tilldelning:

- Välj Inkludera och ange vilka användargrupper du vill rikta in dig på för macOS-registrering med Jamf.

- Använd Exkludera för att välja grupper av användare som inte ska registreras med Jamf och i stället registrera sina Mac-datorer direkt med Intune.

Exkludera åsidosättningar Inkludera, vilket innebär att alla enheter som finns i båda grupperna undantas från Jamf och dirigeras till registrering med Intune.

Obs!

Den här metoden för att inkludera och exkludering av användargrupper påverkar användarens registreringsupplevelse. Alla användare med en macOS-enhet som redan har registrerats i Jamf eller Intune som sedan ska registreras med den andra MDM:n måste avregistrera sin enhet och sedan registrera den igen med den nya MDM innan hanteringen av enheten fungerar korrekt.

Välj Utvärdera för att avgöra hur många enheter som ska registreras med Jamf, baserat på dina gruppkonfigurationer.

Välj Spara när du är redo att tillämpa konfigurationen.

För att fortsätta måste du sedan använda Jamf för att distribuera Företagsportal för Mac så att användarna kan registrera sina enheter i Intune.

Konfigurera efterlevnadsprinciper och registrera enheter

När du har konfigurerat integrationen mellan Intune och Jamf måste du tillämpa efterlevnadsprinciper för enheter som hanteras av Jamf.

Koppla från Jamf Pro och Intune

Om du behöver ta bort integreringen av Jamf Pro med Intune använder du någon av följande metoder. Båda metoderna gäller för integrering som konfigureras manuellt eller med hjälp av Cloud Connector.

Avetablera Jamf Pro från Microsoft Intune administrationscenter

I Microsoft Intune administrationscenter går du till Anslutningsappar för klientadministration>och tokenHantering> avpartnerenheter.

Välj alternativet Avsluta. Intune visar ett meddelande om åtgärden. Granska meddelandet och välj OK när det är klart. Alternativet Avsluta integreringen visas bara när Jamf-anslutningen finns.

När du har avslutat integreringen uppdaterar du vyn för administrationscentret för att uppdatera vyn. Organisationens macOS-enheter tas bort från Intune om 90 dagar.

Avetablera Jamf Pro från Jamf Pro-konsolen

Använd följande steg för att ta bort anslutningen från Jamf Pro-konsolen.

Gå tillVillkorsstyrd åtkomst för global hantering> i Jamf Pro-konsolen. På fliken macOS Intune Integration (Intune-integrering för macOS) väljer du Edit (Redigera).

Avmarkera kryssrutan Enable Intune Integration for macOS (Aktivera Intune-integrering för macOS).

Välj Spara. Jamf Pro skickar konfigurationen till Intune så avslutas integreringen.

Logga in på Microsoft Intune administrationscenter.

Välj Klientorganisations administration>Anslutningsappar och token>Hantering av partnerenhet för att verifiera att statusen är avslutad.

När du har avslutat integreringen tas organisationens macOS-enheter bort på det datum som visas i konsolen, vilket är efter tre månader.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för