Hantera Microsoft Entra Health

I det här avsnittet beskrivs olika åtgärder som du kan utföra med hjälp av Microsoft Entra Anslut Health.

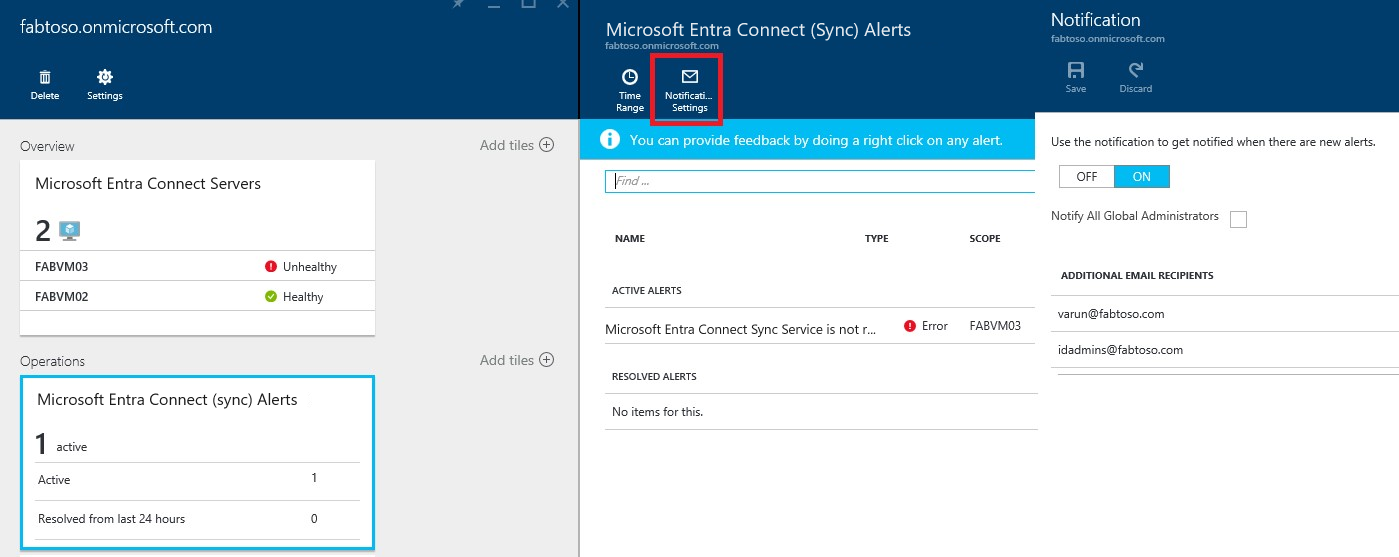

Aktivera e-postaviseringar

Du kan konfigurera Microsoft Entra Anslut Health-tjänsten för att skicka e-postmeddelanden när aviseringar indikerar att din identitetsinfrastruktur inte är felfri. Detta inträffar när en avisering genereras och när den löses.

Kommentar

E-postaviseringar är aktiverade som standard.

Så här aktiverar du e-postaviseringar för Microsoft Entra Anslut Health

- Öppna bladet Aviseringar för den tjänst som du vill ta emot e-postavisering för.

- I åtgärdsfältet klickar du på Meddelande Inställningar.

- Välj PÅ på e-postmeddelandeväxeln.

- Markera kryssrutan om du vill att alla globala administratörer ska få e-postmeddelanden.

- Om du vill ta emot e-postaviseringar på andra e-postadresser anger du dem i rutan Ytterligare e-postmottagare . Om du vill ta bort en e-postadress från den här listan högerklickar du på posten och väljer Ta bort.

- Slutför ändringarna genom att klicka på Spara. Ändringarna träder i kraft först när du har sparat.

Kommentar

När det finns problem med att bearbeta synkroniseringsbegäranden i vår serverdelstjänst skickar den här tjänsten ett e-postmeddelande med information om felet till den administrativa kontaktens e-postadresser för din klientorganisation. Vi har hört feedback från kunder om att volymen av dessa meddelanden i vissa fall är oöverkomligt stor, så vi ändrar hur vi skickar dessa meddelanden.

I stället för att skicka ett meddelande för varje synkroniseringsfel varje gång det inträffar skickar vi en daglig sammanfattning av alla fel som backend-tjänsten har returnerat. Detta gör det möjligt för kunder att bearbeta dessa fel på ett effektivare sätt och minska antalet duplicerade felmeddelanden.

Ta bort en server eller tjänstinstans

Kommentar

Microsoft Entra ID Premium-licens krävs för borttagningsstegen.

I vissa fall kanske du vill ta bort en server från att övervakas. Det här behöver du veta för att ta bort en server från Microsoft Entra Anslut Health-tjänsten.

När du tar bort en server bör du vara medveten om följande:

- Den här åtgärden slutar samla in ytterligare data från servern. Den här servern tas bort från övervakningstjänsten. Efter den här åtgärden kan du inte visa nya aviseringar, övervaknings- eller användningsanalysdata för den här servern.

- Den här åtgärden avinstallerar inte hälsoagenten från servern. Om du inte har avinstallerat hälsoagenten innan du utför det här steget kan du se fel relaterade till hälsoagenten på servern.

- Den här åtgärden tar inte bort de data som redan har samlats in från den här servern. Dessa data tas bort i enlighet med azure-datakvarhållningsprincipen.

- När du har utfört den här åtgärden måste du avinstallera och installera om hälsoagenten på den här servern om du vill börja övervaka samma server igen.

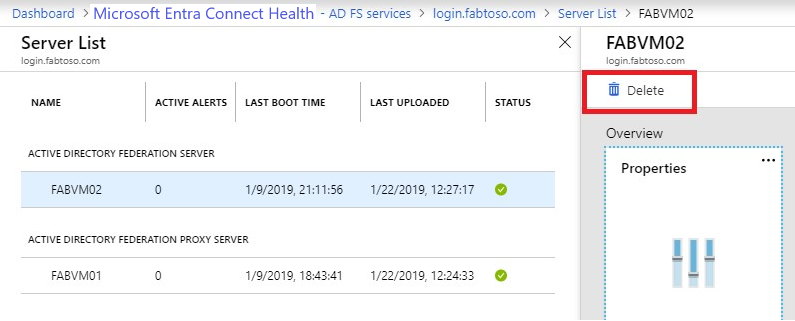

Ta bort en server från Tjänsten Microsoft Entra Anslut Health

Kommentar

Microsoft Entra ID Premium-licens krävs för borttagningsstegen.

Microsoft Entra Anslut Health for Active Directory Federation Services (AD FS) (AD FS) och Microsoft Entra Anslut (Sync):

Öppna bladet Server från bladet Serverlista genom att välja det servernamn som ska tas bort.

Klicka på Ta bort i åtgärdsfältet på bladet Server.

Bekräfta genom att skriva servernamnet i bekräftelserutan.

Klicka på Ta bort.

Microsoft Entra Anslut Health för Microsoft Entra Domain Services:

- Öppna instrumentpanelen Domänkontrollanter.

- Välj den domänkontrollant som ska tas bort.

- Klicka på Ta bort markerad i åtgärdsfältet.

- Bekräfta åtgärden för att ta bort servern.

- Klicka på Ta bort.

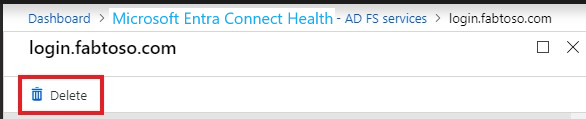

Ta bort en tjänstinstans från Microsoft Entra Anslut Health-tjänsten

I vissa fall kanske du vill ta bort en tjänstinstans. Det här behöver du veta för att ta bort en tjänstinstans från Microsoft Entra Anslut Health-tjänsten.

När du tar bort en tjänstinstans bör du vara medveten om följande:

- Den här åtgärden tar bort den aktuella tjänstinstansen från övervakningstjänsten.

- Den här åtgärden avinstallerar eller tar inte bort hälsoagenten från någon av servrarna som övervakades som en del av den här tjänstinstansen. Om du inte har avinstallerat hälsoagenten innan du utför det här steget kan du se fel relaterade till hälsoagenten på servrarna.

- Alla data från den här tjänstinstansen tas bort i enlighet med Azure-datakvarhållningsprincipen.

- När du har utfört den här åtgärden ska du avinstallera och installera om hälsoagenten på alla servrar om du vill börja övervaka tjänsten. När du har utfört den här åtgärden, om du vill börja övervaka samma server igen, avinstallera, installera om och registrera hälsoagenten på servern.

Ta bort en tjänstinstans från Microsoft Entra Anslut Health-tjänsten

Öppna bladet Tjänst från bladet Tjänstlista genom att välja den tjänstidentifierare (servergruppsnamn) som du vill ta bort.

På bladet Tjänst i åtgärdsfältet klickar du på Ta bort.

Bekräfta genom att skriva tjänstnamnet i bekräftelserutan (till exempel: sts.contoso.com).

Klicka på Ta bort.

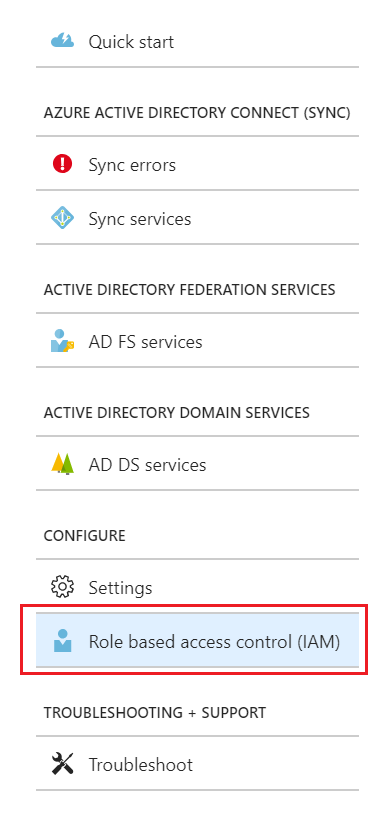

Hantera åtkomst med rollbaserad åtkomstkontroll i Azure

Rollbaserad åtkomstkontroll i Azure (Azure RBAC) för Microsoft Entra Anslut Health ger åtkomst till andra användare och grupper än globala administratörer. Azure RBAC tilldelar roller till avsedda användare och grupper och tillhandahåller en mekanism för att begränsa de globala administratörerna i din katalog.

Roller

Microsoft Entra Anslut Health stöder följande inbyggda roller:

| Roll | Behörigheter |

|---|---|

| Ägare | Ägare kan hantera åtkomst (till exempel tilldela en roll till en användare eller grupp), visa all information (till exempel visa aviseringar) från portalen och ändra inställningar (till exempel e-postmeddelanden) i Microsoft Entra Anslut Health. Som standard tilldelas globala Microsoft Entra-administratörer den här rollen, och detta kan inte ändras. |

| Deltagare | Deltagare kan visa all information (till exempel visa aviseringar) från portalen och ändra inställningar (till exempel e-postmeddelanden) i Microsoft Entra Anslut Health. |

| Läsare | Läsare kan visa all information (till exempel visa aviseringar) från portalen i Microsoft Entra Anslut Health. |

Alla andra roller (till exempel användaråtkomstadministratörer eller DevTest Labs-användare) har ingen inverkan på åtkomsten i Microsoft Entra Anslut Health, även om rollerna är tillgängliga i portalupplevelsen.

Åtkomstomfång

Microsoft Entra Anslut Health stöder hantering av åtkomst på två nivåer:

- Alla tjänstinstanser: Det här är den rekommenderade sökvägen i de flesta fall. Den styr åtkomsten för alla tjänstinstanser (till exempel en AD FS-servergrupp) för alla rolltyper som övervakas av Microsoft Entra Anslut Health.

- Tjänstinstans: I vissa fall kan du behöva separera åtkomsten baserat på rolltyper eller av en tjänstinstans. I det här fallet kan du hantera åtkomst på tjänstinstansnivå.

Behörighet beviljas om en slutanvändare har åtkomst antingen på katalog- eller tjänstinstansnivå.

Tillåt användare eller grupper åtkomst till Microsoft Entra Anslut Health

Följande steg visar hur du tillåter åtkomst.

Steg 1: Välj lämpligt åtkomstomfång

Om du vill tillåta användaråtkomst på alla tjänstinstanser i Microsoft Entra Anslut Health öppnar du huvudbladet i Microsoft Entra Anslut Health.

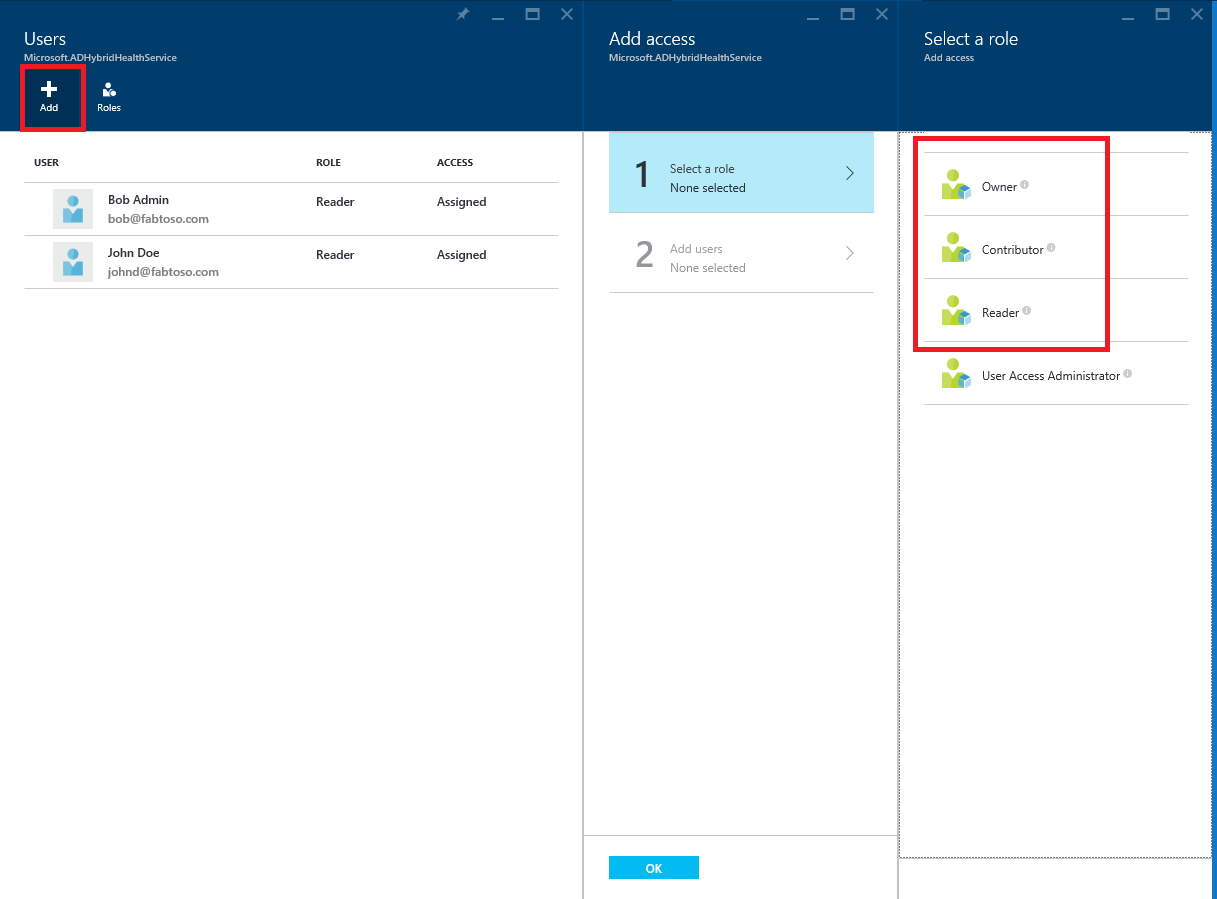

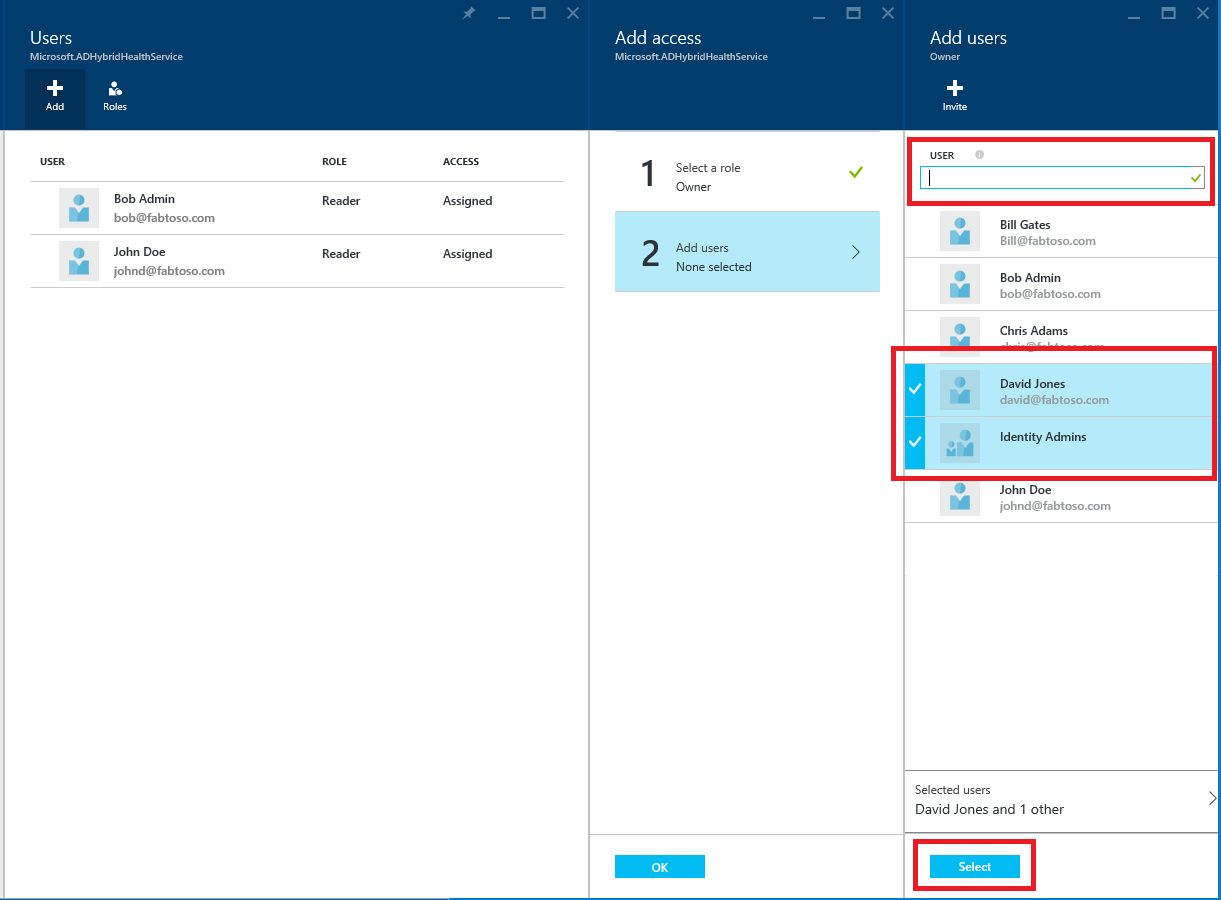

Steg 2: Lägg till användare och grupper och tilldela roller

I avsnittet Konfigurera klickar du på Användare.

Markera Lägga till.

I fönstret Välj en roll väljer du en roll (till exempel Ägare).

Ange namnet eller identifieraren för målanvändaren eller gruppen. Du kan välja en eller flera användare eller grupper samtidigt. Klicka på Välj.

Välj OK.

När rolltilldelningen är klar visas användare och grupper i listan.

Nu har de listade användarna och grupperna åtkomst, enligt deras tilldelade roller.

Kommentar

Globala administratörer har alltid fullständig åtkomst till alla åtgärder, men globala administratörskonton finns inte i föregående lista.

- Funktionen Bjud in användare stöds inte i Microsoft Entra Anslut Health.

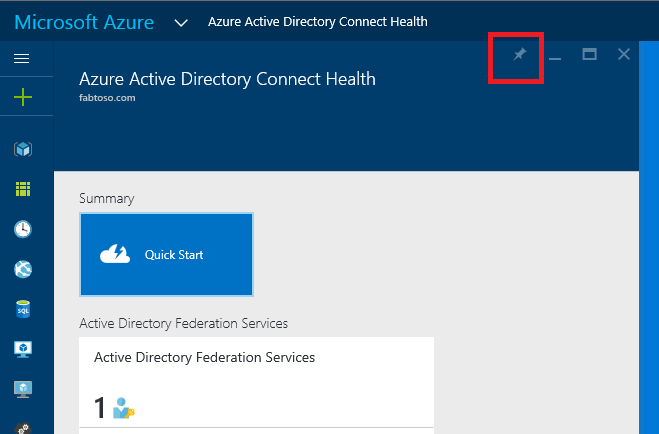

Steg 3: Dela bladplatsen med användare eller grupper

När du har tilldelat behörigheter kan en användare komma åt Microsoft Entra Anslut Health genom att gå hit.

På bladet kan användaren fästa bladet, eller olika delar av det, på instrumentpanelen. Klicka bara på ikonen Fäst på instrumentpanelen .

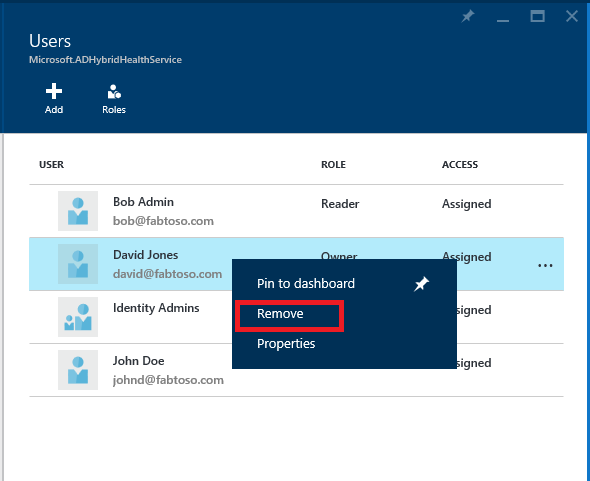

Ta bort användare eller grupper

Du kan ta bort en användare eller grupp som lagts till i Microsoft Entra Anslut Health och Azure RBAC. Högerklicka bara på användaren eller gruppen och välj Ta bort.

Diagnostisera och åtgärda synkroniseringsfel med duplicerade attribut

Översikt

Microsoft Entra Anslut Health tar ett steg längre för att markera synkroniseringsfel och introducerar självbetjäningsreparation. Den felsöker duplicerade attributsynkroniseringsfel och åtgärdar objekt som är överblivna från Microsoft Entra-ID. Diagnosfunktionen har följande fördelar:

- Det ger en diagnostisk procedur som begränsar duplicerade attributsynkroniseringsfel. Och det ger specifika korrigeringar.

- Den tillämpar en korrigering för dedikerade scenarier från Microsoft Entra-ID för att lösa felet i ett enda steg.

- Ingen uppgradering eller konfiguration krävs för att aktivera den här funktionen.

Problem

Ett vanligt scenario

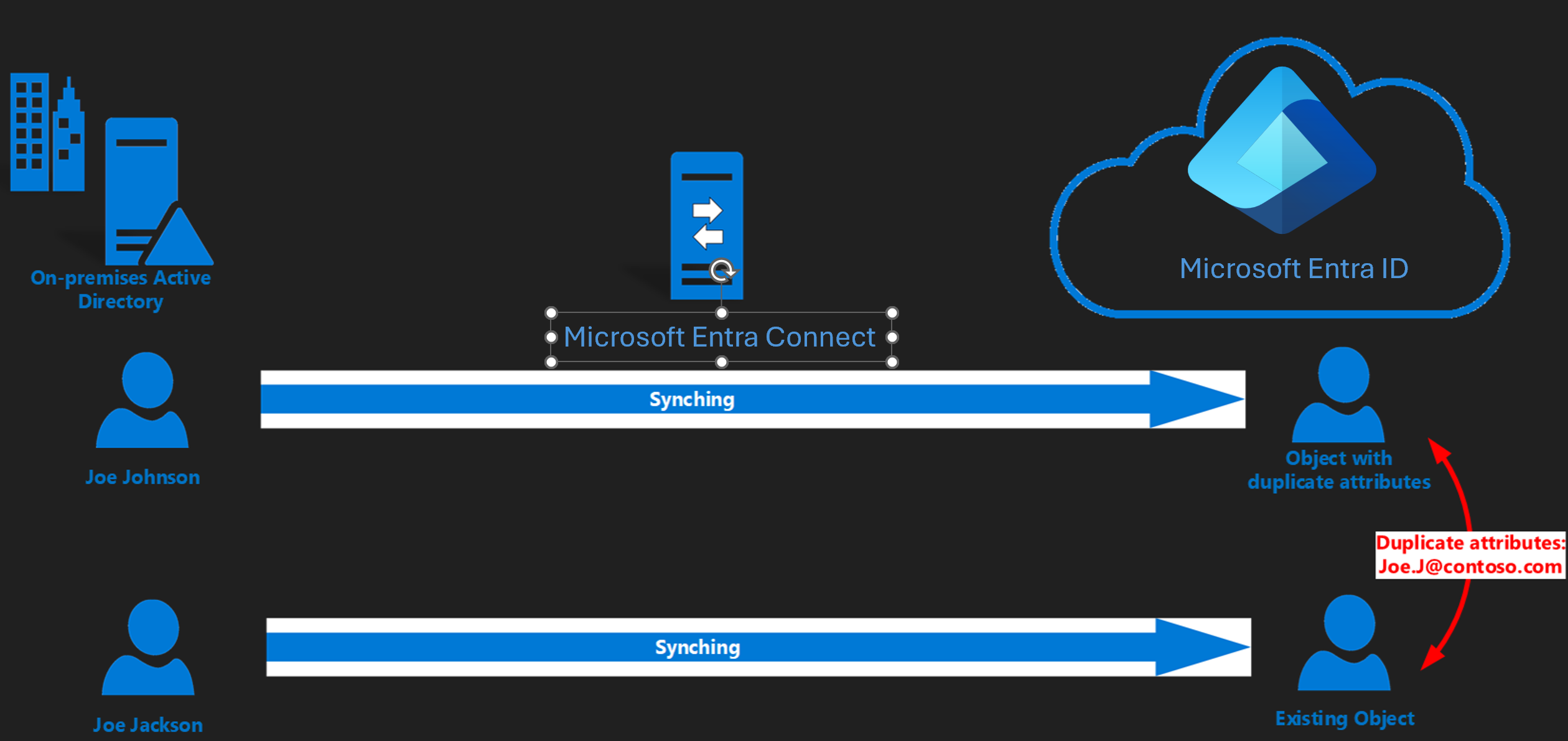

När synkroniseringsfelen QuarantinedAttributeValueMustBeUnique och AttributeValueMustBeUnique inträffar är det vanligt att se en konflikt mellan UserPrincipalName - eller Proxyadresser i Microsoft Entra-ID. Du kan lösa synkroniseringsfelen genom att uppdatera det motstridiga källobjektet från den lokala sidan. Synkroniseringsfelet löses efter nästa synkronisering. Den här bilden anger till exempel att två användare har en konflikt med userPrincipalName. Båda är Joe.J@contoso.com. De motstridiga objekten placeras i karantän i Microsoft Entra-ID.

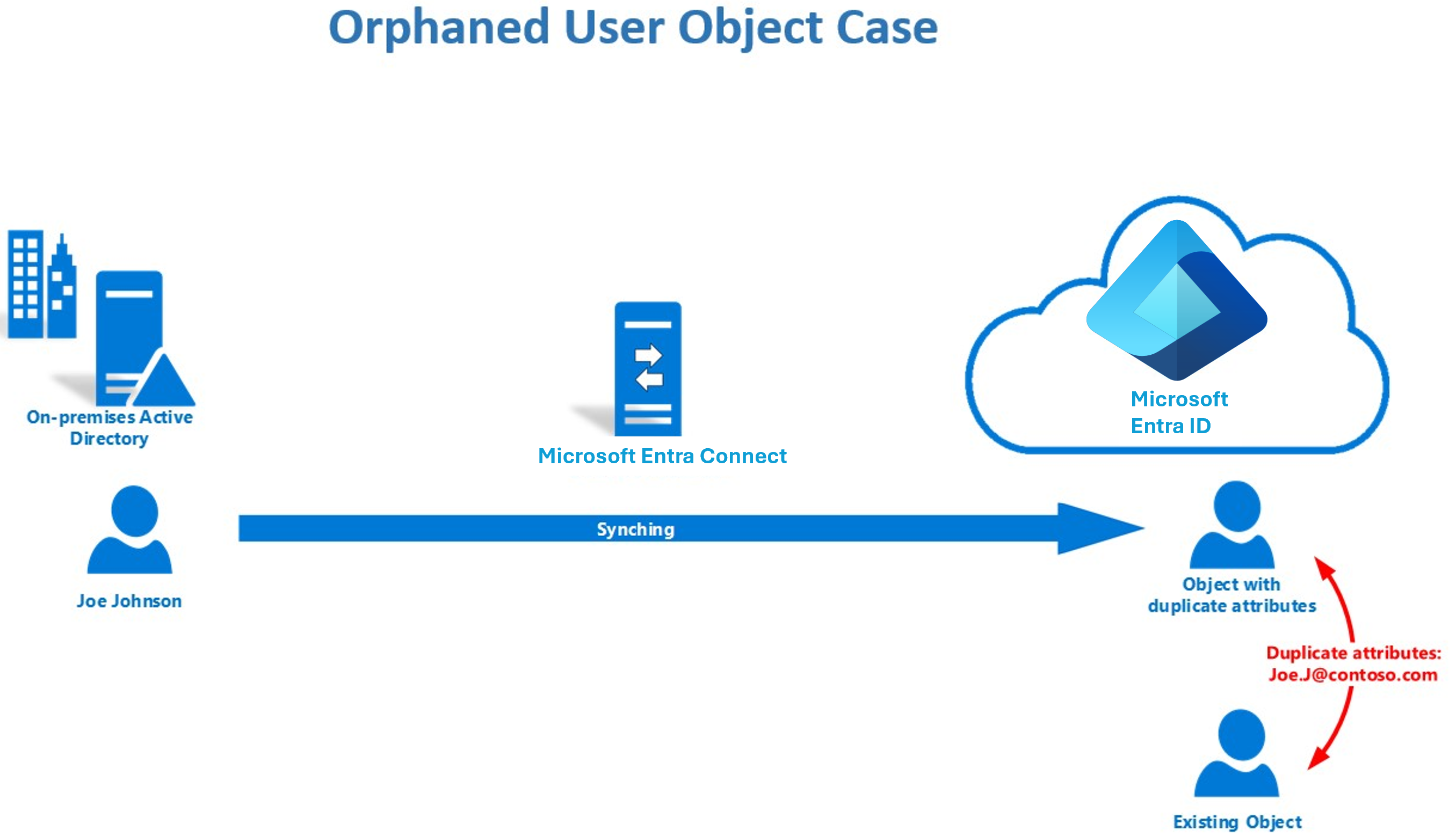

Scenario för överblivna objekt

Ibland kan det hända att en befintlig användare förlorar källankarpunkten. Borttagningen av källobjektet skedde i lokal Active Directory. Men ändringen av borttagningssignalen synkroniserades aldrig med Microsoft Entra-ID. Den här förlusten inträffar av orsaker som problem med synkroniseringsmotorn eller domänmigrering. När samma objekt återställs eller återskapas, logiskt sett, bör en befintlig användare vara den användare som ska synkroniseras från källankarpunkten.

När en befintlig användare är ett molnbaserat objekt kan du också se den motstridiga användaren synkroniserad med Microsoft Entra-ID. Användaren kan inte matchas i synkronisering med det befintliga objektet. Det finns inget direkt sätt att mappa om källankarpunkten.

Till exempel bevarar det befintliga objektet i Microsoft Entra ID licensen för Joe. Ett nyligen synkroniserat objekt med en annan källankare inträffar i ett duplicerat attributtillstånd i Microsoft Entra-ID. Ändringar för Joe i lokal Active Directory tillämpas inte på Joes ursprungliga användare (befintligt objekt) i Microsoft Entra-ID.

Diagnostik- och felsökningssteg i Anslut Health

Diagnosfunktionen stöder användarobjekt med följande duplicerade attribut:

| Attributnamn | Feltyper för synkronisering |

|---|---|

| UserPrincipalName | QuarantinedAttributeValueMustBeUnique eller AttributeValueMustBeUnique |

| ProxyAddresses | QuarantinedAttributeValueMustBeUnique eller AttributeValueMustBeUnique |

| SipProxyAddress | AttributeValueMustBeUnique |

| OnPremiseSecurityIdentifier | AttributeValueMustBeUnique |

Viktigt!

För att få åtkomst till den här funktionen krävs behörighet för global administratör eller deltagarbehörighet från Azure RBAC.

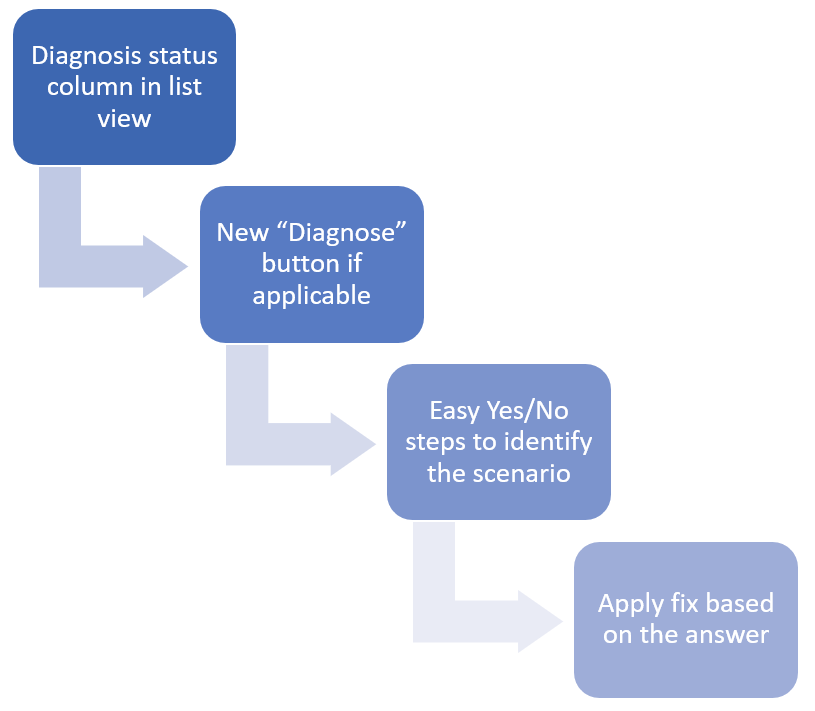

Följ stegen från Azure-portalen för att begränsa synkroniseringsfelinformationen och tillhandahålla mer specifika lösningar:

Från Azure-portalen kan du vidta några steg för att identifiera specifika scenarier som kan åtgärdas:

Kontrollera kolumnen Diagnostisera status. Statusen visar om det finns ett möjligt sätt att åtgärda ett synkroniseringsfel direkt från Microsoft Entra-ID. Det finns med andra ord ett felsökningsflöde som kan begränsa felfallet och eventuellt åtgärda det.

Status Vad betyder det? Ej startat Du har inte besökt den här diagnosprocessen. Beroende på diagnostikresultatet finns det ett potentiellt sätt att åtgärda synkroniseringsfelet direkt från portalen. Manuell korrigering krävs Felet passar inte in i kriterierna för tillgängliga korrigeringar från portalen. Antingen är objekttyper som är i konflikt inte användare eller så har du redan gått igenom diagnostikstegen och ingen korrigeringsmatchning var tillgänglig från portalen. I det senare fallet är en korrigering från den lokala sidan fortfarande en av lösningarna. Väntar på synkronisering En korrigering tillämpades. Portalen väntar på att nästa synkroniseringscykel ska rensa felet. Välj knappen Diagnostisera under felinformationen. Du svarar på några frågor och identifierar synkroniseringsfelinformationen. Svar på frågorna hjälper dig att identifiera ett överblivet objektfall.

Om knappen Stäng visas i slutet av diagnostiken finns det ingen snabbkorrigering tillgänglig från portalen baserat på dina svar. Se lösningen som visades i det sista steget. Korrigeringar lokalt är fortfarande lösningarna. Välj knappen Stäng. Statusen för det aktuella synkroniseringsfelet växlar till Manuell korrigering krävs. Statusen förblir under den aktuella synkroniseringscykeln.

När ett överblivet objektärende har identifierats kan du åtgärda synkroniseringsfelen för duplicerade attribut direkt från portalen. Om du vill utlösa processen väljer du knappen Tillämpa korrigering . Status för det aktuella synkroniseringsfelet uppdateras till Väntande synkronisering.

Efter nästa synkroniseringscykel bör felet tas bort från listan.