Hantera samarbetsupplevelser i Teams för iOS och Android med Microsoft Intune

Microsoft Teams är navet för teamsamarbete i Microsoft 365 som integrerar de personer, innehåll och verktyg som ditt team behöver för att vara mer engagerat och effektivt.

De mest omfattande och bredaste skyddsfunktionerna för Microsoft 365 data är tillgängliga när du prenumererar på Enterprise Mobility + Security-sviten, som innehåller funktioner för Microsoft Intune och Microsoft Entra ID P1 eller P2, till exempel villkorlig åtkomst. Du vill åtminstone distribuera en princip för villkorlig åtkomst som tillåter anslutning till Teams för iOS och Android från mobila enheter och en Intune appskyddsprincip som säkerställer att samarbetsupplevelsen skyddas.

Använd villkorsstyrd åtkomst

Organisationer kan använda Microsoft Entra principer för villkorsstyrd åtkomst för att säkerställa att användarna bara kan komma åt arbets- eller skolinnehåll med teams för iOS och Android. För att göra detta behöver du en princip för villkorsstyrd åtkomst som är riktad mot alla potentiella användare. Dessa principer beskrivs i villkorsstyrd åtkomst: Kräv godkända klientappar eller appskyddsprincip.

Obs!

Om du vill använda appbaserade principer för villkorlig åtkomst måste Microsoft Authenticator-appen installeras på iOS-enheter. För Android-enheter krävs appen Intune-företagsportal. Mer information finns i Appbaserad villkorlig åtkomst med Intune.

Följ stegen i Kräv godkända klientappar eller appskyddsprincip med mobila enheter, vilket tillåter Teams för iOS och Android, men blockerar OAuth-kompatibla mobila enhetsklienter från tredje part från att ansluta till Microsoft 365-slutpunkter.

Obs!

Den här principen säkerställer att mobila användare kan komma åt alla Microsoft 365-slutpunkter med hjälp av tillämpliga appar.

Skapa skyddsprinciper för Intune-appar

Skyddsprinciper för appar (APP) definierar vilka appar som tillåts och de åtgärder som kan vidtas med dina organisationsdata. De val som är tillgängliga i APP gör det möjligt för organisationer att skräddarsy skyddet efter deras specifika behov. För vissa kanske det inte är uppenbart vilka principinställningar som krävs för att implementera ett fullständigt scenario. För att hjälpa organisationer att prioritera härdning av slutpunkt för mobilklient har Microsoft infört taxonomi för sitt APP-dataskyddsramverk för hantering av iOS- och Android-mobilappar.

APP-dataskyddsramverket är uppdelat i tre olika konfigurationsnivåer, där varje nivå bygger på föregående nivå:

- Grundläggande dataskydd för företag (nivå 1) säkerställer att appar skyddas med en PIN-kod och krypteras och utför selektiva rensningsåtgärder. För Android-enheter validerar den här nivån Android-enhetsattestering. Det här är en konfiguration på ingångsnivå som ger liknande dataskyddskontroll i Exchange Online-postlådeprinciper och introducerar IT-avdelningen och användarpopulationen i APP.

- Utökat dataskydd för företag (nivå 2) introducerar mekanismer för skydd mot dataläckage i APP och minimikrav på operativsystem. Det här är den konfiguration som gäller för de flesta mobila användare som har åtkomst till arbets- eller skoldata.

- Högt dataskydd för företag (Nivå 3) introducerar avancerade dataskyddsmekanismer, förbättrad PIN-konfiguration och APP Mobile Threat Defense. Den här konfigurationen är önskvärd för användare som har åtkomst till data med hög risk.

Om du vill se de specifika rekommendationerna för varje konfigurationsnivå och de lägsta appar som måste skyddas kan du granska dataskyddsramverket med hjälp av appskyddsprinciper.

Oavsett om enheten har registrerats i en UEM-lösning (Unified Endpoint Management) måste en Intune-appskyddsprincip skapas för både iOS- och Android-appar med hjälp av stegen i Skapa och tilldela appskyddsprinciper. Dessa principer måste minst uppfylla följande villkor:

De omfattar alla Microsoft 365 mobilappar, till exempel Edge, Outlook, OneDrive, Office eller Teams, eftersom det säkerställer att användarna kan komma åt och manipulera arbets- eller skoldata i alla Microsoft-appar på ett säkert sätt.

De tilldelas till alla användare. Detta säkerställer att alla användare skyddas, oavsett om de använder Teams för iOS eller Android.

Bestäm vilken ramverksnivå som uppfyller dina krav. De flesta organisationer bör implementera de inställningar som definierats i Utökat dataskydd för företag (nivå 2) eftersom det möjliggör kontroller för dataskydd och åtkomstkrav.

Mer information om tillgängliga inställningar finns i Inställningar för appskyddprincip för Android och inställningar för appskyddsprincip för iOS.

Viktigt

Om du vill tillämpa Intune appskyddsprinciper mot appar på Android-enheter som inte har registrerats i Intune måste användaren också installera Intune-företagsportal.

Använda appkonfiguration

Teams för iOS och Android stöder appinställningar som tillåter enhetlig slutpunktshantering, till exempel Microsoft Intune, administratörer för att anpassa appens beteende.

Appkonfigurationen kan levereras antingen via MDM-kanalen för hantering av mobila enheter (MDM) på registrerade enheter (hanterad App Configuration kanal för iOS eller Android i Enterprise-kanalen för Android) eller via kanalen Intune App Protection Policy (APP). Teams för iOS och Android stöder följande konfigurationsscenarier:

- Tillåt endast arbets- eller skolkonton

Viktigt

För konfigurationsscenarier som kräver enhetsregistrering på Android måste enheterna registreras i Android Enterprise och Teams för Android måste distribueras via den hanterade Google Play-butiken. Mer information finns i Konfigurera registrering av Personligt ägda Android Enterprise-arbetsprofilenheter och Lägg till appkonfigurationsprinciper för hanterade Android Enterprise-enheter.

Varje konfigurationsscenario visar de specifika kraven. Till exempel om konfigurationsscenariot kräver enhetsregistrering och därmed fungerar med valfri UEM-leverantör, eller kräver appskyddsprincip för Intune.

Viktigt

Appkonfigurationsnycklar är skiftlägeskänsliga. Använd rätt skiftläge för att se till att konfigurationen börjar gälla.

Obs!

Med Microsoft Intune kallas appkonfiguration som levereras via MDM OS-kanalen för en hanterad App Configuration policy (ACP), appkonfiguration som levereras via appskyddsprincipkanalen kallas för en princip för hanterade appar App Configuration.

Tillåt endast arbets- eller skolkonton

Att respektera datasäkerhets- och efterlevnadsprinciperna för våra största och strikt reglerade kunder är en viktig grundpelare för det Microsoft 365 värdet. Vissa företag har ett krav på att samla in all kommunikationsinformation i sin företagsmiljö och se till att enheterna endast används för företagskommunikation. För att stödja dessa krav kan Teams för iOS och Android på registrerade enheter konfigureras så att endast ett enda företagskonto kan etableras i appen.

Du kan läsa mer om hur du konfigurerar inställningen för kontoläget för organisationens tillåtna konton här:

Det här konfigurationsscenariot fungerar bara med registrerade enheter. Alla UEM-leverantörer stöds dock. Om du inte använder Microsoft Intune behöver du läsa UEM-dokumentationen om hur du distribuerar dessa konfigurationsnycklar.

Förenkla inloggningen med domänlös inloggning

Du kan förenkla inloggningen i Teams för iOS och Android genom att fylla i domännamnet i förväg på inloggningsskärmen för användare på delade och hanterade enheter genom att tillämpa följande principer:

| Namn | Värde |

|---|---|

| domain_name | Ett strängvärde som anger domänen för klientorganisationen som ska bifogas. Använd ett semikolonavgränsat värde för att lägga till flera domäner. Den här principen fungerar bara på registrerade enheter. |

| enable_numeric_emp_id_keypad | Ett booleskt värde som används för att ange att medarbetar-ID:t är numeriskt och att knappsatsen för tal ska aktiveras för enkel post. Om värdet inte anges öppnas det alfanumeriska tangentbordet. Den här principen fungerar bara på registrerade enheter. |

Obs!

Dessa principer fungerar bara på registrerade delade och hanterade enheter.

Meddelandeinställningar i Microsoft Teams

Meddelanden håller dig uppdaterad om vad som händer eller kommer att hända runt dig. De visas på startskärmen eller låsskärmen baserat på inställningarna. Använd följande alternativ för att konfigurera dina meddelanden i portalen via en appskyddsprincip.

| Alternativ | Beskrivning |

|---|---|

| Tillåt | Visa faktiska meddelanden med all information (rubrik och innehåll). |

| Blockera organisationsdata | Ta bort rubrik och ersätt innehåll med "Du har ett nytt meddelande" för chattaviseringar och "Det finns ny aktivitet" för andra. En användare kan inte svara på ett meddelande från en låsskärm. |

| Blockeras | Undertrycker meddelanden och meddelar inte användaren. |

Så här anger du principerna i Intune

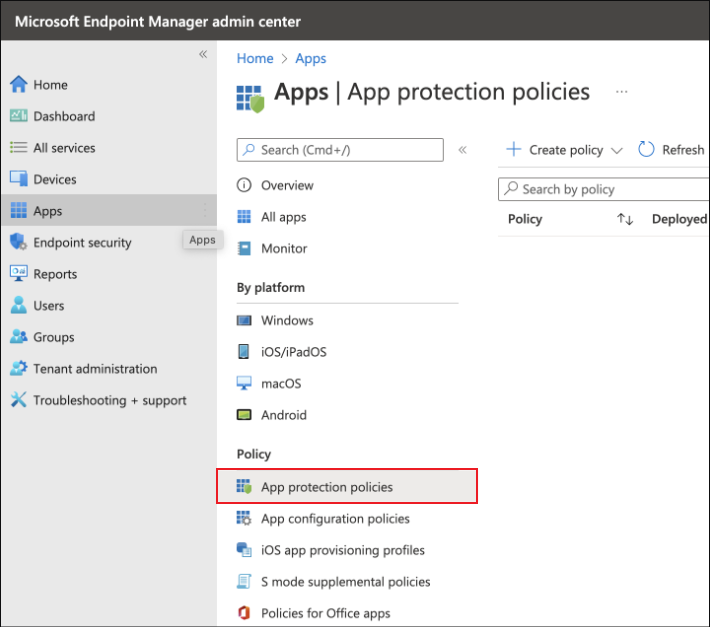

I det vänstra navigeringsfönstret går du till Appar > Appskydd principer.

Klicka på Skapa princip och välj önskad plattform, till exempel iOS/iPadOS.

På sidan Grundläggande lägger du till information som Namn och Beskrivning. Klicka Nästa.

På sidan Appar klickar du på Välj offentliga appar och letar sedan upp och väljer Microsoft Teams-apparna . Klicka Nästa.

På sidan Dataskydd letar du upp inställningen Organisationsdatameddelanden och väljer alternativet Blockera organisationsdata . Ange Tilldelningar för grupper av användare som ska inkluderas och skapa sedan principen.

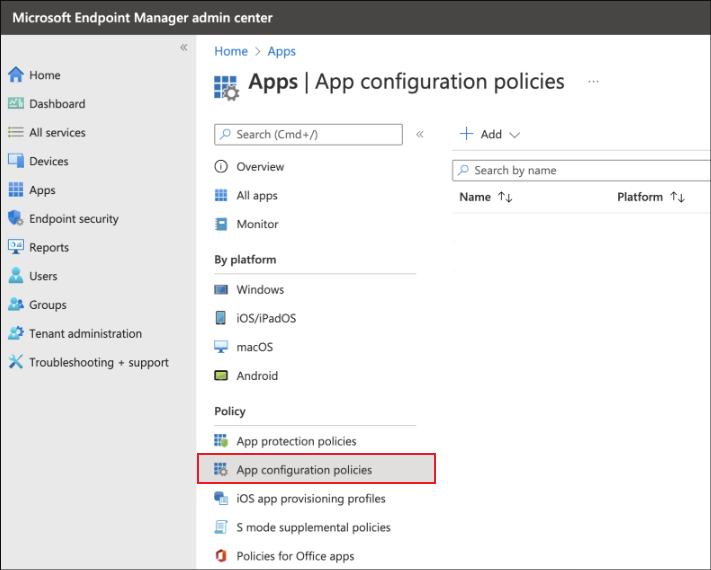

När appskyddsprincipen har skapats går du tillAppkonfigurationsprinciper> för appar>Lägg till>hanterade appar.

På sidan Grundläggande lägger du till ett Namn och klickar på Välj offentliga appar och letar sedan upp och väljer Microsoft Teams-apparna . Klicka Nästa.

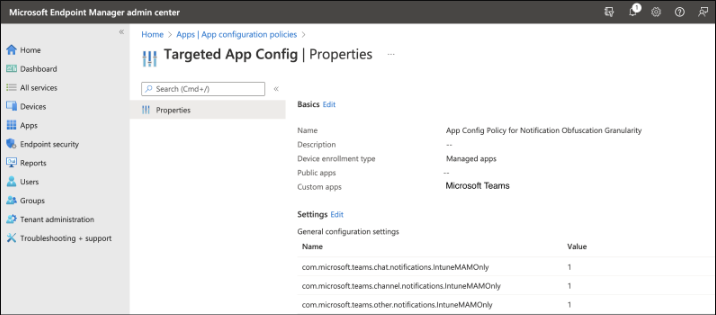

Under Allmänna konfigurationsinställningar anger du någon av meddelandenycklarna till 1för att aktivera funktionen för chatt, kanaler, alla andra meddelanden eller någon av dessa kombinationer. Och ställ in på 0 för att stänga av funktionen.

Namn Värde com.microsoft.teams.chat.notifications.IntuneMAMOnly 1 för på, 0 för av com.microsoft.teams.channel.notifications.IntuneMAMOnly 1 för på, 0 för av com.microsoft.teams.others.notifications.IntuneMAMOnly 1 för på, 0 för av

Ange Tilldelningar för grupper av användare som ska inkluderas och skapa sedan principen.

När principen har skapats går du till Appar>Appskydd principer. Leta upp den nyligen skapade Appskydd-principen och kontrollera om principen har distribuerats genom att granska kolumnen Distribuerad. Kolumnen Distribuerad bör visa Ja för den skapade principen. Om den visar Nej uppdaterar du sidan och kontrollerar efter 10 minuter.

För att meddelanden ska visas på iOS- och Android-enheter

- Logga in på både Teams och Företagsportal på enheten. Ställ in den på Visa förhandsgranskningarAlltid för att se till att enhetsaviseringsinställningarna > tillåter meddelanden från Teams.

- Lås enheten och skicka meddelanden till den användare som är inloggad på enheten. Tryck på ett meddelande för att expandera det på låsskärmen, utan att låsa upp enheten.

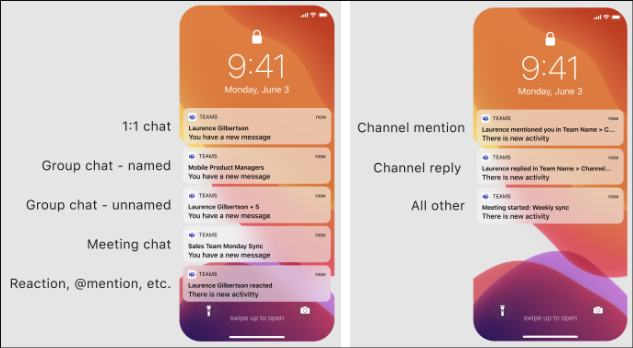

- Meddelanden på låsskärmen bör se ut så här (skärmbilder är från iOS, men samma strängar bör visas på Android):

Inget alternativ för Svar eller andra snabbmeddelandereaktioner från låsskärmen ska vara synligt.

Avsändarens avatar är inte synlig; Initialerna är dock bra.

Meddelandet ska visa rubrik men ersätta innehåll med "Du har ett nytt meddelande" för chattmeddelanden och "Det finns ny aktivitet" för andra.

Mer information om appkonfigurationsprinciper och appskyddsprinciper finns i följande avsnitt:

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för