Hantera godkända appar för Windows-enheter med appkontroll för företag-princip och hanterade installationsprogram för Microsoft Intune

Den här funktionen tillhandahålls som en offentlig förhandsversion.

Varje dag visas nya skadliga filer och appar i naturen. När de körs på enheter i din organisation utgör de en risk, vilket kan vara svårt att hantera eller förhindra. För att förhindra att oönskade appar körs på dina hanterade Windows-enheter kan du använda Microsoft Intune App Control for Business-principer.

Intune appkontroll för företag-principer är en del av slutpunktssäkerhet och använder CSP för Windows ApplicationControl för att hantera tillåtna appar på Windows-enheter.

En princip för hanterade installationsprogram som även är tillgänglig via App Control for Business-principen lägger till Intune-hanteringstillägget i din klientorganisation som ett hanterat installationsprogram. Med det här tillägget som ett hanterat installationsprogram taggas de appar som du distribuerar via Intune automatiskt av installationsprogrammet. Taggade appar kan identifieras av dina App Control for Business-principer som säkra appar som kan köras på dina enheter.

Intune Management Extension är en Intune tjänst som kompletterar Windows 10 MDM-funktioner för Windows 10 och Windows 11 enheter. Det underlättar installationen av Win32-appar och PowerShell-skript på hanterade enheter.

Ett hanterat installationsprogram använder en AppLocker-regel för att tagga program som du installerar som betrodda av din organisation Mer information finns i Tillåt appar som installeras av ett hanterat installationsprogram i Windows-säkerhet dokumentationen.

Användning av ett hanterat installationsprogram krävs inte för att använda appkontroll för affärsprinciper.

Informationen i den här artikeln kan hjälpa dig att konfigurera Intune-hanteringstillägget som ett hanterat installationsprogram och även konfigurera appkontroll för affärsprinciper för slutpunktssäkerhet. Tillsammans gör de det enkelt att styra de appar som tillåts köras på Windows-enheter i din miljö.

Mer information finns i Windows Defender Application Control i Windows-säkerhet-dokumentationen.

Obs!

Appkontroll för affärsprinciper jämfört med programkontrollprofiler: Intune App Control for Business-principer använder CSP:t ApplicationControl. Intune principer för minskning av attackytan använder AppLocker CSP för sina programkontrollprofiler. Windows introducerade APPLICATIONControl CSP för att ersätta AppLocker CSP. Windows har fortfarande stöd för AppLocker CSP men lägger inte längre till nya funktioner i den. I stället fortsätter utvecklingen via APPLICATIONControl CSP.

Gäller för:

- Windows 10

- Windows 11

Förutsättningar

Enheter

Följande enheter stöds när de registreras med Intune:

Windows Enterprise eller Education:

- Windows 10 version 1903 eller senare

- Windows 11 version 1903 eller senare

Windows Professional:

Windows 11 SE:

- Windows 11 SE stöds endast för utbildningsklientorganisationer. Mer information finns i App control for Business policies for Education tenants later in this article (AppKontroll för affärsprinciper för utbildningsklientorganisationer senare i den här artikeln).

Azure Virtual Desktop (AVD):

- AVD-enheter stöds för att använda App Control for Business-principer

Samhanterade enheter:

- Om du vill ha stöd för samhanterade enheter ställer du in skjutreglaget för Endpoint Protection-skjutreglaget på Intune.

Windows Defender App Control för företag

Se Krav för Windows-utgåva och licensiering i Om programkontroll för Windows i Windows-säkerhet-dokumentationen.

Rollbaserade åtkomstkontroller

Om du vill hantera appkontroll för affärsprinciper måste ett konto ha tillräcklig behörighet för rollbaserad åtkomstkontroll (RBAC) för att slutföra en önskad uppgift. Följande är de tillgängliga uppgifterna med de behörigheter som krävs:

Aktivera användning av ett hanterat installationsprogram – Konton måste tilldelas rollen global administratör eller Intune tjänstadministratör.

Hantera appkontroll för affärsprincip – Konton måste ha behörigheter för säkerhetsbaslinje för att ta bort, läsa, tilldela, Skapa och uppdatera.

Visa rapporter för appkontroll för affärsprincip – Konton måste ha organisationsbehörighetenLäs.

Mer information finns i Rollbaserad åtkomstkontroll för Microsoft Intune.

Stöd för myndighetsmoln

Intune slutpunktssäkerhet Programkontrollprinciper och konfiguration av ett hanterat installationsprogram stöds med följande nationella molnmiljöer:

- Amerikanska myndighetsmoln

- 21Vianet

Kom igång med hanterade installationsprogram

Med Intune slutpunktssäkerhetsappkontroll för företag kan du använda principen för att lägga till Intune-hanteringstillägget som ett hanterat installationsprogram på dina hanterade Windows-enheter.

När du har aktiverat ett hanterat installationsprogram markeras alla efterföljande program som du distribuerar till Windows-enheter via Intune med taggen för hanterat installationsprogram. Taggen identifierar att appen har installerats av en känd källa och kan vara betrodd. Taggning av hanterade installationsprogram för appar används sedan av App Control for Business-principer för att automatiskt identifiera appar som godkända för att köras på enheter i din miljö.

Appkontroll för affärsprinciper är en implementering av Windows Defender Application Control (WDAC). Mer information om WDAC och apptaggning finns i Om programkontroll för Windows och taggningsguiden för WDAC-program-ID (AppId) i dokumentationen för Windows Defender Application Control.

Att tänka på när du använder ett hanterat installationsprogram:

Att ange ett hanterat installationsprogram är en klientomfattande konfiguration som gäller för alla dina hanterade Windows-enheter.

När du har aktiverat Intune Management-tillägget som ett hanterat installationsprogram märks alla appar som du distribuerar till Windows-enheter via Intune med märket för det hanterade installationsprogrammet.

Den här taggen har i sig ingen effekt på vilka appar som kan köras på dina enheter. Taggen används endast när du även tilldelar WDAC-principer som avgör vilka appar som tillåts köras på dina hanterade enheter.

Eftersom det inte finns någon retroaktiv taggning märks inte alla appar på dina enheter som distribuerades innan du aktiverade det hanterade installationsprogrammet. Om du tillämpar en WDAC-princip måste du inkludera explicita konfigurationer så att dessa otaggade appar kan köras.

Du kan inaktivera den här principen genom att redigera principen för hanterat installationsprogram. Om du inaktiverar principen förhindras efterföljande appar från att taggas med det hanterade installationsprogrammet. Appar som tidigare har installerats och taggats förblir taggade. Information om manuell rensning av ett hanterat installationsprogram efter att principen har inaktiverats finns i Ta bort Intune-hanteringstillägget som ett hanterat installationsprogram senare i den här artikeln.

Läs mer om hur Intune ange det hanterade installationsprogrammet i Windows-säkerhet-dokumentationen.

Viktigt

Potentiell påverkan på händelser som samlas in av alla Log Analytics-integreringar

Log Analytics är ett verktyg i Azure-portalen som kunder kan använda för att samla in data från AppLocker-principhändelser. Om du slutför anmälningsåtgärden med den här offentliga förhandsversionen börjar AppLocker-principen distribueras till tillämpliga enheter i din klientorganisation. Beroende på din Log Analytics-konfiguration, särskilt om du samlar in några av de mer utförliga loggarna, resulterar detta i en ökning av händelser som genereras av AppLocker-principen. Om din organisation använder Log Analytics rekommenderar vi att du granskar Log Analytics-konfigurationen så att du:

- Förstå konfigurationen av Log Analytics och se till att det finns ett lämpligt tak för datainsamling för att undvika oväntade faktureringskostnader.

- Inaktivera samlingen av AppLocker-händelser helt och hållet i Log Analytics (fel, varning, information) med undantag för MSI- och skriptloggar.

Lägga till ett hanterat installationsprogram i din klientorganisation

Följande procedur vägleder dig genom att lägga till Intune Management Extension som ett hanterat installationsprogram för din klientorganisation. Intune stöder en enda princip för hanterat installationsprogram.

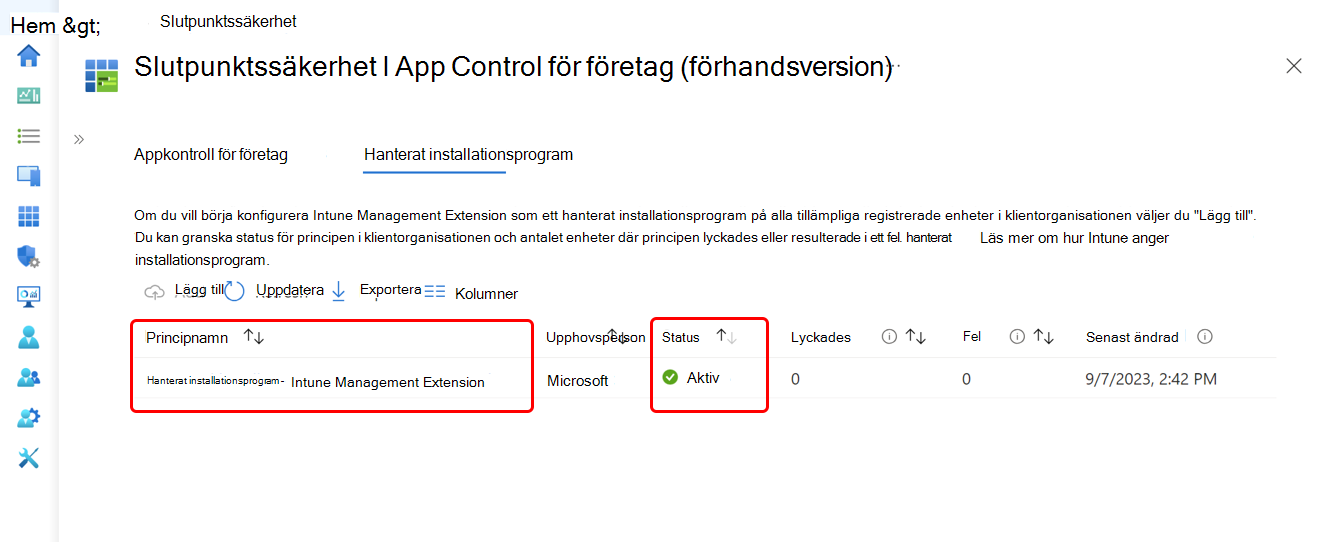

I Microsoft Intune administrationscenter går du till Slutpunktssäkerhet (förhandsversion), väljer fliken Hanterat installationsprogram och väljer sedan *Lägg till. Fönstret Lägg till hanterat installationsprogram öppnas.

Välj Lägg till och sedan Ja för att bekräfta tillägget för Intune-hantering som ett hanterat installationsprogram.

När du har lagt till det hanterade installationsprogrammet kan du i vissa sällsynta fall behöva vänta upp till 10 minuter innan den nya principen läggs till i din klientorganisation. Välj Uppdatera för att uppdatera administrationscentret regelbundet tills det är tillgängligt.

Principen är klar i tjänsten när Intune visar en princip för hanterat installationsprogram med namnet Hanterat installationsprogram – Intune Management Extension med statusen Aktiv. Från klientsidan kan du behöva vänta upp till en timme på att principen ska börja levereras.

Nu kan du välja principen för att redigera dess konfiguration. Endast följande två policyområden stöder redigeringar:

Inställningar: När du redigerar principinställningarna öppnas fönstret Avanmäl för hanterat installationsprogram , där du kan ändra värdet för Ange hanterat installationsprogram mellan På och Av. När du lägger till installationsprogrammet anges inställningen Ange som standard för hanterat installationsprogram till På. Innan du ändrar konfigurationen bör du granska beteendet som beskrivs i fönstret för På och Av.

Omfångstaggar: Du kan lägga till och ändra omfångstaggar som har tilldelats den här principen. På så sätt kan du ange vilka administratörer som kan visa principinformationen.

Innan principen har någon effekt måste du skapa och distribuera en appkontroll för företag-princip för att ange regler för vilka appar som kan köras på dina Windows-enheter.

Mer information finns i Tillåt appar som installeras av ett hanterat installationsprogram i Windows-säkerhet-dokumentationen.

Viktigt

Risken för potentiell no-boot från AppLocker-principsammanslagning

När du aktiverar hanterat installationsprogram via Intune distribueras en AppLocker-princip med en dummyregel och slås samman med den befintliga AppLocker-principen på målenheten. Om den befintliga AppLocker-principen innehåller en RuleCollection som definierats som NotConfigured med en tom regeluppsättning, slås den samman som NotConfigured med dummyregeln. En NotConfigured-regelsamling tillämpas som standard om det finns några regler som definierats i samlingen. När dummyregeln är den enda regeln som konfigurerats innebär det att allt annat kommer att blockeras från att läsas in eller köras. Detta kan orsaka oväntade problem, till exempel att program inte kan startas och inte kan startas eller loggas in i Windows. För att undvika det här problemet rekommenderar vi att du tar bort alla RuleCollection som definierats som NotConfigured med en tom regeluppsättning från din befintliga AppLocker-princip om den för närvarande finns på plats.

Ta bort Intune-hanteringstillägget som ett hanterat installationsprogram

Om du behöver kan du sluta konfigurera Intune-hanteringstillägget som ett hanterat installationsprogram för din klientorganisation. Detta kräver att du inaktiverar principen för hanterat installationsprogram. När principen har inaktiverats kan du välja att använda ytterligare rensningsåtgärder.

Inaktivera principen för Intune-hanteringstillägg (krävs)

Följande konfiguration krävs för att sluta lägga till Intune-hanteringstillägget som ett hanterat installationsprogram på dina enheter.

Gå till Slutpunktssäkerhet (förhandsversion) i administrationscentret, välj fliken Hanterat installationsprogram och välj sedan principen Hanterat installationsprogram – Intune hanteringstillägg.

Redigera principen och ändra Ställ in hanterat installationsprogram till Av och spara principen.

Nya enheter konfigureras inte med Intune-hanteringstillägget som ett hanterat installationsprogram. Detta tar inte bort Intune-hanteringstillägget som hanterat installationsprogram från enheter som redan har konfigurerats för att använda det.

Ta bort Intune-hanteringstillägget som ett hanterat installationsprogram på enheter (valfritt)

Som ett valfritt rensningssteg kan du köra ett skript för att ta bort Intune-hanteringstillägget som ett hanterat installationsprogram på enheter som redan har installerat det. Detta är valfritt eftersom den här konfigurationen inte har någon effekt på enheter om du inte även använder App Control för företag-principer som refererar till det hanterade installationsprogrammet.

Ladda ned CatCleanIMEOnly.ps1 PowerShell-skriptet. Det här skriptet är tillgängligt från https://aka.ms/intune_WDAC/CatCleanIMEOnlydownload.microsoft.com.

Kör det här skriptet på enheter som har angett Intune Management Extension som ett hanterat installationsprogram. Det här skriptet tar bara bort Intune-hanteringstillägget som ett hanterat installationsprogram.

Starta om tjänsten Intune Management Extension för att ändringarna ovan ska börja gälla.

Om du vill köra det här skriptet kan du använda Intune för att köra PowerShell-skript eller andra metoder som du väljer.

Ta bort alla AppLocker-principer från en enhet (valfritt)

Om du vill ta bort alla Windows AppLocker-principer från en enhet kan du använda CatCleanAll.ps1 PowerShell-skript. Det här skriptet tar inte bara bort Intune-hanteringstillägget som ett hanterat installationsprogram, utan alla hanterade installationsprogram samt alla principer som baseras på Windows AppLocker från en enhet. Innan du använder det här skriptet måste du förstå hur dina organisationer använder AppLocker-principer.

Ladda ned CatCleanAll.ps1 PowerShell-skriptet. Det här skriptet är tillgängligt från https://aka.ms/intune_WDAC/CatCleanAlldownload.microsoft.com.

Kör det här skriptet på enheter som har angett Intune Management Extension som ett hanterat installationsprogram. Det här skriptet tar bara bort Intune-hanteringstillägget som ett hanterat installationsprogram.

Starta om tjänsten Intune Management Extension för att ändringarna ovan ska börja gälla.

Om du vill köra det här skriptet kan du använda Intune för att köra PowerShell-skript eller andra metoder som du väljer.

Kom igång med appkontroll för affärsprinciper

Med Intune slutpunktssäkerhet appkontroll för företag-principer kan du hantera vilka appar på dina hanterade Windows-enheter som tillåts köras. Appar som inte uttryckligen tillåts köras av en princip blockeras från att köras om du inte har konfigurerat principen att använda ett granskningsläge. Med granskningsläge tillåter principen att alla appar körs och loggar information om dem lokalt på klienten.

För att hantera vilka appar som tillåts eller blockeras använder Intune Windows ApplicationControl CSP på Windows-enheter.

När du skapar en appkontroll för företag-princip måste du välja ett format för konfigurationsinställningar som ska användas:

Ange XML-data – När du väljer att ange XML-data måste du ange principen med en uppsättning anpassade XML-egenskaper som definierar din App Control for Business-princip.

Inbyggda kontroller – Det här alternativet är den enklaste vägen att konfigurera, men det är fortfarande ett kraftfullt val. Med de inbyggda kontrollerna kan du enkelt godkänna alla appar som installeras av ett hanterat installationsprogram och tillåta förtroende för Windows-komponenter och Store-appar.

Mer information om de här alternativen finns i användargränssnittet när du skapar en princip och beskrivs även i följande procedur som vägleder dig genom att skapa en princip.

När du har skapat en appkontroll för företag-princip kan du utöka omfånget för principen genom att skapa kompletterande principer som lägger till ytterligare regler i XML-format till den ursprungliga principen. När du använder kompletterande principer kallas den ursprungliga principen för basprincipen.

Obs!

Om din klientorganisation är en utbildningsklient kan du läsa App Control for Business-principer för Education-klienter för att lära dig mer om ytterligare enhetsstöd och App Control for Business-princip för dessa enheter.

Skapa en appkontroll för företag-princip

Använd följande procedur för att skapa en lyckad appkontroll för företag-principen. Den här principen betraktas som en basprincip om du skapar kompletterande principer för att utöka det förtroende som du definierar med den här principen.

Logga in på Microsoft Intune administrationscenter och gå till Slutpunktssäkerhet>Appkontroll för företag (förhandsversion)> välj fliken >Appkontroll för företag och välj sedan Skapa princip. Appkontroll för affärsprinciper tilldelas automatiskt till en plattformstyp av Windows 10 och senare.

I Grundläggande anger du följande egenskaper:

- Namn: Ange ett beskrivande namn på profilen. Namnge profiler så att du enkelt kan identifiera dem senare.

- Beskrivning: Ange en beskrivning för profilen. Den här inställningen är valfri men rekommenderas.

I Konfigurationsinställningar väljer du formatet Konfigurationsinställningar:

Ange XML-data – Med det här alternativet måste du ange anpassade XML-egenskaper för att definiera din appkontroll för företag-principen. Om du väljer det här alternativet men inte lägger till XLM-egenskaper i principen fungerar det som Inte konfigurerat. En appkontroll för företag-princip som inte är konfigurerad resulterar i standardbeteenden på en enhet, utan några ytterligare alternativ från ApplicationControl CSP.

Inbyggda kontroller – Med det här alternativet använder principen inte anpassad XML. Konfigurera i stället följande inställningar:

Aktivera förtroende för Windows-komponenter och Store-appar – När den här inställningen är Aktiverad (standard) kan hanterade enheter köra Windows-komponenter och store-appar samt andra appar som du kan konfigurera som betrodda. Appar som inte definieras som betrodda av den här principen blockeras från att köras.

Den här inställningen stöder även läget Endast granskning . I granskningsläget loggas alla händelser i de lokala klientloggarna, men appar blockeras inte från att köras.

Välj ytterligare alternativ för att lita på appar – För den här inställningen kan du välja ett eller båda av följande alternativ:

Lita på appar med gott rykte – Med det här alternativet kan enheter köra välrenommerade appar enligt definitionen i Microsoft Intelligent Security Graph. Information om hur du använder Intelligent Security Graph (ISG) finns i Tillåt välrenommerade appar med Intelligent Security Graph (ISG) i Windows-säkerhet dokumentationen.

Betrodda appar från hanterade installationsprogram – Med det här alternativet kan enheter köra de appar som har distribuerats av en auktoriserad källa, som är ett hanterat installationsprogram. Detta gäller för appar som du distribuerar via Intune när du har konfigurerat Intune Management Extension som ett hanterat installationsprogram.

Beteendet för alla andra appar och filer som inte anges av regler i den här principen beror på konfigurationen av Aktivera förtroende för Windows-komponenter och Store-appar:

- Om aktiverad blockeras filer och appar från att köras på enheter

- Om inställningen är inställd på Endast granskning granskas filer och appar endast i lokala klientloggar

På sidan Omfångstaggar väljer du önskade omfångstaggar som ska tillämpas och väljer sedan Nästa.

För Tilldelningar väljer du de grupper som tar emot principen, men tänk på att WDAC-principer endast gäller för enhetens omfång. Fortsätt genom att välja Nästa.

Mer information om att tilldela profiler finns i Tilldela användar- och enhetsprofiler.

Granska inställningarna för Granska + skapa och välj sedan Skapa. När du väljer Skapa sparas dina ändringar och profilen tilldelas. Principen visas också i principlistan.

Använda kompletterande princip

En eller flera kompletterande principer kan hjälpa dig att utöka en basprincip för appkontroll för företag för att öka förtroendecirkeln för den principen. En kompletterande princip kan bara utöka en basprincip, men flera tillägg kan utöka samma basprincip. När du lägger till kompletterande principer tillåts de program som tillåts av basprincipen och dess kompletterande principer att köras på enheter.

Tilläggsprinciper måste vara i XML-format och måste referera till princip-ID:t för basprincipen.

Princip-ID:t för en basprincip för appkontroll för företag bestäms av konfigurationen av basprincipen:

Basprinciper som skapas med anpassad XML har ett unikt PolicyID som baseras på XML-konfigurationen.

Grundläggande principer som skapas med hjälp av de inbyggda kontrollerna för App Control för företag har en av fyra möjliga PolicyID:s som bestäms av möjliga kombinationer av de inbyggda inställningarna. I följande tabell identifieras kombinationerna och det relaterade PolicyID:

PolicyID för en basprincip Alternativ i WDAC-princip (granska eller framtvinga) {A8012CFC-D8AE-493C-B2EA-510F035F1250} Aktivera appkontrollprincip för att lita på Windows-komponenter och Store-appar {D6D6C2D6-E8B6-4D8F-8223-14BE1DE562FF} Aktivera appkontrollprincip för att lita på Windows-komponenter och Store-appar och lita på appar med gott rykte {63D1178A-816A-4AB6-8ECD-127F2DF0CE47} Aktivera appkontrollprincip för att lita på Windows-komponenter och Store-appar och lita på appar från hanterade installationsprogram {2DA0F72D-1688-4097-847D-C42C39E631BC} Aktivera appkontrollprincip för att lita på Windows-komponenter och Store-appar och lita på appar med gott rykte Och lita på appar från hanterade installationsprogram

Även om två appkontrollprinciper för företag som använder samma konfiguration av inbyggda kontroller har samma PolicyID, kan du tillämpa olika kompletterande principer baserat på tilldelningarna för dina principer.

Tänk dig följande scenario:

Du skapar två basprinciper som använder samma konfiguration och därför har de samma PolicyID. Du distribuerar en av dem till ditt ledningsgrupp och den andra principen distribueras till supportteamet.

Därefter skapar du en tilläggsprincip som gör att andra appar kan köras som ditt ledningsgrupp behöver. Du tilldelar den här kompletterande principen till samma grupp, ledningsgruppen.

Sedan skapar du en andra tilläggsprincip som gör att olika verktyg som krävs av supportteamet kan köras. Den här principen tilldelas till supportgruppen.

Som ett resultat av dessa distributioner kan båda tilläggsprinciperna ändra båda instanserna av basprincipen. Men på grund av de distinkta och separata tilldelningarna ändrar den första kompletterande principen endast de tillåtna appar som tilldelats ledningsgruppen, och den andra principen ändrar endast de tillåtna appar som används av supportteamet.

Skapa en kompletterande princip

Använd guiden Windows Defender programkontroll eller PowerShell-cmdletar för att generera en appkontroll för företag-princip i XML-format.

Mer information om guiden finns i guiden aka.ms/wdacWizard eller Microsoft WDAC.

När du skapar en princip i XML-format måste den referera till princip-ID :t för basprincipen.

När tilläggsprincipen appkontroll för företag har skapats i XML-format loggar du in på Microsoft Intune administrationscenter och går till Endpoint Security>App Control for Business (förhandsversion)> väljer fliken Appkontroll för företag och väljer sedan Skapa princip.

I Grundläggande anger du följande egenskaper:

Namn: Ange ett beskrivande namn på profilen. Namnge profiler så att du enkelt kan identifiera dem senare.

Beskrivning: Ange en beskrivning för profilen. Den här inställningen är valfri men rekommenderas.

I Konfigurationsinställningar går du till Format för konfigurationsinställningar och väljer Ange XML-data och laddar upp XML-filen.

För Tilldelningar väljer du samma grupper som tilldelats till basprincipen som du vill att tilläggsprincipen ska tillämpas på och väljer sedan Nästa.

Granska inställningarna för Granska + skapa och välj sedan Skapa. När du väljer Skapa sparas dina ändringar och profilen tilldelas. Principen visas också i principlistan.

Appkontroll för affärsprinciper för utbildningsklientorganisationer

Appkontroll för affärsprinciper i klientorganisationer för utbildningsorganisationer stöder också Windows 11 SE utöver de plattformar som stöds i förhandskraven.

Windows 11 SE är ett molnbaserat operativsystem som är optimerat för användning i klassrummen. Precis som Intune för utbildning prioriterar Windows SE 11 produktivitet, elevernas integritet och lärande och stöder endast funktioner och appar som är viktiga för utbildning.

För att underlätta den här optimeringen konfigureras WDAC-principen och Intune-hanteringstillägget automatiskt för Windows 11 SE enheter:

Intune stöd för Windows 11 SE enheter är begränsat till distribution av fördefinierade WDAC-principer med en uppsättning appar i EDU-klienter. Dessa principer distribueras automatiskt och kan inte ändras.

För Intune EDU-klientorganisationer anges Intune-hanteringstillägget automatiskt som ett hanterat installationsprogram. Den här konfigurationen är automatisk och kan inte ändras.

Ta bort appkontroll för affärsprincip

Som beskrivs i Distribuera WDAC-principer med mobile Enhetshantering (MDM) (Windows 10) – Windows-säkerhet i Windows-säkerhet dokumentationen tas principer som tas bort från Intune användargränssnittet bort från systemet och från enheter, men fortsätter att gälla till nästa omstart av datorn.

Så här inaktiverar eller tar du bort WDAC-tillämpning:

Ersätt den befintliga principen med en ny version av principen som ska

Allow /*, som reglerna i exempelprincipen som finns på Windows-enheter på%windir%\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xmlDen här konfigurationen tar bort alla block som annars kan finnas kvar på en enhet när principen har tagits bort.

När den uppdaterade principen har distribuerats kan du ta bort den nya principen från Intune-portalen.

Den här sekvensen förhindrar att något blockeras och tar helt bort WDAC-principen vid nästa omstart.

Övervaka appkontroll för affärsprinciper och det hanterade installationsprogrammet

När enheter har tilldelats appkontroll för företag och principer för hanterade installationsprogram kan du visa principinformation i administrationscentret.

- Om du vill visa rapporter måste ditt konto ha läsbehörighet för den Intune rollbaserade åtkomstkontrollkategorin organisation.

Om du vill visa rapporter loggar du in på Intune administrationscenter och navigerar till noden Kontokontroll. (Slutpunktssäkerhet>Kontokontroll (förhandsversion)). Här kan du välja fliken för den principinformation som du vill visa:

Hanterat installationsprogram

På fliken Hanterat installationsprogram kan du visa status, antal lyckade försök och felinformation för det hanterade installationsprogrammet – Intune hanteringstilläggsprincip:

Välj principnamnet för att öppna sidan Översikt, där du kan visa följande information:

Enhetsstatus, ett statiskt antal lyckade jämfört med fel.

Trend för enhetsstatus, ett historiskt diagram som visar en tidslinje och antalet enheter i varje detaljkategori.

Rapportinformation omfattar:

Lyckades – Enheter som har tillämpat principen.

Fel – Enheter med fel.

Nya enheter – Nya enheter identifierar enheter som nyligen har tillämpat principen.

Det kan ta upp till 24 timmar innan trendavsnitten Enhetsstatus och Enhetsstatus uppdateras i översikten.

När du visar principinformationen kan du välja Enhetsstatus (under Övervaka) för att öppna en enhetsbaserad vy över principinformationen. Vyn Enhetsstatus visar följande information som du kan använda för att identifiera problem om en enhet inte kan tillämpa principen:

- Enhetsnamn

- Användarnamn

- OS-version

- Status för hanterat installationsprogram (lyckades eller fel)

Det kan ta flera minuter för den enhetsbaserade vyn av principinformationen att uppdateras när enheten faktiskt tar emot principen.

Appkontroll för företag

På fliken Appkontroll för företag kan du visa listan över dina appkontrollprinciper och grundläggande information, inklusive om den har tilldelats och när den senast ändrades.

Välj en princip för att öppna en vy med fler rapportalternativ:

Rapportalternativ för principen är:

Status för enhets- och användarincheckning – ett enkelt diagram som visar antalet enheter som rapporterar varje tillgänglig status för den här principen.

Visa rapport – Då öppnas en vy med en lista över de enheter som tog emot den här principen. Här kan du välja enheter som ska öka detaljnivån och visa deras format för principinställningar för appkontroll för företag.

Principvyn innehåller även följande rapportpaneler:

Status för enhetstilldelning – Den här rapporten visar alla enheter som är mål för principen, inklusive enheter i ett väntande principtilldelningstillstånd.

Med den här rapporten kan du välja de tilldelningsstatusvärden som du vill visa och sedan välja Generera rapport för att uppdatera rapportvyn för enskilda enheter som tog emot principen, deras senaste aktiva användare och tilldelningsstatusen.

Du kan också välja enheter för att öka detaljnivån och visa deras format för principinställningar för AppKontroll för företag.

Status per inställning – Den här rapporten visar antalet enheter som rapporterar statusen Lyckades, Fel eller Konflikt för inställningarna från den här principen.

Vanliga frågor och svar

När ska jag ange Intune-hanteringstillägget som hanterat installationsprogram?

Vi rekommenderar att du konfigurerar Intune-hanteringstillägget som det hanterade installationsprogrammet vid nästa tillgängliga tillfälle.

När de har angetts taggas efterföljande appar som du distribuerar till enheter korrekt för att stödja WDAC-principer som litar på appar från hanterade installationsprogram.

I miljöer där appar distribuerades innan ett hanterat installationsprogram konfigurerades rekommenderar vi att du distribuerar nya WDAC-principer i granskningsläge så att du kan identifiera att apparna har distribuerats men inte taggats som betrodda. Du kan sedan granska granskningsresultaten och avgöra vilka appar som ska vara betrodda. För appar som du litar på och tillåter att köra kan du sedan skapa anpassade WDAC-principer för att tillåta dessa appar.

Det kan vara bra att utforska Avancerad jakt, som är en funktion i Microsoft Defender för Endpoint som gör det enklare att köra frågor mot granskningshändelser på de många datorer som IT-administratörer hanterar och hjälpa dem att utforma principer.

Vad gör jag med den gamla programkontrollprincipen från min policy för minskning av attackytan

Du kanske har lagt märke till instanser av programkontrollprincipen i Intune användargränssnittet under Minskning av slutpunktssäkerhetsanslutningsytan> eller underEnhetskonfiguration>. Dessa kommer att bli inaktuella i en framtida version.

Vad händer om jag har flera grundläggande eller kompletterande principer på samma enhet?

Före Windows 10 1903 stödde App Control för företag endast en enda aktiv princip i ett system vid en viss tidpunkt. Detta begränsar kunderna avsevärt i situationer där flera principer med olika avsikter skulle vara användbara. Idag stöds flera grundläggande och kompletterande principer på samma enhet. Läs mer om hur du distribuerar flera appkontrollprinciper för företag.

I en relaterad kommentar finns det inte längre någon begränsning på 32 principer som är aktiva på samma enhet för App Control för företag. Det här problemet löses för enheter som kör Windows 10 1903 eller senare med en Windows-säkerhetsuppdatering som släpptes den 12 mars 2024 eller senare. Äldre versioner av Windows förväntas få den här korrigeringen i framtida Windows-säkerhetsuppdateringar.

Väljer managed installer-funktionen för mina klientuppsättningsappar installerade från Configuration Manager med lämplig tagg?

Nej. Den här versionen fokuserar på att ställa in appar som installerats från Intune, med hjälp av Intune Management Extension, som hanterat installationsprogram. Det går inte att ange Configuration Manager som hanterat installationsprogram.

Om du vill ange Configuration Manager som hanterat installationsprogram kan du tillåta det beteendet inifrån Configuration Manager. Om du redan har Configuration Manager angett som hanterat installationsprogram är det förväntade beteendet att den nya Intune Management Extension AppLocker-principen slås samman med den befintliga Configuration Manager principen.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för