Översikt över Microsoft Cloud PKI för Microsoft Intune

Gäller för:

- Windows

- Android

- iOS

- macOS

Använd Microsoft Cloud PKI för att utfärda certifikat för Intune hanterade enheter. Microsoft Cloud PKI är en molnbaserad tjänst som förenklar och automatiserar livscykelhantering av certifikat för Intune hanterade enheter. Den tillhandahåller en dedikerad infrastruktur för offentliga nycklar (PKI) för din organisation, utan att det krävs några lokala servrar, anslutningsappar eller maskinvara. Den hanterar certifikatutfärdandet, förnyelsen och återkallandet för alla Intune plattformar som stöds.

Den här artikeln innehåller en översikt över Microsoft Cloud PKI för Intune, hur det fungerar och dess arkitektur.

Vad är PKI?

PKI är ett system som använder digitala certifikat för att autentisera och kryptera data mellan enheter och tjänster. PKI-certifikat är viktiga för att skydda olika scenarier, till exempel VPN, Wi-Fi, e-post, webb och enhetsidentitet. Det kan dock vara svårt, dyrt och komplicerat att hantera PKI-certifikat, särskilt för organisationer som har ett stort antal enheter och användare. Du kan använda Microsoft Cloud PKI för att förbättra säkerheten och produktiviteten för dina enheter och användare och för att påskynda din digitala omvandling till en fullständigt hanterad PKI-molntjänst. Dessutom kan du använda Cloud PKI-tjänsten i för att minska arbetsbelastningarna för Active Directory Certificate Services (ADCS) eller privata lokala certifikatutfärdare.

Hantera Cloud PKI i Microsoft Intune administrationscenter

Microsoft Cloud PKI objekt skapas och hanteras i Microsoft Intune administrationscenter. Därifrån kan du:

- Konfigurera och använda Microsoft Cloud PKI för din organisation.

- Aktivera Cloud PKI i din klientorganisation.

- Skapa och tilldela certifikatprofiler till enheter.

- Övervaka utfärdade certifikat.

När du har skapat en Cloud PKI utfärdande certifikatutfärdare kan du börja utfärda certifikat på några minuter.

Enhetsplattformar som stöds

Du kan använda Microsoft Cloud PKI-tjänsten med följande plattformar:

- Android

- iOS/iPadOS

- macOS

- Windows

Enheter måste registreras i Intune och plattformen måste ha stöd för scep-certifikatprofilen för Intune enhetskonfiguration.

Översikt över funktioner

I följande tabell visas de funktioner och scenarier som stöds med Microsoft Cloud PKI och Microsoft Intune.

| Funktion | Översikt |

|---|---|

| Skapa flera certifikatutfärdare i en Intune klientorganisation | Skapa PKI-hierarki med två nivåer med rot- och utfärdande certifikatutfärdarcertifikat i molnet. |

| Bring Your Own CA (BYOCA) | Fäst en Intune utfärdande certifikatutfärdare till en privat certifikatutfärdare via Active Directory Certificate Services eller en certifikattjänst som inte kommer från Microsoft. Om du har en befintlig PKI-infrastruktur kan du underhålla samma rot-CA och skapa en utfärdande certifikatutfärdarorganisation som kedjar till din externa rot. Det här alternativet innehåller stöd för externa privata CA N+-nivåhierarkier. |

| Algoritmer för signering och kryptering | Intune stöder RSA, nyckelstorlekarna 2048, 3072 och 4096. |

| Hash-algoritmer | Intune stöder SHA-256, SHA-384 och SHA-512. |

| HSM-nycklar (signering och kryptering) | Nycklar etableras med hjälp av Azure Managed Hardware Security Module (Azure Managed HSM). Certifikatutfärdare som skapats med en licensierad Intune Suite eller Cloud PKI fristående tillägg använder automatiskt HSM-signering och krypteringsnycklar. Ingen Azure-prenumeration krävs för Azure HSM. |

| Programvarunycklar (signering och kryptering) | Certifikatutfärdare som skapats under en utvärderingsperiod av Intune Suite eller Cloud PKI fristående tillägg använder programvarubaserade signerings- och krypteringsnycklar med .System.Security.Cryptography.RSA |

| Certifikatregistreringsutfärdare | Tillhandahålla en molncertifikatregistreringsutfärdare som stöder SCEP (Simple Certificate Enrollment Protocol) för varje Cloud PKI utfärdande certifikatutfärdare. |

| Distributionsplatser för listan över återkallade certifikat (CRL) | Intune är värd för CRL-distributionsplatsen (CDP) för varje ca. CRL-giltighetsperioden är sju dagar. Publicering och uppdatering sker var 3,5:e dag. Listan över återkallade certifikat uppdateras med varje certifikatåterkallning. |

| AIA-slutpunkter (Authority Information Access) | Intune är värd för AIA-slutpunkten för varje utfärdande certifikatutfärdare. AIA-slutpunkten kan användas av förlitande parter för att hämta överordnade certifikat. |

| Utfärdande av certifikat för slutentiteter för användare och enheter | Kallas även lövcertifikatutfärdning . Stödet gäller för SCEP-protokollet (PKCS#7) och certifieringsformatet och Intune MDM-registrerade enheter som stöder SCEP-profilen. |

| Livscykelhantering för certifikat | Utfärda, förnya och återkalla slutentitetscertifikat. |

| Instrumentpanel för rapportering | Övervaka aktiva, utgångna och återkallade certifikat från en dedikerad instrumentpanel i Intune administrationscenter. Visa rapporter för utfärdade lövcertifikat och andra certifikat och återkalla lövcertifikat. Rapporter uppdateras var 24:e timme. |

| Granskning | Granska administratörsaktivitet som att skapa, återkalla och söka i Intune administrationscenter. |

| Behörigheter för rollbaserad åtkomstkontroll (RBAC) | Skapa anpassade roller med Microsoft Cloud PKI behörigheter. Med de tillgängliga behörigheterna kan du läsa certifikatutfärdare, inaktivera och återaktivera certifikatutfärdare, återkalla utfärdade lövcertifikat och skapa certifikatutfärdare. |

| Omfattningstaggar | Lägg till omfångstaggar i alla certifikat som du skapar i administrationscentret. Omfångstaggar kan läggas till, tas bort och redigeras. |

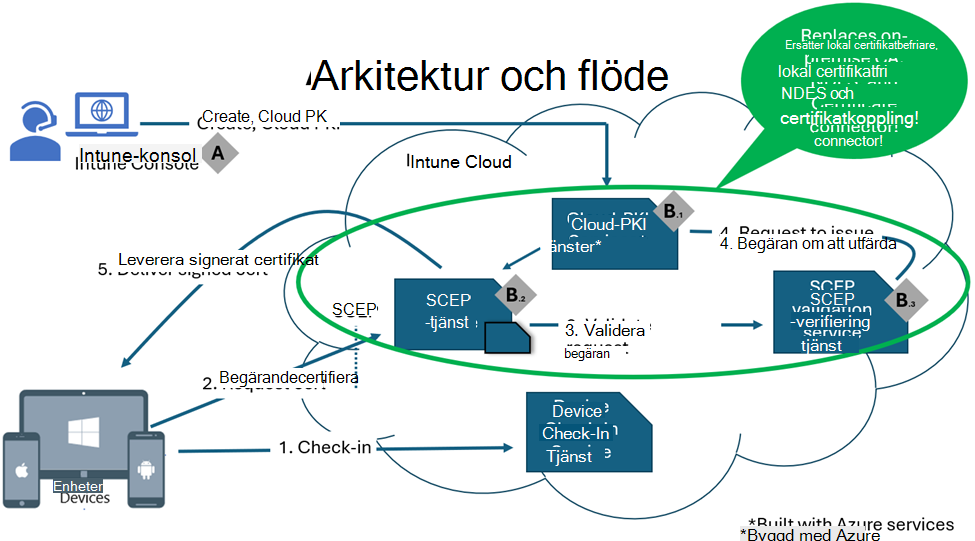

Arkitektur

Microsoft Cloud PKI består av flera viktiga komponenter som arbetar tillsammans för att förenkla komplexiteten och hanteringen av en offentlig nyckelinfrastruktur, en Cloud PKI tjänst för att skapa och vara värd för certifikatutfärdare, kombinerat med en certifikatregistreringsutfärdare för att automatiskt hantera inkommande certifikatbegäranden från Intune registrerade enheter. Registreringsutfärdare stöder SCEP (Simple Certificate Enrollment Protocol).

Komponenter:

A – Microsoft Intune

B – Microsoft Cloud PKI tjänster

- B.1 – Microsoft Cloud PKI-tjänsten

- B.2 – Microsoft Cloud PKI SCEP-tjänst

- B.3 – Microsoft Cloud PKI SCEP-valideringstjänst

Certifikatregistreringsutfärdare utgör B.2 och B.3 i diagrammet.

Dessa komponenter ersätter behovet av en lokal certifikatutfärdare, NDES och Intune certifikatanslutningsapp.

Åtgärder:

Innan enheten checkar in på Intune-tjänsten måste en Intune-administratör eller Intune roll med behörighet att hantera Microsoft Cloud PKI-tjänsten:

- Skapa den Cloud PKI certifikatutfärdare som krävs för rot- och utfärdande certifikatutfärdare i Microsoft Intune.

- Skapa och tilldela de betrodda certifikatprofiler som krävs för roten och utfärdande certifikatutfärdare. Det här flödet visas inte i diagrammet.

- Skapa och tilldela nödvändiga plattformsspecifika SCEP-certifikatprofiler. Det här flödet visas inte i diagrammet.

Obs!

En Cloud PKI utfärdande certifikatutfärdare krävs för att utfärda certifikat för Intune hanterade enheter. Cloud PKI tillhandahåller en SCEP-tjänst som fungerar som certifikatregistreringsutfärdare. Tjänsten begär certifikat från den utfärdande certifikatutfärdare för Intune hanterade enheter med hjälp av en SCEP-profil.

- En enhet checkar in med Intune-tjänsten och tar emot det betrodda certifikatet och SCEP-profilerna.

- Baserat på SCEP-profilen skapar enheten en certifikatsigneringsbegäran (CSR). Den privata nyckeln skapas på enheten och lämnar aldrig enheten. CSR och SCEP-utmaningen skickas till SCEP-tjänsten i molnet (SCEP URI-egenskapen i SCEP-profilen). SCEP-utmaningen krypteras och signeras med hjälp av Intune SCEP RA-nycklar.

- SCEP-valideringstjänsten verifierar CSR mot SCEP-utmaningen (visas som B.3 i diagrammet). Validering säkerställer att begäran kommer från en registrerad och hanterad enhet. Det säkerställer också att utmaningen inte är avmarkerad och att den matchar de förväntade värdena från SCEP-profilen. Om någon av dessa kontroller misslyckas avvisas certifikatbegäran.

- När CSR har verifierats begär SCEP-valideringstjänsten, även kallad registreringsutfärdare, att den utfärdande certifikatutfärdaren signerar CSR (visas som B.1 i diagrammet).

- Det signerade certifikatet levereras till den Intune MDM-registrerade enheten.

Obs!

SCEP-utmaningen krypteras och signeras med hjälp av Intune SCEP-registreringsutfärdarnycklar.

Licensieringskrav

Microsoft Cloud PKI kräver någon av följande licenser:

- Microsoft Intune Suite licens

- Microsoft Cloud PKI fristående Intune tilläggslicens

Mer information om licensieringsalternativ finns i Microsoft Intune licensiering.

Rollbaserad åtkomstkontroll

Följande behörigheter är tillgängliga för att tilldela anpassade Intune roller. Dessa behörigheter gör det möjligt för användare att visa och hantera certifikatutfärdare i administrationscentret.

- Läs certifikatutfärdare: Alla användare som har tilldelats den här behörigheten kan läsa egenskaperna för en certifikatutfärdare.

- Skapa certifikatutfärdare: Alla användare som tilldelats den här behörigheten kan skapa en rot- eller utfärdande certifikatutfärdare.

- Återkalla utfärdade lövcertifikat: Alla användare som tilldelats den här behörigheten har möjlighet att manuellt återkalla ett certifikat som utfärdats av en utfärdande certifikatutfärdare. Den här behörigheten kräver också behörigheten läs-CA .

Du kan tilldela omfångstaggar till roten och utfärdande certifikatutfärdare. Mer information om hur du skapar anpassade roller och omfångstaggar finns i Rollbaserad åtkomstkontroll med Microsoft Intune.

Prova Microsoft Cloud PKI

Du kan prova funktionen Microsoft Cloud PKI i Intune administrationscenter under en utvärderingsperiod. Tillgängliga utvärderingsversioner är:

Under utvärderingsperioden kan du skapa upp till sex certifikatutfärdare i din klientorganisation. Cloud PKI certifikatutfärdare som skapades under utvärderingsversionen använder programvarubaserade nycklar och använder System.Security.Cryptography.RSA för att generera och signera nycklarna. Du kan fortsätta att använda certifikatutfärdarna när du har köpt en Cloud PKI licens. Nycklarna förblir dock programvarubaserade och kan inte konverteras till HSM-säkerhetskopierade nycklar. Microsoft Intune tjänsthanterade CA-nycklar. Ingen Azure-prenumeration krävs för Azure HSM-funktioner.

Ca-konfigurationsexempel

Två nivåer Cloud PKI rot & utfärdande certifikatutfärdare och bring-your-own CA:er kan samexistera i Intune. Du kan använda följande konfigurationer, som tillhandahålls som exempel, för att skapa certifikatutfärdare i Microsoft Cloud PKI:

- En rotcertifikatutfärdare med fem utfärdande certifikatutfärdare

- Tre rotcertifikatutfärdare med en utfärdande certifikatutfärdare var

- Två rotcertifikatutfärdare med en utfärdande certifikatutfärdare vardera och två bring your own CA:er

- Sex bring-your-own CA:er

Kända problem och begränsningar

De senaste ändringarna och tilläggen finns i Nyheter i Microsoft Intune.

- Du kan skapa upp till sex certifikatutfärdare i en Intune klientorganisation.

- Licensierad Cloud PKI – Totalt 6 certifikatutfärdare kan skapas med hjälp av Azure mHSM-nycklar.

- Utvärderingsversion Cloud PKI – Totalt 6 certifikatutfärdare kan skapas under en utvärderingsversion av Intune Suite eller Cloud PKI fristående tillägg.

- Följande CA-typer räknas mot CA-kapaciteten:

- Cloud PKI rotcertifikatutfärdarcertifikat

- Cloud PKI utfärdande certifikatutfärdaradress

- BYOCA-utfärdande certifikatutfärdande

- Följande CA-åtgärder är för närvarande inte tillgängliga i administrationscentret, men vi arbetar aktivt med att tillhandahålla dem.

- Ta bort eller inaktivera en certifikatinnehavare från din Intune klientorganisation.

Tills dessa åtgärder blir tillgängliga rekommenderar vi att du gör en Intune supportbegäran om att ta bort en certifikatutfärdare.

- Ta bort eller inaktivera en certifikatinnehavare från din Intune klientorganisation.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för