Microsoft Tunnel för hantering av mobilprogram för iOS/iPadOS

Obs!

Den här funktionen är tillgänglig som ett Intune tillägg. Mer information finns i Använda Intune Suite-tilläggsfunktioner.

När du lägger till Microsoft Tunnel for Mobile Application Management (MAM) i din klientorganisation kan du använda Microsoft Tunnel VPN Gateway med oregistrerade iOS-enheter för att stödja MAM följande scenarier:

- Ge säker åtkomst till lokala resurser med modern autentisering, enkel inloggning (SSO) och villkorlig åtkomst.

- Tillåt slutanvändare att använda sin personliga enhet för att få åtkomst till företagets lokala resurser. MDM-registrering (Mobile Enhetshantering) krävs inte och företagsdata förblir skyddade.

- Tillåt organisationer att införa ett BYOD-program (Bring Your Own Device). BYOD- eller personliga enheter minskar den totala ägandekostnaden, säkerställer användarsekretessen och företagets data förblir skyddade på dessa enheter.

Gäller för:

- iOS/iPadOS

Tunnel för MAM iOS är ett kraftfullt verktyg som gör det möjligt för organisationer att hantera och skydda sina mobilprogram på ett säkert sätt. VPN-anslutningen för den här lösningen tillhandahålls via Microsoft Tunnel för MAM iOS SDK.

Förutom att använda MAM Tunnel med oregistrerade enheter kan du också använda den med registrerade enheter. En registrerad enhet måste dock använda antingen MDM-tunnelkonfigurationerna eller MAM-tunnelkonfigurationerna, men inte båda. Registrerade enheter kan till exempel inte ha en app som Microsoft Edge som använder MAM-tunnelkonfigurationer medan andra appar använder MDM-tunnelkonfigurationer.

Prova den interaktiva demonstrationen

Den interaktiva demonstrationen Microsoft Tunnel for Mobile Application Management for iOS/iPadOS visar hur Tunnel for MAM utökar Microsoft Tunnel-VPN Gateway för att stödja iOS- och iPadOS-enheter som inte har registrerats med Intune.

Nödvändiga SDK:er för iOS

Om du vill använda Microsoft Tunnel för MAM iOS måste du uppdatera dina verksamhetsspecifika appar (LOB) för att integrera följande tre SDK:er. Få vägledning för att integrera varje SDK senare i den här artikeln:

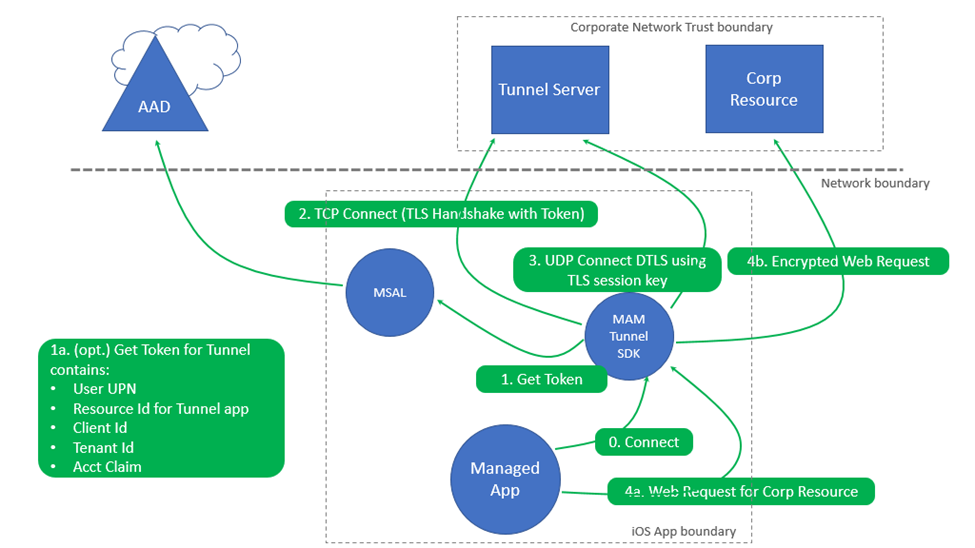

Tunnel för MAM iOS SDK-arkitektur

I följande diagram beskrivs flödet från en hanterad app som har integrerats med Tunnel för MAM SDK för iOS.

Åtgärder

- Vid den första starten av appen upprättas en anslutning via tunnel för MAM SDK.

- En autentiseringstoken krävs för att autentisera.

- Enheten kanske redan har en Microsoft Entra autentiseringstoken som hämtats från en tidigare inloggning med en annan MAM-aktiverad app på enheten (till exempel Outlook, Microsoft Edge och Microsoft 365 Office-mobilappar).

- En TCP Connect (TLS Handshake) inträffar med token till tunnelservern.

- Om UDP är aktiverat på Microsoft Tunnel Gateway upprättas en datakanalanslutning med DTLS. Om UDP är inaktiverat används TCP för att upprätta datakanalen till tunnelgatewayen. Se TCP, UDP-anteckningar i Microsoft Tunnel Architecture.

- När mobilappen ansluter till en lokal företagsresurs:

- En Microsoft Tunnel för MAM API-anslutningsbegäran för den företagsresursen inträffar.

- En krypterad webbbegäran görs till företagsresursen.

Obs!

Tunneln för MAM iOS SDK tillhandahåller VPN-tunnel. Den är begränsad till nätverksskiktet i appen. VPN-anslutningar visas inte i iOS-inställningar.

Varje aktiv verksamhetsspecifik app (LOB) som är integrerad med Tunnel för MAM iOS-SDK och som körs i förgrunden representerar en aktiv klientanslutning på Tunnel Gateway-servern. Kommandoradsverktyget mst-cli kan användas för att övervaka aktiva klientanslutningar. Information om kommandoradsverktyget mst-cli finns i Referens för Microsoft Tunnel Gateway.

Konfigurera Intune principer för Microsoft Tunnel för MAM iOS

Microsoft Tunnel för MAM iOS använder följande Intune principer och profiler:

- Appkonfigurationsprincip – Konfigurerar Microsoft Tunnel Gateway-inställningarna för Edge- och LOB-appar. Du kan lägga till alla betrodda certifikat som krävs för lokal resursåtkomst.

- Appskydd princip – Konfigurerar dataskyddsinställningar. Den upprättar också ett sätt att distribuera en appkonfigurationsprincip som konfigurerar Microsoft Tunnel-inställningarna för Edge- och LOB-appar.

- Betrodd certifikatprofil – För appar som ansluter till lokala resurser och skyddas av ett SSL/TLS-certifikat som utfärdats av en lokal eller privat certifikatutfärdare (CA).

Konfigurera en appkonfigurationsprincip för LOB-appar

Skapa en appkonfigurationsprincip för appar som använder Tunnel för MAM. Den här principen konfigurerar en app för att använda en specifik Microsoft Tunnel Gateway-plats, proxy och betrodda certifikat för Edge- och verksamhetsspecifika appar (LOB). Dessa resurser används vid anslutning till lokala resurser.

Logga in på Microsoft Intune administrationscenter och gå till Appar>App Configuration principer>Lägg till>hanterade appar.

På fliken Grundläggande anger du ett Namn för principen och en Beskrivning (valfritt).

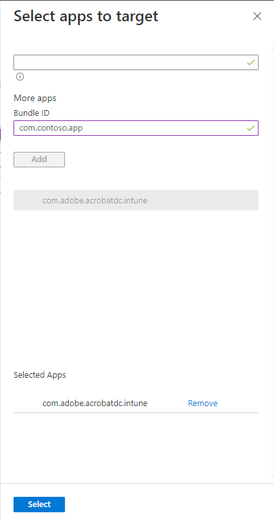

För LOB-appar väljer du + Välj anpassade appar för att öppna fönstret Välj appar till mål . I fönstret Välj appar till mål :

- För Paket- eller paket-ID anger du paket-ID:t för LOB-appar

- För Plattform väljer du iOS/iPadOS och sedan Lägg till.

- Välj den app som du nyss lade till och välj sedan Välj.

Obs!

LOB-appar kräver Intune App SDK för iOS- och MSAL-integrering. MSAL kräver en Microsoft Entra appregistrering. Kontrollera att det paket-ID som används i appkonfigurationsprincipen är samma paket-ID som anges i Microsoft Entra appregistrering och Xcode-appprojektet. Xcode är den Apple Integrated Developer Environment som körs på macOS och används för att integrera Tunnel for MAM iOS SDK med din app.

Om du vill hämta paket-ID:t för en app som lagts till i Intune kan du använda Intune administrationscenter.

När du har valt en app väljer du Nästa.

Mer information om hur du lägger till anpassade appar i principer finns i Appkonfigurationsprinciper för Intune App SDK-hanterade appar.

På fliken Inställningar expanderar du *Microsoft Tunnel for Mobile Application Management-inställningar och konfigurerar följande alternativ:

Obs!

När du konfigurerar proxy och delade tunnlar:

- Med en PAC-fil (Proxy Automatic Configuration Script) kan du aktivera både delade tunnlar och proxy.

- Det går inte att aktivera både delade tunnlar och proxy när du använder proxyadress eller portnummer. All trafik går via proxyn om de inkluderade vägarna har proxyservern konfigurerad. Om de inkluderade vägarna inte har proxyservern konfigurerad undantas all trafik från att använda tunneln.

- Ange Använd Microsoft Tunnel för MAM till Ja.

- För Anslutningsnamn anger du ett användarnamn för den här anslutningen, till exempel mam-tunnel-vpn.

- Välj sedan Välj en plats och välj en av dina Microsoft Tunnel Gateway-platser. Om du inte har konfigurerat en Tunnel Gateway-plats läser du Konfigurera Microsoft Tunnel.

- Om din app kräver ett betrott certifikat väljer du Rotcertifikat och sedan en betrodd certifikatprofil som ska användas. Mer information finns i Konfigurera en betrodd certifikatprofil senare i den här artikeln.

För federerade Microsoft Entra klienter krävs följande konfigurationer för att säkerställa att dina program kan autentisera och komma åt de resurser som krävs. Den här konfigurationen kringgår URL:en för den offentligt tillgängliga säkra tokentjänsten:

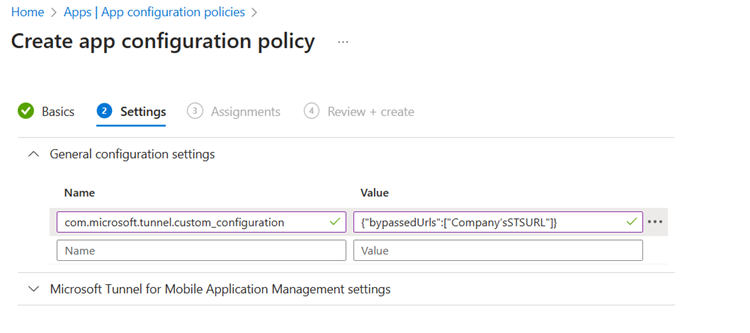

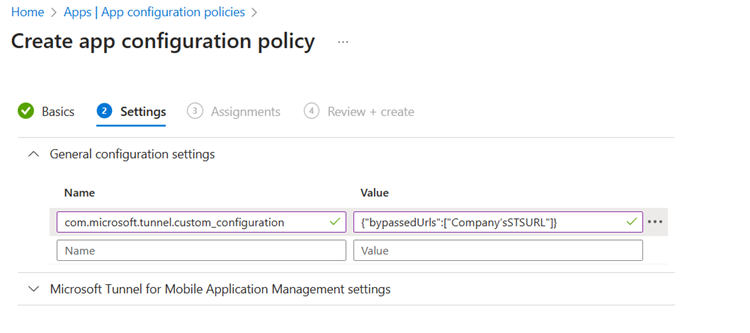

På fliken Inställningar expanderar du Allmänna konfigurationsinställningar och konfigurerar sedan namn- ochvärdeparet enligt följande för att konfigurera Edge-profilen för Tunnel:

- Namn =

com.microsoft.tunnel.custom_configuration - Värde =

{"bypassedUrls":["Company'sSTSURL"]}

- Namn =

Obs!

BypassedUrl ska innehålla federationens STS-slutpunkt.

Värdet kan till exempel visas som {"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.

När du har konfigurerat MAM-inställningarna för tunnel väljer du Nästa för att öppna fliken Tilldelningar .

På fliken Tilldelningar väljer du Lägg till Grupper och väljer sedan en eller flera Microsoft Entra användargrupper som ska ta emot den här principen. När du har konfigurerat grupper väljer du Nästa.

På fliken Granska + Skapa väljer du Skapa för att slutföra skapandet av principen och distribuera principen till de tilldelade grupperna.

Den nya principen visas i listan över appkonfigurationsprinciper.

Konfigurera en appkonfigurationsprincip för Microsoft Edge

Skapa en appkonfigurationsprincip för Microsoft Edge. Den här principen konfigurerar Edge på enheten för att ansluta till Microsoft Tunnel.

Obs!

Om du redan har skapat en appkonfigurationsprincip för din LOB-app kan du redigera den principen så att den inkluderar Edge och nödvändiga inställningar för nyckel/värde-par .

I Microsoft Intune administrationscenter går du till Appar>App Configuration principer>Lägg till>hanterade appar.

På fliken Grunder :

- Ange ett namn för principen och en Beskrivning (valfritt).

- Klicka på Välj offentliga appar, välj Microsoft Edge för iOS/iPadOS och klicka sedan på Välj.

- När Microsoft Edge har listats för offentliga appar väljer du Nästa.

På fliken Inställningar expanderar du Allmänna konfigurationsinställningar och konfigurerar sedan namn- ochvärdeparet enligt följande för att konfigurera Edge-profilen för Tunnel:

Namn Beskrivning com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Värde:TrueNär inställningen är inställd Truepå ger den stöd för strikt tunnelläge till Edge. När användare loggar in på Edge med ett organisationskonto, om VPN inte är anslutet, blockerar strikt tunnelläge Internettrafik.

När VPN återansluter är internetbläddring tillgängligt igen.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Värde:TrueNär inställningen är inställd Truepå ger den stöd för identitetsväxling till Edge.

När användarna loggar in med arbetskontot eller skolkontot ansluter Edge automatiskt till VPN-nätverket. När användare aktiverar privat surfning växlar Edge till ett personligt konto och kopplar från VPN-anslutningen.Endast federerade Microsoft Entra klientorganisationer com.microsoft.tunnel.custom_configuration

Värde:{"bypassedUrls":["Company'sSTSURL"]}Används av federerade Microsoft Entra klienter. För att se till att Edge kan autentisera och komma åt nödvändiga resurser krävs den här inställningen. Den kringgår URL:en för den offentligt tillgängliga säkra tokentjänsten.

VärdetbypassedUrlska innehålla federationens STS-slutpunkt. Värdet kan till exempel vara som{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.Följande bild visar inställningen

bypassedUrli en appkonfigurationsprincip för Microsoft Edge:

Obs!

Kontrollera att det inte finns några avslutande blanksteg i slutet av de allmänna konfigurationsinställningarna.

Du kan använda samma princip för att konfigurera andra Microsoft Edge-konfigurationer i kategorin Konfigurationsinställningar för Microsoft Edge . När ytterligare konfigurationer för Microsoft Edge är klara väljer du Nästa.

På fliken Tilldelningar väljer du Lägg till Grupper och väljer sedan en eller flera Microsoft Entra grupper som ska ta emot den här principen. När du har konfigurerat grupper väljer du Nästa.

På fliken Granska + Skapa väljer du Skapa för att slutföra skapandet av principen och distribuera principen till de tilldelade grupperna.

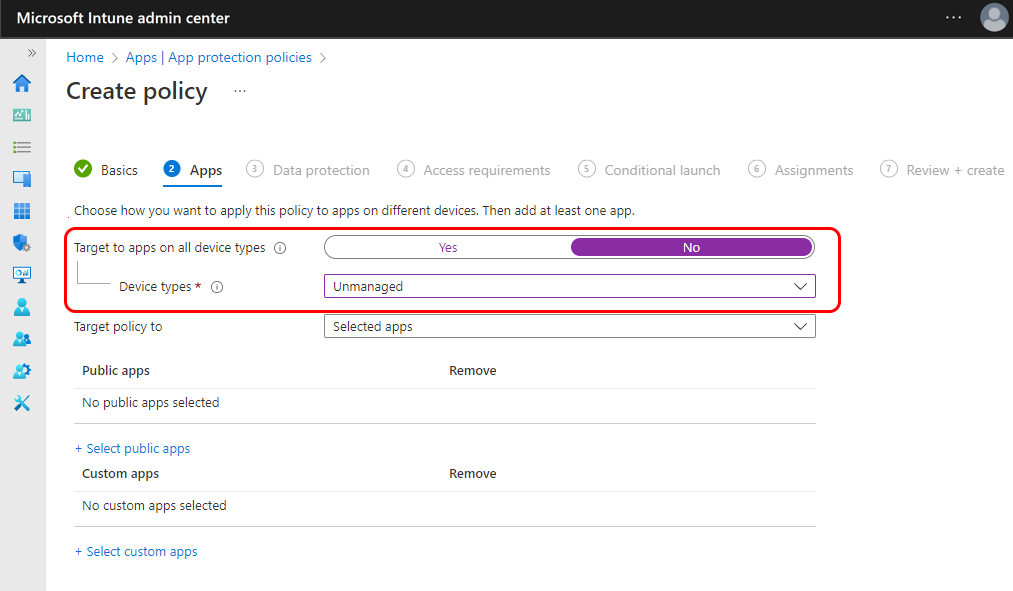

Konfigurera en appskyddsprincip

En Appskydd princip krävs för att konfigurera Microsoft Tunnel för appar som använder Microsoft Tunnel för MAM iOS.

Den här principen ger det nödvändiga dataskyddet och upprättar ett sätt att leverera appkonfigurationsprincipen till appar. Använd följande steg för att skapa en appskyddsprincip:

Logga in på Microsoft Intune administrationscenter och gå till Appar>Appskydd principer>+ Skapa princip> och välj iOS/iPadOS.

På fliken Grundläggande anger du ett Namn för principen och en Beskrivning (valfritt) och väljer sedan Nästa.

På fliken Appar :

- Ställ in Målappar på alla enhetstyper till Nej.

- För Enhetstyper väljer du Ohanterad.

För LOB-appar väljer du på + Välj anpassade appar för att öppna fönstret Välj appar till mål . Gå sedan till fönstret Välj appar till mål :

- För Paket-ID anger du paket-ID:t för LOB-appar och väljer sedan Lägg till.

- Välj den app som du nyss lade till och välj sedan Välj.

Obs!

LOB-appar kräver Intune App SDK för iOS- och MSAL-integrering. MSAL kräver en Microsoft Entra appregistrering. Kontrollera att det paket-ID som används i appkonfigurationsprincipen är samma paket-ID som anges i Microsoft Entra appregistrering och Xcode-appprojektet.

Om du vill hämta paket-ID:t för en app som lagts till i Intune kan du använda Intune administrationscenter.

I flikarna Dataskydd, Åtkomstkrav och Villkorsstyrd start konfigurerar du eventuella återstående principinställningar för appskydd baserat på dina distributions- och dataskyddskrav.

På fliken Tilldelningar väljer du Lägg till Grupper och väljer sedan en eller flera Microsoft Entra användargrupper som ska ta emot den här principen. När du har konfigurerat grupper väljer du Nästa.

Den nya principen visas i listan över Appskydd principer.

Konfigurera en betrodd certifikatprofil

Appar som använder MAM-tunneln för att ansluta till en lokal resurs som skyddas av ett SSL/TLS-certifikat som utfärdats av en lokal eller privat certifikatutfärdare (CA) kräver en betrodd certifikatprofil. Om dina appar inte kräver den här typen av anslutning kan du hoppa över det här avsnittet. Den betrodda certifikatprofilen läggs inte till i appkonfigurationsprincipen.

En betrodd certifikatprofil krävs för att upprätta en förtroendekedja med din lokala infrastruktur. Profilen gör att enheten kan lita på certifikatet som används av den lokala webb- eller programservern, vilket säkerställer säker kommunikation mellan appen och servern.

Tunnel för MAM använder nyttolasten för certifikat med offentlig nyckel i Intune betrodda certifikatprofilen, men kräver inte att profilen tilldelas till någon Microsoft Entra användar- eller enhetsgrupper. Därför kan en betrodd certifikatprofil för alla plattformar användas. Därför kan en iOS-enhet använda en betrodd certifikatprofil för Android, iOS eller Windows för att uppfylla detta krav.

Viktigt

Tunnel för MAM iOS SDK kräver att betrodda certifikat använder DER-kodat binärt X.509- eller PEM-certifikatformat .

Under konfigurationen av appkonfigurationsprofilen för en app som ska använda Tunnel för MAM väljer du den certifikatprofil som används. Information om hur du konfigurerar dessa profiler finns i Betrodda rotcertifikatprofiler för Microsoft Intune.

Konfigurera branschspecifika appar i Microsoft Entra administrationscenter

Branschspecifika appar som använder Microsoft Tunnel för MAM iOS kräver:

- En molnapp för tjänstens huvudnamn för Microsoft Tunnel Gateway

- Microsoft Entra appregistrering

Tjänstens huvudnamn för Microsoft Tunnel Gateway

Om den inte redan har skapats för villkorsstyrd åtkomst för Microsoft Tunnel MDM etablerar du molnappen för tjänstens huvudnamn för Microsoft Tunnel Gateway. Mer information finns i Använda VPN-gateway för Microsoft Tunnel med principer för villkorsstyrd åtkomst.

Microsoft Entra appregistrering

När du integrerar Tunnel for MAM iOS SDK i en verksamhetsspecifik app måste följande appregistreringsinställningar matcha Xcode-appprojektet:

- Program-ID

- Klientorganisations-ID

Välj något av följande alternativ beroende på dina behov:

Skapa en ny appregistrering

Om du har en iOS-app som inte tidigare har integrerats med Intune App SDK för iOS eller Microsoft Authentication Library (MSAL) måste du skapa en ny appregistrering. Stegen för att skapa en ny appregistrering är:- Appregistrering

- Autentiseringskonfiguration

- Lägga till API-behörigheter

- Tokenkonfiguration

- Verifiera med integrations assistent

Uppdatera en befintlig appregistrering

Om du har en iOS-app som tidigare integrerats med Intune App SDK för iOS måste du granska och uppdatera den befintliga appregistreringen.

Skapa en ny appregistrering

De Microsoft Entra onlinedokumenten innehåller detaljerade instruktioner och vägledning om hur du skapar en appregistrering.

Följande vägledning är specifik för kraven för tunnel för MAM iOS SDK-integrering.

I Microsoft Entra administrationscenter för din klient expanderar du Program och väljer sedan Appregistreringar>+ Ny registrering.

På sidan Registrera ett program :

- Ange ett **namn för appregistreringen

- Välj Endast konto i den här organisationskatalogen (endast YOUR_TENANT_NAME – enskild klient).

- En omdirigerings-URI behöver inte anges för tillfället. En skapas automatiskt under ett senare steg.

Välj knappen Registrera för att slutföra registreringen och öppnar en översiktssida för appregistreringen.

I fönstret Översikt noterar du värdena för program-ID (klient)-ID och katalog-ID (klientorganisation). Dessa värden krävs för Xcode-projektet för appregistreringar. När du har spelat in de två värdena väljer du under Hantera och väljer Autentisering.

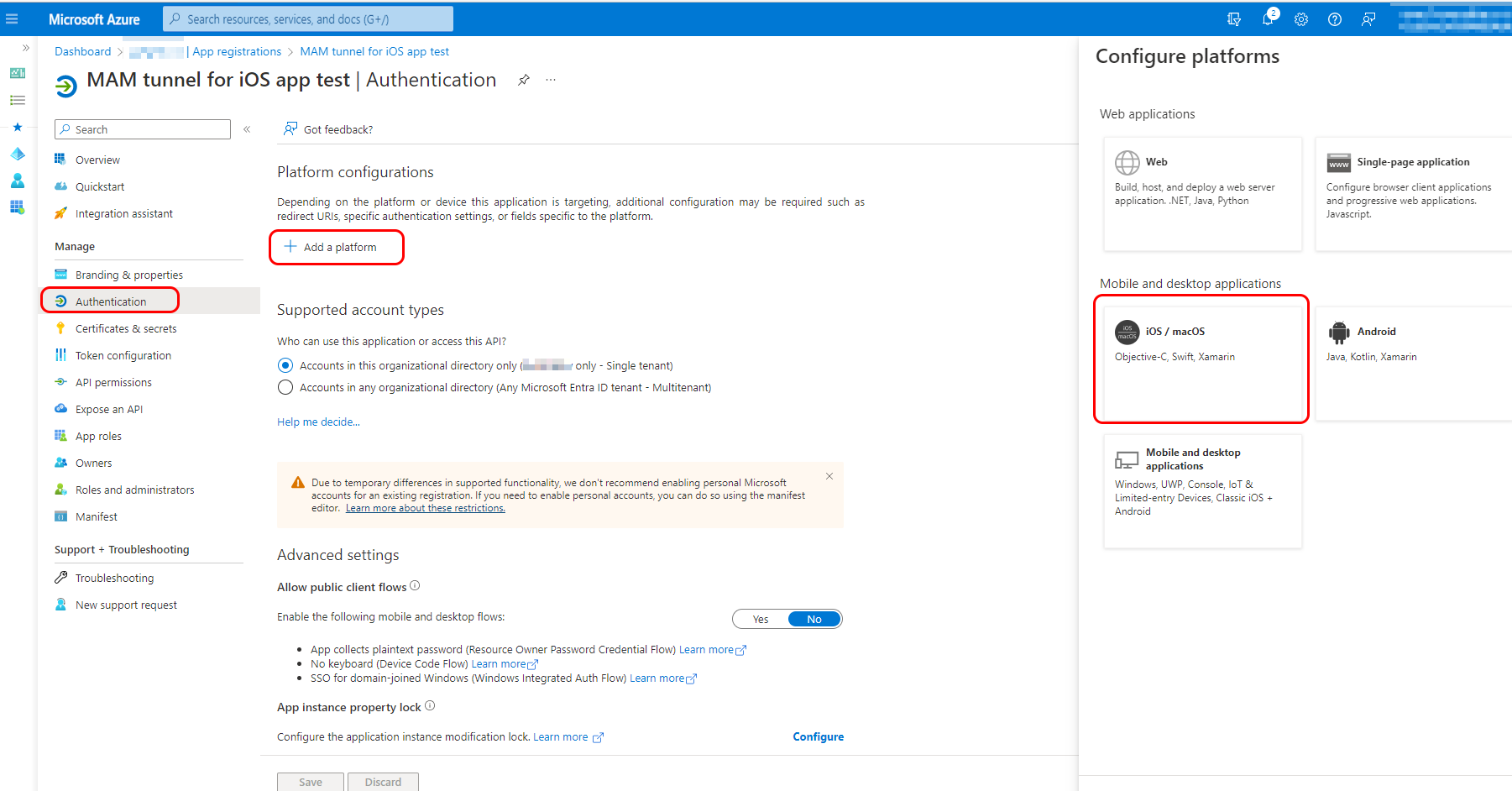

I fönstret Autentisering för din appregistrering väljer du + Lägg till en plattform och väljer sedan panelen för iOS/macOS. Fönstret Konfigurera din iOS- eller macOS-app öppnas.

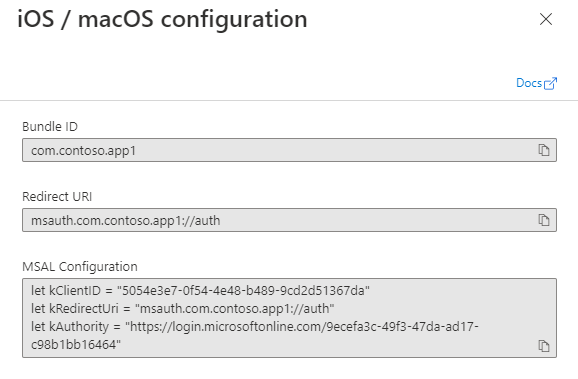

I fönstret Konfigurera din iOS- eller macOS-app anger du paket-ID :t för Xcode-appen som ska integreras med tunnel för MAM iOS SDK och väljer sedan Konfigurera. Konfigurationsfönstret för iOS/macOS öppnas.

Paket-ID:t i den här vyn måste exakt matcha paket-ID:t i Xcode. Den här informationen finns på följande platser i Xcode-projektet:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Projektgeneral >> identitet: Paket-ID

En omdirigerings-URI och MSAL-konfiguration genereras automatiskt. Välj Klar längst ned i dialogrutan för att slutföra. Inga andra inställningar krävs för autentisering.

När du sedan visar appregistreringen väljer du API-behörigheter och sedan + Lägg till en behörighet. Lägg till API-behörigheter för Microsoft Mobile Application Management och Microsoft Tunnel Gateway:

- På sidan Förfrågnings-API-behörigheter väljer du fliken för API:er som min organisation använder.

- Search för Microsoft Mobile Application Management markerar du resultatet och markerar sedan kryssrutan.

- Välj Lägg till behörigheter.

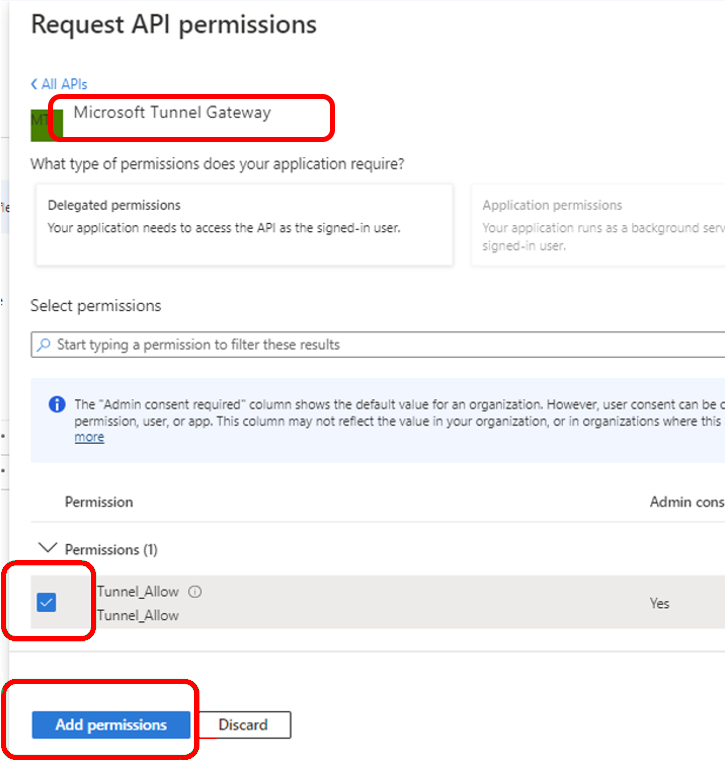

Upprepa sedan processen för den andra behörigheten:

- Välj + Lägg till en behörighet och gå till fliken API:er som min organisation använder .

- Search för Microsoft Tunnel Gateway markerar du resultatet och markerar sedan kryssrutan för Tillåt tunnel.

- Välj Lägg till behörigheter.

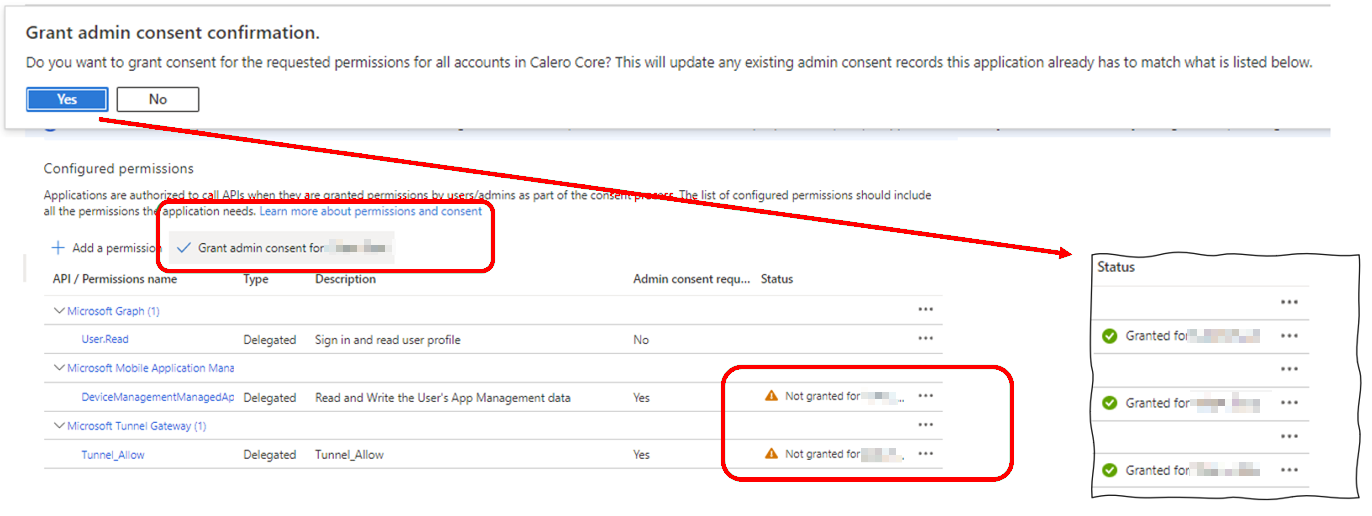

Slutför konfigurationen genom att gå tillbaka till fönstret API-behörigheter och välja Bevilja administratörsmedgivande för YOUR_TENANT och sedan välja Ja.

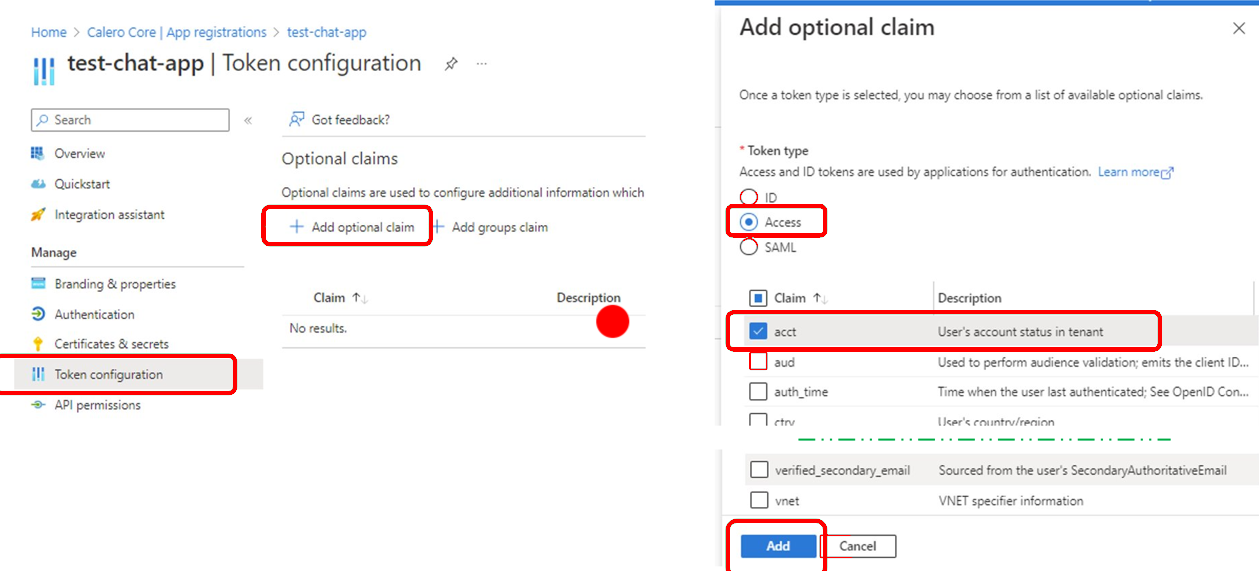

När du sedan visar appregistreringen väljer du Tokenkonfiguration och sedan + Lägg till valfritt anspråk. På sidan Lägg till valfritt anspråk för Tokentyp väljer du Åtkomst och sedan för Anspråk markerar du kryssrutan för acct. Tunnel för MAM kräver den här autentiseringstoken för att autentisera användare för att Microsoft Entra ID. Välj Lägg till för att slutföra konfigurationen av token.

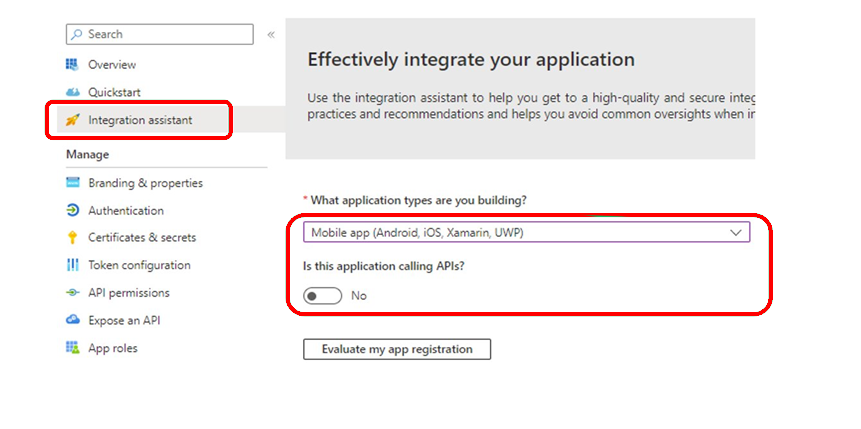

Om du vill kontrollera att alla inställningar har tillämpats väljer du Integration assistent:

- För Vilka programtyper skapar du? väljer du Mobilapp (Android, iOS, Xamarin, UWP).

- Ange Anropar det här programmet API:er?till Nej och välj sedan Utvärdera min appregistrering.

Resultaten bör visa statusen Slutförd för både rekommenderade konfigurationer och Avrådda konfigurationer.

Uppdatera en befintlig appregistrering

När du redan har en appregistrering kan du välja att uppdatera den i stället för att skapa en ny. Granska följande inställningar och gör ändringar när det behövs.

- Program-ID och klientorganisations-ID

- Autentiseringskonfiguration

- API-behörigheter

- Tokenkonfiguration

- Integration assistent

I Microsoft Entra administrationscenter expanderar du Program och väljer sedan Appregistreringar. Välj sedan den appregistrering som du vill granska och uppdatera för att öppna dess översiktsfönster . Registrera värdena för program-ID:t (klient)-ID:t och katalog-ID:t (klientorganisationen).

Dessa värden måste exakt matcha följande värden i Xcode-appprojektet:

- info.plist > IntuneMAMSettings

- Program-ID (klient) = ADALClientId

- Katalog-ID (klient) = ADALAuthority

- info.plist > IntuneMAMSettings

Välj Autentisering och granska appplattformstypen. Den måste vara iOS/macOS och ha ett paket-ID och en omdirigerings-URI. Omdirigerings-URI:n måste skapas som

msauth.Your_Bundle_ID://auth.Välj sedan Visa för att visa information om paket-ID och omdirigerings-URI. Kontrollera att det finns en MSAL-konfiguration . Om det inte är det kan du läsa Skapa ett Microsoft Entra program och tjänstens huvudnamn som kan komma åt resurser för vägledning.

Som i föregående steg jämför du värdena Paket-ID och Omdirigerings-URI med dessa värden från Xcode-appprojektet:

- Projektgeneral >> identitet: Paket-ID

- info.plist > IntuneMAMSettings: ADALRedirectUri

Kontrollera också att Xcode-paketidentifieraren i ditt appprojekt matchar appregistreringens paket-ID:

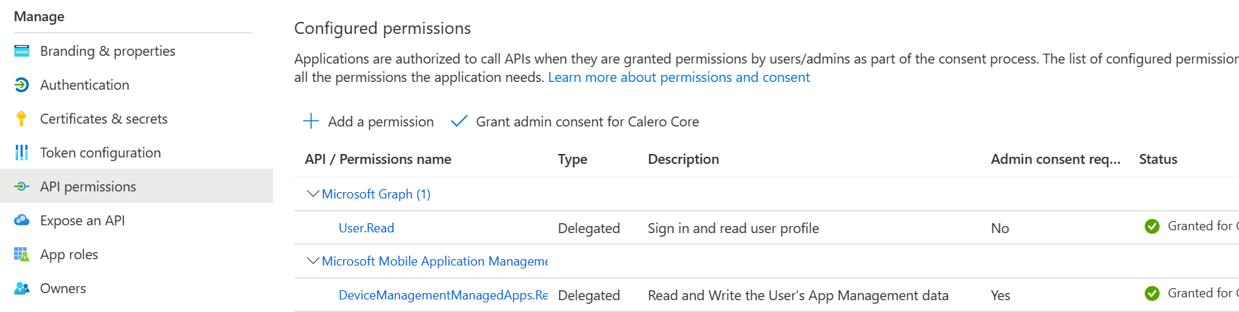

Verifiera och uppdatera API-behörigheterna. Kontrollera att du redan har angett behörigheter för Microsoft Graph och Microsoft Mobile Application Management .

Lägg sedan till behörigheter för tjänstens huvudnamn för Microsoft Tunnel Gateway :

Välj + Lägg till en behörighet.

Välj fliken API som min organisation använder

Search för Microsoft Tunnel Gateway och välj den för Att begära API-behörigheter.

Om Microsoft Tunnel Gateway inte visas i listan har den inte etablerats. Information om hur du etablerar den finns i Använda VPN-gateway för Microsoft Tunnel med principer för villkorsstyrd åtkomst.

Välj behörigheten Tunnel_Allow och välj Lägg till behörighet för att fortsätta.

Bevilja sedan administratörsmedgivande för de nya behörigheterna:

- Välj Bevilja administratörsmedgivande för YOUR_TENANT_NAME.

- I dialogrutan Bevilja bekräftelse av administratörsmedgivande väljer du Ja.

När du har uppdaterat bör du se följande tre API-behörigheter med statusen Beviljad för YOUR_TENANT_NAME:

- Microsoft Graph

- Microsoft Mobile Management

- Microsoft Tunnel Gateway

Välj Tokenkonfiguration för att bekräfta inställningarna. För Anspråk bör du se ett värde för acct med en tokentyp av åtkomst.

Om acct inte finns väljer du +Lägg till valfritt anspråk för att lägga till ett anspråk:

- För Tokentyp väljer du Åtkomst.

- Markera kryssrutan för acct.

- Välj Lägg till för att slutföra konfigurationen.

Välj Integration assistent för att verifiera appregistreringen:

- För Vilka programtyper skapar du? väljer du Mobilapp (Android, iOS, Xamarin, UWP)

- Ange Anropar det här programmet API:er?till Nej och välj sedan Utvärdera min appregistrering.

Resultaten bör visa statusen Slutförd för både rekommenderade konfigurationer och Avrådda konfigurationer.

Xcode Line of Business-appintegrering

Xcode är den Apple Integrated Developer Environment som körs på macOS och används för att integrera Tunnel for MAM iOS SDK med din app.

Följande är krav för att använda Xcode för att integrera en iOS-app för att använda Microsoft Tunnel för MAM iOS:

- macOS – Så här kör du Xcode

- Xcode 14.0 eller senare

- MAM-SDK – min version: 16.1.1

- MSAL-SDK – min version: 1.2.3

- Tunnel för MAM iOS SDK, tillgänglig på GitHub

Vägledning om hur du integrerar SDK finns i utvecklarhandboken för Tunnel för MAM iOS SDK.

Kända problem

Följande är kända problem eller begränsningar för Tunnel för MAM på iOS. Om du har kända problem med Microsoft Tunnel för MAM iOS SDK går du till utvecklarguiden för Tunnel for MAM iOS SDK.

MAM-tunnel stöds inte vid användning av MDM-tunneln

Du kan välja att använda MAM-tunnel med registrerade enheter i stället för att använda MDM-tunnelkonfigurationer. Distribution av både MAM- och MDM Tunnel App-konfigurationsprinciper som innehåller Microsoft Tunnel-inställningar, till samma enhet stöds dock inte och resulterar i klientnätverksfel.

Registrerade enheter kan till exempel inte ha en app som Microsoft Edge som använder MAM-tunnelappens konfigurationsprincipinställning medan andra appar använder MDM-tunnelkonfigurationer.

Lösning: Om du vill använda MAM Tunnel med registrerade enheter kontrollerar du att Defender för Endpoint iOS-appen inte har någon appkonfigurationsprincip med Microsoft Tunnel-inställningar konfigurerade.

Firebase-integrering med Tunnel för MAM iOS

När du använder Microsoft Tunnel för iOS med en app som integrerar Firebase kan initieringsproblem och oväntat beteende uppstå om appen inte upprättar en anslutning till Tunnel innan firebase initieras.

Lösning: Undvik det här problemet genom att se till att applogiken prioriterar att upprätta en lyckad anslutning till Tunnel innan du initierar Firebase.

Mer information om Firebase finns i https://firebase.google.com/.

Nyskapade anpassade appar visas inte i UX

När du skapar en anpassad appkonfigurationsprincip kanske den nyligen tillagda appen inte visas i listan över riktade appar eller listan över tillgängliga anpassade appar.

Lösning: Det här problemet kan lösas genom att uppdatera Intune administrationscenter och komma åt principen igen:

- I Intune administrationscenter går du till Appar>App Configuration Principer>Lägg till.

- Välj anpassade appar, lägg till ett paket- eller paket-ID för iOS, slutför flödet och skapa appkonfigurationsprincipen.

- Redigera de grundläggande inställningarna. Det nyligen tillagda paket-ID:t bör visas i listan över anpassade appar.

Microsoft Azure Authenticator-appen fungerar inte med Tunnel för villkorsstyrd åtkomst för MAM iOS

Lösning: Om du har en princip för villkorsstyrd åtkomst för Microsoft Tunnel Gateway som kräver multifaktorautentisering som en bevilja åtkomstkontroll måste du implementera metoden "onTokenRequiredWithCallback" i Microsoft Tunnel Delegate Class i dina verksamhetsspecifika program.

Federerade Microsoft Entra klienter

Skapa en allmän konfigurationsinställning i Appkonfiguration för att undanta kundernas STS (federerad server-URL) för att åtgärda problemet med MAM-Tunnel ansluta inloggning:

Erfarenhet av Edge-webbläsare när användare loggar in med arbetskonto. Det har också uppstått när användare loggar in på LOB-appen för första gången.

Lösning: Skapa en "Allmän konfigurationsinställning":

nyckel: com.microsoft.tunnel.custom_configuration

value: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Obs!

BypassedUrl ska innehålla federationens STS-slutpunkt.

Begränsningar när du använder Edge på iOS/iPadOS

Tunnel för MAM stöder inte:

- Lokala platser med Kerberos.

- Certifikatbaserad autentisering för webbplatser med Edge

Lösning: Ingen.

Tips

Tunnel för MAM på iOS stöder inloggning med NTLM-webbserver för integrerad autentisering med Microsoft Edge, men inte för verksamhetsspecifika appar (LOB). Mer information finns i Hantera webbplatser för enkel inloggning med NTLM i Hantera Microsoft Edge på iOS och Android med Intune.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för