Multifaktorautentisering för Microsoft 365

Lösenord är den vanligaste metoden för att autentisera en inloggning till en dator eller onlinetjänst, men de är också de mest sårbara. Personer kan välja enkla lösenord och använda samma lösenord för flera inloggningar till olika datorer och tjänster.

Om du vill ge en extra säkerhetsnivå för inloggningar måste du använda multifaktorautentisering (MFA), som använder både ett lösenord som ska vara starkt och en ytterligare verifieringsmetod baserad på:

- Något du har med dig som inte är lätt att duplicera, till exempel en smart telefon.

- Något som du unikt och biologiskt har, till exempel fingeravtryck, ansikte eller andra biometriska attribut.

Den ytterligare verifieringsmetoden används inte förrän användarens lösenord har verifierats. Med MFA, även om ett starkt användarlösenord komprometteras, har angriparen inte din smarta telefon eller ditt fingeravtryck för att slutföra inloggningen.

MFA-support i Microsoft 365

Som standard stöder både Microsoft 365 och Office 365 MFA för användarkonton med hjälp av:

- Ett sms som skickas till en telefon som kräver att användaren skriver en verifieringskod.

- Ett telefonsamtal.

- Microsoft Authenticator smart phone-appen.

I båda fallen använder MFA-inloggningen metoden "något du har med dig som inte är lätt att duplicera" för den ytterligare verifieringen. Det finns flera sätt att aktivera MFA för Microsoft 365 och Office 365:

- Med standardinställningar för säkerhet

- Med principer för villkorsstyrd åtkomst

- För varje enskilt användarkonto (rekommenderas inte)

Dessa sätt baseras på ditt Microsoft 365-abonnemang.

| Planera | Rekommendation | Typ av kund |

|---|---|---|

| Alla Microsoft 365-abonnemang | Använd standardinställningar för säkerhet, som kräver MFA för alla användarkonton. Du kan också konfigurera MFA per användare på enskilda användarkonton, men det rekommenderas inte. |

Småföretag |

| Microsoft 365 Business Premium Microsoft 365 E3 Microsoft Entra P1-licenser för ID |

Använd standardinställningar för säkerhet eller principer för villkorsstyrd åtkomst för att kräva MFA för användarkonton baserat på gruppmedlemskap, appar eller andra kriterier. | Småföretag till företag |

| Microsoft 365 E5 P2-licenser för Microsoft Entra-ID |

Använd Microsoft Entra ID Protection för att kräva MFA baserat på kriterier för inloggningsrisk. | Enterprise |

Standardinställningar för säkerhet

Standardinställningar för säkerhet är en ny funktion för Microsoft 365 och Office 365, betalade eller utvärderingsprenumerationer skapade efter den 21 oktober 2019. Dessa prenumerationer har säkerhetsstandarder aktiverade, vilket:

- Kräver att alla dina användare använder MFA med Microsoft Authenticator-appen.

- Blockerar äldre autentisering.

Användare har 14 dagar på sig att registrera sig för MFA med Microsoft Authenticator-appen från sina smartphones, som börjar från första gången de loggar in efter att standardinställningar för säkerhet har aktiverats. Efter 14 dagar kommer användaren inte att kunna logga in förrän MFA-registreringen är klar.

Standardinställningar för säkerhet säkerställer att alla organisationer har en grundläggande säkerhetsnivå för användarinloggning som är aktiverad som standard. Du kan inaktivera standardinställningar för säkerhet till förmån för MFA med principer för villkorsstyrd åtkomst.

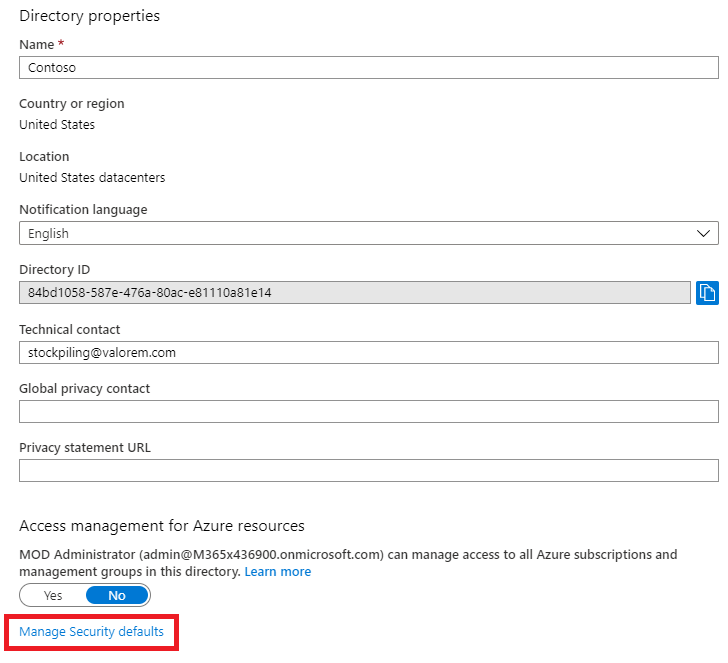

Du aktiverar eller inaktiverar standardinställningar för säkerhet från fönstret Egenskaper för Microsoft Entra ID i Azure Portal.

Du kan använda standardinställningar för säkerhet med alla Microsoft 365-abonnemang.

Mer information finns i den här översikten över standardinställningar för säkerhet.

Principer för villkorsstyrd åtkomst

Principer för villkorsstyrd åtkomst är en uppsättning regler som anger villkoren under vilka inloggningar utvärderas och tillåts. Du kan till exempel skapa en princip för villkorsstyrd åtkomst som anger:

- Om namnet på användarkontot är medlem i en grupp för användare som är tilldelade rollerna Exchange, användare, lösenord, säkerhet, SharePoint eller global administratör krävs MFA innan åtkomst tillåts.

Med den här principen kan du kräva MFA baserat på gruppmedlemskap i stället för att försöka konfigurera enskilda användarkonton för MFA när de tilldelas eller inte tilldelas från dessa administratörsroller.

Du kan också använda principer för villkorlig åtkomst för mer avancerade funktioner, till exempel att kräva MFA för specifika appar eller att inloggningen görs från en kompatibel enhet, till exempel din bärbara dator som kör Windows 10.

Du konfigurerar principer för villkorlig åtkomst från fönstret Säkerhet för Microsoft Entra ID i Azure Portal.

Du kan använda principer för villkorsstyrd åtkomst med:

- Microsoft 365 Business Premium

- Microsoft 365 E3 och E5

- P1- och Microsoft Entra-ID P2-licenser för Microsoft Entra-ID

För småföretag med Microsoft 365 Business Premium kan du enkelt använda principer för villkorsstyrd åtkomst med följande steg:

- Skapa en grupp som ska innehålla de användarkonton som kräver MFA.

- Aktivera principen Kräv MFA för globala administratörer .

- Skapa en gruppbaserad princip för villkorsstyrd åtkomst med följande inställningar:

- Tilldelningar > Användare och grupper: Namnet på din grupp från steg 1 ovan.

- Tilldelningar > Molnappar eller åtgärder: Alla molnappar.

- Åtkomstkontroller > Bevilja > bevilja åtkomst > Kräv multifaktorautentisering.

- Aktivera principen.

- Lägg till ett användarkonto i gruppen som skapades i steg 1 ovan och testa.

- Om du vill kräva MFA för ytterligare användarkonton lägger du till dem i gruppen som skapades i steg 1.

Med den här principen för villkorsstyrd åtkomst kan du distribuera MFA-kravet till dina användare i din egen takt.

Företag bör använda vanliga principer för villkorsstyrd åtkomst för att konfigurera följande principer:

Mer information finns i den här översikt över villkorsstyrd åtkomst.

Microsoft Entra ID Protection

Med Microsoft Entra ID Protection kan du skapa ytterligare en princip för villkorsstyrd åtkomst för att kräva MFA när inloggningsrisken är medelhög eller hög.

Du kan använda Microsoft Entra ID Protection och riskbaserade principer för villkorsstyrd åtkomst med:

- Microsoft 365 E5

- P2-licenser för Microsoft Entra-ID

Mer information finns i den här översikten över Microsoft Entra ID Protection.

Äldre MFA per användare (rekommenderas inte)

Du bör använda antingen standardinställningar för säkerhet eller principer för villkorsstyrd åtkomst för att kräva MFA för inloggningar med användarkontot. Men om något av dessa inte kan användas rekommenderar Microsoft starkt MFA för användarkonton som har administratörsroller, särskilt den globala administratörsrollen, för alla prenumerationer.

Du aktiverar MFA för enskilda användarkonton från fönstret Aktiva användare i Administrationscenter för Microsoft 365.

Nästa gång användaren loggar in uppmanas de att registrera sig för MFA och välja och testa den ytterligare verifieringsmetoden.

Använda dessa metoder tillsammans

I den här tabellen visas resultatet av att aktivera MFA med standardinställningar för säkerhet, principer för villkorsstyrd åtkomst och användarspecifika kontoinställningar.

| Objekt | Aktiverad | Inaktiverad | Metod för sekundär autentisering |

|---|---|---|---|

| Standardinställningar för säkerhet | Det går inte att använda principer för villkorsstyrd åtkomst | Det går att använda principer för villkorsstyrd åtkomst | Microsoft Authenticator-appen |

| Principer för villkorsstyrd åtkomst | Om några är aktiverade kan du inte aktivera standardinställningar för säkerhet | Om alla är inaktiverade kan du aktivera standardinställningar för säkerhet | Användardefinierad under MFA-registrering |

| Äldre MFA per användare (rekommenderas inte) | Åsidosätter standardinställningar för säkerhet och principer för villkorsstyrd åtkomst som kräver MFA vid varje inloggning | Åsidosättas av standardinställningar för säkerhet och principer för villkorsstyrd åtkomst | Användardefinierad under MFA-registrering |

Om standardinställningar för säkerhet är aktiverade uppmanas alla nya användare att registrera sig för MFA och använda Microsoft Authenticator-appen vid nästa inloggning.

Sätt att hantera MFA-inställningar

Det finns två sätt att hantera MFA-inställningar.

I Azure Portal kan du:

- Aktivera och inaktivera standardinställningar för säkerhet

- Konfigurera principer för villkorsstyrd åtkomst

I Administrationscenter för Microsoft 365 kan du konfigurera MFA-inställningar per användare och tjänst.

Nästa steg

Konfigurera MFA för Microsoft 365

Relaterat innehåll

Aktivera multifaktorautentisering (video)

Aktivera multifaktorautentisering för telefonen (video)

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för