Gäller för:

Ingår minskning av attackytan i Windows?

Minskning av attackytan var ursprungligen en funktion i sviten av exploit guard-funktioner som introducerades som en stor uppdatering av Microsoft Defender Antivirus, i Windows 10 version 1709. Microsoft Defender Antivirus är den inbyggda komponenten för program mot skadlig kod i Windows. Den fullständiga funktionsuppsättningen för minskning av attackytan är dock endast tillgänglig med en Windows Enterprise-licens. Observera också att vissa Microsoft Defender antivirusundantag gäller för regelundantag för minskning av attackytan. Se Referens för regler för minskning av attackytan – Microsoft Defender Antivirusundantag och regler för minskning av attackytan.

Behöver jag ha en företagslicens för att köra regler för minskning av attackytan?

Den fullständiga uppsättningen regler och funktioner för minskning av attackytan stöds bara om du har en företagslicens för Windows 10 eller Windows 11. Ett begränsat antal regler kan fungera utan en företagslicens. Om du har Microsoft 365 Business anger du Microsoft Defender Antivirus som din primära säkerhetslösning och aktiverar reglerna via PowerShell. Användning av minskning av attackytan utan en företagslicens stöds inte officiellt och du kommer inte att kunna använda de fullständiga funktionerna för minskning av attackytan.

Mer information om Windows-licensiering finns i Windows 10 Licensing (Licensiering) och hämta volume licensing guide for Windows 10 (Volymlicensieringsguide för Windows 10).

Stöds minskning av attackytan om jag har en E3-licens?

Ja. Minskning av attackytan stöds för Windows Enterprise E3 och senare.

Vilka funktioner stöds med en E5-licens?

Alla regler som stöds med E3 stöds också med E5.

E5 lägger till större integrering med Defender för Endpoint. Med E5 kan du visa aviseringar i realtid, finjustera regelundantag, konfigurera regler för minskning av attackytan och visa listor över händelserapporter.

Vilka regler stöds för närvarande för minskning av attackytan?

Minskning av attackytan stöder för närvarande alla regler nedan.

Vilka regler ska aktiveras? Alla, eller kan jag aktivera enskilda regler?

För att hjälpa dig att ta reda på vad som är bäst för din miljö rekommenderar vi att du aktiverar regler för minskning av attackytan i granskningsläge. Med den här metoden kan du fastställa den möjliga effekten för din organisation. Till exempel dina verksamhetsspecifika program.

Hur fungerar undantag för regler för minskning av attackytan?

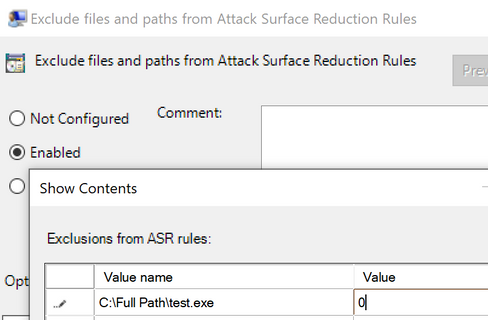

Om du lägger till ett undantag för regler för minskning av attackytan påverkar det varje regel för minskning av attackytan.

Undantag för regler för minskning av attackytan stöder jokertecken, sökvägar och miljövariabler. Mer information om hur du använder jokertecken i regler för minskning av attackytan finns i Konfigurera och validera undantag baserat på filnamnstillägg och mappplats.

Tänk på följande om undantag för regler för minskning av attackytan (inklusive jokertecken och variabler):

- De flesta undantag för regler för minskning av attackytan är oberoende av Microsoft Defender antivirusundantag. Men Microsoft Defender antivirusundantag gäller för vissa regler för minskning av attackytan. Se Referens för regler för minskning av attackytan – Microsoft Defender Antivirusundantag och regler för minskning av attackytan.

- Jokertecken kan inte användas för att definiera en enhetsbeteckning.

- Om du vill exkludera fler än en mapp använder du flera instanser av

\*\i en sökväg för att ange flera kapslade mappar (till exempelc:\Folder\*\*\Test) - Microsoft Endpoint Configuration Manager stöder jokertecken (* eller ?).

- Om du vill exkludera en fil som innehåller slumpmässiga tecken (automatisk filgenerering) kan du använda symbolen "?" (till exempel

C:\Folder\fileversion?.docx) - Undantag för minskning av attackytan i grupprincip stöder inte citattecken (motorn hanterar internt långa sökvägar, blanksteg osv., så det finns inget behov av att använda citattecken).

- Regler för minskning av attackytan körs under kontot NT AUTHORITY\SYSTEM, så miljövariabler är begränsade till maskinvariabler.

Hur gör jag för att vet vad jag behöver utesluta?

Olika regler för minskning av attackytan har olika skyddsflöden. Tänk alltid på vilken regel för minskning av attackytan som du konfigurerar skyddar mot och hur det faktiska körningsflödet panorerar ut.

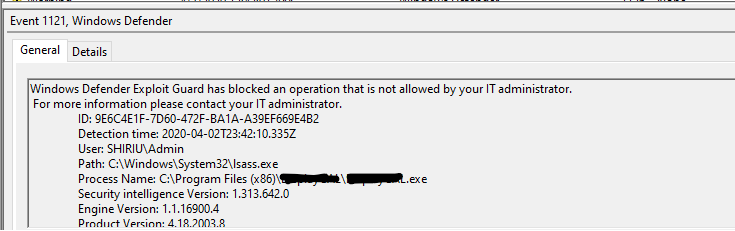

Exempel: Blockera stöld av autentiseringsuppgifter från undersystemet Windows local security authority reading directly from Local Security Authority Subsystem (LSASS) (Läsa direkt från LSASS)-processen (Local Security Authority Subsystem) kan vara en säkerhetsrisk, eftersom den kan exponera företagets autentiseringsuppgifter.

Den här regeln förhindrar att obetrodda processer har direkt åtkomst till LSASS-minne. När en process försöker använda funktionen OpenProcess() för att få åtkomst till LSASS, med åtkomstbehörigheten PROCESS_VM_READ, blockerar regeln specifikt åtkomsträtten.

Om du tittar på exemplet ovan, om du verkligen var tvungen att skapa ett undantag för processen att åtkomstbehörigheten blockerades, skulle tillägg av filnamnet tillsammans med den fullständiga sökvägen undanta det från att blockeras och efter att ha fått åtkomst till LSASS-processminnet. Värdet 0 innebär att reglerna för minskning av attackytan ignorerar den här filen/processen och inte blockerar/granskar den.

Hur gör jag för att konfigurera undantag per regel?

Information om hur du konfigurerar undantag per regel finns i Testa regler för minskning av attackytan.

Vilka regler rekommenderar Microsoft att aktivera?

Vi rekommenderar att du aktiverar alla möjliga regler. Det finns dock vissa fall där du inte bör aktivera en regel. Vi rekommenderar till exempel inte att aktivera regeln Blockera processskapanden från PSExec- och WMI-kommandon om du använder Microsoft Endpoint Configuration Manager (eller System Center Configuration Manager – SCCM) för att hantera dina slutpunkter.

Vi rekommenderar starkt att du läser varje regelspecifik information och/eller varningar, som är tillgängliga i vår offentliga dokumentation. omfattar flera grundpelare för skydd, t.ex. Office, autentiseringsuppgifter, skript, e-post osv. Alla regler för minskning av attackytan, förutom blockpersistence via WMI-händelseprenumeration, stöds i Windows 1709 och senare:

- Blockera missbruk av utnyttjade sårbara signerade drivrutiner

- Blockera körbart innehåll från e-postklienten och webbmeddelandet

- Blockera alla Office-program från att skapa underordnade processer

- Blockera Office-program från att skapa körbart innehåll

- Blockera Office-program från att mata in kod i andra processer

- Blockera JavaScript eller VBScript från att starta nedladdat körbart innehåll

- Blockera körning av potentiellt dolda skript

- Blockera Win32 API-anrop från Office-makro

- Använda avancerat skydd mot utpressningstrojaner

- Blockera stöld av autentiseringsuppgifter från undersystemet windows local security authority (lsass.exe)

- Blockera processskapanden från PSExec- och WMI-kommandon

- Blockera obetrodda och osignerade processer som körs från USB

- Blockera körbara filer från att köras om de inte uppfyller ett villkor för prevalens, ålder eller betrodd lista

- Blockera Office-kommunikationsprogram från att skapa underordnade processer

- Blockera Adobe Reader från att skapa underordnade processer

- Blockera beständighet via WMI-händelseprenumeration

Är undersystemet Lokal säkerhetsmyndighet aktiverat som standard?

Standardtillståndet för regeln för minskning av attackytan "Blockera stöld av autentiseringsuppgifter från undersystemet windows lokal säkerhetsmyndighet (lsass.exe)" ändras från Inte konfigurerad till Konfigurerad och standardläget är inställt på Blockera. Alla andra regler för minskning av attackytan förblir i standardtillståndet: Inte konfigurerat. Ytterligare filtreringslogik har redan införlivats i regeln för att minska slutanvändarmeddelanden. Kunder kan konfigurera regeln till lägena Granska, Varna eller Inaktiverad , vilket åsidosätter standardläget. Funktionen för den här regeln är densamma, oavsett om regeln är konfigurerad i läget på som standard eller om du aktiverar blockeringsläget manuellt.

Vilka är några bra rekommendationer för att komma igång med minskning av attackytan?

Testa hur regler för minskning av attackytan påverkar organisationen innan du aktiverar dem genom att köra regler för minskning av attackytan i granskningsläge under en kort tidsperiod. När du kör reglerna i granskningsläge kan du identifiera alla verksamhetsspecifika program som kan blockeras felaktigt och utesluta dem från minskning av attackytan.

Större organisationer bör överväga att distribuera regler för minskning av attackytan i "ringar" genom att granska och aktivera regler i allt bredare delmängder av enheter. Du kan ordna organisationens enheter i ringar med hjälp av Intune eller ett grupprincip hanteringsverktyg.

Hur länge ska jag testa en regel för minskning av attackytan i granskningsläge innan jag aktiverar den?

Håll regeln i granskningsläge i cirka 30 dagar för att få en bra baslinje för hur regeln fungerar när den är aktiv i hela organisationen. Under granskningsperioden kan du identifiera alla verksamhetsspecifika program som kan blockeras av regeln och konfigurera regeln så att den undantar dem.

Jag byter från en säkerhetslösning från tredje part till Defender för Endpoint. Finns det ett "enkelt" sätt att exportera regler från en annan säkerhetslösning för att minska attackytan?

I de flesta fall är det enklare och bättre att börja med de baslinjerekommendationer som föreslås av Defender för Endpoint än att försöka importera regler från en annan säkerhetslösning. Använd sedan verktyg som granskningsläge, övervakning och analys för att konfigurera den nya lösningen så att den passar dina unika behov.

Standardkonfigurationen för de flesta regler för minskning av attackytan, i kombination med Defender för Endpoints realtidsskydd, skyddar mot ett stort antal sårbarheter och sårbarheter.

Från Defender för Endpoint kan du uppdatera ditt försvar med anpassade indikatorer för att tillåta och blockera vissa programvarubeteenden. Minskning av attackytan möjliggör också viss anpassning av regler, i form av fil- och mappundantag. Som en allmän regel är det bäst att granska en regel under en viss tidsperiod och konfigurera undantag för alla verksamhetsspecifika program som kan blockeras.

Stöder minskning av attackytan fil- eller mappundantag som innehåller systemvariabler och jokertecken i sökvägen?

Ja. Mer information om hur du exkluderar filer eller mappar från regler för minskning av attackytan finns i Undanta filer och mappar från regler för minskning av attackytan och mer information om hur du använder systemvariabler och jokertecken i undantagna filsökvägar finns iKonfigurera och validera undantag baserat på filnamnstillägg och mappplats.

Omfattar reglerna för minskning av attackytan alla program som standard?

Det beror på regeln. De flesta regler för minskning av attackytan omfattar beteendet för Microsoft Office-produkter och -tjänster, till exempel Word, Excel, PowerPoint och OneNote eller Outlook. Vissa regler för minskning av attackytan, till exempel Blockera körning av potentiellt dolda skript, är mer allmänna i omfånget.

Stöder minskning av attackytan säkerhetslösningar från tredje part?

minskning av attackytan använder Microsoft Defender Antivirus för att blockera program. Det går inte att konfigurera minskning av attackytan för att använda en annan säkerhetslösning för blockering just nu.

Jag har en E5-licens och aktiverat vissa regler för minskning av attackytan tillsammans med Defender för Endpoint. Är det möjligt att en händelse för minskning av attackytan inte visas alls i Defender för Endpoints händelsetidslinje?

När ett meddelande utlöses lokalt av en regel för minskning av attackytan skickas även en rapport om händelsen till Defender för Endpoint-portalen. Om du har problem med att hitta händelsen kan du filtrera tidslinjen för händelser med hjälp av sökrutan. Du kan också visa händelser för minskning av attackytan genom att gå till Gå till hantering av attackytan från konfigurationshanteringsikonen i aktivitetsfältet Defender för molnet. Sidan för hantering av attackytan innehåller en flik för rapportidentifieringar, som innehåller en fullständig lista över regelhändelser för minskning av attackytan som rapporteras till Defender för Endpoint.

Jag använde en regel med hjälp av grupprincipobjektet. Nu när jag försöker kontrollera indexeringsalternativen för regeln i Microsoft Outlook får jag ett meddelande om "Åtkomst nekad".

Försök att öppna indexeringsalternativen direkt från Windows 10 eller Windows 11.

Välj ikonen Search i Aktivitetsfältet i Windows.

Ange indexeringsalternativ i sökrutan.

Kan kriterierna som används av regeln "Blockera körbara filer från att köras såvida de inte uppfyller ett prevalens-, ålders- eller betrodda listvillkor" konfigureras av en administratör?

Nej. De kriterier som används av den här regeln upprätthålls av Microsofts molnskydd för att hålla den betrodda listan ständigt uppdaterad med data som samlas in från hela världen. Lokala administratörer har inte skrivbehörighet för att ändra dessa data. Om du vill konfigurera den här regeln för att skräddarsy den för ditt företag kan du lägga till vissa program i undantagslistan för att förhindra att regeln utlöses.

Jag aktiverade regeln för minskning av attackytan, "Blockera körbara filer från att köras om de inte uppfyller ett kriterium för prevalens, ålder eller betrodd lista". Efter en tid uppdaterade jag en del av programvaran, och regeln blockerar den nu, även om den inte gjorde det tidigare. Gick något fel?

Den här regeln förlitar sig på att varje program har ett känt rykte, mätt med prevalens, ålder eller inkludering i en lista över betrodda appar. Regelns beslut att blockera eller tillåta ett program bestäms slutligen av Microsofts molnskydds bedömning av dessa kriterier.

Normalt kan molnskydd avgöra att en ny version av ett program liknar tidigare versioner så att den inte behöver utvärderas på nytt. Det kan dock ta lite tid för appen att skapa rykte efter att ha bytt version, särskilt efter en större uppdatering. Under tiden kan du lägga till programmet i undantagslistan för att förhindra att den här regeln blockerar viktiga program. Om du ofta uppdaterar och arbetar med nya versioner av program kan du i stället välja att köra den här regeln i granskningsläge.

Jag har nyligen aktiverat regeln för minskning av attackytan, "Blockera stöld av autentiseringsuppgifter från Undersystemet för windows lokala säkerhetsmyndighet (lsass.exe)", och jag får ett stort antal meddelanden. Vad är det som händer?

Ett meddelande som genereras av den här regeln indikerar inte nödvändigtvis skadlig aktivitet. Den här regeln är dock fortfarande användbar för att blockera skadlig aktivitet, eftersom skadlig kod ofta riktar sig mot lsass.exe för att få olaglig åtkomst till konton. Den lsass.exe processen lagrar användarautentiseringsuppgifter i minnet när en användare har loggat in. Windows använder dessa autentiseringsuppgifter för att verifiera användare och tillämpa lokala säkerhetsprinciper.

Eftersom många legitima processer under en vanlig dag anropar lsass.exe för autentiseringsuppgifter kan den här regeln vara särskilt högljudd. Om ett känt legitimt program gör att den här regeln genererar ett överdrivet antal meddelanden kan du lägga till den i undantagslistan. De flesta andra regler för minskning av attackytan genererar ett relativt mindre antal meddelanden, jämfört med den här, eftersom anrop till lsass.exe är typiskt för många program normala funktioner.

Är det en bra idé att aktivera regeln "Blockera stöld av autentiseringsuppgifter från undersystemet Windows local security authority (lsass.exe)", tillsammans med LSA-skydd?

Att aktivera den här regeln ger inte ytterligare skydd om du har LSA-skydd aktiverat också. Både regeln och LSA-skyddet fungerar på ungefär samma sätt, så att båda körs samtidigt skulle vara redundant. Ibland kanske du dock inte kan aktivera LSA-skydd. I dessa fall kan du aktivera den här regeln för att ge likvärdigt skydd mot skadlig kod som riktar sig mot lsass.exe.

Se även

- Översikt över minskning av attackytan

- Utvärdera regler för minskning av attackytan

- Distribution av regler för minskning av attackytan Steg 3: Implementera regler för minskning av attackytan

- Aktivera regler för minskning av attackytan

- Kompatibilitet för Microsoft Defender Antivirus med andra antivirusprogram/program mot skadlig kod