Principer för enhetskontroll i Microsoft Defender för Endpoint

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender för företag

I den här artikeln beskrivs principer, regler, poster, grupper och avancerade villkor för enhetskontroll. I princip definierar principer för enhetskontroll åtkomst för en uppsättning enheter. De enheter som finns i omfånget bestäms av en lista över inkluderade enhetsgrupper och en lista över undantagna enhetsgrupper. En princip gäller om enheten finns i alla inkluderade enhetsgrupper och ingen av de undantagna enhetsgrupperna. Om inga principer tillämpas tillämpas standardtillämpningen.

Som standard är enhetskontrollen inaktiverad, så åtkomst till alla typer av enheter tillåts. Mer information om enhetskontroll finns i Enhetskontroll i Microsoft Defender för Endpoint.

Kontrollera standardbeteendet

När enhetskontrollen är aktiverad är den aktiverad för alla enhetstyper som standard. Standardtillämpningen kan också ändras från Tillåt till Neka. Ditt säkerhetsteam kan också konfigurera de typer av enheter som enhetskontroll skyddar. I följande tabell nedan visas hur olika kombinationer av inställningar ändrar åtkomstkontrollbeslutet.

| Är enhetskontrollen aktiverad? | Standardbeteende | Enhetstyper |

|---|---|---|

| Nej | Åtkomst tillåts | – CD/DVD-enheter -Skrivare – Flyttbara medieenheter – Bärbara Windows-enheter |

| Ja | (Inte angivet) Åtkomst tillåts |

– CD/DVD-enheter -Skrivare – Flyttbara medieenheter – Bärbara Windows-enheter |

| Ja | Förneka | – CD/DVD-enheter -Skrivare – Flyttbara medieenheter – Bärbara Windows-enheter |

| Ja | Neka flyttbara medieenheter och skrivare | – Skrivare och flyttbara medieenheter (blockerade) – CD/DVD-enheter och bärbara Windows-enheter (tillåts) |

När enhetstyper har konfigurerats ignorerar enhetskontrollen i Defender för Endpoint begäranden till andra enhetsfamiljer.

Mer information finns i följande artiklar:

- Distribuera och hantera enhetskontroll med Intune

- Distribuera och hantera enhetskontroll med grupprincip

Policyer

För att ytterligare förfina åtkomsten till enheter använder enhetskontrollen principer. En princip är en uppsättning regler och grupper. Hur regler och grupper definieras varierar något mellan hanteringsupplevelser och operativsystem, enligt beskrivningen i följande tabell.

| Hanteringsverktyg | Operativsystem | Så här hanteras regler och grupper |

|---|---|---|

| Intune – Princip för enhetskontroll | Windows | Enhets- och skrivargrupper kan hanteras som återanvändbara inställningar och inkluderas i regler. Alla funktioner är inte tillgängliga i enhetskontrollprincipen (se Distribuera och hantera enhetskontroll med Microsoft Intune) |

| Intune – anpassad | Windows | Varje grupp/regel lagras som en XML-sträng i en anpassad konfigurationsprincip. OMA-URI innehåller GUID för gruppen/regeln. GUID måste genereras. |

| Grupprincip | Windows | Grupper och regler definieras i separata XML-inställningar i grupprincip-objektet (se Distribuera och hantera enhetskontroll med grupprincip). |

| Intune | Mac | Reglerna och principerna kombineras till en enda JSON och ingår i mobileconfig filen som distribueras med hjälp av Intune |

| JAMF | Mac | Reglerna och principerna kombineras till en enda JSON och konfigureras med jamf som enhetskontrollprincip (se Enhetskontroll för macOS) |

Regler och grupper identifieras med globalt unikt ID (GUID). Om principer för enhetskontroll distribueras med ett annat hanteringsverktyg än Intune måste GUID:erna genereras. Du kan generera GUID:erna med hjälp av PowerShell.

Schemainformation finns i JSON-schema för Mac.

Användare

Principer för enhetskontroll kan tillämpas på användare och/eller användargrupper.

Obs!

I artiklarna om enhetskontroll kallas användargrupper för användargrupper. Termen grupper refererar till grupper som definierats i enhetskontrollprincipen.

Med hjälp av Intune kan enhetskontrollprinciper på mac och Windows riktas till användargrupper som definierats i Entra-ID.

I Windows kan en användare eller användargrupp vara ett villkor för en post i en princip.

Poster med användar- eller användargrupper kan referera till objekt från antingen Entra-ID eller en lokal Active Directory.

Metodtips för att använda enhetskontroll med användare och användargrupper

Om du vill skapa en regel för en enskild användare i Windows skapar du en post med villkoret

Sidforeach-användare i en regelSkapa en regel för en användargrupp i Windows och Intune genom att antingen skapa en post med ett

Sidvillkor för varje användargrupp i en [regel] och rikta principen mot en datorgrupp i Intune eller skapa en regel utan villkor och rikta principen med Intune till användargruppen.På Mac använder du Intune och riktar principen mot en användargrupp i Entra-ID.

Varning

Använd inte både användar-/användargruppsvillkor i regler och mål för användargrupper i Intune.

Obs!

Om nätverksanslutningen är ett problem använder du Intune användargruppsinriktning eller en lokal Active Directory-grupp. Användar-/användargruppsvillkor som refererar till Entra-ID bör endast användas i miljöer som har en tillförlitlig anslutning till Entra-ID.

Regler

En regel definierar listan över inkluderade grupper och en lista över undantagna grupper. För att regeln ska gälla måste enheten finnas i alla inkluderade grupper och ingen av de undantagna grupperna. Om enheten matchar regeln utvärderas posterna för den regeln. En post definierar de åtgärds- och meddelandealternativ som tillämpas, om begäran matchar villkoren. Om inga regler gäller eller om inga poster matchar begäran tillämpas standardtillämpningen.

Om du till exempel vill tillåta skrivåtkomst för vissa USB-enheter och läsåtkomst för alla andra USB-enheter använder du följande principer, grupper och poster med standardtillämpning inställd på att neka.

| Grupp | Beskrivning |

|---|---|

| Alla flyttbara lagringsenheter | Flyttbara lagringsenheter |

| Skrivbara USBs | Lista över USB:er där skrivåtkomst tillåts |

| Regel | Inkluderade enhetsgrupper | Undantagna enhetsgrupper | Intrade |

|---|---|---|---|

| Skrivskyddad åtkomst för USBs | Alla flyttbara lagringsenheter | Skrivbara USBs | Skrivskyddad åtkomst |

| Skrivåtkomst för USBs | Skrivbara USBs | Skrivåtkomst |

Namnet på regeln visas i portalen för rapportering och i popup-meddelandet till användare, så se till att ge reglerna beskrivande namn.

Du kan konfigurera regler genom att redigera principer i Intune, med hjälp av en XML-fil i Windows eller med hjälp av en JSON-fil på Mac. Välj varje flik för mer information.

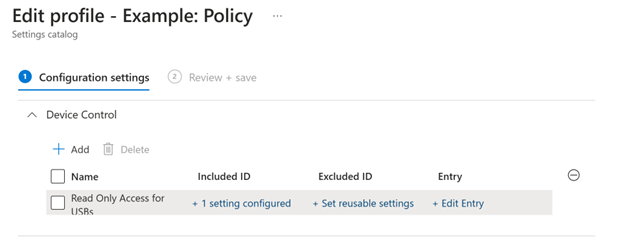

Följande bild visar konfigurationsinställningar för en enhetskontrollprincip i Intune:

I skärmbilden är det inkluderade ID:t och exkluderade ID:t referenser till inkluderade och exkluderade återanvändbara inställningsgrupper. En princip kan ha flera regler.

Intune respekterar inte ordningen på reglerna. Reglerna kan utvärderas i valfri ordning, så se till att uttryckligen exkludera grupper av enheter som inte omfattas av regeln.

Poster

Principer för enhetskontroll definierar åtkomst (kallas en post) för en uppsättning enheter. Poster definierar åtgärds- och meddelandealternativen för enheter som matchar principen och de villkor som definieras i posten.

| Inställning för post | Alternativ |

|---|---|

| AccessMask | Tillämpar endast åtgärden om åtkomståtgärderna matchar åtkomstmasken – Åtkomstmasken är bitvis ELLER för åtkomstvärdena: 1 – Enhetsläsning 2 – Enhetsskrivning 4 – Kör enhet 8 – Filläsning 16 – Filskrivning 32 – Kör fil 64 – Skriv ut Till exempel: Enhetsläsning, skrivning och körning = 7 (1+2+4) Enhetsläsning, Diskläsning = 9 (1+8) |

| Åtgärd | Tillåt Förneka AuditAllow AuditDeny |

| Anmälan | Ingen (standard) En händelse genereras Användaren får ett meddelande Filbevis samlas in |

Varning

Februari 2024-versionen ger inkonsekventa resultat för kunder med enhetskontroll som använder principer för flyttbara media med endast åtkomst på disk-/enhetsnivå (masker som är mindre än eller lika med 7). Tvingande åtgärder kanske inte fungerar som förväntat. För att åtgärda det här problemet rekommenderar vi att du återställer till den tidigare versionen.

Om enhetskontrollen har konfigurerats och en användare försöker använda en enhet som inte tillåts får användaren ett meddelande som innehåller namnet på enhetens kontrollprincip och namnet på enheten. Meddelandet visas en gång i timmen efter att den första åtkomsten nekats.

En post stöder följande valfria villkor:

- Villkor för användar-/användargrupp: Tillämpar endast åtgärden på den användar-/användargrupp som identifieras av SID

Obs!

För användargrupper och användare som lagras i Microsoft Entra-ID använder du objekt-ID:t i villkoret. För användargrupper och användare som lagras lokalt använder du säkerhetsidentifieraren (SID)

Obs!

I Windows kan SID för användaren som är inloggad hämtas genom att köra PowerShell-kommandot whoami /user.

- Datorvillkor: Tillämpar endast åtgärden på den enhet/grupp som identifieras av SID

- Villkor för parametrar: Tillämpar endast åtgärden om parametrarna matchar (se Avancerade villkor)

Poster kan begränsas ytterligare till specifika användare och enheter. Tillåt till exempel läsåtkomst till dessa USB:er endast för den här användaren på den här enheten.

| Politik | Inkluderade enhetsgrupper | Undantagna enhetsgrupper | Entry(ies) |

|---|---|---|---|

| Skrivskyddad åtkomst för USBs | Alla flyttbara lagringsenheter | Skrivbara USBs | Skrivskyddad åtkomst |

| Skrivåtkomst för USBs | Skrivbara USBs | Skrivåtkomst för användare 1 Skrivåtkomst för användare 2 på enhetsgrupp A |

Alla villkor i posten måste vara uppfyllda för att åtgärden ska tillämpas.

Du kan konfigurera poster med hjälp av Intune, en XML-fil i Windows eller en JSON-fil på Mac. Välj varje flik för mer information.

I Intune innehåller fältet Access-mask alternativ, till exempel:

- Läsa (disknivåläsning = 1)

- Skrivning (skrivning på disknivå = 2)

- Kör (kör på disknivå = 4)

- Skriv ut (Skriv ut = 64).

Alla funktioner visas inte i Intune användargränssnittet. Mer information finns i Distribuera och hantera enhetskontroll med Intune.

Grupper

Grupper definierar kriterier för filtrering av objekt efter deras egenskaper. Objektet tilldelas till gruppen om dess egenskaper matchar de egenskaper som definierats för gruppen.

Obs!

Grupper i det här avsnittet refererar inte till användargrupper.

Till exempel:

- Tillåtna USB:er är alla enheter som matchar någon av dessa tillverkare

- Förlorade USB:er är alla enheter som matchar något av dessa serienummer

- Tillåtna skrivare är alla enheter som matchar någon av dessa VID/PID

Egenskaperna kan matchas på fyra sätt: MatchAll, MatchAny, MatchExcludeAlloch MatchExcludeAny

MatchAll: Egenskaperna är en "And"-relation; Om administratören till exempel placerarDeviceIDochInstancePathID, för varje ansluten USB, kontrollerar systemet om USB uppfyller båda värdena.MatchAny: Egenskaperna är en "Eller"-relation; Om administratören till exempel placerar DeviceID ochInstancePathID, för varje ansluten USB, framtvingar systemet så länge USB har antingen ett identisktDeviceIDellerInstanceIDvärde.MatchExcludeAll: Egenskaperna är en "And"-relation. Alla objekt som INTE uppfyller omfattas. Om administratören till exempel placerarDeviceIDochInstancePathIDanvänderMatchExcludeAll, för varje ansluten USB, framtvingar systemet så länge USB inte har både identiskaDeviceIDvärden ochInstanceIDvärden.MatchExcludeAny: Egenskaperna är en "Eller"-relation. Alla objekt som INTE uppfyller omfattas. Om administratören till exempel placerarDeviceIDochInstancePathIDanvänderMatchExcludeAny, för varje ansluten USB, framtvingar systemet så länge USB inte har något identisktDeviceIDellerInstanceIDvärde.

Grupper används på två sätt: för att välja enheter för inkludering/exkludering i regler och för att filtrera åtkomst för avancerade villkor. Den här tabellen sammanfattar grupptyperna och hur de används.

| Typ | Beskrivning | O/S | Inkludera/exkludera regler | Avancerade villkor |

|---|---|---|---|---|

| Enhet (standard) | Filtrera enheter och skrivare | Windows/Mac | X | |

| Nätverk | Filtrera nätverksvillkor | Windows | X | |

| VPN-anslutning | Filtrera VPN-villkor | Windows | X | |

| Fil | Filtrera filegenskaper | Windows | X | |

| Utskriftsjobb | Filteregenskaper för filen som skrivs ut | Windows | X |

De enheter som omfattas av principen som bestäms av en lista över inkluderade grupper och en lista över undantagna grupper. En regel gäller om enheten finns i alla inkluderade grupper och ingen av de undantagna grupperna. Grupper kan bestå av egenskaperna för enheter. Följande egenskaper kan användas:

| Egenskap | Beskrivning | Windows-enheter | Mac-enheter | Skrivare |

|---|---|---|---|---|

FriendlyNameId |

Det egna namnet i Windows Enhetshanteraren | J | N | J |

PrimaryId |

Enhetens typ | J | J | J |

VID_PID |

Leverantörs-ID är den fyrsiffriga leverantörskod som USB-kommittén tilldelar leverantören. Produkt-ID är den fyrsiffriga produktkod som leverantören tilldelar enheten. Jokertecken stöds. Till exempel 0751_55E0 |

J | N | J |

PrinterConnectionId |

Typ av skrivaranslutning: -USB -Företags -Nätverk -Universella -Filen -Anpassade -Lokala |

N | N | J |

BusId |

Information om enheten (mer information finns i avsnitten som följer den här tabellen) | J | N | N |

DeviceId |

Information om enheten (mer information finns i avsnitten som följer den här tabellen) | J | N | N |

HardwareId |

Information om enheten (mer information finns i avsnitten som följer den här tabellen) | J | N | N |

InstancePathId |

Information om enheten (mer information finns i avsnitten som följer den här tabellen) | J | N | N |

SerialNumberId |

Information om enheten (mer information finns i avsnitten som följer den här tabellen) | J | J | N |

PID |

Produkt-ID är den fyrsiffriga produktkod som leverantören tilldelar enheten | J | J | N |

VID |

Leverantörs-ID är den fyrsiffriga leverantörskod som USB-kommittén tilldelar leverantören. | J | J | N |

APFS Encrypted |

Om enheten är APFS-krypterad | N | J | N |

Använda Windows Enhetshanteraren för att fastställa enhetsegenskaper

För Windows-enheter kan du använda Enhetshanteraren för att förstå egenskaperna för enheter.

Öppna Enhetshanteraren, leta upp enheten, högerklicka på Egenskaper och välj sedan fliken Information.

I listan Egenskap väljer du Enhetsinstanssökväg.

Värdet som visas för enhetsinstanssökvägen är

InstancePathId, men det innehåller även andra egenskaper:USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

Egenskaperna i enhetshanteraren mappas till enhetskontroll enligt följande tabell:

Enhetshanteraren Enhetskontroll Maskinvaru-ID:t HardwareIdVisningsnamn FriendlyNameIdÖverordnade VID_PIDDeviceInstancePath InstancePathId

Använda rapporter och avancerad jakt för att fastställa egenskaper för enheter

Enhetsegenskaper har lite olika etiketter i avancerad jakt. Tabellen nedan mappar etiketterna i portalen till propertyId i en enhetskontrollprincip.

| Microsoft Defender portalegenskap | Egenskaps-ID för enhetskontroll |

|---|---|

| Medienamn | FriendlyNameId |

| Leverantörs-ID | HardwareId |

| Deviceid | InstancePathId |

| Serienummer | SerialNumberId |

Obs!

Kontrollera att det markerade objektet har rätt medieklass för principen. I allmänhet använder du Class Name == USBför flyttbar lagring .

Konfigurera grupper i Intune, XML i Windows eller JSON på Mac

Du kan konfigurera grupper i Intune, med hjälp av en XML-fil för Windows eller med hjälp av en JSON-fil på Mac. Välj varje flik för mer information.

Obs!

Group Id I XML och id i JSON används för att identifiera gruppen i enhetskontrollen. Det är inte en referens till någon annan, till exempel en användargrupp i Entra-ID.

Återanvändbara inställningar i Intune mappa till enhetsgrupper. Du kan konfigurera återanvändbara inställningar i Intune.

Det finns två typer av grupper: Skrivarenhet och flyttbar lagring. I följande tabell visas egenskaperna för dessa grupper.

| Grupptyp | Egenskaper |

|---|---|

| Skrivarenhet | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| Flyttbar lagring | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

Avancerade villkor

Poster kan begränsas ytterligare baserat på parametrar. Parametrar tillämpar avancerade villkor som sträcker sig utanför enheten. Avancerade villkor möjliggör detaljerad kontroll baserat på nätverk, VPN-anslutning, fil- eller utskriftsjobb som utvärderas.

Obs!

Avancerade villkor stöds endast i XML-format.

Nätverksvillkor

I följande tabell beskrivs egenskaper för nätverksgrupper:

| Egenskap | Beskrivning |

|---|---|

NameId |

Namnet på nätverket. Jokertecken stöds. |

NetworkCategoryId |

Giltiga alternativ är Public, Privateeller DomainAuthenticated. |

NetworkDomainId |

Giltiga alternativ är NonDomain, Domain, DomainAuthenticated. |

Dessa egenskaper läggs till i DescriptorIdList för en grupp av typen Nätverk. Här är ett exempelfragment:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

Gruppen refereras sedan till som parametrar i posten, vilket visas i följande kodfragment:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

VILLKOR FÖR VPN-anslutning

I följande tabell beskrivs VPN-anslutningsvillkoren:

| Namn | Beskrivning |

|---|---|

NameId |

Namnet på VPN-anslutningen. Jokertecken stöds. |

VPNConnectionStatusId |

Giltiga värden är Connected eller Disconnected. |

VPNServerAddressId |

Strängvärdet VPNServerAddressför . Jokertecken stöds. |

VPNDnsSuffixId |

Strängvärdet VPNDnsSuffixför . Jokertecken stöds. |

Dessa egenskaper läggs till i DescriptorIdList för en grupp av typen VPNConnection, enligt följande kodfragment:

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

Sedan refereras gruppen till som parametrar i en post, vilket visas i följande kodfragment:

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

Filvillkor

I följande tabell beskrivs filgruppsegenskaper:

| Namn | Beskrivning |

|---|---|

PathId |

Sträng, värde för filsökväg eller namn. Jokertecken stöds. Gäller endast för filtypsgrupper. |

I följande tabell visas hur egenskaper läggs till i DescriptorIdList en filgrupp:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30f}" Type="File" MatchType="MatchAny">

<DescriptorIdList>

<PathId>*.exe</PathId>

<PathId>*.dll</PathId>

</DescriptorIdList>

</Group>

Gruppen refereras sedan till som parametrar i en post, vilket visas i följande kodfragment:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

Villkor för utskriftsjobb

I följande tabell beskrivs PrintJob gruppegenskaper:

| Namn | Beskrivning |

|---|---|

PrintOutputFileNameId |

Utdatamålfilens sökväg för utskrift till fil. Jokertecken stöds. Till exempel C:\*\Test.pdf |

PrintDocumentNameId |

Källfilens sökväg. Jokertecken stöds. Den här sökvägen kanske inte finns. Lägg till exempel till text i en ny fil i Anteckningar och skriv sedan ut utan att spara filen. |

Dessa egenskaper läggs till i DescriptorIdList en grupp av typen PrintJob, vilket visas i följande kodfragment:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

Gruppen refereras sedan till som parametrar i en post, vilket visas i följande kodfragment:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>

Filbevis

Med enhetskontroll kan du lagra bevis på filer som har kopierats till flyttbara enheter eller skrivits ut. När filbevis är aktiverat skapas en RemovableStorageFileEvent . Beteendet för filbevis styrs av alternativ i åtgärden Tillåt, enligt beskrivningen i följande tabell:

| Alternativ | Beskrivning |

|---|---|

8 |

Skapa en RemovableStorageFileEvent händelse medFileEvidenceLocation |

16 |

Skapa utan RemovableStorageFileEventFileEvidenceLocation |

Fältet FileEvidenceLocation i har platsen för bevisfilen, om en har skapats. Bevisfilen har ett namn som slutar i .dupoch dess plats styrs av inställningen DataDuplicationFolder .

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för