Översikt över enhetsidentifiering

Gäller för:

För att skydda din miljö måste du inventera de enheter som finns i nätverket. Det kan dock ofta vara dyrt, utmanande och tidskrävande att mappa enheter i ett nätverk.

Microsoft Defender för Endpoint tillhandahåller en enhetsidentifieringsfunktion som hjälper dig att hitta ohanterade enheter som är anslutna till företagets nätverk utan att behöva extra apparater eller besvärliga processändringar. Enhetsidentifiering använder registrerade slutpunkter i nätverket för att samla in, avsöka eller genomsöka nätverket för att identifiera ohanterade enheter. Med funktionen för enhetsidentifiering kan du identifiera:

- Företagsslutpunkter (arbetsstationer, servrar och mobila enheter) som ännu inte har registrerats i Defender för Endpoint

- Nätverksenheter som routrar och växlar

- IoT-enheter som skrivare och kameror

Okända och ohanterade enheter medför betydande risker för ditt nätverk – oavsett om det är en icke-mönstret skrivare, nätverksenheter med svaga säkerhetskonfigurationer eller en server utan säkerhetskontroller. När enheter har identifierats kan du:

- Registrera ohanterade slutpunkter till tjänsten, vilket ökar säkerhetssynligheten för dem.

- Minska attackytan genom att identifiera och utvärdera sårbarheter och identifiera konfigurationsluckor.

Titta på den här videon för en snabb översikt över hur du utvärderar och registrerar ohanterade enheter som Defender för Endpoint har identifierat.

Med den här funktionen är en säkerhetsrekommendering för att registrera enheter till Defender för Endpoint tillgänglig som en del av den befintliga Microsoft Defender – hantering av säkerhetsrisker upplevelsen.

Identifieringsmetoder

Du kan välja det identifieringsläge som ska användas av dina registrerade enheter. Läget styr den synlighetsnivå som du kan få för ohanterade enheter i företagets nätverk.

Det finns två tillgängliga identifieringslägen:

Grundläggande identifiering: I det här läget samlar slutpunkter passivt in händelser i nätverket och extraherar enhetsinformation från dem. Grundläggande identifiering använder SenseNDR.exe binärfil för passiv nätverksdatainsamling och ingen nätverkstrafik initieras. Slutpunkter extraherar data från all nätverkstrafik som visas av en registrerad enhet. Med grundläggande identifiering får du bara begränsad synlighet för ohanterade slutpunkter i nätverket.

Standardidentifiering (rekommenderas): Med det här läget kan slutpunkter aktivt hitta enheter i nätverket för att utöka insamlade data och identifiera fler enheter – vilket hjälper dig att skapa en tillförlitlig och sammanhängande enhetsinventering. Förutom enheter som observerades med hjälp av den passiva metoden använder standardläget även vanliga identifieringsprotokoll som använder multicast-frågor i nätverket för att hitta ännu fler enheter. Standardläget använder smart, aktiv avsökning för att identifiera ytterligare information om observerade enheter för att utöka befintlig enhetsinformation. När standardläget är aktiverat kan minimal och försumbar nätverksaktivitet som genereras av identifieringssensorn observeras av nätverksövervakningsverktygen i din organisation.

Du kan ändra och anpassa identifieringsinställningarna. Mer information finns i Konfigurera enhetsidentifiering.

Viktigt

Standardidentifiering är standardläget för alla kunder från och med 19 juli 2021. Du kan välja att ändra den här konfigurationen till basic via inställningssidan. Om du väljer grundläggande läge får du bara begränsad synlighet för ohanterade slutpunkter i nätverket.

Identifieringsmotorn skiljer mellan nätverkshändelser som tas emot i företagsnätverket jämfört med utanför företagsnätverket. Enheter som inte är anslutna till företagsnätverk identifieras inte eller visas inte i enhetsinventeringen.

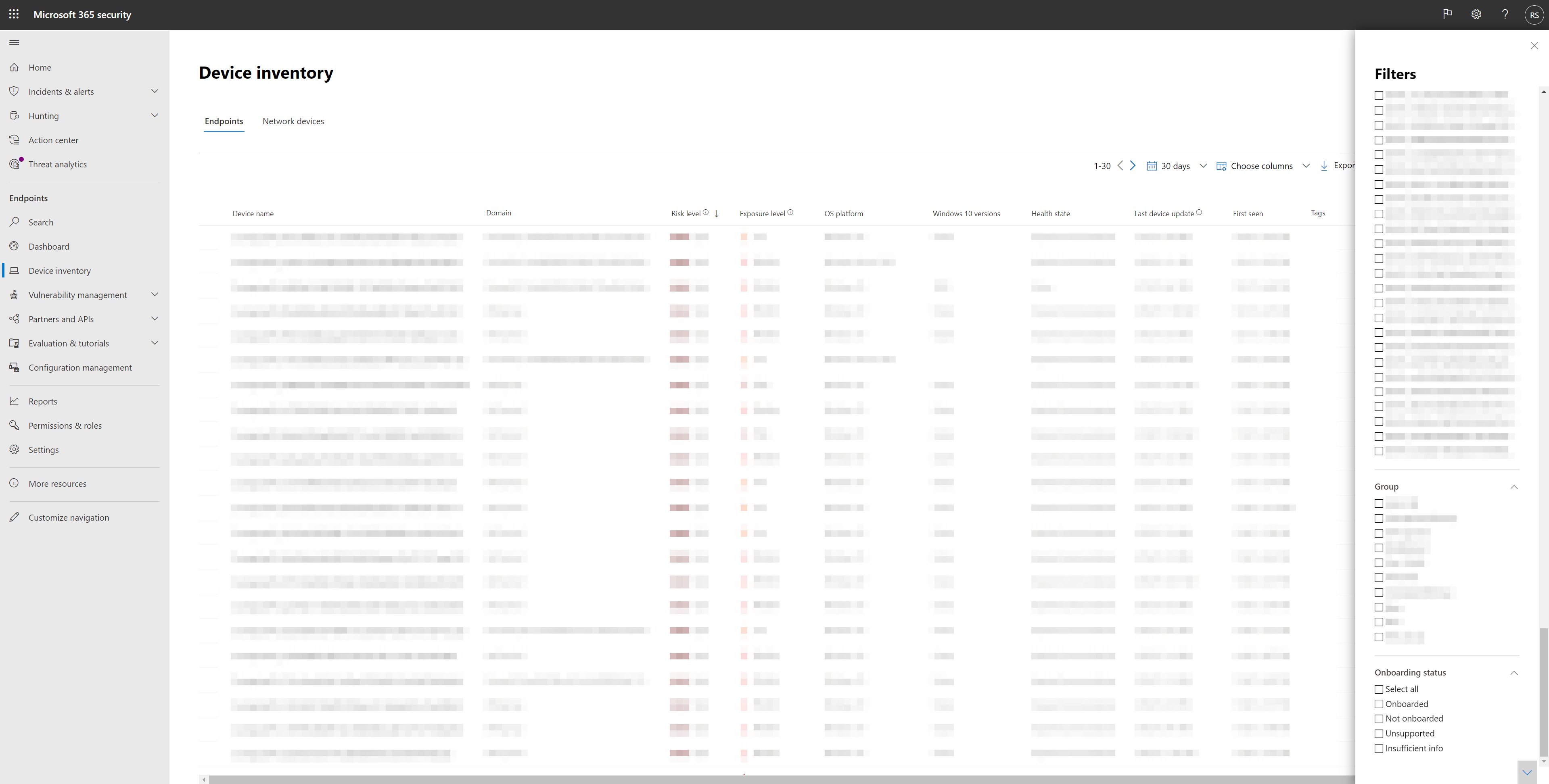

Enhets inventerings rapport

Enheter som har identifierats men inte har registrerats och skyddats av Defender för Endpoint visas i enhetsinventeringen.

Om du vill utvärdera dessa enheter kan du använda ett filter i enhetsinventeringslistan med namnet Registreringsstatus, som kan ha något av följande värden:

- Registrerad: Slutpunkten registreras i Defender för Endpoint.

- Kan registreras: Slutpunkten identifierades i nätverket och operativsystemet identifierades som en som stöds av Defender för Endpoint, men den är inte registrerad för närvarande. Vi rekommenderar starkt att du registrerar dessa enheter.

- Stöds inte: Slutpunkten upptäcktes i nätverket men stöds inte av Defender för Endpoint.

- Otillräcklig information: Systemet kunde inte fastställa enhetens support. Om du aktiverar standardidentifiering på fler enheter i nätverket kan de identifierade attributen utökas.

Tips

Du kan alltid använda filter för att undanta ohanterade enheter från enhetsinventeringslistan. Du kan också använda kolumnen registreringsstatus i API-frågor för att filtrera bort ohanterade enheter.

Mer information finns i Enhetsinventering.

Identifiering av nätverksenheter

Det stora antalet ohanterade nätverksenheter som distribueras i en organisation skapar en stor attackyta och utgör en betydande risk för hela företaget. Defender för Endpoint-funktioner för nätverksidentifiering hjälper dig att se till att nätverksenheter identifieras, klassificeras korrekt och läggs till i tillgångslagret.

Nätverksenheter hanteras inte som standardslutpunkter eftersom Defender för Endpoint inte har någon sensor inbyggd i själva nätverksenheterna. Dessa typer av enheter kräver en agentlös metod där en fjärrgenomsökning hämtar nödvändig information från enheterna. För att göra detta används en utsedd Defender för Endpoint-enhet i varje nätverkssegment för att utföra periodiska autentiserade genomsökningar av förkonfigurerade nätverksenheter. Defender for Endpoints funktioner för sårbarhetshantering ger integrerade arbetsflöden för att skydda identifierade växlar, routrar, WLAN-styrenheter, brandväggar och VPN-gatewayer.

Mer information finns i Nätverksenheter.

Integrering av enhetsidentifiering

För att hantera utmaningen att få tillräckligt med synlighet för att hitta, identifiera och skydda din fullständiga OT/IOT-tillgångsinventering stöder Defender för Endpoint nu följande integrering:

- Microsoft Defender för IoT: Den här integreringen kombinerar Defender for Endpoints enhetsidentifieringsfunktioner med de agentlösa övervakningsfunktionerna i Microsoft Defender för IoT för att skydda företags-IoT-enheter som är anslutna till ett IT-nätverk (till exempel VoIP (Voice over Internet Protocol), skrivare och smarta TV-apparater). Mer information finns i Aktivera Enterprise IoT-säkerhet med Defender för Endpoint.

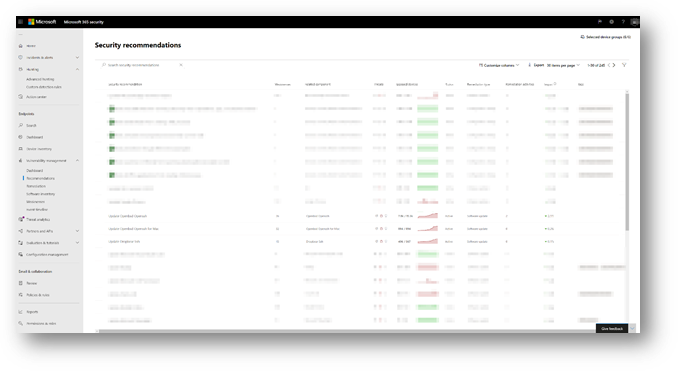

Sårbarhetsbedömning på identifierade enheter

Sårbarheter och risker på dina enheter samt andra identifierade ohanterade enheter i nätverket är en del av de aktuella Defender Vulnerability Management-flödena under "Säkerhetsrekommendationer" och representeras på entitetssidor i portalen. Search för "SSH"-relaterade säkerhetsrekommendationer för att hitta SSH-sårbarheter som är relaterade till ohanterade och hanterade enheter.

Använda avancerad jakt på identifierade enheter

Du kan använda avancerade jaktfrågor för att få insyn på identifierade enheter. Hitta information om identifierade enheter i tabellen DeviceInfo eller nätverksrelaterad information om dessa enheter i tabellen DeviceNetworkInfo.

Fråga information om identifierade enheter

Kör den här frågan i tabellen DeviceInfo för att returnera alla identifierade enheter tillsammans med den senaste informationen för varje enhet:

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId // Get latest known good per device Id

| where isempty(MergedToDeviceId) // Remove invalidated/merged devices

| where OnboardingStatus != "Onboarded"

Genom att anropa funktionen SeenBy kan du i din avancerade jaktfråga få information om vilken registrerad enhet som en identifierad enhet har setts av. Den här informationen kan hjälpa dig att fastställa nätverksplatsen för varje identifierad enhet och därefter hjälpa till att identifiera den i nätverket.

DeviceInfo

| where OnboardingStatus != "Onboarded"

| summarize arg_max(Timestamp, *) by DeviceId

| where isempty(MergedToDeviceId)

| limit 100

| invoke SeenBy()

| project DeviceId, DeviceName, DeviceType, SeenBy

Mer information finns i funktionen SeenBy().

Fråga nätverksrelaterad information

Enhetsidentifiering utnyttjar Defender för Endpoint-registrerade enheter som en nätverksdatakälla för att tillskriva aktiviteter till icke-registrerade enheter. Nätverkssensorn på den registrerade Defender for Endpoint-enheten identifierar två nya anslutningstyper:

- ConnectionAttempt – ett försök att upprätta en TCP-anslutning (syn)

- ConnectionAcknowledged – en bekräftelse på att en TCP-anslutning accepterades (syn\ack)

Det innebär att när en icke-registrerad enhet försöker kommunicera med en registrerad Defender för Endpoint-enhet, genererar försöket en DeviceNetworkEvent och de icke-registrerade enhetsaktiviteterna kan ses på den registrerade enhetens tidslinje och via tabellen Advanced hunting DeviceNetworkEvents.

Du kan prova den här exempelfrågan:

DeviceNetworkEvents

| where ActionType == "ConnectionAcknowledged" or ActionType == "ConnectionAttempt"

| take 10

Nästa steg

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för