Nätverksskydd för Linux

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Viktigt

En del information gäller förinstallerad produkt som kan ha ändrats mycket innan den släpps kommersiellt. Microsoft lämnar inga garantier, uttryckliga eller underförstådda, med avseende på den information som anges här.

Översikt

Microsoft tar nätverksskyddsfunktioner till Linux.

Nätverksskydd bidrar till att minska attackytan för dina enheter från Internetbaserade händelser. Det hindrar anställda från att använda alla program för att få åtkomst till farliga domäner som kan vara värdar för:

- Nätfiskebedrägerier

- Utnyttjar

- annat skadligt innehåll på Internet

Nätverksskyddet utökar omfånget för Microsoft Defender SmartScreen för att blockera all utgående HTTP-trafik som försöker ansluta till källor med lågt rykte. Blocken för utgående HTTP-trafik baseras på domänen eller värdnamnet.

Webbinnehållsfiltrering för Linux

Du kan använda webbinnehållsfiltrering för testning med nätverksskydd för Linux. Se Webbinnehållsfiltrering.

Kända problem

- Nätverksskydd implementeras som en VPN-tunnel (virtuellt privat nätverk). Avancerade alternativ för paketroutning med hjälp av skript för anpassade nftables/iptables är tillgängliga.

- Blockera/varna UX är inte tillgängligt

- Kundfeedback samlas in för ytterligare designförbättringar

Obs!

För att utvärdera effektiviteten hos Linux Web Threat Protection rekommenderar vi att du använder webbläsaren Firefox, som är standard för alla distributioner.

Förutsättningar

- Licensiering: Microsoft Defender för Endpoint klientorganisation (kan vara utvärderingsversion) och plattformsspecifika krav som finns i Microsoft Defender för Endpoint för plattformar som inte är Windows-plattformar

- Registrerade datorer:

- Lägsta Linux-version: En lista över distributioner som stöds finns i Microsoft Defender för Endpoint i Linux.

- Microsoft Defender för Endpoint Linux-klientversion: 101.78.13 -insiderFast(förhandsversion)

Instruktioner

Distribuera Linux manuellt finns i Distribuera Microsoft Defender för Endpoint på Linux manuellt

I följande exempel visas sekvensen med kommandon som behövs för mdatp-paketet på ubuntu 20.04 för insiders-Fast-kanalen.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Registrering av enhet

Om du vill registrera enheten måste du ladda ned Python-registreringspaketet för Linux-servern från Microsoft Defender XDR – Inställningar –>> Enhetshantering –> Registrering och körning:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Validering

Kontrollera att nätverksskyddet har effekt på alltid blockerade platser:

Granska diagnostikloggar

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

Så här avslutar du valideringsläget

Inaktivera nätverksskydd och starta om nätverksanslutningen:

sudo mdatp config network-protection enforcement-level --value disabled

Avancerad konfiguration

Som standard är Linux-nätverksskyddet aktivt på standardgatewayen. routning och tunneltrafik är internt konfigurerade. Om du vill anpassa nätverksgränssnitten ändrar du parametern networkSetupMode från konfigurationsfilen /opt/microsoft/mdatp/conf/ och startar om tjänsten:

sudo systemctl restart mdatp

Konfigurationsfilen gör det också möjligt för användaren att anpassa:

- proxyinställning

- SSL-certifikatarkiv

- enhetsnamn för tunneltrafik

- IP

- och mera

Standardvärdena testades för alla distributioner enligt beskrivningen i Microsoft Defender för Endpoint i Linux

Portalen för Microsoft Defender

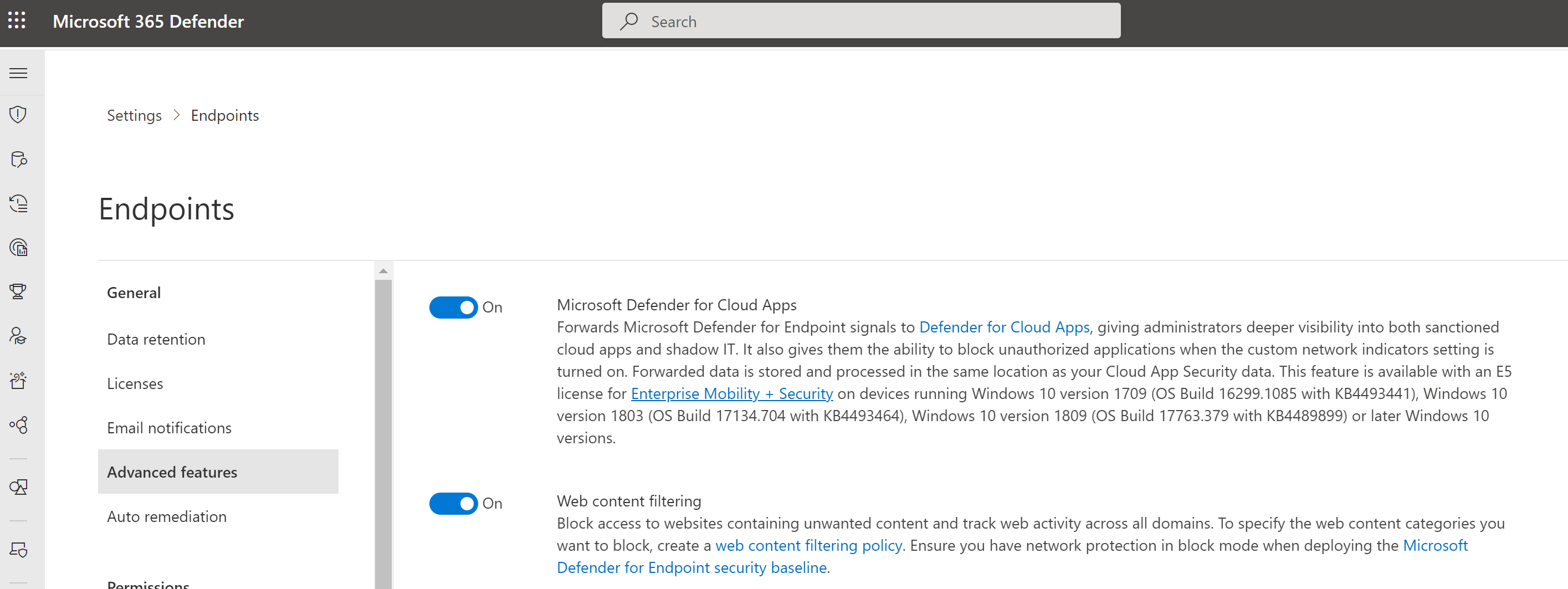

Kontrollera också attavancerade funktioner i Microsoft Defender>Inställningar> förslutpunkter> som växlingsknappen Anpassade nätverksindikatorer är aktiverade.

Viktigt

Växlingsknappen " Anpassade nätverksindikatorer" ovan styr aktiveringen av anpassade indikatorerför ALLA plattformar med stöd för nätverksskydd, inklusive Windows. Påminnelse om att för att indikatorer ska framtvingas i Windows måste du också uttryckligen ha Nätverksskydd aktiverat.

Så här utforskar du funktionerna

Lär dig hur du skyddar din organisation mot webbhot med hjälp av skydd mot webbhot.

- Skydd mot webbhot är en del av webbskyddet i Microsoft Defender för Endpoint. Den använder nätverksskydd för att skydda dina enheter mot webbhot.

Kör igenom flödet Anpassade indikatorer för kompromisser för att hämta block av typen Anpassad indikator.

Utforska webbinnehållsfiltrering.

Obs!

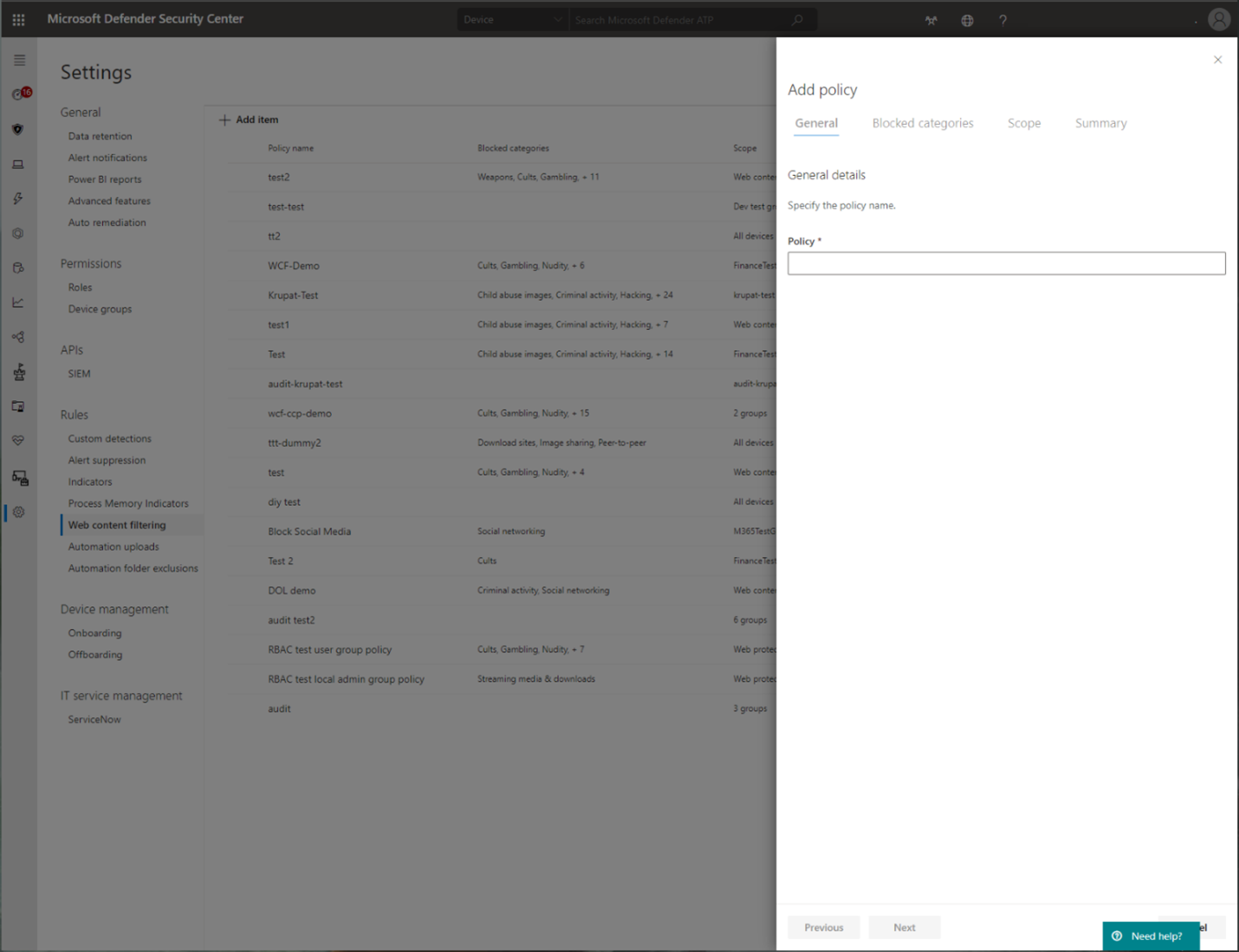

Om du tar bort en princip eller ändrar enhetsgrupper samtidigt kan detta orsaka en fördröjning i principdistributionen. Tips: Du kan distribuera en princip utan att välja någon kategori i en enhetsgrupp. Den här åtgärden skapar en granskningsprincip som hjälper dig att förstå användarbeteendet innan du skapar en blockeringsprincip.

Skapande av enhetsgrupp stöds i Defender för Endpoint Plan 1 och Plan 2.

Integrera Microsoft Defender för Endpoint med Defender för Cloud Apps och dina nätverksskyddsaktiverade macOS-enheter har funktioner för tillämpning av slutpunktsprinciper.

Obs!

Identifiering och andra funktioner stöds för närvarande inte på dessa plattformar.

Scenarier

Följande scenarier stöds i den offentliga förhandsversionen:

Skydd mot webbhot

Skydd mot webbhot är en del av webbskyddet i Microsoft Defender för Endpoint. Den använder nätverksskydd för att skydda dina enheter mot webbhot. Genom att integrera med Microsoft Edge och populära webbläsare från tredje part som Chrome och Firefox stoppar skydd mot webbhot webbhot utan en webbproxy. Skydd mot webbhot kan skydda enheter när de är lokala eller borta. Skydd mot webbhot stoppar åtkomsten till följande typer av webbplatser:

- nätfiskewebbplatser

- vektorer för skadlig kod

- sårbarhetswebbplatser

- ej betrodda webbplatser eller webbplatser med lågt rykte

- webbplatser som du har blockerat i din anpassade indikatorlista

Mer information finns i Skydda din organisation mot webbhot

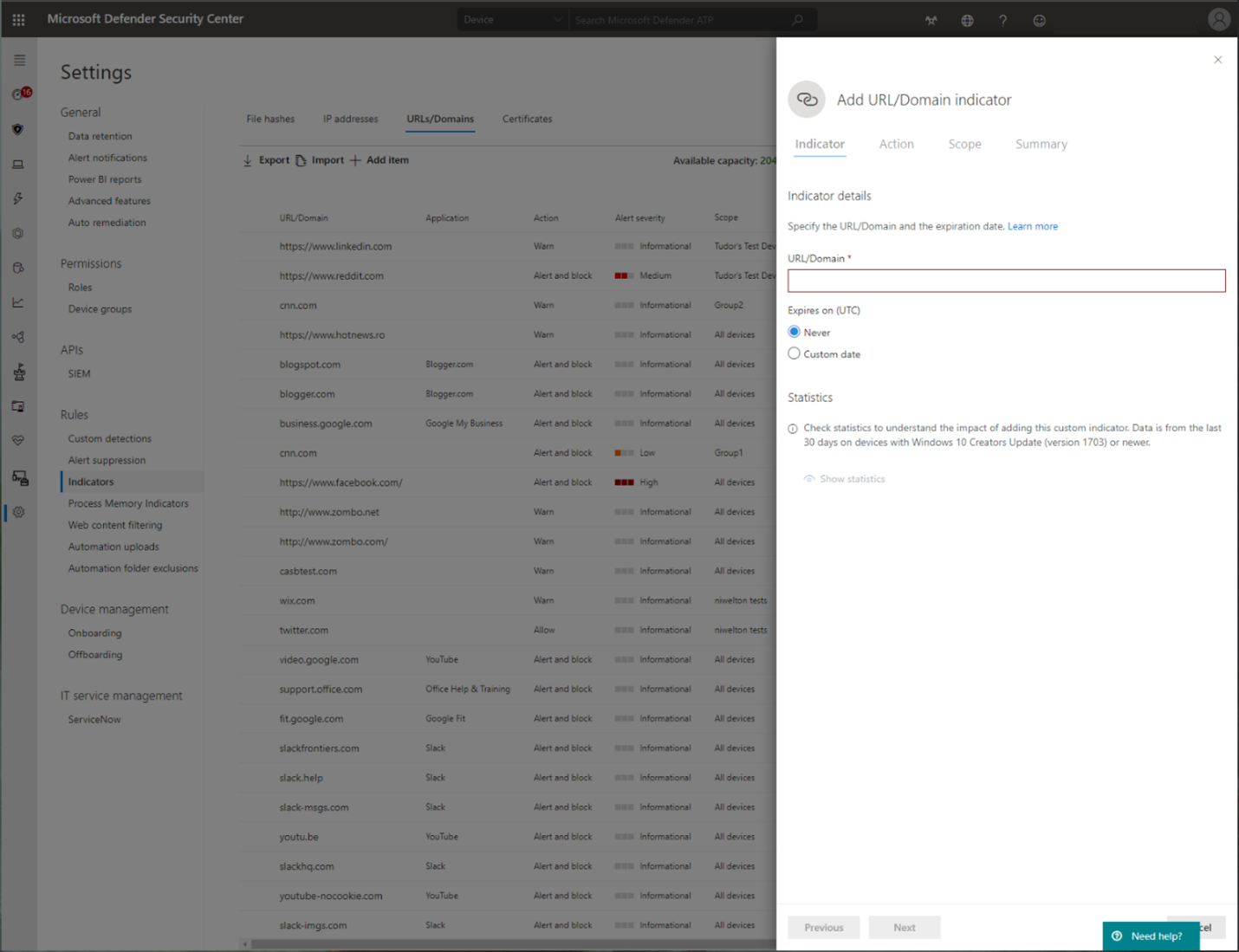

Anpassade indikatorer för kompromiss

Indikator för kompromettering (IoCs) är en viktig funktion i varje slutpunktsskyddslösning. Den här funktionen ger SecOps möjlighet att ange en lista över indikatorer för identifiering och blockering (förebyggande och svar).

Skapa indikatorer som definierar identifiering, förebyggande och exkludering av entiteter. Du kan definiera vilken åtgärd som ska vidtas samt varaktigheten för när åtgärden ska tillämpas och omfånget för den enhetsgrupp som den ska tillämpas på.

Källor som stöds för närvarande är molnidentifieringsmotorn i Defender för Endpoint, motorn för automatiserad undersökning och reparation samt slutpunktsskyddsmotorn (Microsoft Defender Antivirus).

Mer information finns i: Skapa indikatorer för IP-adresser och URL:er/domäner.

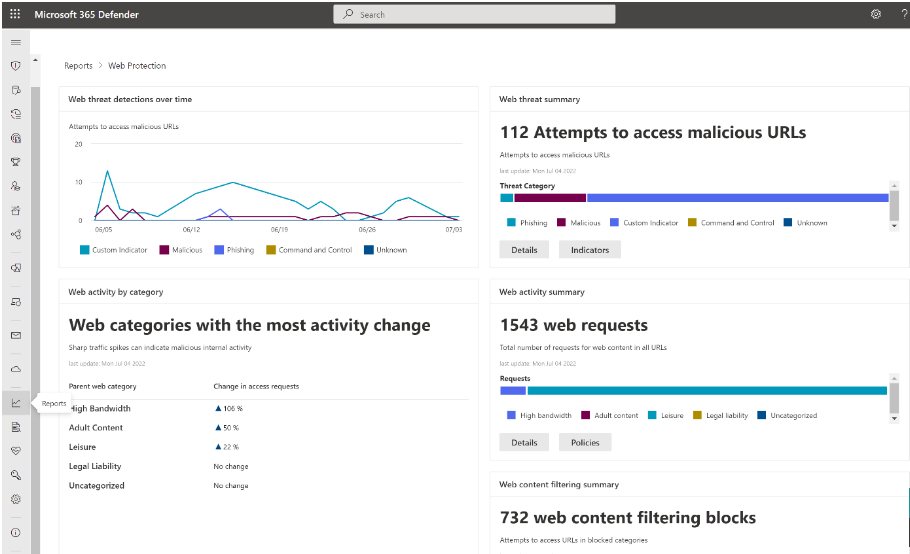

Filtrering av webbinnehåll

Webbinnehållsfiltrering är en del av webbskyddsfunktionerna i Microsoft Defender för Endpoint och Microsoft Defender för företag. Filtrering av webbinnehåll gör det möjligt för din organisation att spåra och reglera åtkomsten till webbplatser baserat på deras innehållskategorier. Många av dessa webbplatser (även om de inte är skadliga) kan vara problematiska på grund av efterlevnadsregler, bandbreddsanvändning eller andra problem.

Konfigurera principer i dina enhetsgrupper för att blockera vissa kategorier. Om du blockerar en kategori hindras användare i angivna enhetsgrupper från att komma åt URL:er som är associerade med kategorin. För alla kategorier som inte blockeras granskas URL:erna automatiskt. Användarna kan komma åt URL:erna utan avbrott och du samlar in åtkomststatistik för att skapa ett mer anpassat principbeslut. Användarna ser ett blockmeddelande om ett element på sidan som de visar gör anrop till en blockerad resurs.

Webbinnehållsfiltrering är tillgängligt i de större webbläsare, med block som utförs av Windows Defender SmartScreen (Microsoft Edge) och Nätverksskydd (Chrome, Firefox, Brave och Opera). Mer information om webbläsarstöd finns i Krav.

Mer information om rapportering finns i Webbinnehållsfiltrering.

Microsoft Defender for Cloud Apps

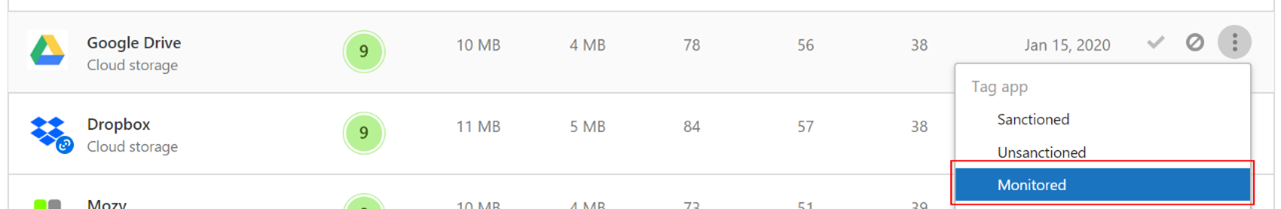

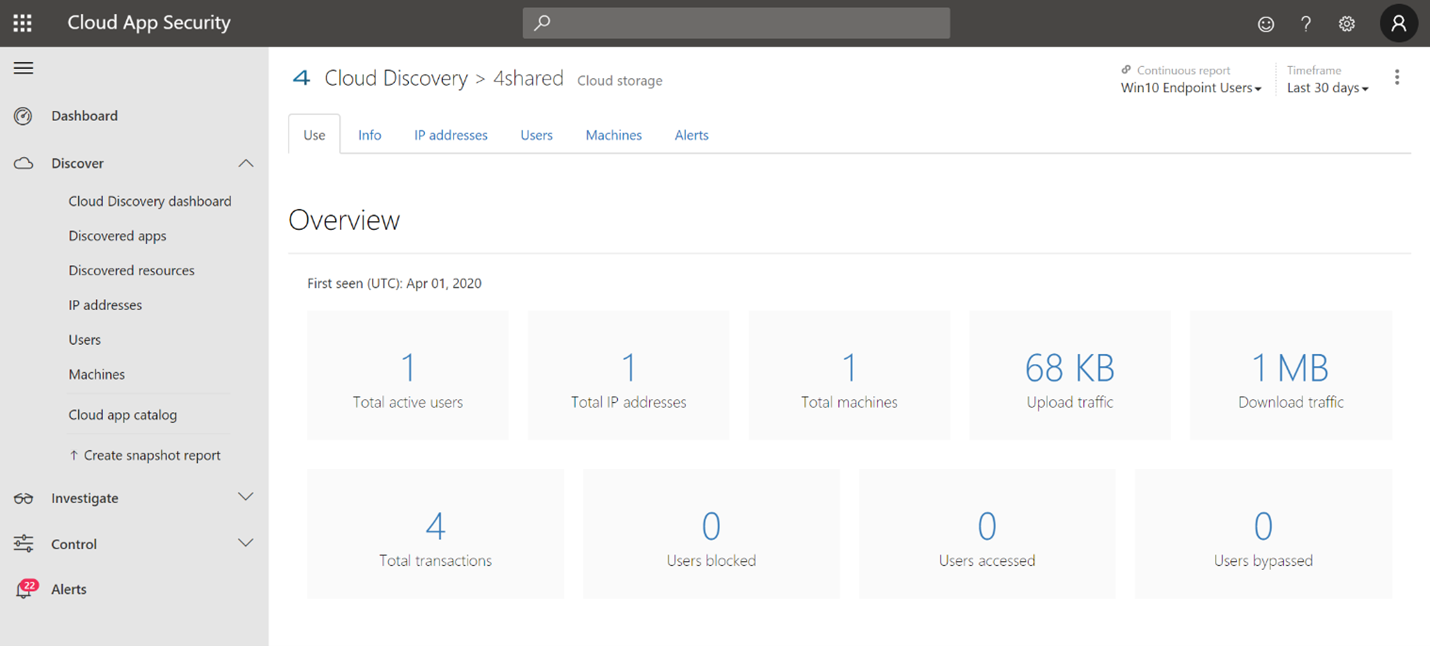

Microsoft Defender for Cloud Apps/Cloud App Catalog identifierar appar som du vill att slutanvändarna ska varnas för vid åtkomst med Microsoft Defender XDR för slutpunkten och markera dem som Övervakade. Domänerna som anges under övervakade appar synkroniseras senare till Microsoft Defender XDR för slutpunkten:

Inom 10–15 minuter visas dessa domäner i Microsoft Defender XDR under Indikatorer-URL>:er/domäner med Action=Warn. I serviceavtalet för tillämpning (se information i slutet av den här artikeln).

Se även

- Skydda ditt nätverk

- Aktivera nätverksskydd

- Webbskydd

- Skapa indikatorer

- Filtrering av webbinnehåll

- Microsoft Defender för Endpoint för Linux

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för