Identifierar angrepp med utpressningstrojaner som drivs av människor med Microsoft Defender XDR

Obs!

Vill du uppleva Microsoft Defender XDR? Läs mer om hur du kan utvärdera och pilottesta Microsoft Defender XDR.

Utpressningstrojaner är en typ av utpressningsattack som förstör eller krypterar filer och mappar, vilket förhindrar åtkomst till kritiska data eller stör kritiska affärssystem. Det finns två typer av utpressningstrojaner:

- Utpressningstrojaner är skadlig kod som sprids med nätfiske eller mellan enheter och krypterar filer innan de kräver lösensumma.

- Utpressningstrojaner som drivs av människor är en planerad och samordnad attack av aktiva cyberbrottslingar som använder flera attackmetoder. I många fall används kända tekniker och verktyg för att infiltrera din organisation, hitta de tillgångar eller system som är värda att utpressa och sedan kräva en lösensumma. När angriparen komprometterar ett nätverk utför han rekognosering av tillgångar och system som kan krypteras eller utpressas. Angriparna krypterar eller exfilterar sedan data innan de kräver en lösensumma.

Den här artikeln beskriver proaktiv identifiering av nya eller pågående attacker med utpressningstrojaner som drivs av människor med Microsoft Defender-portalen, en XDR-lösning (extended detection and response) för följande säkerhetstjänster:

- Microsoft Defender för Endpoint

- Microsoft Defender för Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps (inklusive tillägg för appstyrning)

- Microsoft Entra ID Protection

- Microsoft Defender för IoT

- Microsoft 365 Business Premium

- Microsoft Defender för företag

Information om hur du förhindrar utpressningstrojanattacker finns i Distribuera snabbt förebyggande av utpressningstrojaner – Fas 3: Gör det svårt att komma in.

Vikten av proaktiv identifiering

Eftersom utpressningstrojaner som drivs av människor vanligtvis utförs av aktiva angripare som kanske utför stegen för att infiltrera och upptäcka dina mest värdefulla data och system i realtid, är den tid det tar att identifiera utpressningstrojanattacker avgörande.

Om aktiviteter före lösensumma upptäcks snabbt minskar sannolikheten för en allvarlig attack. Steget före lösensumman omfattar vanligtvis följande tekniker: inledande åtkomst, rekognosering, stöld av autentiseringsuppgifter, lateral förflyttning och persistens. Dessa tekniker kan till en början verka orelaterade och ofta flyga under radarn. Om dessa tekniker leder till lösenstadiet är det ofta för sent. Microsoft Defender XDR kan hjälpa dig att identifiera de små och till synes orelaterade incidenterna som en möjlig del av en större utpressningstrojankampanj.

- När det upptäcks under pre-ransom-fasen kan mindre åtgärder, till exempel isolera infekterade enheter eller användarkonton, användas för att störa och åtgärda attacken.

- Om identifieringen kommer i ett senare skede, till exempel när den skadliga kod som används för att kryptera filer distribueras, kan mer aggressiva reparationssteg som kan orsaka driftstopp behöva användas för att störa och åtgärda attacken.

Avbrott i verksamheten är sannolikt när du svarar på en attack med utpressningstrojaner. Slutfasen för en utpressningstrojanattack är ofta ett val mellan stilleståndstid som orsakas av angripare med stora risker, eller ett kontrollerat driftstopp för att säkerställa nätverkssäkerheten och ge dig tid att undersöka fullständigt. Vi rekommenderar aldrig att du betalar lösensumma. Att betala cyberbrottslingar för att få en dekrypteringsnyckel för utpressningstrojaner ger ingen garanti för att dina krypterade data kommer att återställas. Se Svar på utpressningstrojaner – Microsofts säkerhetsblogg.

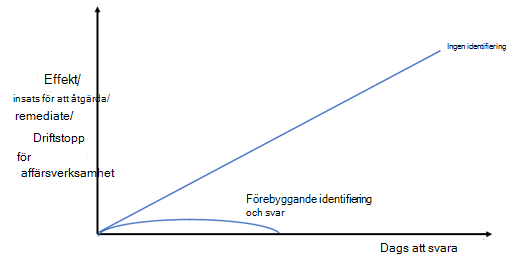

Här är den kvalitativa relationen mellan effekten av en utpressningstrojanattack och din tid att svara utan identifiering jämfört med proaktiv identifiering och svar.

Proaktiv identifiering via vanliga verktyg och tekniker för skadlig kod

I många fall använder utpressningstrojaner som drivs av människor välkända och fälttestade taktiker för skadlig kod, tekniker, verktyg och procedurer, inklusive nätfiske, komprometterande av företags-e-post (BEC) och stöld av autentiseringsuppgifter. Dina säkerhetsanalytiker måste bli medvetna om och bekanta sig med hur angripare använder vanliga metoder för skadlig kod och cyberattacker för att få fotfäste i din organisation.

Om du vill se exempel på hur utpressningstrojanattacker kommer igång med vanlig skadlig kod kan du läsa följande resurser:

- Attacker med utpressningstrojaner som drivs av människor: En katastrof som kan förhindras

- Rapporter om hotanalys av utpressningstrojaner i Microsoft Defender-portalen

Att vara bekant med skadlig kod före lösensumma, nyttolaster och aktiviteter hjälper dina analytiker att veta vad de ska leta efter för att förhindra de senare stadierna av en attack.

Attacktaktik för utpressningstrojaner som drivs av människor

Eftersom utpressningstrojaner som drivs av människor kan använda kända attacktekniker och verktyg är analytikernas förståelse och erfarenhet av befintliga attacktekniker och verktyg en värdefull tillgång när du förbereder SecOps-teamet för fokuserade metoder för identifiering av utpressningstrojaner.

Attacktaktik och metoder

Här följer några vanliga tekniker och verktyg som används av utpressningstrojaner för följande MITRE ATT-&CK-taktik :

Inledande åtkomst:

- RDP-råstyrkestyrka

- Sårbart Internetanslutet system

- Svaga programinställningar

- Nätfiske-e-post

Stöld av autentiseringsuppgifter:

- Mimikatz

- LSA-hemligheter

- Valv för autentiseringsuppgifter

- Autentiseringsuppgifter i klartext

- Missbruk av tjänstkonton

Lateral förflyttning:

- Koboltslag

- WMI

- Missbruk av hanteringsverktyg

- PsExec

Uthållighet:

- Nya konton

- GPO-ändringar

- Skugg-IT-verktyg

- Schemalägga aktiviteter

- Tjänstregistrering

Försvarsundandragande:

- Inaktivera säkerhetsfunktioner

- Rensa loggfiler

- Ta bort attackartefaktfiler

- Återställa tidsstämplar för ändrade filer

Exfiltrering:

- Exfiltrering av påverkan på känsliga data (ekonomisk hävstångseffekt):

- Kryptering av data på plats och i säkerhetskopior

- Borttagning av data på plats och säkerhetskopior, som kan kombineras med en föregående exfiltrering

- Hot om offentligt läckage av exfiltraterade, känsliga data

Vad du ska leta efter

Utmaningen för säkerhetsanalytiker är att känna igen när en avisering ingår i en större attackkedja med målet att utpressa känsliga data eller viktiga system. En identifierad nätfiskeattack kan till exempel vara:

- En engångsattack för att övervaka e-postmeddelanden från någon på ekonomiavdelningen i en organisation.

- Delen före lösensumman i en attackkedja för att använda komprometterade autentiseringsuppgifter för användarkontot för att identifiera de resurser som är tillgängliga för användarkontot och för att kompromettera andra användarkonton med högre behörighet och åtkomst.

Det här avsnittet innehåller vanliga attackfaser och metoder och signalkällor som matas in i den centrala Microsoft Defender portalen, vilket skapar aviseringar och incidenter som består av flera relaterade aviseringar för säkerhetsanalys. I vissa fall finns det alternativa säkerhetsportaler för att visa attackdata.

Inledande attacker för att komma in

Angriparen försöker kompromettera ett användarkonto, en enhet eller en app.

| Attackmetod | Signalkälla | Alternativa säkerhetsportaler |

|---|---|---|

| RDP-råstyrkestyrka | Defender för Endpoint | Defender för Molnappar |

| Sårbart Internetanslutet system | Windows-säkerhetsfunktioner, Microsoft Defender för servrar | |

| Svaga programinställningar | Defender för Cloud Apps, Defender för Cloud Apps med tillägg för appstyrning | Defender för Molnappar |

| Skadlig appaktivitet | Defender för Cloud Apps, Defender för Cloud Apps med tillägg för appstyrning | Defender för Molnappar |

| Nätfiske-e-post | Defender förr Office 365 | |

| Lösenordsspray mot Microsoft Entra-konton | Microsoft Entra ID Protection via Defender för Cloud Apps | Defender för Molnappar |

| Lösenordsspray mot lokala konton | Microsoft Defender for Identity | |

| Kompromettering av enhet | Defender för Endpoint | |

| Autentiseringsstöld | Microsoft Defender for Identity | |

| Eskalering av behörighet | Microsoft Defender for Identity |

Senaste topp i annars typiskt beteende

Angriparen försöker söka efter ytterligare entiteter som kan komprometteras.

| Toppkategori | Signalkälla | Alternativa säkerhetsportaler |

|---|---|---|

| Inloggningar: Många misslyckade försök, försök att logga in på flera enheter på kort tid, flera förstagångsinloggningar osv. | Microsoft Entra ID Protection via Defender för Cloud Apps Microsoft Defender for Identity | Defender för Molnappar |

| Nyligen aktivt användarkonto, grupp, datorkonto, app | Microsoft Entra ID Protection via Defender för Cloud Apps (Microsoft Entra ID), Defender for Identity (Active Directory Domain Services [AD DS]) | Defender för Molnappar |

| Senaste appaktivitet, till exempel dataåtkomst | Appar med Defender för Cloud Apps med appstyrningstillägget | Defender för Molnappar |

Ny aktivitet

Angriparen skapar nya entiteter för att nå vidare, installera agenter för skadlig kod eller undvika identifiering.

| Aktivitet | Signalkälla | Alternativ säkerhetsportal |

|---|---|---|

| Nya appar som är installerade | Defender för Cloud Apps med tillägg för appstyrning | Defender för Molnappar |

| Nya användarkonton | Azure Identity Protection | Defender för Molnappar |

| Rolländringar | Azure Identity Protection | Defender för Molnappar |

Misstänkt beteende

Angriparen laddar ned känslig information, krypterar filer eller på annat sätt samlar in eller skadar organisationens tillgångar.

| Beteende | Signalkälla |

|---|---|

| Skadlig kod sprids till flera enheter | Defender för Endpoint |

| Resursgenomsökning | Defender för Endpoint, Defender för identitet |

| Ändringar i regler för vidarebefordran av postlådor | Defender förr Office 365 |

| Dataexfiltrering och kryptering | Defender förr Office 365 |

-*Monitor for Adversary Disabling Security** – eftersom detta ofta är en del av en attackkedja med utpressningstrojaner (HumOR) som drivs av människor

- Rensning av händelseloggar – särskilt säkerhetshändelseloggen och PowerShell-driftloggar

- Inaktivering av säkerhetsverktyg/kontroller (associeras med vissa grupper)

Identifiera utpressningstrojanattacker med Microsoft Defender-portalen

Microsoft Defender-portalen innehåller en central vy för information om identifieringar, påverkade tillgångar, automatiserade åtgärder som vidtas och relaterade bevis en kombination av:

- En incidentkö som grupperar relaterade aviseringar för en attack för att tillhandahålla hela attackomfånget, påverkade tillgångar och automatiserade åtgärder.

- En kö för aviseringar, som visar en lista över alla aviseringar som spåras av Microsoft Defender XDR.

Incident- och aviseringskällor

Microsoft Defender portalen centraliserar signaler från:

- Microsoft Defender för Endpoint

- Microsoft Defender för Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps (inklusive tillägg för appstyrning)

- Microsoft Entra ID Protection

- Microsoft Defender för IoT

I den här tabellen visas några typiska attacker och deras motsvarande signalkälla för Microsoft Defender XDR.

| Attacker och incidenter | Signalkälla |

|---|---|

| Molnidentitet: Lösenordsspray, många misslyckade försök, försök att logga in på flera enheter på kort tid, flera förstagångsinloggningar, nyligen aktiva användarkonton | Microsoft Entra ID Protection |

| Kompromettering av lokal identitet (AD DS) | Defender för identitet |

| Fiske | Defender förr Office 365 |

| Skadliga appar | Defender för Cloud Apps eller Defender för Cloud Apps med tillägg för appstyrning |

| Kompromiss för slutpunkt (enhet) | Defender för Endpoint |

| IoT-kompatibel enhetskompromettering | Defender för IoT |

Filtrera utpressningstrojanidentifierade incidenter

Du kan enkelt filtrera incidentkön efter incidenter som har kategoriserats av Microsoft Defender XDR som utpressningstrojaner.

- I Microsoft Defender portalens navigeringsfönster går du till incidentkön genom att välja Incidenter och aviseringar > Incidenter.

- Välj Filter.

- Under Kategorier väljer du Utpressningstrojan, väljer Tillämpa och stänger sedan fönstret Filter .

Varje filterinställning för incidentkön skapar en URL som du kan spara och komma åt senare som en länk. Dessa URL:er kan bokmärkas eller på annat sätt sparas och användas vid behov med ett enda klick. Du kan till exempel skapa bokmärken för:

- Incidenter som innehåller kategorin "utpressningstrojaner". Här är motsvarande länk.

- Incidenter med ett angivet aktörsnamn som är känt för att utföra utpressningstrojanattacker.

- Incidenter med ett angivet associerat hotnamn som är känt för att användas i utpressningstrojanattacker.

- Incidenter som innehåller en anpassad tagg som secops-teamet använder för incidenter som är kända för att vara en del av en större, samordnad utpressningstrojanattack.

Filtrera rapporter om utpressningstrojanidentifierad hotanalys

På samma sätt som du filtrerar incidenter i incidentkön kan du filtrera hotanalysrapporter för rapporter som innehåller utpressningstrojaner.

- I navigeringsfönstret väljer du Hotanalys.

- Välj Filter.

- Under Hottaggar väljer du Utpressningstrojan, väljer Tillämpa och stänger sedan fönstret Filter .

Du kan också klicka på den här länken.

I avsnittet Identifieringsinformation i många hotanalysrapporter kan du se en lista över aviseringsnamn som skapats för hotet.

Microsoft Defender XDR API:er

Du kan också använda Microsoft Defender XDR-API:er för att fråga Microsoft Defender XDR incident- och aviseringsdata i din klientorganisation. En anpassad app kan filtrera data, filtrera dem baserat på anpassade inställningar och sedan tillhandahålla en filtrerad lista med länkar till aviseringar och incidenter som du enkelt kan välja för att gå direkt till aviseringen eller incidenten. Se Lista incident-API i Microsoft Defender XDR| Microsoft Docs. Du kan också integrera SIEM med Microsoft Defender, se Integrera dina SIEM-verktyg med Microsoft Defender XDR.

Microsoft Defender XDR Sentinel-integrering

Med Microsoft Sentinels Microsoft Defender XDR incidentintegrering kan du strömma alla Microsoft Defender XDR incidenter till Microsoft Sentinel och hålla dem synkroniserade mellan båda portalerna. Incidenter omfattar alla associerade aviseringar, entiteter och relevant information. Väl i Sentinel förblir incidenter dubbelriktade synkroniserade med Microsoft Defender XDR, så att du kan dra nytta av fördelarna med båda portalerna i din incidentundersökning. Se Microsoft Defender XDR integrering med Microsoft Sentinel.

Proaktiv genomsökning med avancerad jakt

Avancerad jakt är ett frågebaserat verktyg för hotjakt där du kan utforska och inspektera händelser i nätverket för att hitta hotindikatorer och entiteter. Det här flexibla och anpassningsbara analysverktyget möjliggör obegränsad jakt på både kända och potentiella hot. Microsoft Defender XDR stöder också användning av en anpassad fråga för att skapa anpassade identifieringsregler, som skapar aviseringar baserat på en fråga kan och schemaläggas att köras automatiskt.

För proaktiv genomsökning av utpressningstrojanaktiviteter bör du sätta ihop en katalog med avancerade jaktfrågor för vanliga metoder för utpressningstrojanattacker för identiteter, slutpunkter, appar och data. Här är några viktiga källor för avancerade jaktfrågor som är redo att användas:

- Artikeln Om jakt på utpressningstrojaner

- GitHub-lagringsplats för avancerade jaktfrågor:

- Utpressningstrojanspecifika frågor

- Alla kategorier av frågor

- Hotanalysrapporter

- Avsnittet Avancerad jakt i utpressningstrojaner: En genomgripande och pågående hotanalytikerrapport

- Avsnittet Avancerad jakt i andra analytikerrapporter

Automatiserad jakt

Avancerade jaktfrågor kan också användas för att skapa anpassade identifieringsregler och åtgärder baserat på kända element i en metod för utpressningstrojanattack (till exempel användning av ovanliga PowerShell-kommandon). Anpassade identifieringsregler skapar aviseringar som kan visas och åtgärdas av dina säkerhetsanalytiker.

Om du vill skapa en anpassad identifieringsregel väljer du Skapa anpassad identifieringsregel på sidan för en avancerad jaktfråga. När du har skapat kan du ange:

- Hur ofta den anpassade identifieringsregeln ska köras

- Allvarlighetsgraden för aviseringen som skapats av regeln

- MITRE-attackfasen för den skapade aviseringen

- Påverkade entiteter

- Åtgärder som ska utföras på påverkade entiteter

Förbered ditt SecOps-team för fokuserad identifiering av utpressningstrojaner

För att förbereda SecOps-teamet för proaktiv identifiering av utpressningstrojaner krävs följande:

- Förarbete för ditt SecOps-team och din organisation

- Utbildning för säkerhetsanalytiker efter behov

- Pågående operativt arbete för att införliva de senaste attackerna och identifieringsupplevelserna för dina säkerhetsanalytiker

Förarbete för ditt SecOps-team och din organisation

Överväg de här stegen för att förbereda ditt SecOps-team och din organisation för fokuserat skydd mot utpressningstrojaner:

- Konfigurera DIN IT- och molninfrastruktur för förebyggande av utpressningstrojaner med hjälp av Snabb distribution av förebyggande av utpressningstrojaner – Fas 3: Gör det svårt att få vägledning . Faserna och uppgifterna i den här vägledningen kan utföras parallellt med följande steg.

- Hämta lämpliga licenser för Defender för Endpoint, Defender för Office 365, Defender för identitet, Defender för Cloud Apps, tillägg för appstyrning, Defender för IoT och Microsoft Entra ID Protection tjänster.

- Sammanställ en katalog med avancerade jaktfrågor som är anpassade för kända metoder för utpressningstrojanattacker eller attackfaser.

- Skapa uppsättningen anpassade identifieringsregler för specifika avancerade jaktfrågor som skapar aviseringar för kända metoder för utpressningstrojanattacker, inklusive deras schema, namngivning av aviseringar och automatiserade åtgärder.

- Fastställa uppsättningen anpassade taggar eller standarder för att skapa en ny för att identifiera incidenter som är kända för att vara en del av en större, samordnad utpressningstrojanattack

- Fastställa uppsättningen med operativa uppgifter för incident och aviseringshantering med utpressningstrojaner. Till exempel:

- Processer för analys på nivå 1 av inkommande incidenter och aviseringar och tilldelning till analytiker på nivå 2 för undersökning.

- Köra avancerade jaktfrågor manuellt och deras schema (dagligen, varje vecka, varje månad).

- Pågående ändringar baserat på undersöknings- och åtgärdsupplevelser för utpressningstrojanattacker.

Utbildning för säkerhetsanalytiker

Efter behov kan du ge dina säkerhetsanalytiker intern utbildning för:

- Vanliga attackkedjor för utpressningstrojaner (MITRE-attacktaktik och vanliga hottekniker och skadlig kod)

- Incidenter och aviseringar samt hur du hittar och analyserar dem i Microsoft Defender-portalen med hjälp av:

- Aviseringar och incidenter som redan har skapats av Microsoft Defender XDR

- Url-baserade filter som genomsökts i förväg för Microsoft Defender-portalen

- Programmatiskt via incident-API:et

- Avancerade jaktfrågor att använda och deras manuella schema (dagligen, varje vecka, varje månad)

- Anpassade identifieringsregler som ska användas och deras inställningar

- Anpassade incidenttaggar

- De senaste hotanalysrapporterna för utpressningstrojanattacker i Microsoft Defender-portalen

Pågående arbete baserat på operativ inlärning och nya hot

Som en del av secops-teamets pågående verktyg och processmetodtips och säkerhetsanalytikers erfarenheter bör du:

- Uppdatera katalogen med avancerade jaktfrågor med:

- Nya frågor baserade på de senaste hotanalysrapporterna i Microsoft Defender-portalen eller GitHub-lagringsplatsen Avancerad jakt.

- Ändringar i befintliga för att optimera för hotidentifiering eller för bättre aviseringskvalitet.

- Uppdatera anpassade identifieringsregler baserat på nya eller ändrade avancerade jaktfrågor.

- Uppdatera uppsättningen med operativa uppgifter för identifiering av utpressningstrojaner.

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för