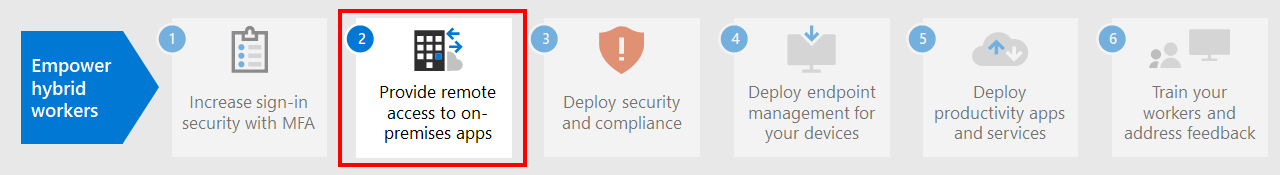

Steg 1. Öka inloggningssäkerheten för hybridarbetare med MFA

Om du vill öka säkerheten för inloggningar för dina hybridarbetare använder du multifaktorautentisering (MFA). MFA kräver att användarinloggningar underkastas en ytterligare verifiering utöver lösenordet för användarkontot. Även om en användare som vill vålla skada bestämmer ett lösenord för ett användarkonto, måste de också kunna svara på en ytterligare verifiering, till exempel ett textmeddelande som skickas till en smartphone innan åtkomst beviljas.

För alla användare, inklusive hybridarbetare och särskilt administratörer, rekommenderar Microsoft starkt MFA.

Det finns tre sätt till att kräva att dina användare ska använda MFA baserat på ditt Microsoft 365-abonnemang.

| Planera | Rekommendation |

|---|---|

| Alla Microsoft 365-abonnemang (utan Microsoft Entra ID P1- eller P2-licenser) | Aktivera standardinställningar för säkerhet i Microsoft Entra-ID. Standardinställningar för säkerhet i Microsoft Entra ID omfattar MFA för användare och administratörer. |

| Microsoft 365 E3 (innehåller P1-licenser för Microsoft Entra-ID) | Använd vanliga principer för villkorsstyrd åtkomst för att konfigurera följande principer: - Kräv MFA för administratörer - Kräv MFA för alla användare - Blockera äldre autentisering |

| Microsoft 365 E5 (innehåller P2-licenser för Microsoft Entra-ID) | Om du använder funktionen i Microsoft Entra-ID börjar du implementera Microsofts rekommenderade uppsättning villkorsstyrd åtkomst och relaterade principer som: - Kräver MFA när inloggningsrisken är medelhög eller hög. – Blockera klienter som inte stöder modern autentisering. – Kräver att användare med hög risk ändrar sitt lösenord. |

Standardinställningar för säkerhet

Standardinställningar för säkerhet är en ny funktion för Microsoft 365 och Office 365, betalade eller utvärderingsprenumerationer skapade efter den 21 oktober 2019. Dessa prenumerationer har säkerhetsstandarder aktiverade, vilket kräver att alla dina användare använder MFA med Microsoft Authenticator-appen.

Användare har 14 dagar på sig att registrera sig för MFA med Microsoft Authenticator-appen från sina smartphones, som börjar från första gången de loggar in efter att standardinställningar för säkerhet har aktiverats. Efter 14 dagar kommer användaren inte att kunna logga in förrän MFA-registreringen är klar.

Standardinställningar för säkerhet säkerställer att alla organisationer har en grundläggande säkerhetsnivå för användarinloggning som är aktiverad som standard. Du kan inaktivera standardinställningar för säkerhet till förmån för MFA med Principer för villkorsstyrd åtkomst eller för enskilda konton.

Mer information finns i den här översikten över standardinställningar för säkerhet.

Principer för villkorsstyrd åtkomst

Principer för villkorsstyrd åtkomst är en uppsättning regler som anger villkoren under vilka inloggningar utvärderas och tillåts. Du kan till exempel skapa en princip för villkorsstyrd åtkomst som anger:

- Om namnet på användarkontot är medlem i en grupp för användare som är tilldelade rollerna Exchange, användare, lösenord, säkerhet, SharePoint eller global administratör krävs MFA innan åtkomst tillåts.

Med den här principen kan du kräva MFA baserat på gruppmedlemskap, i stället för att försöka konfigurera enskilda användarkonton för MFA när de tilldelas eller tas bort från dessa administratörsroller.

Du kan också använda villkorsstyrda åtkomstprinciper för mer avancerade funktioner, till exempel att inloggningen utförs från en kompatibel enhet, till exempel en bärbar dator med Windows 11 eller 10.

Villkorlig åtkomst kräver Microsoft Entra ID P1-licenser, som ingår i Microsoft 365 E3 och E5.

Mer information finns i den här översikt över villkorsstyrd åtkomst.

Microsoft Entra ID Protection support

Med Microsoft Entra ID Protection kan du skapa ytterligare en princip för villkorsstyrd åtkomst som anger:

- Om risken för inloggningen fastställs som medel eller hög risk krävs MFA.

Microsoft Entra ID Protection kräver Microsoft Entra ID P2-licenser, som ingår i Microsoft 365 E5.

Mer information finns i Riskbaserad villkorsstyrd åtkomst.

Med Microsoft Entra ID Protection kan du också skapa en princip som kräver att användarna registrerar sig för MFA. Mer information finns i Konfigurera registreringsprincipen för Microsoft Entra multifaktorautentisering

Använda dessa metoder tillsammans

Tänk på följande:

- Du kan inte aktivera standardinställningar för säkerhet om du har aktiverat principer för villkorsstyrd åtkomst.

- Du kan inte aktivera principer för villkorsstyrd åtkomst om du har aktiverat standardinställningar för säkerhet.

Om standardinställningar för säkerhet är aktiverade, blir alla nya användare ombedda att registrera sig och använda Microsoft Authenticator-appen.

I den här tabellen visas resultatet av att aktivera MFA med standardinställningar för säkerhet och principer för villkorsstyrd åtkomst.

| Metod | Aktiverad | Inaktiverad | Ytterligare autentiseringsmetod |

|---|---|---|---|

| Standardinställningar för säkerhet | Det går inte att använda principer för villkorsstyrd åtkomst | Det går att använda principer för villkorsstyrd åtkomst | Microsoft Authenticator-appen |

| Principer för villkorsstyrd åtkomst | Om några är aktiverade kan du inte aktivera standardinställningar för säkerhet | Om alla är inaktiverade kan du aktivera standardinställningar för säkerhet | Användare anger under MFA-registrering |

Tillåt användarna att återställa sina egna lösenord

Med självbetjäning för återställning av lösenord (SSPR) kan användarna återställa sina egna lösenord utan att det påverkar IT-personal. Användarna kan snabbt återställa lösenorden när som helst och från vilken plats som helst. Mer information finns i Planera en Microsoft Entra självbetjäning av lösenordsåterställningsdistribution.

Logga in på SaaS-appar med Microsoft Entra-ID

Förutom att tillhandahålla molnautentisering för användare kan Microsoft Entra-ID också vara ditt centrala sätt att skydda alla dina appar, oavsett om de är lokala, i Microsofts moln eller i ett annat moln. Genom att integrera dina appar i Microsoft Entra ID kan du göra det enkelt för hybridarbetare att identifiera de program de behöver och logga in på dem på ett säkert sätt.

Tekniska resurser för administratörer om MFA och identitet

- De 5 bästa sätten på vilket ditt Microsoft Entra-ID kan hjälpa dig att aktivera distansarbete

- Identitetsinfrastruktur för Microsoft 365

- Utbildningsvideor för Azure Academy Microsoft Entra-ID

Resultat i steg 1

När du har distribuerat MFA måste dina användare:

- Använda MFA för-inloggning.

- Ha genomfört processen för MFA-registrering och använda MFA för alla inloggningar.

- Kan använda SSPR för att återställa sina egna lösenord.

Nästa steg

Fortsätt med Steg 2 om du vill tillhandahålla fjärråtkomst till lokala appar och tjänster.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för