Microsoft Entra B2B-samarbete (business-to-business) med Microsoft Identity Manager (MIM) 2016 SP1 med Azure Application Proxy

Det första scenariot är extern livscykelhantering för AD-användarkonto. I det här scenariot har en organisation bjudit in gäster till sin Microsoft Entra katalog och vill ge dessa gäster åtkomst till lokala Windows-Integrated-autentisering eller Kerberos-baserade program via Microsoft Entra-programproxy eller andra gatewaymekanismer. Den Microsoft Entra programproxyn kräver att varje användare har ett eget AD DS-konto i identifierings- och delegeringssyfte.

Scenario-Specific vägledning

Några antaganden som gjorts i konfigurationen av B2B med MIM och Microsoft Entra-ID Programproxy:

Du har redan distribuerat en lokal AD och Microsoft Identity Manager är installerad och grundläggande konfiguration av MIM-tjänsten, MIM-portalen, Active Directory Management Agent (AD MA) och FIM-hanteringsagenten (FIM MA). Mer information finns i Distribuera Microsoft Identity Manager 2016 SP2.

Du har redan följt anvisningarna i artikeln om hur du laddar ned och installerar Graph-anslutningsappen.

Du har Microsoft Entra Connect konfigurerats för att synkronisera användare och grupper till Microsoft Entra-ID.

Du har redan konfigurerat Programproxy anslutningsappar och anslutningsgrupper. Om inte, se Självstudie: Lägga till ett lokalt program för fjärråtkomst via Programproxy i Microsoft Entra-ID för att installera och konfigurera.

Du har redan publicerat ett eller flera program som förlitar sig på Windows-integrerad autentisering eller enskilda AD-konton via Microsoft Entra programproxy.

Du har bjudit in eller bjudit in en eller flera gäster, vilket har resulterat i att en eller flera användare har skapats i Microsoft Entra-ID. Mer information finns i Självbetjäning för Microsoft Entra B2B-samarbetsregistrering.

Exempelscenario för B2B-distribution från slutpunkt till slutpunkt

Den här guiden bygger på följande scenario:

Contoso Pharmaceuticals arbetar med Trey Research Inc. som en del av deras R&D-avdelning. Trey Research-anställda måste ha åtkomst till programmet för forskningsrapportering från Contoso Pharmaceuticals.

Contoso Pharmaceuticals finns i sin egen klientorganisation för att ha konfigurerat en anpassad domän.

Någon har bjudit in en extern användare till Contoso Pharmaceuticals-klientorganisationen. Den här användaren har accepterat inbjudan och kan komma åt resurser som delas.

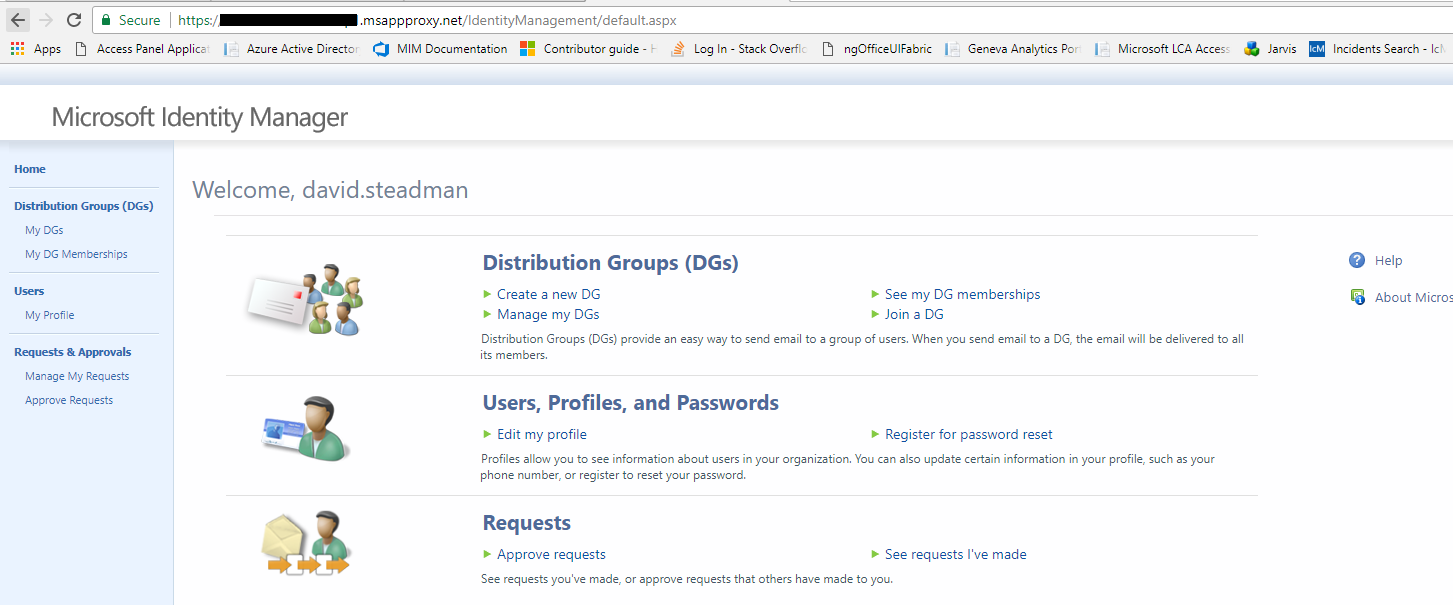

Contoso Pharmaceuticals har publicerat ett program via App Proxy. I det här scenariot är exempelprogrammet MIM-portalen. Detta skulle göra det möjligt för en gästanvändare att delta i MIM-processer, till exempel i supportscenarier eller för att begära åtkomst till grupper i MIM.

Konfigurera AD och Microsoft Entra Connect för att exkludera användare som lagts till från Microsoft Entra-ID

Som standard förutsätter Microsoft Entra Connect att icke-administratörsanvändare i Active Directory måste synkroniseras till Microsoft Entra-ID. Om Microsoft Entra Connect hittar en befintlig användare i Microsoft Entra-ID som matchar användaren från lokala AD, matchar Microsoft Entra Connect de två kontona och förutsätter att detta är en tidigare synkronisering av användaren och gör den lokala AD-auktoritativa. Det här standardbeteendet är dock inte lämpligt för B2B-flödet, där användarkontot har sitt ursprung i Microsoft Entra-ID.

Därför måste de användare som hämtas till AD DS av MIM från Microsoft Entra-ID lagras på ett sätt som Microsoft Entra-ID inte försöker synkronisera dessa användare tillbaka till Microsoft Entra-ID. Ett sätt att göra detta är att skapa en ny organisationsenhet i AD DS och konfigurera Microsoft Entra Connect för att exkludera den organisationsenheten.

Mer information finns i Microsoft Entra Anslut synkronisering: Konfigurera filtrering.

Skapa Microsoft Entra-programmet

Obs! Innan du skapar hanteringsagenten för Graph Connector i MIM Sync ska du kontrollera att du har granskat guiden för att distribuera Graph Connector och skapat ett program med ett klient-ID och en hemlighet.

Kontrollera att programmet har auktoriserats för minst en av dessa behörigheter: User.Read.All, User.ReadWrite.Alleller Directory.Read.AllDirectory.ReadWrite.All.

Skapa den nya hanteringsagenten

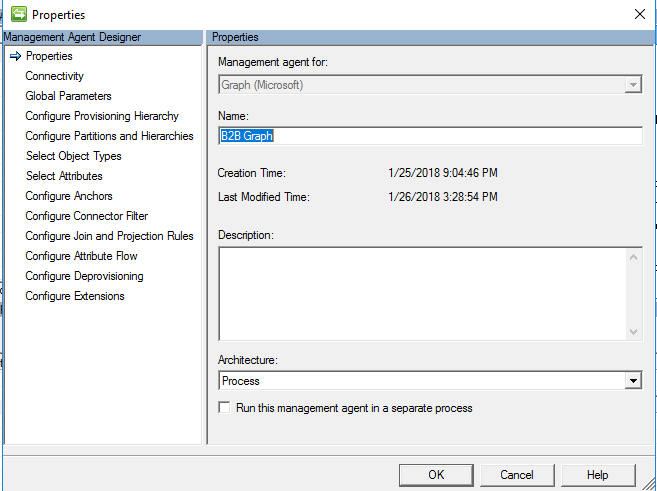

I användargränssnittet för synkronisering Service Manager väljer du Anslutningsappar och Skapa. Välj Graph (Microsoft) och ge det ett beskrivande namn.

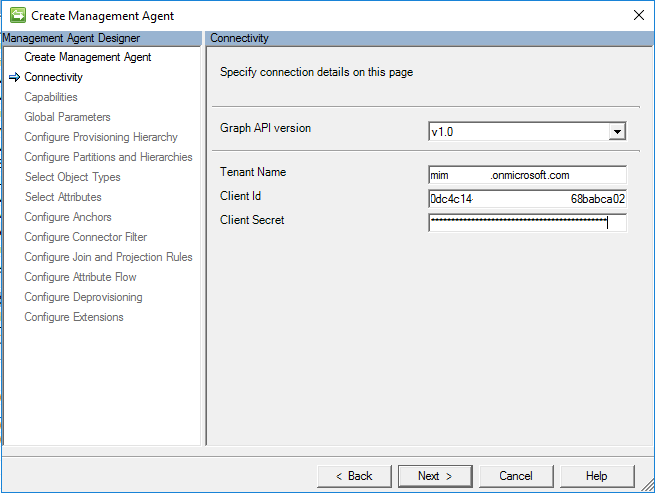

Anslutning

På sidan Anslutning måste du ange Graph API version. Produktionsklar PAI är V 1.0, icke-produktion är Beta.

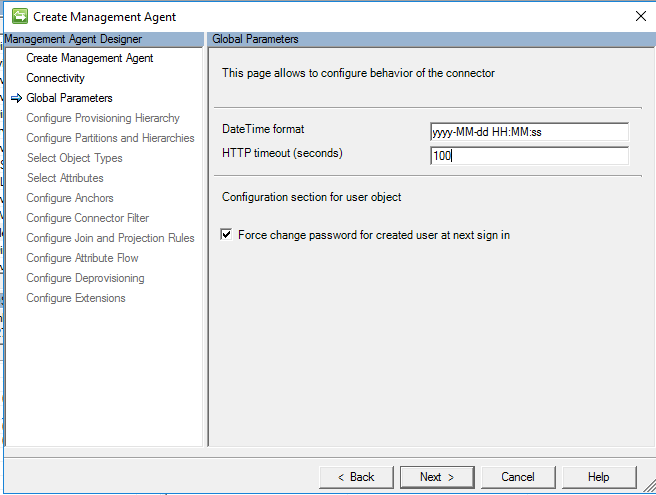

Globala parametrar

Konfigurera etableringshierarki

Den här sidan används för att mappa DN-komponenten, till exempel organisationsenhet, till den objekttyp som ska etableras, till exempel organizationalUnit. Detta behövs inte för det här scenariot, så lämna detta som standard och klicka på Nästa.

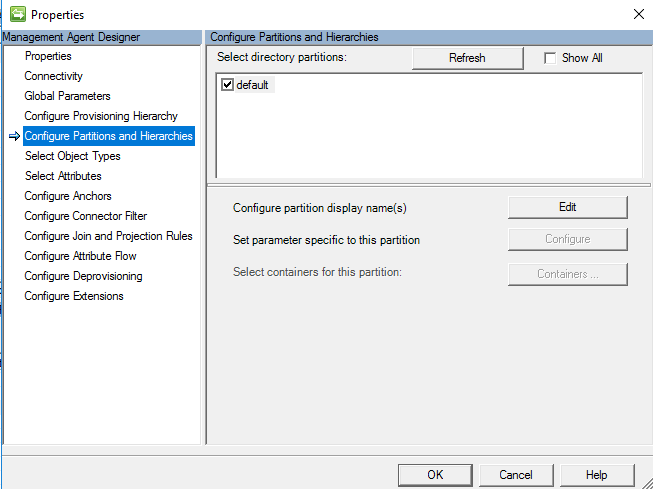

Konfigurera partitioner och hierarkier

På sidan partitioner och hierarkier väljer du alla namnområden med objekt som du planerar att importera och exportera.

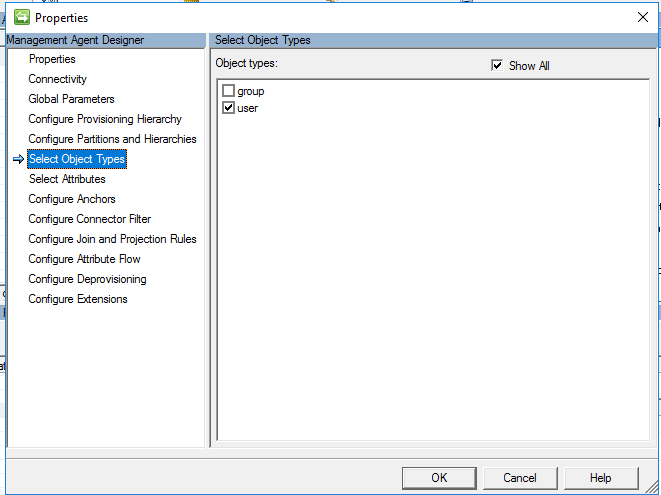

Välj objekttyper

På sidan Objekttyper väljer du de objekttyper som du planerar att importera. Du måste välja minst "Användare".

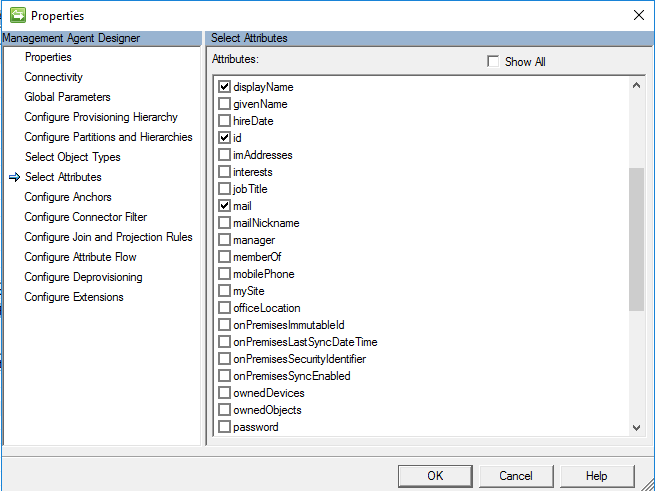

Välj attribut

På skärmen Välj attribut väljer du attribut från Microsoft Entra som behövs för att hantera B2B-användare i AD. Attributet "ID" krävs. Attributen userPrincipalName och userType kommer att användas senare i den här konfigurationen. Andra attribut är valfria, inklusive

displayNamemailgivenNamesurnameuserPrincipalNameuserType

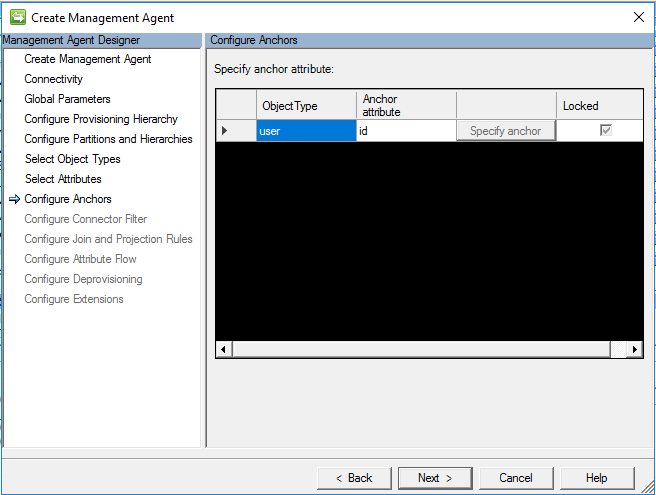

Konfigurera ankare

På skärmen Konfigurera fästpunkt är konfiguration av fästpunktsattributet ett obligatoriskt steg. Använd som standard ID-attributet för användarmappning.

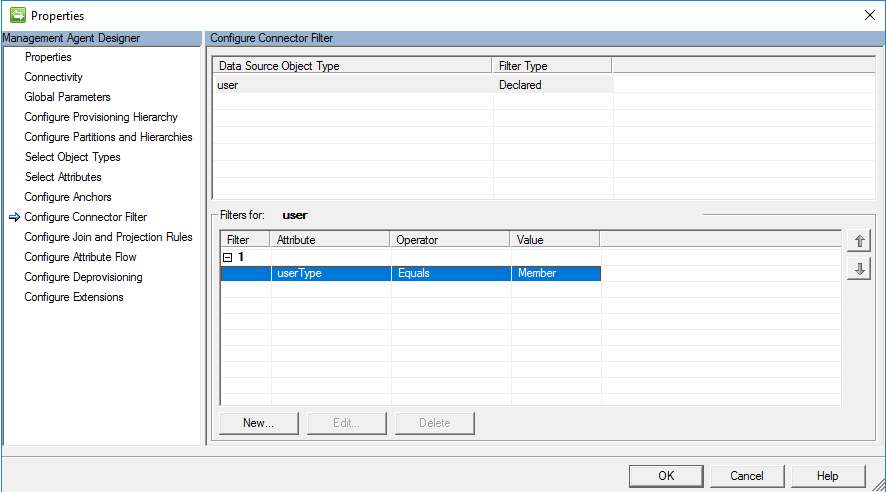

Konfigurera anslutningsfilter

På sidan Konfigurera anslutningsfilter kan du med MIM filtrera bort objekt baserat på attributfilter. I det här scenariot för B2B är målet att endast ta in användare med värdet userType för attributet som är Guestlika med , och inte användare med userType som är memberlika med .

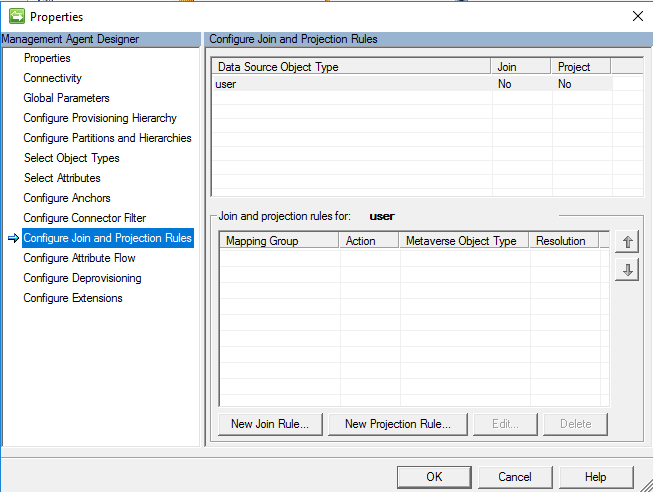

Konfigurera anslutnings- och projektionsregler

Den här guiden förutsätter att du kommer att skapa en synkroniseringsregel. Eftersom konfiguration av regler för koppling och projektion hanteras av synkroniseringsregeln behöver du inte identifiera en koppling och projektion för själva anslutningsappen. Lämna standardvärdet och klicka på OK.

Konfigurera attributflöde

Den här guiden förutsätter att du kommer att skapa en synkroniseringsregel. Projektion behövs inte för att definiera attributflödet i MIM Sync, eftersom det hanteras av synkroniseringsregeln som skapas senare. Lämna standardvärdet och klicka på OK.

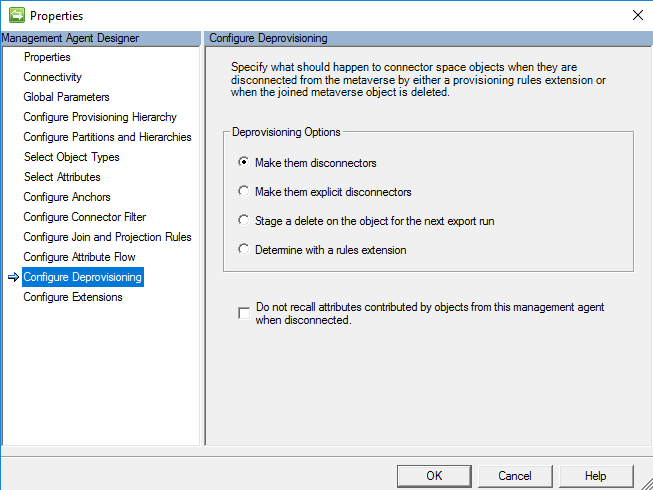

Konfigurera avetablering

Med inställningen för att konfigurera avetablering kan du konfigurera MIM-synkronisering för att ta bort objektet, om metaversumobjektet tas bort. I det här scenariot gör vi dem till frånkopplingar eftersom målet är att lämna dem i Microsoft Entra-ID. I det här scenariot exporterar vi ingenting till Microsoft Entra-ID, och anslutningsappen är endast konfigurerad för import.

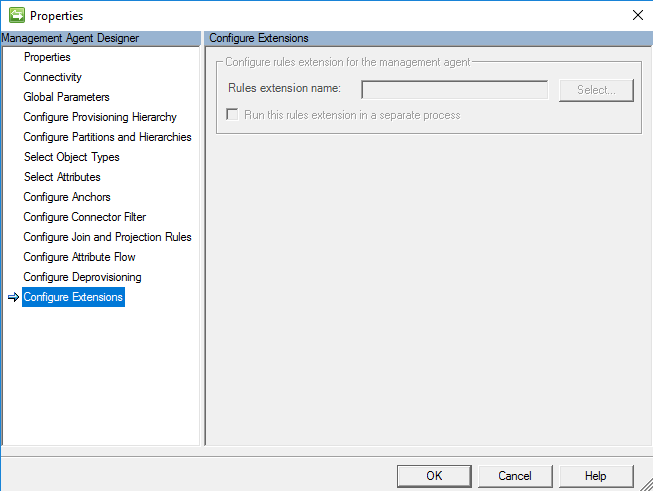

Konfigurera tillägg

Konfigurera tillägg för den här hanteringsagenten är ett alternativ men krävs inte eftersom vi använder en synkroniseringsregel. Om vi bestämde oss för att använda en avancerad regel i attributflödet tidigare skulle det finnas ett alternativ för att definiera regeltillägget.

Utöka metaversumschemat

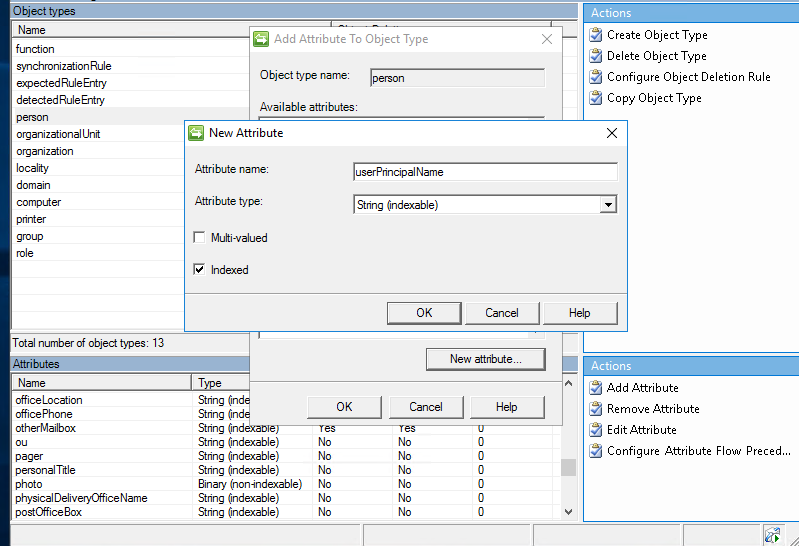

Innan vi skapar synkroniseringsregeln måste vi skapa ett attribut med namnet userPrincipalName som är kopplat till personobjektet med hjälp av MV-Designer.

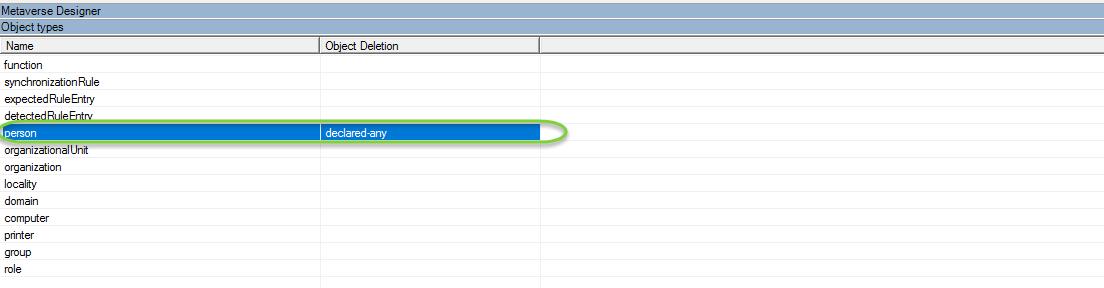

I synkroniseringsklienten väljer du Metaversum Designer

Välj sedan objekttypen Person

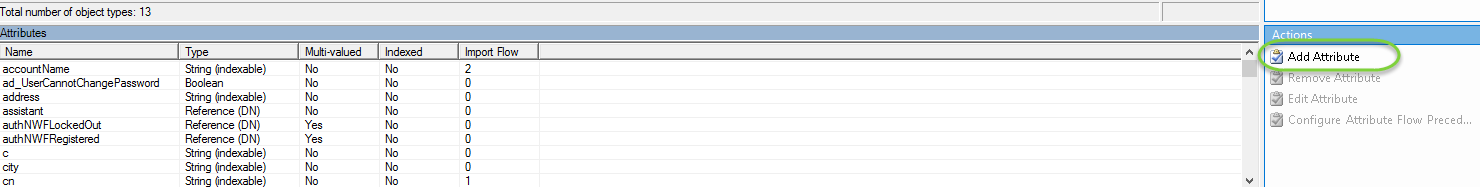

Klicka sedan på Lägg till attribut under Åtgärder

Fyll sedan i följande information

Attributnamn: userPrincipalName

Attributtyp: Sträng (indexerbar)

Indexerat = Sant

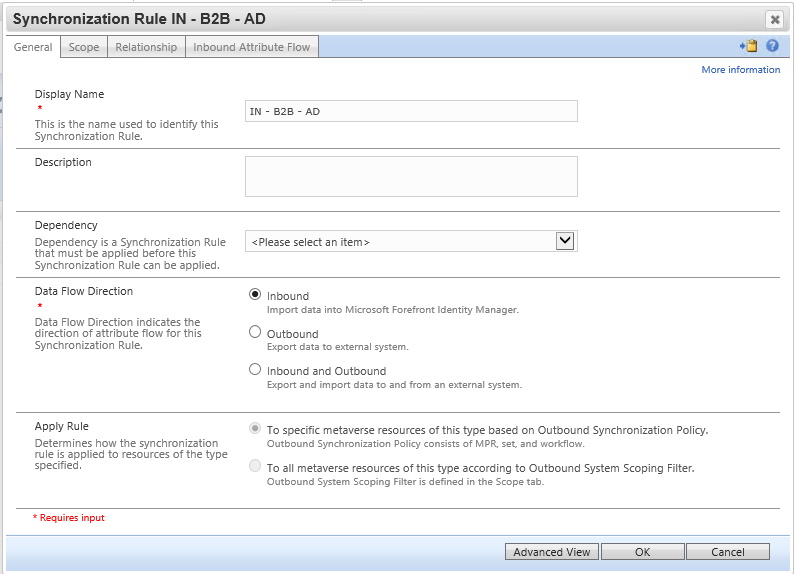

Skapa synkroniseringsregler för MIM-tjänsten

I stegen nedan påbörjar vi mappningen av B2B-gästkontot och attributflödet. Vissa antaganden görs här: att du redan har konfigurerat Active Directory MA och FIM MA konfigurerat för att ta användare till MIM-tjänsten och portalen.

Nästa steg kräver att minimal konfiguration läggs till i FIM MA och AD MA.

Mer information finns här för konfigurationen https://technet.microsoft.com/library/ff686263(v=ws.10).aspx – Hur etablerar jag användare till AD DS

Synkroniseringsregel: Importera gästanvändare till MV till synkroniseringstjänstens metaversum från Microsoft Entra-ID

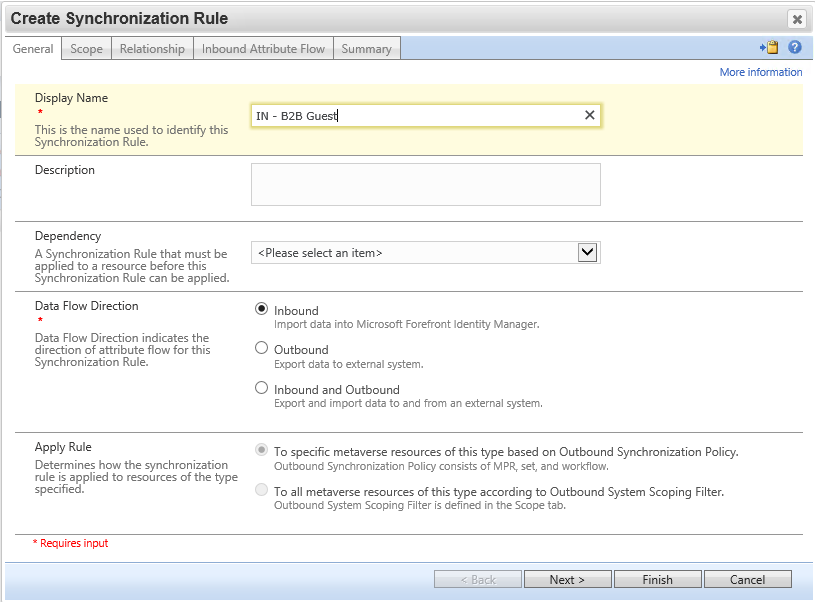

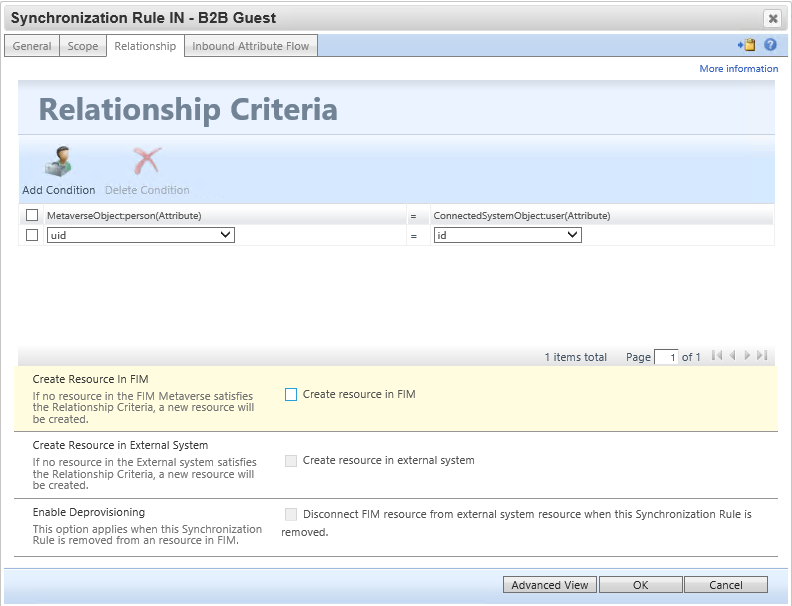

Gå till MIM-portalen, välj Synkroniseringsregler och klicka på Ny. Skapa en regel för inkommande synkronisering för B2B-flödet via grafanslutningsappen.

I steget för relationskriterier måste du välja "Skapa resurs i FIM".

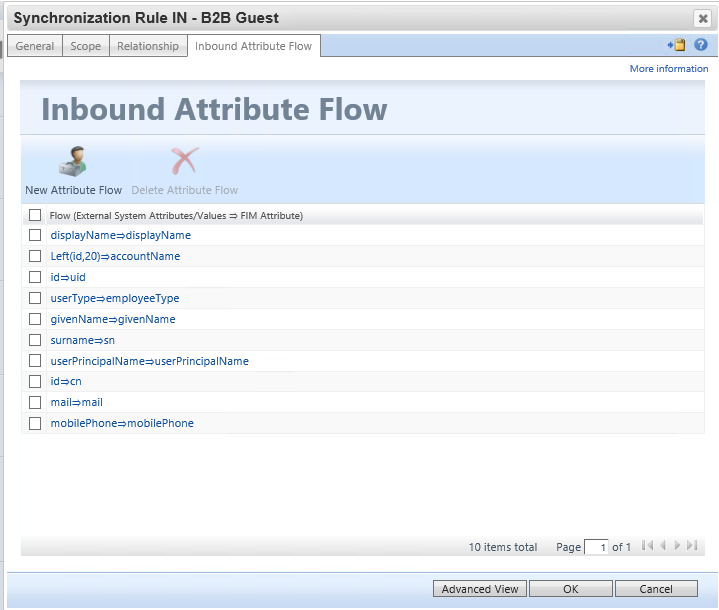

Konfigurera följande regler för inkommande attributflöde. Se till att fylla i attributen accountName, userPrincipalName och uid eftersom de kommer att användas senare i det här scenariot:

| Endast inledande flöde | Använda som existenstest | Flöde (källvärde ⇒ FIM-attribut) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

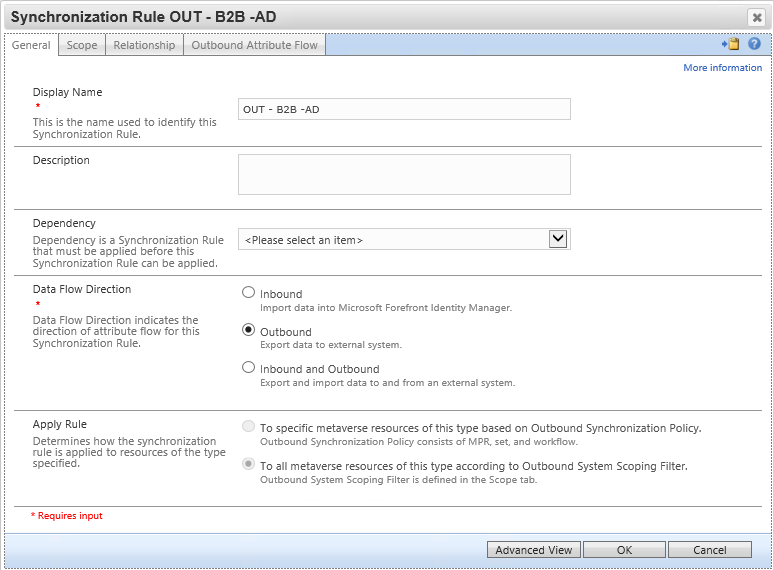

Synkroniseringsregel: Skapa gästanvändarkonto till Active Directory

Den här synkroniseringsregeln skapar användaren i Active Directory. Se till att flödet för dn måste placera användaren i den organisationsenhet som exkluderats från Microsoft Entra Anslut. Uppdatera även flödet för att unicodePwd uppfylla ad-lösenordsprincipen – användaren behöver inte känna till lösenordet. Observera värdet 262656 för userAccountControl kodar flaggorna SMARTCARD_REQUIRED och NORMAL_ACCOUNT.

Flödesregler:

| Endast inledande flöde | Använda som existenstest | Flöde (FIM-värde ⇒ målattribut) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| Y | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| Y | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| Y | [262656⇒userAccountControl](javascript:void(0);) |

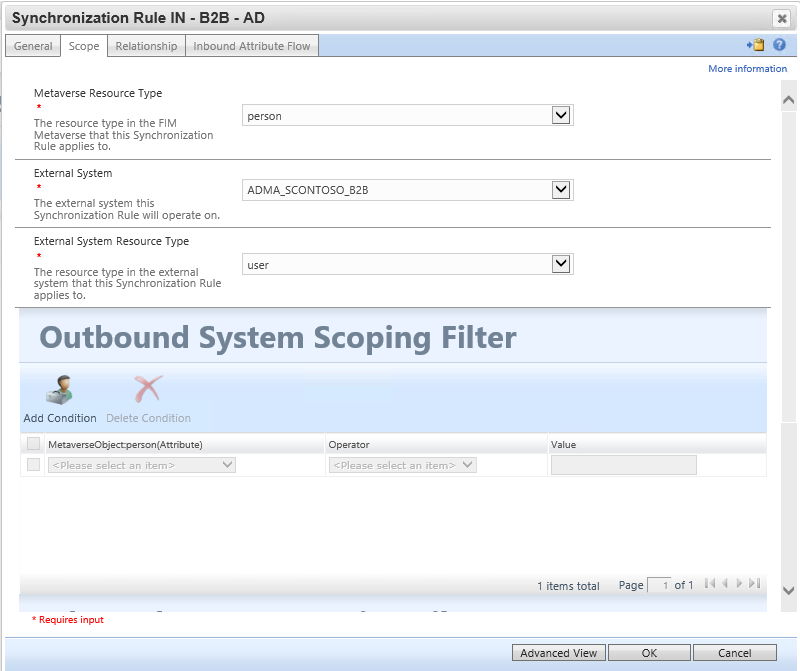

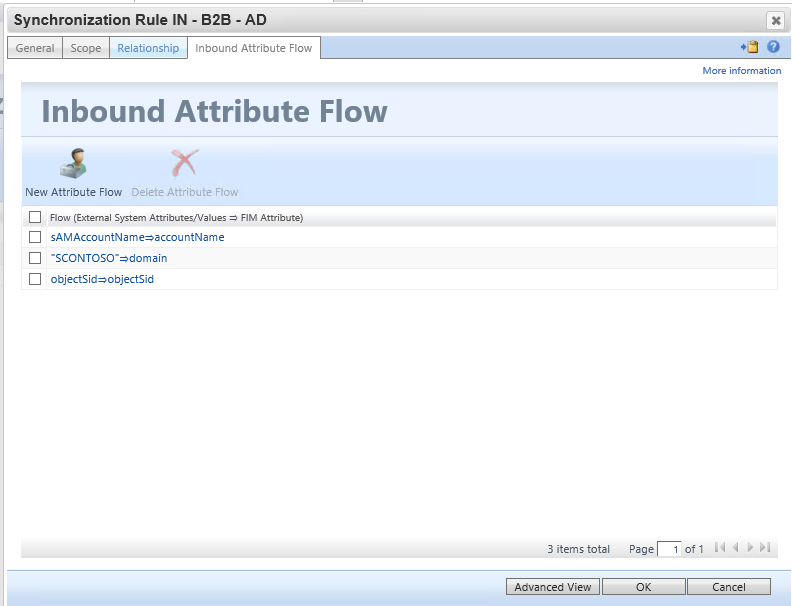

Valfri synkroniseringsregel: Importera B2B-gästanvändarobjekt SID för att tillåta inloggning till MIM

Den här regeln för inkommande synkronisering för användarens SID-attribut från Active Directory tillbaka till MIM, så att användaren kan komma åt MIM-portalen. MIM-portalen kräver att användaren har attributen samAccountNamedomain och objectSid fylls i i MIM-tjänstdatabasen.

Konfigurera det externa källsystemet som ADMA, eftersom objectSid attributet anges automatiskt av AD när MIM skapar användaren.

Observera att om du konfigurerar användare som ska skapas i MIM-tjänsten kontrollerar du att de inte omfattas av några uppsättningar som är avsedda för principregler för SSPR-hantering av anställda. Du kan behöva ändra dina uppsättningsdefinitioner för att undanta användare som har skapats av B2B-flödet.

| Endast inledande flöde | Använda som existenstest | Flöde (källvärde ⇒ FIM-attribut) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

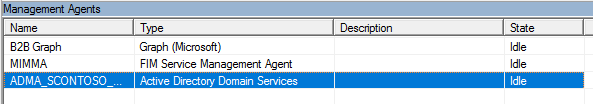

Kör synkroniseringsreglerna

Sedan bjuder vi in användaren och kör sedan synkroniseringsreglerna för hanteringsagenten i följande ordning:

Fullständig import och synkronisering på hanteringsagenten

MIMMA. Detta säkerställer att MIM Sync har de senaste synkroniseringsreglerna konfigurerade.Fullständig import och synkronisering på hanteringsagenten

ADMA. Detta säkerställer att MIM och Active Directory är konsekventa. För närvarande kommer det ännu inte att finnas några väntande exporter för gäster.Fullständig import och synkronisering på B2B Graph Management Agent. Detta för in gästanvändare i metaversumet. Nu väntar ett eller flera konton på export för

ADMA. Om det inte finns några väntande exporter kontrollerar du att gästanvändare har importerats till anslutningsprogrammets utrymme och att reglerna har konfigurerats för att de ska få AD-konton.Exportera, deltaimport och synkronisering på hanteringsagenten

ADMA. Om exporten misslyckades kontrollerar du regelkonfigurationen och avgör om det saknades schemakrav.Exportera, deltaimport och synkronisering på hanteringsagenten

MIMMA. När detta är klart bör det inte längre finnas några väntande exporter.

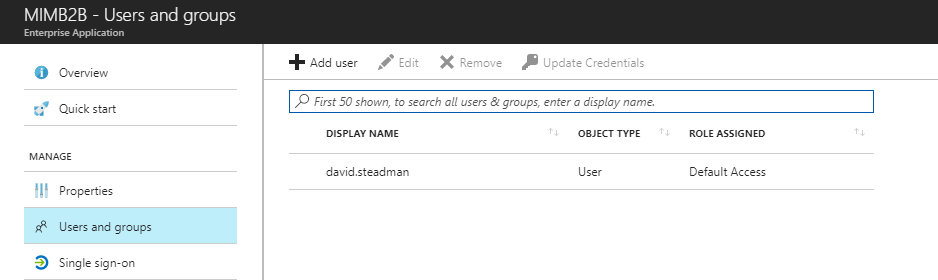

Valfritt: Programproxy för B2B-gäster som loggar in på MIM-portalen

Nu när vi har skapat synkroniseringsreglerna i MIM. I appproxykonfigurationen definierar du använd molnobjektet för att tillåta KCD på appproxyn. Dessutom lade användaren manuellt till för att hantera användare och grupper. Alternativen för att inte visa användaren förrän det har skapats i MIM för att lägga till gästen i en office-grupp när den har etablerats kräver lite mer konfiguration som inte beskrivs i det här dokumentet.

När allt har konfigurerats måste B2B-användaren logga in och se programmet.

Nästa steg

Hur etablerar jag användare i AD DS

Funktionsreferens för FIM 2010

Ge säker fjärråtkomst till lokala program

Ladda ned Microsoft Identity Manager-anslutningsprogram för Microsoft Graph