Distribuera tidigare versioner av Den klassiska Azure Information Protection-klientskannern

Den här artikeln gäller versioner av Azure Information Protection-skannern som är tidigare än version 1.48.204.0 men som fortfarande har stöd. Information om hur du uppgraderar tidigare versioner till den aktuella versionen finns i Uppgradera Azure Information Protection-skannern.

Använd den här informationen för att lära dig mer om Azure Information Protection-skannern och sedan hur du installerar, konfigurerar och kör den.

Den här skannern körs som en tjänst på Windows Server och låter dig identifiera, klassificera och skydda filer i följande datalager:

UNC-sökvägar för nätverksresurser som använder SMB-protokollet (Server Message Block).

Dokumentbibliotek och mappar för SharePoint Server 2019 via SharePoint Server 2013. SharePoint 2010 stöds även för kunder som har utökad support för den här versionen av SharePoint.

Om du vill genomsöka och märka filer på molnlagringsplatser använder du Cloud App Security i stället för skannern.

Översikt över Azure Information Protection-skannern

När du har konfigurerat din Azure Information Protection-princip för etiketter som tillämpar automatisk klassificering kan filer som skannern identifierar sedan märkas. Etiketter tillämpar klassificering, och du kan också använda skydd eller ta bort skydd:

Skannern kan granska alla filer som Windows kan indexeras med hjälp av IFilters som är installerade på datorn. För att avgöra om filerna behöver etiketter använder skannern sedan Microsoft 365 inbyggda typerna av information om dataförlustskydd (DLP) och mönsteridentifiering, eller Microsoft 365 regex-mönster. Eftersom skannern använder Azure Information Protection-klienten kan den klassificera och skydda samma filtyper.

Du kan bara köra skannern i identifieringsläge, där du använder rapporterna för att kontrollera vad som skulle hända om filerna var märkta. Eller så kan du köra skannern för att automatiskt tillämpa etiketterna. Du kan också köra skannern för att identifiera filer som innehåller typer av känslig information, utan att konfigurera etiketter för villkor som tillämpar automatisk klassificering.

Observera att skannern inte identifierar och etiketterar i realtid. Den crawlar systematiskt genom filer i datalager som du anger, och du kan konfigurera den här cykeln så att den körs en gång eller flera gånger.

Du kan ange vilka filtyper som ska genomsökas eller undantas från genomsökning. Om du vill begränsa vilka filer som skannern inspekterar definierar du en filtypslista med hjälp av Set-AIPScannerScannedFileTypes.

Krav för Azure Information Protection-skannern

Innan du installerar Azure Information Protection-skannern kontrollerar du att följande krav är uppfyllda.

| Krav | Mer information |

|---|---|

| Windows Server-datorn för att köra skannertjänsten: – Processorer med fyra kärnor - 8 GB RAM – 10 GB ledigt utrymme (genomsnitt) för temporära filer |

Windows Server 2019, Windows Server 2016 eller Windows Server 2012 R2. Obs! För testning eller utvärdering i en icke-produktionsmiljö kan du använda ett Windows klientoperativsystem som stöds av Azure Information Protection-klienten. Den här datorn kan vara en fysisk eller virtuell dator som har en snabb och tillförlitlig nätverksanslutning till de datalager som ska genomsökas. Skannern kräver tillräckligt med diskutrymme för att skapa temporära filer för varje fil som genomsöker, fyra filer per kärna. Det rekommenderade diskutrymmet på 10 GB gör det möjligt för 4 kärnprocessorer att genomsöka 16 filer som var och en har en filstorlek på 625 MB. Om det inte går att ansluta till Internet på grund av organisationens principer kan du läsa avsnittet Distribuera skannern med alternativa konfigurationer . Annars kontrollerar du att datorn har internetanslutning som tillåter följande URL:er via HTTPS (port 443): *.aadrm.com *.azurerms.com *.informationprotection.azure.com informationprotection.hosting.portal.azure.net *.aria.microsoft.com |

| Tjänstkonto för att köra skannertjänsten | Förutom att köra skannertjänsten på Windows Server-datorn autentiseras det här Windows kontot för att Azure AD och hämtar Azure Information Protection-principen. Det här kontot måste vara ett Active Directory-konto och synkroniserat för att Azure AD. Om du inte kan synkronisera det här kontot på grund av dina organisationsprinciper kan du läsa avsnittet Distribuera skannern med alternativa konfigurationer . Det här tjänstkontot har följande krav: - Logga in lokalt användarrättvis tilldelning. Den här rättigheten krävs för installation och konfiguration av skannern, men inte för drift. Du måste bevilja den här rättigheten till tjänstkontot, men du kan ta bort den direkt när du har bekräftat att skannern kan identifiera, klassificera och skydda filer. Om det inte går att bevilja den här rättigheten även under en kort tidsperiod på grund av organisationens principer kan du läsa avsnittet Distribuera skannern med alternativa konfigurationer . - Logga in som en tjänstanvändares rättighetstilldelning. Den här rättigheten beviljas automatiskt till tjänstkontot under skannerinstallationen och den här rättigheten krävs för installation, konfiguration och drift av skannern. – Behörigheter till datalagringsplatserna: För datalagringsplatser på SharePoint lokalt beviljar du alltid behörigheten Redigera om Lägg till och anpassa sidor har valts för webbplatsen eller beviljar designbehörighet. För andra datalagringsplatser beviljar du läs- och skrivbehörighet för genomsökning av filerna och tillämpar sedan klassificering och skydd på de filer som uppfyller villkoren i Azure Information Protection-principen. Läsbehörigheten räcker för att köra skannern i identifieringsläge endast för dessa andra datalagringsplatser. – För etiketter som återaktivera skyddet: För att säkerställa att skannern alltid har åtkomst till skyddade filer gör du kontot till en superanvändare för Tjänsten Azure Rights Management och kontrollerar att superanvändarfunktionen är aktiverad. Mer information om kontokraven för att tillämpa skydd finns i Förbereda användare och grupper för Azure Information Protection. Om du dessutom har implementerat onboarding-kontroller för en stegvis distribution kontrollerar du att det här kontot ingår i de registreringskontroller som du har konfigurerat. |

| SQL Server för att lagra skannerkonfigurationen: – Lokal instans eller fjärrinstans - Skiftlägesokänslig sortering – Sysadmin-roll för att installera skannern |

SQL Server 2012 är den lägsta versionen för följande utgåvor: - SQL Server Enterprise - SQL Server Standard - SQL Server Express Om du installerar mer än en instans av skannern kräver varje skannerinstans en egen SQL Server instans. När du installerar skannern och ditt konto har sysadmin-rollen skapar installationsprocessen automatiskt AzInfoProtectionScanner-databasen och ger den nödvändiga db_owner rollen till tjänstkontot som kör skannern. Om du inte kan beviljas sysadmin-rollen eller om organisationens principer kräver att databaser skapas och konfigureras manuellt läser du avsnittet Distribuera skannern med alternativa konfigurationer . Storleken på konfigurationsdatabasen varierar för varje distribution, men vi rekommenderar att du allokerar 500 MB för varje 1 000 000 filer som du vill genomsöka. |

| Den klassiska Azure Information Protection-klienten är installerad på Windows Server-datorn | Du måste installera den fullständiga klienten för skannern. Installera inte klienten med bara PowerShell-modulen. Anvisningar för klientinstallation finns i administratörsguiden. Om du tidigare har installerat skannern och nu behöver uppgradera den till en senare version läser du Uppgradera Azure Information Protection-skannern. |

| Konfigurerade etiketter som tillämpar automatisk klassificering och eventuellt skydd | Mer information om hur du konfigurerar en etikett för villkor och hur du tillämpar skydd: - Så här konfigurerar du villkor för automatisk och rekommenderad klassificering - Konfigurera en etikett för Rights Management skydd Tips: Du kan använda instruktionerna från självstudien för att testa skannern med en etikett som letar efter kreditkortsnummer i ett förberett Word-dokument. Du måste dock ändra etikettkonfigurationen så att Välj hur den här etiketten ska tillämpas anges till Automatisk i stället för Rekommenderad. Ta sedan bort etiketten från dokumentet (om den används) och kopiera filen till en datalagringsplats för skannern. Du kan köra skannern även om du inte har konfigurerat etiketter som tillämpar automatisk klassificering, men det här scenariot omfattas inte av dessa instruktioner. Mer information |

| För SharePoint dokumentbibliotek och mappar som ska genomsökas: - SharePoint 2019 - SharePoint 2016 - SharePoint 2013 - SharePoint 2010 |

Andra versioner av SharePoint stöds inte för skannern. När du använder versionshantering kontrollerar och etiketterar skannern den senast publicerade versionen. Om skannern etiketterar en fil och ett innehållsgodkännande krävs måste den märkta filen godkännas för att vara tillgänglig för användare. För stora SharePoint servergrupper kontrollerar du om du behöver öka tröskelvärdet för listvyn (som standard 5 000) för att skannern ska komma åt alla filer. Mer information finns i följande SharePoint dokumentation: Hantera stora listor och bibliotek i SharePoint |

| För Office dokument som ska genomsökas: – 97–2003-filformat och Office Öppna XML-format för Word, Excel och PowerPoint |

Mer information om de filtyper som skannern stöder för dessa filformat finns i Filtyper som stöds av Azure Information Protection-klienten |

| För långa sökvägar: – Högst 260 tecken, såvida inte skannern är installerad på Windows 2016 och datorn har konfigurerats för att stödja långa sökvägar |

Windows 10 och Windows Server 2016 har stöd för sökvägslängder som är större än 260 tecken med följande grupprincipinställning:Administrativa mallar> fördatorkonfiguration> för lokal dator>Alla Inställningar>Aktivera Win32-långa sökvägar Mer information om stöd för långa filsökvägar finns i avsnittet Maximal begränsning av sökvägslängd i Windows 10 utvecklardokumentation. |

Om du inte kan uppfylla alla krav i tabellen eftersom de är förbjudna av organisationens principer, se nästa avsnitt för alternativ.

Om alla krav uppfylls går du direkt till installationsavsnittet.

Distribuera skannern med alternativa konfigurationer

De krav som anges i tabellen är standardkraven för skannern och rekommenderas eftersom de är den enklaste konfigurationen för skannerdistributionen. De bör vara lämpliga för inledande testning, så att du kan kontrollera funktionerna i skannern. Men i en produktmiljö kan organisationens principer förbjuda dessa standardkrav på grund av en eller flera av följande begränsningar:

Servrar tillåts inte internetanslutning

Du kan inte beviljas Sysadmin eller så måste databaser skapas och konfigureras manuellt

Tjänstkonton kan inte beviljas lokal inloggningsbehörighet

Tjänstkonton kan inte synkroniseras till Azure Active Directory men servrar har internetanslutning

Skannern kan hantera dessa begränsningar, men de kräver ytterligare konfiguration.

Begränsning: Skannerservern kan inte ha internetanslutning

Följ anvisningarna för en frånkopplad dator.

Observera att skannern i den här konfigurationen inte kan tillämpa skydd (eller ta bort skydd) med hjälp av organisationens molnbaserade nyckel. I stället är skannern begränsad till att använda etiketter som endast tillämpar klassificering eller skydd som använder HYOK.

Begränsning: Du kan inte beviljas Sysadmin eller så måste databaser skapas och konfigureras manuellt

Om du kan beviljas sysadmin-rollen tillfälligt för att installera skannern kan du ta bort den här rollen när skannerinstallationen är klar. När du använder den här konfigurationen skapas databasen automatiskt åt dig och tjänstkontot för skannern beviljas automatiskt de behörigheter som krävs. Användarkontot som konfigurerar skannern kräver dock db_owner roll för AzInfoProtectionScanner-databasen, och du måste bevilja den här rollen manuellt till användarkontot.

Om du inte kan beviljas Sysadmin-rollen ens tillfälligt måste du be en användare med Sysadmin-behörighet att manuellt skapa en databas med namnet AzInfoProtectionScanner innan du installerar skannern. För den här konfigurationen måste följande roller tilldelas:

| Konto | Roll på databasnivå |

|---|---|

| Tjänstkonto för skannern | db_owner |

| Användarkonto för skannerinstallation | db_owner |

| Användarkonto för skannerkonfiguration | db_owner |

Vanligtvis använder du samma användarkonto för att installera och konfigurera skannern. Men om du använder olika konton kräver båda db_owner rollen för Databasen AzInfoProtectionScanner.

Om du vill skapa en användare och bevilja db_owner rättigheter för den här databasen ber du Sysadmin att köra följande SQL skript två gånger. Första gången för tjänstkontot som kör skannern och andra gången du installerar och hanterar skannern. Innan du kör skriptet ersätter du domän\användare med domännamnet och användarkontonamnet för tjänstkontot eller användarkontot:

if not exists(select * from master.sys.server_principals where sid = SUSER_SID('domain\user')) BEGIN declare @T nvarchar(500) Set @T = 'CREATE LOGIN ' + quotename('domain\user') + ' FROM WINDOWS ' exec(@T) END

USE AzInfoProtectionScanner IF NOT EXISTS (select * from sys.database_principals where sid = SUSER_SID('domain\user')) BEGIN declare @X nvarchar(500) Set @X = 'CREATE USER ' + quotename('domain\user') + ' FROM LOGIN ' + quotename('domain\user'); exec sp_addrolemember 'db_owner', 'domain\user' exec(@X) END

Dessutom:

Du måste vara lokal administratör på servern som ska köra skannern

Tjänstkontot som ska köra skannern måste beviljas fullständig behörighet till följande registernycklar:

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\MSIPC\Server

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\Server

Om du efter att ha konfigurerat dessa behörigheter ser ett fel när du installerar skannern kan felet ignoreras och du kan starta skannertjänsten manuellt.

Begränsning: Tjänstkontot för skannern kan inte beviljas lokal inloggningsrätt

Om organisationens principer förbjuder lokal inloggning för tjänstkonton men tillåter inloggning som ett batchjobb följer du anvisningarna för Ange och använder tokenparametern för Set-AIPAuthentication från administratörsguiden.

Begränsning: Skannertjänstkontot kan inte synkroniseras till Azure Active Directory men servern har internetanslutning

Du kan ha ett konto för att köra skannertjänsten och använda ett annat konto för att autentisera för att Azure Active Directory:

För skannertjänstkontot kan du använda ett lokalt Windows-konto eller ett Active Directory-konto.

För Azure Active Directory-kontot följer du anvisningarna för Ange och använder parametern Token för Set-AIPAuthentication från administratörsguiden.

Installera skannern

Logga in på Windows Server-datorn som ska köra skannern. Använd ett konto som har lokal administratörsbehörighet och som har behörighet att skriva till SQL Server huvuddatabas.

Öppna en Windows PowerShell session med alternativet Kör som administratör.

Kör cmdleten Install-AIPScanner och ange din SQL Server-instans där du kan skapa en databas för Azure Information Protection-skannern:

Install-AIPScanner -SqlServerInstance <name>Exempel:

För en standardinstans:

Install-AIPScanner -SqlServerInstance SQLSERVER1För en namngiven instans:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNERFör SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS

När du uppmanas till det anger du autentiseringsuppgifterna för skannertjänstkontot (<domän\användarnamn>) och lösenordet.

Kontrollera att tjänsten nu har installerats med hjälp av Administrationsverktygstjänster>.

Den installerade tjänsten heter Azure Information Protection Scanner och är konfigurerad att köras med hjälp av det skannertjänstkonto som du skapade.

Nu när du har installerat skannern måste du hämta en Azure AD token för skannertjänstkontot för att autentisera så att den kan köras obevakat.

Hämta en Azure AD token för skannern

Med Azure AD-token kan skannertjänstkontot autentiseras mot Azure Information Protection-tjänsten.

Från samma Windows Server-dator eller från skrivbordet loggar du in på Azure Portal för att skapa två Azure AD program som behövs för att ange en åtkomsttoken för autentisering. Efter en första interaktiv inloggning låter den här token skannern köras icke-interaktivt.

Om du vill skapa dessa program följer du anvisningarna i Så här etiketterar du filer som inte är interaktiva för Azure Information Protection från administratörsguiden.

Om ditt skannertjänstkonto har beviljats lokal inloggning för installationen från Windows Server-datorn: Logga in med det här kontot och starta en PowerShell-session. Kör Set-AIPAuthentication och ange de värden som du kopierade från föregående steg:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>När du uppmanas till det anger du lösenordet för autentiseringsuppgifterna för ditt tjänstkonto för Azure AD och klickar sedan på Acceptera.

Om ditt skannertjänstkonto inte kan beviljas lokal inloggning för installationen: Följ anvisningarna i avsnittet Ange och använd tokenparametern för Set-AIPAuthentication i administratörsguiden.

Skannern har nu en token för att autentisera till Azure AD, som är giltig i ett år, två år eller aldrig upphör att gälla, enligt din konfiguration av webbappen/API:et i Azure AD. När token upphör att gälla måste du upprepa steg 1 och 2.

Nu är du redo att ange vilka datalager som ska genomsökas.

Ange datalager för skannern

Använd cmdleten Add-AIPScannerRepository för att ange vilka datalager som ska genomsökas av Azure Information Protection-skannern. Du kan ange UNC-sökvägar och SharePoint Server-URL:er för SharePoint dokumentbibliotek och mappar.

Versioner som stöds för SharePoint: SharePoint Server 2019, SharePoint Server 2016 och SharePoint Server 2013. SharePoint Server 2010 stöds också för kunder som har utökad support för den här versionen av SharePoint.

Lägg till ditt första datalager i PowerShell-sessionen från samma Windows Server-dator genom att köra följande kommando:

Add-AIPScannerRepository -Path <path>Till exempel

Add-AIPScannerRepository -Path \\NAS\DocumentsI andra exempel använder du PowerShell-hjälpkommandot

Get-Help Add-AIPScannerRepository -examplesför den här cmdleten.Upprepa det här kommandot för alla datalager som du vill genomsöka. Om du behöver ta bort ett datalager som du har lagt till använder du cmdleten Remove-AIPScannerRepository .

Kontrollera att du har angett alla datalager korrekt genom att köra cmdleten Get-AIPScannerRepository :

Get-AIPScannerRepository

Med skannerns standardkonfiguration är du nu redo att köra din första genomsökning i identifieringsläge.

Köra en identifieringscykel och visa rapporter för skannern

Starta skannern i PowerShell-sessionen genom att köra följande kommando:

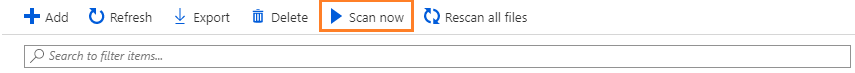

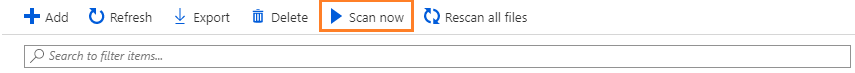

Start-AIPScanDu kan också starta skannern från Azure Portal. I fönstret Azure Information Protection – Noder väljer du skannernoden och sedan alternativet Genomsök nu:

Vänta tills skannern har slutfört sin cykel genom att köra följande kommando:

Get-AIPScannerStatusDu kan också visa statusen från fönstret Azure Information Protection – Noder i Azure Portal genom att kontrollera kolumnen STATUS.

Leta efter status för att visa inaktiv i stället för genomsökning.

När skannern har crawlats genom alla filer i de datalager som du har angett stoppas skannern även om skannertjänsten fortfarande körs.

Kontrollera händelseloggen för lokala Windows program och tjänster, Azure Information Protection. Den här loggen rapporterar även när skannern har slutfört genomsökningen, med en sammanfattning av resultaten. Leta efter informationshändelse-ID 911.

Granska de rapporter som lagras i %localappdata%\Microsoft\MSIP\Scanner\Reports. De .txt sammanfattningsfilerna omfattar den tid det tar att skanna, antalet skannade filer och hur många filer som matchar informationstyperna. De .csv filerna innehåller mer information om varje fil. Den här mappen lagrar upp till 60 rapporter för varje genomsökningscykel och alla utom den senaste rapporten komprimeras för att minimera det diskutrymme som krävs.

Anteckning

Du kan ändra loggningsnivån med hjälp av parametern ReportLevel med Set-AIPScannerConfiguration, men du kan inte ändra platsen eller namnet på rapportmappen. Överväg att använda en katalogkorsning för mappen om du vill lagra rapporterna på en annan volym eller partition.

Du kan till exempel använda kommandot Mklink :

mklink /j D:\Scanner_reports C:\Users\aipscannersvc\AppData\Local\Microsoft\MSIP\Scanner\ReportsMed standardinställningen inkluderas endast filer som uppfyller de villkor som du har konfigurerat för automatisk klassificering i de detaljerade rapporterna. Om du inte ser några etiketter som används i dessa rapporter kontrollerar du att etikettkonfigurationen innehåller automatisk i stället för rekommenderad klassificering.

Tips

Skannrar skickar den här informationen till Azure Information Protection var femte minut, så att du kan visa resultatet nästan i realtid från Azure Portal. Mer information finns i Rapportering för Azure Information Protection.

Om resultatet inte är som förväntat kan du behöva finjustera de villkor som du angav i din Azure-Information Protection princip. I så fall upprepar du steg 1 till 3 tills du är redo att ändra konfigurationen för att tillämpa klassificeringen och eventuellt skydd.

Azure Portal visar endast information om den senaste genomsökningen. Om du behöver se resultatet av tidigare genomsökningar går du tillbaka till rapporterna som lagras på skannerdatorn i mappen %localappdata%\Microsoft\MSIP\Scanner\Reports.

När du är redo att automatiskt märka filerna som skannern identifierar fortsätter du till nästa procedur.

Konfigurera skannern att tillämpa klassificering och skydd

I standardinställningen körs skannern en gång och i läget endast rapportering. Om du vill ändra de här inställningarna använder du Set-AIPScannerConfiguration:

Kör följande kommando i PowerShell-sessionen på Windows Server-datorn:

Set-AIPScannerConfiguration -Enforce On -Schedule AlwaysDet finns andra konfigurationsinställningar som du kanske vill ändra. Till exempel om filattribut ändras och vad som loggas i rapporterna. Om din Azure-Information Protection-princip dessutom innehåller inställningen som kräver ett motiveringsmeddelande för att sänka klassificeringsnivån eller ta bort skyddet, anger du det meddelandet med hjälp av den här cmdleten. Använd följande PowerShell-hjälpkommando för mer information om varje konfigurationsinställning:

Get-Help Set-AIPScannerConfiguration -detailedAnteckna den aktuella tiden och starta skannern igen genom att köra följande kommando:

Start-AIPScanDu kan också starta skannern från Azure Portal. I fönstret Azure Information Protection – Noder väljer du skannernoden och sedan alternativet Genomsök nu:

Övervaka händelseloggen för informationstypen 911 igen, med en tidsstämpel senare än när du startade genomsökningen i föregående steg.

Kontrollera sedan rapporterna för att se information om vilka filer som har etiketterats, vilken klassificering som tillämpades på varje fil och om skydd tillämpades på dem. Du kan också använda Azure Portal för att enklare se den här informationen.

Eftersom vi har konfigurerat schemat så att det körs kontinuerligt, när skannern har arbetat sig igenom alla filer, startar den en ny cykel så att alla nya och ändrade filer identifieras.

Så här genomsöks filer

Skannern körs genom följande processer när den söker igenom filer.

1. Avgör om filer inkluderas eller exkluderas för genomsökning

Skannern hoppar automatiskt över filer som undantas från klassificering och skydd, till exempel körbara filer och systemfiler.

Du kan ändra det här beteendet genom att definiera en lista över filtyper som ska genomsökas eller undantas från genomsökning. När du anger den här listan och inte anger en datalagringsplats gäller listan för alla datalagringsplatser som inte har en egen lista angiven. Om du vill ange den här listan använder du Set-AIPScannerScannedFileTypes.

När du har angett listan över filtyper kan du lägga till en ny filtyp i listan med hjälp av Add-AIPScannerScannedFileTypes och ta bort en filtyp från listan med hjälp av Remove-AIPScannerScannedFileTypes.

2. Inspektera och etikettera filer

Skannern använder sedan filter för att söka igenom filtyper som stöds. Samma filter används av operativsystemet för Windows Sökning och indexering. Utan ytterligare konfiguration används Windows IFilter för att genomsöka filtyper som används av Word, Excel, PowerPoint och för PDF-dokument och textfiler.

En fullständig lista över filtyper som stöds som standard och ytterligare information om hur du konfigurerar befintliga filter som innehåller .zip filer och .tiff-filer finns i Filtyper som stöds för granskning.

Efter inspektionen kan dessa filtyper märkas med hjälp av de villkor som du har angett för etiketterna. Om du använder identifieringsläge kan dessa filer rapporteras innehålla de villkor som du har angett för etiketterna eller alla kända typer av känslig information.

Skannern kan dock inte märka filerna under följande omständigheter:

Om etiketten tillämpar klassificering och inte skydd, och filtypen inte bara stöder klassificering.

Om etiketten tillämpar klassificering och skydd, men skannern inte skyddar filtypen.

Som standard skyddar skannern endast Office filtyper och PDF-filer när de skyddas med iso-standarden för PDF-kryptering. Andra filtyper kan skyddas när du redigerar registret enligt beskrivningen i följande avsnitt.

När du till exempel har inspekterat filer som har filnamnstillägget .txt kan skannern inte använda en etikett som har konfigurerats för klassificering men inte skydd, eftersom .txt filtyp inte stöder endast klassificering. Om etiketten har konfigurerats för klassificering och skydd och registret redigeras för .txt filtyp kan skannern märka filen.

Tips

Om skannern stoppas och inte slutför genomsökningen av ett stort antal filer på en lagringsplats under den här processen:

Du kan behöva öka antalet dynamiska portar för det operativsystem som är värd för filerna. Serverhärdning för SharePoint kan vara en orsak till att skannern överskrider antalet tillåtna nätverksanslutningar och därför stoppas.

Kontrollera om det här är orsaken till att skannern stoppas genom att se om följande felmeddelande loggas för skannern i %localappdata%\Microsoft\MSIP\Logs\MSIPScanner.iplog (zippad om det finns flera loggar): Det går inte att ansluta till fjärrservern ---> System.Net.Sockets.SocketException: Endast en användning av varje socketadress (protokoll/nätverksadress/port) tillåts normalt IP: Port

Mer information om hur du visar det aktuella portintervallet och ökar intervallet finns i Inställningar som kan ändras för att förbättra nätverksprestanda.

För stora SharePoint grupper kan du behöva öka tröskelvärdet för listvyn (som standard 5 000). Mer information finns i följande SharePoint dokumentation: Hantera stora listor och bibliotek i SharePoint.

3. Etikettfiler som inte kan inspekteras

För de filtyper som inte kan inspekteras använder skannern standardetiketten i Azure Information Protection-principen eller standardetiketten som du konfigurerar för skannern.

Som i föregående steg kan skannern inte märka filerna under följande omständigheter:

Om etiketten tillämpar klassificering och inte skydd, och filtypen inte bara stöder klassificering.

Om etiketten tillämpar klassificering och skydd, men skannern inte skyddar filtypen.

Som standard skyddar skannern endast Office filtyper och PDF-filer när de skyddas med iso-standarden för PDF-kryptering. Andra filtyper kan skyddas när du redigerar registret enligt beskrivningen härnäst.

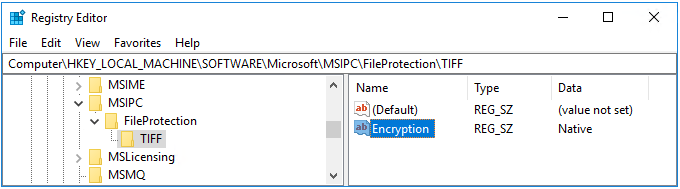

Redigera registret för skannern

Om du vill ändra standardbeteendet för skanner för att skydda andra filtyper än Office filer och PDF-filer, måste du manuellt redigera registret och ange de ytterligare filtyper som du vill ska skyddas och typen av skydd (intern eller generisk). I denna dokumentation för utvecklare kallas allmänt skydd för ”PFile”. Dessutom specifikt för skannern:

Skannern har sitt eget standardbeteende: Endast Office filformat och PDF-dokument skyddas som standard. Om registret inte ändras kommer andra filtyper inte att märkas eller skyddas av skannern.

Om du vill ha samma standardskyddsbeteende som Azure Information Protection-klienten, där alla filer automatiskt skyddas med internt eller allmänt skydd: Ange

*jokertecknet som en registernyckel,Encryptionsom värde (REG_SZ) ochDefaultsom värdedata.

När du redigerar registret skapar du MSIPC-nyckeln och FileProtection-nyckeln manuellt om de inte finns, samt en nyckel för varje filnamnstillägg.

Om skannern till exempel skyddar TIFF-avbildningar utöver Office filer och PDF-filer, kommer registret efter att du har redigerat det att se ut som på följande bild. Som en bildfil har TIFF-filer stöd för internt skydd och det resulterande filnamnstillägget är .ptiff.

En lista över filtyper för text och bilder som på liknande sätt stöder internt skydd men som måste anges i registret finns i Filtyper som stöds för klassificering och skydd från administratörsguiden.

För filer som inte stöder internt skydd anger du filnamnstillägget som en ny nyckel och PFile för allmänt skydd. Det resulterande filnamnstillägget för den skyddade filen är .pfile.

När filer genomsöks igen

Under den första genomsökningscykeln inspekterar skannern alla filer i de konfigurerade datalager och efter efterföljande genomsökningar inspekteras endast nya eller ändrade filer.

Du kan tvinga skannern att inspektera alla filer igen genom att köra Start-AIPScan med parametern Återställ . Skannern måste konfigureras för ett manuellt schema, vilket kräver att parametern Schema anges till Manuell med Set-AIPScannerConfiguration.

Du kan också tvinga skannern att inspektera alla filer igen från fönstret Azure Information Protection – Noder i Azure Portal. Välj skannern i listan och välj sedan alternativet Sök igenom alla filer igen:

Att inspektera alla filer igen är användbart när du vill att rapporterna ska innehålla alla filer och det här konfigurationsvalet används vanligtvis när skannern körs i identifieringsläge. När en fullständig genomsökning är klar ändras genomsökningstypen automatiskt till inkrementell så att endast nya eller ändrade filer genomsöks för efterföljande genomsökningar.

Dessutom inspekteras alla filer när skannern laddar ned en Azure Information Protection-princip som har nya eller ändrade villkor. Skannern uppdaterar principen varje timme och när tjänsten startar och principen är äldre än en timme.

Tips

Om du behöver uppdatera principen tidigare än det här entimmesintervallet, till exempel under en testperiod: Ta bort principfilen manuellt, Policy.msip från både %LocalAppData%\Microsoft\MSIP\Policy.msip och %LocalAppData%\Microsoft\MSIP\Scanner. Starta sedan om Tjänsten Azure Information Scanner.

Om du har ändrat skyddsinställningarna i principen väntar du också 15 minuter från det att du sparade skyddsinställningarna innan du startar om tjänsten.

Om skannern laddade ned en princip som inte hade några konfigurerade automatiska villkor uppdateras inte kopian av principfilen i skannermappen. I det här scenariot måste du ta bort principfilen Policy.msip från både %LocalAppData%\Microsoft\MSIP\Policy.msip och %LocalAppData%\Microsoft\MSIP\Scanner innan skannern kan använda en nyligen nedladdad principfil som har etiketter korrekt angivna för automatiska villkor.

Använda skannern med alternativa konfigurationer

Det finns två alternativa scenarier som Azure Information Protection-skannern stöder där etiketter inte behöver konfigureras för några villkor:

Använd en standardetikett för alla filer på en datalagringsplats.

För den här konfigurationen använder du cmdleten Set-AIPScannerRepository och anger parametern MatchPolicy till Av.

Innehållet i filerna inspekteras inte och alla filer i datalagringsplatsen är märkta enligt standardetiketten som du anger för datalagringsplatsen (med parametern SetDefaultLabel ) eller om detta inte anges, den standardetikett som anges som en principinställning för skannerkontot.

Identifiera alla anpassade villkor och kända typer av känslig information.

För den här konfigurationen använder du cmdleten Set-AIPScannerConfiguration och anger parametern DiscoverInformationTypes till Alla.

Skannern använder alla anpassade villkor som du har angett för etiketter i Azure Information Protection-principen och listan över informationstyper som är tillgängliga för att ange etiketter i Azure Information Protection-principen.

Följande snabbstart använder den här konfigurationen, även om den är för den aktuella versionen av skannern: Snabbstart: Hitta den känsliga information du har.

Optimera prestanda för skannern

Använd följande vägledning för att optimera skannerns prestanda. Men om din prioritet är svarstiden för skannerdatorn i stället för skannerns prestanda kan du använda en avancerad klientinställning för att begränsa antalet trådar som skannern använder.

Så här maximerar du skannerns prestanda:

Ha en hög hastighet och tillförlitlig nätverksanslutning mellan skannerdatorn och det skannade datalagret

Du kan till exempel placera skannerdatorn i samma LAN, eller (föredras) i samma nätverkssegment som det skannade datalagret.

Kvaliteten på nätverksanslutningen påverkar skannerns prestanda eftersom skannern överför innehållet i filerna till den dator som kör skannertjänsten för att inspektera filerna. När du minskar (eller eliminerar) antalet nätverkshopp som dessa data måste färdas, minskar du också belastningen på nätverket.

Kontrollera att skannerdatorn har tillgängliga processorresurser

Att kontrollera filinnehållet efter en matchning mot dina konfigurerade villkor och kryptera och dekryptera filer är processorintensiva åtgärder. Övervaka vanliga genomsökningscykler för dina angivna datalager för att identifiera om bristen på processorresurser påverkar skannerns prestanda negativt.

Andra faktorer som påverkar skannerns prestanda:

Aktuella inläsnings- och svarstider för de datalager som innehåller filerna som ska genomsökas

Om skannern körs i identifieringsläge eller framtvinga läge

Identifieringsläget har vanligtvis en högre genomsökningshastighet än tvingande läge eftersom identifiering kräver en enda filläsningsåtgärd, medan tvingande läge kräver läs- och skrivåtgärder.

Du ändrar villkoren i Azure Information Protection

Din första genomsökningscykel när skannern måste inspektera varje fil tar uppenbarligen längre tid än efterföljande genomsökningscykler som som standard endast inspekterar nya och ändrade filer. Men om du ändrar villkoren i Azure Information Protection-principen genomsöks alla filer igen, enligt beskrivningen i föregående avsnitt.

Konstruktion av regex-uttryck för anpassade villkor

Om du vill undvika hög minnesförbrukning och risken för timeouter (15 minuter per fil) granskar du regex-uttrycken för effektiv mönstermatchning. Exempel:

Undvik giriga kvantifierare

Använd grupper som inte samlar in, till exempel

(?:expression)i stället för(expression)

Den valda loggningsnivån

Du kan välja mellan Felsökning, Information, Fel och Av för skannerrapporterna. Av resulterar i bästa prestanda; Felsökningen saktar ned skannern avsevärt och bör endast användas för felsökning. Mer information finns i parametern ReportLevel för cmdleten Set-AIPScannerConfiguration genom att köra

Get-Help Set-AIPScannerConfiguration -detailed.Själva filerna:

Med undantag för Excel filer genomsöks Office filer snabbare än PDF-filer.

Oskyddade filer är snabbare att söka igenom än skyddade filer.

Stora filer tar uppenbarligen längre tid att skanna än små filer.

Dessutom:

Bekräfta att tjänstkontot som kör skannern bara har de rättigheter som beskrivs i avsnittet om krav för skanner och konfigurera sedan den avancerade klientinställningen för att inaktivera den låga integritetsnivån för skannern.

Skannern körs snabbare när du använder den alternativa konfigurationen för att tillämpa en standardetikett på alla filer eftersom skannern inte inspekterar filinnehållet.

Skannern körs långsammare när du använder den alternativa konfigurationen för att identifiera alla anpassade villkor och kända typer av känslig information.

Du kan minska tidsgränserna för skannern med avancerade klientinställningar för bättre genomsökningshastigheter och lägre minnesförbrukning, men med bekräftelsen att vissa filer kan hoppas över.

Lista över cmdletar för skannern

Med andra cmdletar för skannern kan du ändra tjänstkontot och databasen för skannern, hämta de aktuella inställningarna för skannern och avinstallera skannertjänsten. Skannern använder följande cmdletar:

Add-AIPScannerScannedFileTypes

Add-AIPScannerRepository

Get-AIPScannerConfiguration

Get-AIPScannerRepository

Get-AIPScannerStatus

Install-AIPScanner

Remove-AIPScannerRepository

Remove-AIPScannerScannedFileTypes

Set-AIPScanner

Set-AIPScannerConfiguration

Set-AIPScannerScannedFileTypes

Set-AIPScannerRepository

Start-AIPScan

Uninstall-AIPScanner

Update-AIPScanner

Anteckning

Många av dessa cmdletar är nu inaktuella i den aktuella versionen av skannern, och onlinehjälpen för skanner-cmdletarna återspeglar den här ändringen. För cmdlet-hjälp tidigare än version 1.48.204.0 av skannern använder du det inbyggda Get-Help <cmdlet name> kommandot i PowerShell-sessionen.

Händelselogg-ID:t och beskrivningar för skannern

Använd följande avsnitt för att identifiera möjliga händelse-ID:t och beskrivningarna för skannern. Dessa händelser loggas på servern som kör skannertjänsten i händelseloggen Windows Program och tjänster, Azure Information Protection.

Information 910

Skannercykeln har startats.

Den här händelsen loggas när skannertjänsten startas och börjar söka efter filer i de datalagringsplatser som du har angett.

Information 911

Skannercykeln har slutförts.

Den här händelsen loggas när skannern har slutfört en manuell genomsökning, eller om skannern har slutfört en cykel för ett kontinuerligt schema.

Om skannern har konfigurerats för att köras manuellt i stället för kontinuerligt använder du cmdleten Start-AIPScan för att köra en ny genomsökning. Om du vill ändra schemat använder du cmdleten Set-AIPScannerConfiguration och parametern Schedule .

Nästa steg

Är du intresserad av hur Core Services Engineering and Operations-teamet i Microsoft implementerade den här skannern? Läs den tekniska fallstudien: Automatisera dataskydd med Azure Information Protection-skanner.

Du kanske undrar: Vad är skillnaden mellan Windows Server FCI och Azure Information Protection-skannern?

Du kan också använda PowerShell för att interaktivt klassificera och skydda filer från din stationära dator. Mer information om detta och andra scenarier som använder PowerShell finns i Använda PowerShell med Azure Information Protection-klienten.