Skapa en datorgrupp och ett gMSA-konto för Azure Monitor SCOM Managed Instance

Den här artikeln beskriver hur du skapar ett grupphanterat tjänstkonto (gMSA), datorgrupp och domänanvändarkonto i lokal Active Directory.

Anteckning

Mer information om Azure Monitor SCOM Managed Instance-arkitekturen finns i Azure Monitor SCOM Managed Instance.

Krav för Active Directory

Om du vill utföra Active Directory-åtgärder installerar du funktionen RSAT: Active Directory Domain Services och Lightweight Directory Tools. Installera sedan verktyget Active Directory - användare och datorer. Du kan installera det här verktyget på alla datorer som har domänanslutning. Du måste logga in på det här verktyget med administratörsbehörighet för att utföra alla Active Directory-åtgärder.

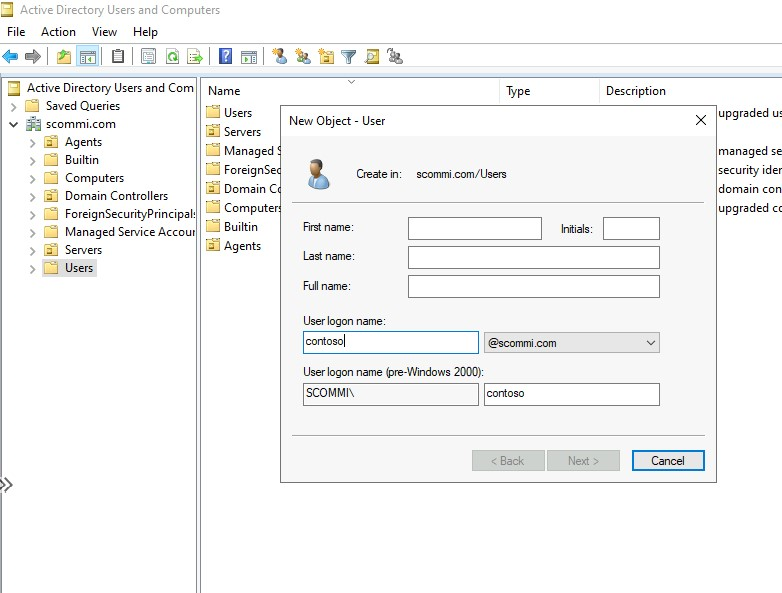

Konfigurera ett domänkonto i Active Directory

Skapa ett domänkonto i din Active Directory-instans. Domänkontot är ett typiskt Active Directory-konto. (Det kan vara ett nonadmin-konto.) Du använder det här kontot för att lägga till System Center Operations Manager-hanteringsservrarna i din befintliga domän.

Kontrollera att det här kontot har behörighet att ansluta andra servrar till din domän. Du kan använda ett befintligt domänkonto om det har dessa behörigheter.

Du använder det konfigurerade domänkontot i senare steg för att skapa en instans av SCOM Managed Instance och efterföljande steg.

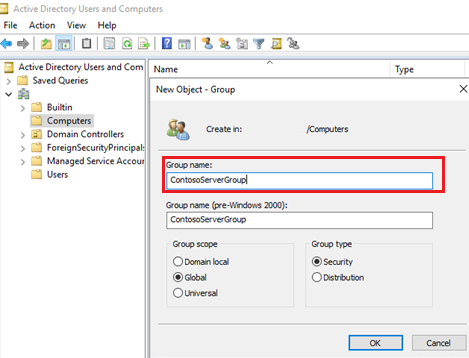

Skapa och konfigurera en datorgrupp

Skapa en datorgrupp i din Active Directory-instans. Mer information finns i Skapa ett gruppkonto i Active Directory. Alla hanteringsservrar som du skapar kommer att ingå i den här gruppen så att alla medlemmar i gruppen kan hämta gMSA-autentiseringsuppgifter. (Du skapar dessa autentiseringsuppgifter i senare steg.) Gruppnamnet får inte innehålla blanksteg och får bara innehålla alfabetstecken.

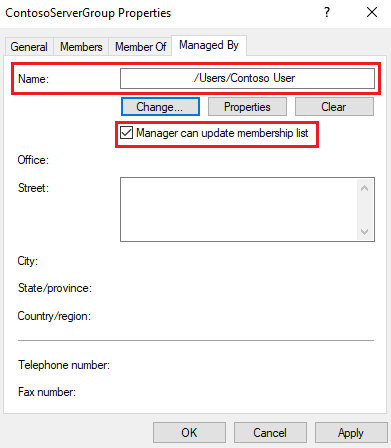

Om du vill hantera den här datorgruppen anger du behörigheter till det domänkonto som du skapade.

Välj gruppegenskaperna och välj sedan Hanterad av.

För Namn anger du namnet på domänkontot.

Markera kryssrutan Manager can update membership list (Chef kan uppdatera medlemskapslistan ).

Skapa och konfigurera ett gMSA-konto

Skapa en gMSA för att köra hanteringsservertjänsterna och autentisera tjänsterna. Använd följande PowerShell-kommando för att skapa ett gMSA-tjänstkonto. DNS-värdnamnet kan också användas för att konfigurera den statiska IP-adressen och associera samma DNS-namn med den statiska IP-adressen som i steg 8.

New-ADServiceAccount ContosogMSA -DNSHostName "ContosoLB.aquiladom.com" -PrincipalsAllowedToRetrieveManagedPassword "ContosoServerGroup" -KerberosEncryptionType AES128, AES256 -ServicePrincipalNames MSOMHSvc/ContosoLB.aquiladom.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.aquiladom.com, MSOMSdkSvc/ContosoLB

I det kommandot:

ContosogMSAär gMSA-namnet.ContosoLB.aquiladom.comär DNS-namnet för lastbalanseraren. Använd samma DNS-namn för att skapa den statiska IP-adressen och associera samma DNS-namn med den statiska IP-adressen som i steg 8.ContosoServerGroupär den datorgrupp som skapats i Active Directory (angavs tidigare).MSOMHSvc/ContosoLB.aquiladom.com,SMSOMHSvc/ContosoLB,MSOMSdkSvc/ContosoLB.aquiladom.comochMSOMSdkSvc/ContosoLBär tjänstens huvudnamn.

Anteckning

Om gMSA-namnet är längre än 14 tecken kontrollerar du att du anger SamAccountName mindre än 15 tecken, inklusive $ tecknet.

Om rotnyckeln inte är effektiv använder du följande kommando:

Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))

Kontrollera att det skapade gMSA-kontot är ett lokalt administratörskonto. Om det finns några grupprincip objektprinciper på den lokala administratören på Active Directory-nivå kontrollerar du att de har gMSA-kontot som lokal administratör.

Viktigt

Information om hur du minimerar behovet av omfattande kommunikation med både Active Directory-administratören och nätverksadministratören finns i Självverifiering. Artikeln beskriver de procedurer som Active Directory-administratören och nätverksadministratören använder för att verifiera sina konfigurationsändringar och säkerställa att de implementeras korrekt. Den här processen minskar onödiga fram- och tillbaka-interaktioner från Operations Manager-administratören till Active Directory-administratören och nätverksadministratören. Den här konfigurationen sparar tid för administratörerna.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för