Felsöka BitLocker med Intune krypteringsrapport

Microsoft Intune innehåller en inbyggd krypteringsrapport som ger information om krypteringsstatus för alla hanterade enheter. Krypteringsrapporten Intune är en användbar startpunkt för felsökning av krypteringsfel. Du kan använda rapporten för att identifiera och isolera BitLocker-krypteringsfel och se status för Betrodd plattformsmodul (TPM) och krypteringsstatus för Windows-enheter.

Den här artikeln beskriver hur du använder Intune krypteringsrapport för att felsöka kryptering för BitLocker. Ytterligare felsökningsvägledning finns i Felsöka BitLocker-principer från klientsidan.

Obs!

Om du vill dra full nytta av den här felsökningsmetoden och felinformationen som är tillgänglig i krypteringsrapporten måste du konfigurera en BitLocker-princip. Om du för närvarande använder en enhetskonfigurationsprincip bör du överväga att migrera principen. Mer information finns i Hantera BitLocker-princip för Windows-enheter med principinställningar för Intune och diskkryptering för slutpunktssäkerhet i Intune.

Krav för kryptering

Som standard uppmanas användarna att aktivera kryptering i installationsguiden för BitLocker. Du kan också konfigurera en BitLocker-princip som tyst aktiverar BitLocker på en enhet. I det här avsnittet beskrivs de olika förutsättningarna för varje metod.

Obs!

Automatisk kryptering är inte samma sak som tyst kryptering. Automatisk kryptering utförs under OOBE-läge (Out-of-the-box Experience) i modernt vänteläge eller på HSTI-kompatibla enheter (Hardware Security Test Interface). I tyst kryptering undertrycker Intune användarinteraktionen via CSP-inställningar (BitLocker Configuration Service Provider).

Krav för användaraktiverad kryptering:

- Hårddisken måste partitioneras i en operativsystemenhet formaterad med NTFS och en systemenhet på minst 350 MB formaterad som FAT32 för UEFI och NTFS för BIOS.

- Enheten måste registreras i Intune via Microsoft Entra hybridanslutning, Microsoft Entra registrering eller Microsoft Entra anslutning.

- Ett TPM-chip (Trusted Platform Module) krävs inte, men rekommenderas starkt för ökad säkerhet.

Krav för tyst BitLocker-kryptering:

- Ett TPM-chip (version 1.2 eller 2.0) som måste låsas upp.

- Windows Recovery Environment (WinRE) måste vara aktiverat.

- Hårddisken måste partitioneras till en operativsystemenhet som är formaterad med NTFS och en systemenhet på minst 350 MB måste formateras som FAT32 för Unified Extensible Firmware Interface (UEFI) och NTFS för BIOS. UEFI BIOS krävs för TPM version 2.0-enheter. (Säker start krävs inte men ger mer säkerhet.)

- Den Intune registrerade enheten är ansluten till Microsoft Azure-hybridtjänster eller Microsoft Entra ID.

Identifiera krypteringsstatus och fel

BitLocker-krypteringsfel på Intune registrerade Windows 10 enheter kan delas in i någon av följande kategorier:

- Enhetens maskinvara eller programvara uppfyller inte kraven för att aktivera BitLocker.

- Intune BitLocker-principen är felkonfigurerad, vilket orsakar konflikter mellan grupprincip-objekt (GPO).

- Enheten är redan krypterad och krypteringsmetoden matchar inte principinställningarna.

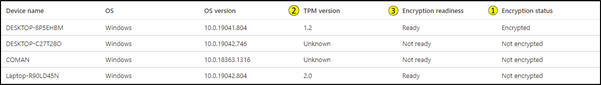

Om du vill identifiera kategorin för ett enhetskrypteringsfel loggar du in på Microsoft Intune administrationscenter och väljer Enheter>Övervaka>krypteringsrapport. Rapporten visar en lista över registrerade enheter och visar om en enhet är krypterad eller redo att krypteras och om den har ett TPM-chip.

Obs!

Om en Windows 10 enhet visar statusen Inte redo kan den fortfarande ha stöd för kryptering. För statusen Klar måste Windows 10-enheten ha TPM aktiverat. TPM-enheter krävs inte för att stödja kryptering, men rekommenderas starkt för ökad säkerhet.

Exemplet ovan visar att en enhet med TPM version 1.2 har krypterats. Dessutom kan du se två enheter som inte är redo för kryptering som inte kan krypteras tyst, samt en TPM 2.0-enhet som är redo för kryptering men ännu inte krypterats.

Vanliga felscenarier

I följande avsnitt beskrivs vanliga felscenarier som du kan diagnostisera med information från krypteringsrapporten.

Scenario 1 – Enheten är inte redo för kryptering och är inte krypterad

När du klickar på en enhet som inte är krypterad visar Intune en sammanfattning av dess status. I exemplet nedan finns det flera profiler som är riktade mot enheten: en endpoint protection-princip, en Mac-operativsystemprincip (som inte är tillämplig för den här enheten) och en Microsoft Defender ATP-baslinje (Advanced Threat Protection).

Förklaring av krypteringsstatus:

Meddelandena under Statusinformation är koder som returneras av BitLocker CSP-statusnoden från enheten. Krypteringsstatusen är i ett feltillstånd eftersom OS-volymen inte är krypterad. Dessutom har BitLocker-principen krav för en TPM som enheten inte uppfyller.

Meddelandena innebär att enheten inte är krypterad eftersom den inte har någon TPM och principen kräver en.

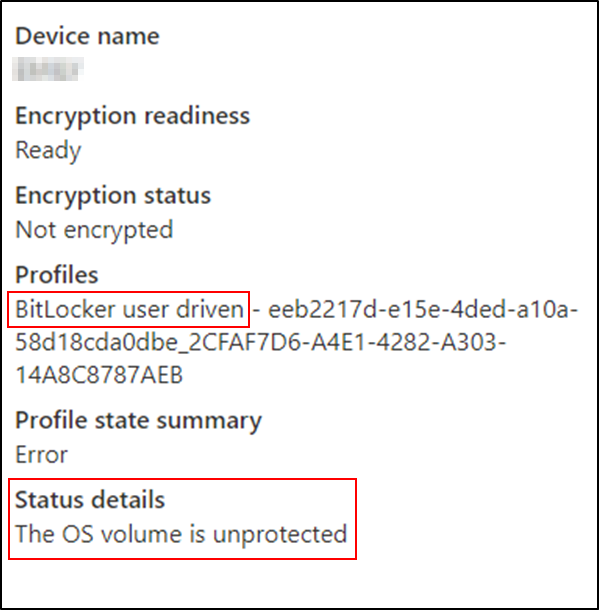

Scenario 2 – Enheten är klar men inte krypterad

Det här exemplet visar att TPM 2.0-enheten inte är krypterad.

Förklaring av krypteringsstatus:

Den här enheten har en BitLocker-princip som är konfigurerad för användarinteraktion i stället för tyst kryptering. Användaren har inte startat eller slutfört krypteringsprocessen (användaren får ett meddelande), så enheten förblir okrypterad.

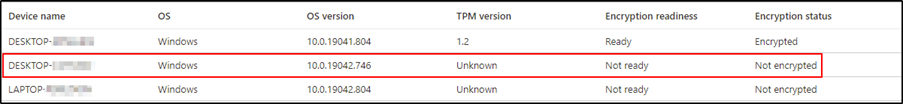

Scenario 3 – Enheten är inte redo och krypterar inte tyst

Om en krypteringsprincip har konfigurerats för att förhindra användarinteraktion och kryptera tyst och krypteringsrapportens status för krypteringsberedskapinte är tillämpligt eller Inte redo, är det troligt att TPM inte är redo för BitLocker.

Information om enhetsstatus visar orsaken:

Förklaring av krypteringsstatus:

Om TPM inte är redo på enheten kan det bero på att den är inaktiverad i den inbyggda programvaran eller måste rensas eller återställas. Om du kör TPM-hanteringskonsolen (TPM.msc) från kommandoraden på den berörda enheten får du hjälp att förstå och lösa TPM-tillståndet.

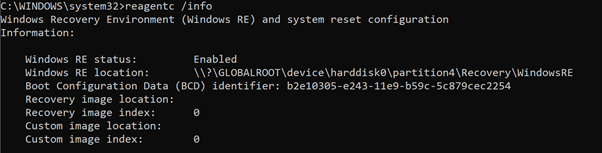

Scenario 4 – Enheten är klar men inte krypterad tyst

Det finns flera orsaker till att en enhet med tyst kryptering är klar men ännu inte krypterad.

Förklaring av krypteringsstatus:

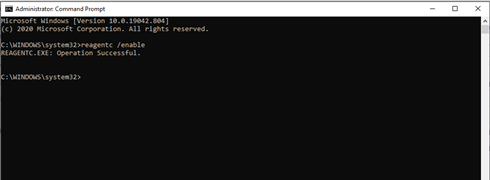

En förklaring är att WinRE inte är aktiverat på enheten, vilket är en förutsättning. Du kan verifiera statusen för WinRE på enheten med hjälp av kommandot reagentc.exe/info som administratör.

Om WinRE är inaktiverat kör du kommandot reagentc.exe/info som administratör för att aktivera WinRE.

Sidan Statusinformation visar följande meddelande om WinRE inte har konfigurerats korrekt:

Användaren som är inloggad på enheten har inte administratörsbehörighet.

Ett annat skäl kan vara administrativa rättigheter. Om din BitLocker-princip riktar sig till en användare som inte har administrativa rättigheter och Tillåt standardanvändare att aktivera kryptering under Autopilot inte är aktiverad visas följande information om krypteringsstatus.

Förklaring av krypteringsstatus:

Ange Tillåt standardanvändare att aktivera kryptering under Autopilot till Ja för att lösa problemet för Microsoft Entra anslutna enheter.

Scenario 5 – Enheten är i ett feltillstånd men krypterad

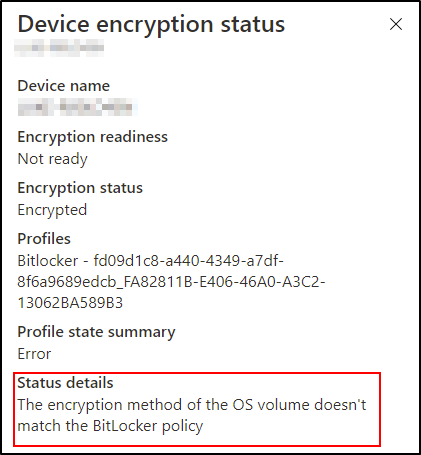

I det här vanliga scenariot, om Intune-principen har konfigurerats för XTS-AES 128-bitarskryptering men målenheten krypteras med XTS-AES 256-bitarskryptering (eller tvärtom), får du felet som visas nedan.

Förklaring av krypteringsstatus:

Detta inträffar när en enhet som redan har krypterats med en annan metod – antingen manuellt av användaren, med Microsoft BitLocker Administration and Monitoring (MBAM) eller av Microsoft Configuration Manager före registreringen.

Korrigera detta genom att dekryptera enheten manuellt eller med Windows PowerShell. Låt sedan Intune BitLocker-principen kryptera enheten igen nästa gång principen når den.

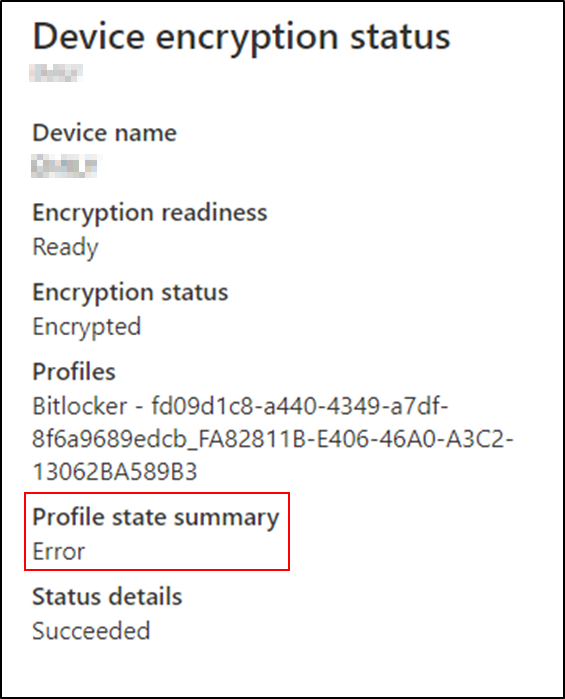

Scenario 6 – Enheten är krypterad men profiltillståndet är felaktigt

Ibland visas en enhet som krypterad men har ett feltillstånd i sammanfattningen av profiltillståndet.

Förklaring av krypteringsstatus:

Detta inträffar vanligtvis när enheten har krypterats på ett annat sätt (eventuellt manuellt). Inställningarna matchar den aktuella principen, men Intune har inte initierat krypteringen.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för