Rekommendationer för villkorlig åtkomst och multifaktorautentisering i Microsoft Power Automate (Flow)

Villkorsstyrd åtkomst är en funktion i Microsoft Entra ID som gör att du kan styra hur och när användare kan komma åt program och tjänster. Trots dess användbarhet bör du vara medveten om att användning av villkorlig åtkomst kan ha en negativ eller oväntad effekt på användare i din organisation som använder Microsoft Power Automate (Flow) för att ansluta till Microsoft-tjänster som är relevanta för principer för villkorlig åtkomst.

Gäller för: Power Automate

Ursprungligt KB-nummer: 4467879

Rekommendationer

- Kom inte ihåg multifaktorautentisering för betrodda enheter eftersom tokens livslängd förkortas och gör att anslutningar kräver uppdatering vid det konfigurerade intervallet i stället för med den utökade standardlängden.

- För att undvika fel i principkonflikter kontrollerar du att användare som loggar in på Power Automate använder kriterier som matchar principerna för de anslutningar som ett flöde använder.

Information

Principer för villkorlig åtkomst hanteras via Azure Portal och kan ha flera krav, inklusive (men inte begränsat till) följande:

- Användare måste logga in med multifaktorautentisering (MFA) ( vanligtvis lösenord plus biometrisk eller annan enhet) för att få åtkomst till vissa eller alla molntjänster.

- Användare kan komma åt vissa eller alla molntjänster endast från företagets nätverk och inte från sina hemnätverk.

- Användare kan bara använda godkända enheter eller klientprogram för att få åtkomst till vissa eller alla molntjänster.

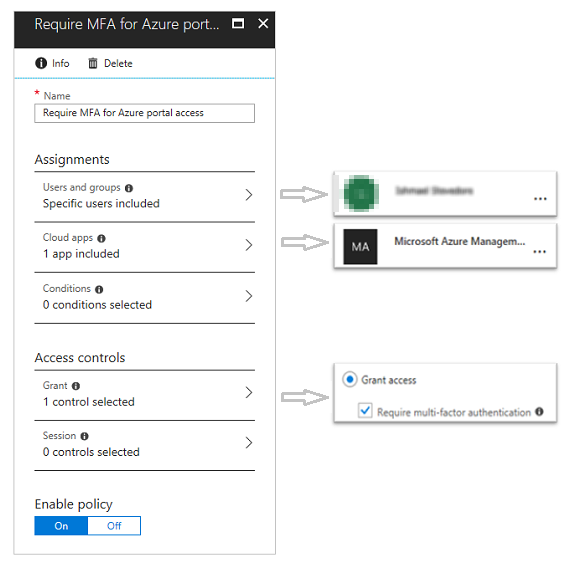

Följande skärmbild visar ett MFA-principexempel som kräver MFA för specifika användare när de kommer åt Azure-hanteringsportalen.

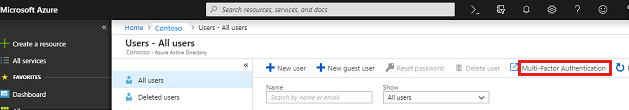

Du kan också öppna MFA-konfigurationen från Azure Portal. Det gör du genom att välja Microsoft Entra ID>Användare och grupper>Alla användare>Multi-Factor Authentication och sedan konfigurera principer med hjälp av fliken Tjänstinställningar.

MFA kan också konfigureras från Administrationscenter för Microsoft 365. En delmängd av Microsoft Entra funktioner för multifaktorautentisering är tillgänglig för Office 365 prenumeranter. Mer information om hur du aktiverar MFA finns i Konfigurera multifaktorautentisering för Office 365 användare.

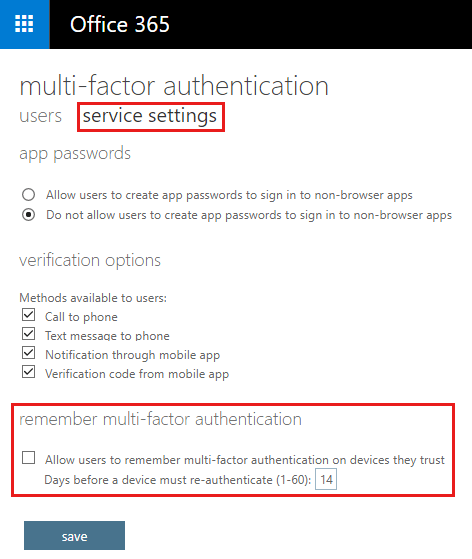

Inställningen kom ihåg multifaktorautentisering kan hjälpa dig att minska antalet användarinloggning med hjälp av en beständig cookie. Den här principen styr de Microsoft Entra inställningar som dokumenteras i Kom ihåg multifaktorautentisering för betrodda enheter.

Tyvärr ändrar den här inställningen de tokenprincipinställningar som gör att anslutningarna upphör att gälla var 14:e dag. Detta är en av de vanligaste orsakerna till att anslutningar misslyckas oftare när MFA har aktiverats. Vi rekommenderar att du inte använder den här inställningen.

Effekter på Power Automate-portalen och inbäddade upplevelser

Det här avsnittet beskriver några av de negativa effekter som villkorlig åtkomst kan ha på användare i din organisation som använder Power Automate för att ansluta till Microsoft-tjänster som är relevanta för en princip.

Effekt 1 – Fel vid framtida körningar

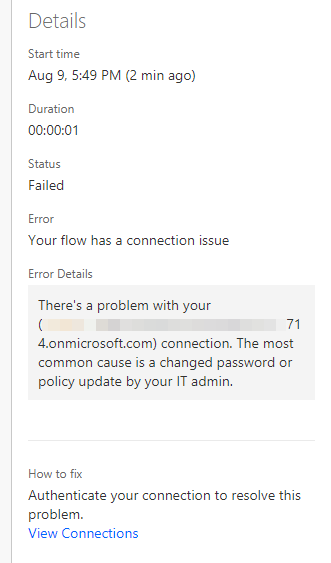

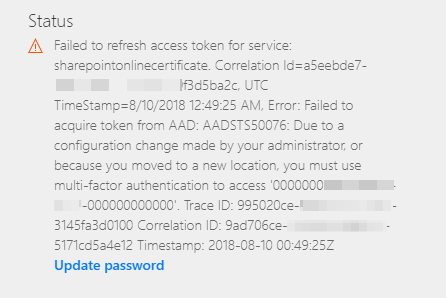

Om du aktiverar en princip för villkorlig åtkomst när flöden och anslutningar har skapats misslyckas flöden vid framtida körningar. Ägare av anslutningarna ser följande felmeddelande i Power Automate-portalen när de undersöker de misslyckade körningarna:

AADSTS50076: På grund av en konfigurationsändring som gjorts av administratören eller på grund av att du har flyttat till en ny plats måste du använda multifaktorautentisering för att få åtkomst <till tjänsten>.

När användare visar anslutningar i Power Automate-portalen visas ett felmeddelande som liknar följande:

För att lösa det här problemet måste användarna logga in på Power Automate-portalen under villkor som matchar åtkomstprincipen för den tjänst som de försöker komma åt (till exempel multifaktornätverk, företagsnätverk och så vidare) och sedan reparera eller återskapa anslutningen.

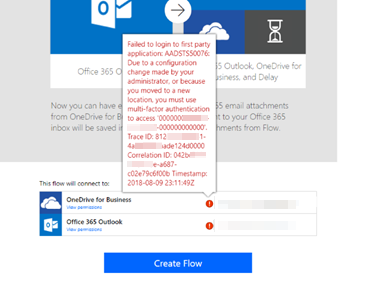

Effekt 2 – Fel vid automatisk skapande av anslutning

Om användarna inte loggar in på Power Automate med hjälp av kriterier som matchar principerna misslyckas automatiskt skapande av anslutningar till Microsoft-tjänster från första part som styrs av principerna för villkorlig åtkomst. Användarna måste skapa och autentisera anslutningarna manuellt med hjälp av kriterier som matchar principen för villkorlig åtkomst för den tjänst som de försöker komma åt. Det här beteendet gäller även för mallar med ett klick som skapas från Power Automate-portalen.

För att lösa det här problemet måste användarna logga in på Power Automate-portalen under villkor som matchar åtkomstprincipen för den tjänst som de försöker komma åt (till exempel multifaktornätverk, företagsnätverk och så vidare) innan de skapar en mall.

Effekt 3 – Användare kan inte skapa en anslutning direkt

Om användarna inte loggar in på Power Automate med hjälp av kriterier som matchar principerna kan de inte skapa en anslutning direkt, varken via Power Apps eller Flow. Användarna ser följande felmeddelande när de försöker skapa en anslutning:

AADSTS50076: På grund av en konfigurationsändring som gjorts av administratören eller på grund av att du har flyttat till en ny plats måste du använda multifaktorautentisering för att få åtkomst <till tjänsten>.

För att lösa det här problemet måste användarna logga in under villkor som matchar åtkomstprincipen för den tjänst som de försöker komma åt och sedan återskapa anslutningen.

Effekt 4 – Personer och e-postväljare på Power Automate-portalen misslyckas

Om Exchange Online eller SharePoint-åtkomst styrs av en princip för villkorlig åtkomst och om användarna inte loggar in på Power Automate enligt samma princip misslyckas personer och e-postväljare i Power Automate-portalen. Användare kan inte få fullständiga resultat för grupper i organisationen när de utför följande frågor (Office 365 grupper returneras inte för dessa frågor):

- Försöker dela ägarskap eller körningsbehörigheter till ett flöde

- Välja e-postadresser när du skapar ett flöde i designern

- Välja personer i panelen Flödeskörningar när du väljer indata till ett flöde

Effekt 5 – Använda Power Automate-funktioner inbäddade i andra Microsoft-tjänster

När ett flöde bäddas in i Microsoft-tjänster som SharePoint, Power Apps, Excel och Teams, omfattas Power Automate-användarna också av villkorlig åtkomst och multifaktorprinciper baserat på hur de autentiserades mot värdtjänsten. Om en användare till exempel loggar in på SharePoint med hjälp av enfaktorautentisering, men försöker skapa eller använda ett flöde som kräver multifaktoråtkomst till Microsoft Graph, får användaren ett felmeddelande.

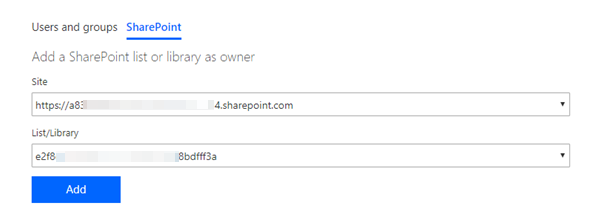

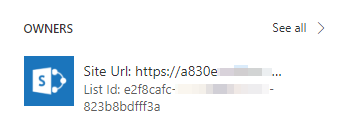

Effekt 6 – Dela flöden med hjälp av SharePoint-listor och -bibliotek

När du försöker dela ägarskaps- eller körningsbehörigheter med hjälp av SharePoint-listor och -bibliotek kan Power Automate inte ange visningsnamnet för listorna. I stället visas den unika identifieraren för en lista. Panelerna ägare och endast körning på flödesinformationssidan för redan delade flöden kommer att kunna visa identifieraren, men inte visningsnamnet.

Ännu viktigare är att användarna kanske inte heller kan identifiera eller köra sina flöden från SharePoint. Det beror på att informationen om principen för villkorlig åtkomst för närvarande inte skickas mellan Power Automate och SharePoint för att göra det möjligt för SharePoint att fatta ett åtkomstbeslut.

Effekt 7 – Skapa inbyggda SharePoint-flöden

När det gäller effekt 6 kan skapande och körning av SharePoint-flöden, till exempel flödena Förfrågningssignering och Sidgodkännande , blockeras av principer för villkorlig åtkomst. Kontrollera åtkomsten till SharePoint- och OneDrive-data baserat på nätverksplats anger att dessa principer kan orsaka åtkomstproblem som påverkar både appar från första part och tredje part.

Det här scenariot gäller både nätverksplatsen och villkorliga åtkomstprinciper (till exempel Att inte tillåta ohanterade enheter). Stöd för att skapa färdiga SharePoint-flöden är under utveckling. Vi publicerar mer information i den här artikeln när det här stödet blir tillgängligt.

Under tiden rekommenderar vi användare att skapa liknande flöden själva och manuellt dela dessa flöden med önskade användare, eller att inaktivera principer för villkorlig åtkomst om den här funktionen krävs.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för