Webbskydd

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Om webbskydd

Webbskydd i Microsoft Defender för Endpoint är en funktion som består av skydd mot webbhot, filtrering av webbinnehåll och anpassade indikatorer. Med webbskydd kan du skydda dina enheter mot webbhot och hjälpa dig att reglera oönskat innehåll. Du hittar webbskyddsrapporter i Microsoft Defender portalen genom att gå till Webbskydd för rapporter>.

Skydd mot webbhot

Korten som utgör skydd mot webbhot är webbhotidentifieringar över tid och sammanfattning av webbhot.

Skydd mot webbhot omfattar:

- Omfattande insyn i webbhot som påverkar din organisation.

- Undersökningsfunktioner för webbrelaterad hotaktivitet via aviseringar och omfattande profiler för URL:er och de enheter som har åtkomst till dessa URL:er.

- En fullständig uppsättning säkerhetsfunktioner som spårar allmänna åtkomsttrender till skadliga och oönskade webbplatser.

Obs!

För andra processer än Microsoft Edge och Internet Explorer använder webbskyddsscenarier Nätverksskydd för inspektion och tillämpning:

- IP stöds för alla tre protokollen (TCP, HTTP och HTTPS (TLS)).

- Endast enskilda IP-adresser stöds (inga CIDR-block eller IP-intervall) i anpassade indikatorer.

- Krypterade URL:er (fullständig sökväg) kan bara blockeras i webbläsare från första part (Internet Explorer, Edge).

- Krypterade URL:er (endast FQDN) kan blockeras i webbläsare från tredje part (dvs. andra än Internet Explorer, Edge).

- Fullständiga URL-sökvägsblock kan användas för okrypterade URL:er.

Det kan finnas upp till 2 timmars svarstid (vanligtvis mindre) mellan den tid då åtgärden vidtas och URL:en och IP-adressen blockeras.

Mer information finns i Skydd mot webbhot.

Anpassade indikatorer

Anpassade indikatoridentifieringar sammanfattas också i organisationens webbhotrapporter under Webbhotidentifieringar över tid och sammanfattning av webbhot.

Anpassad indikator omfattar:

- Möjlighet att skapa IP- och URL-baserade indikatorer för kompromisser för att skydda din organisation mot hot.

- Undersökningsfunktioner för aktiviteter relaterade till dina anpassade IP/URL-profiler och de enheter som har åtkomst till dessa URL:er.

- Möjligheten att skapa principer för Tillåt, Blockera och Varna för IP-adresser och URL:er.

Mer information finns i Skapa indikatorer för IP-adresser och URL:er/domäner

Filtrering av webbinnehåll

Webbinnehållsfiltrering omfattar webbaktivitet efter kategori, sammanfattning av webbinnehållsfiltrering och webbaktivitetssammanfattning.

Webbinnehållsfiltrering omfattar:

- Användare hindras från att komma åt webbplatser i blockerade kategorier, oavsett om de surfar lokalt eller bort.

- Du kan enkelt distribuera olika principer till olika uppsättningar användare med hjälp av de enhetsgrupper som definieras i Microsoft Defender för Endpoint rollbaserade inställningar för åtkomstkontroll.

Obs!

Skapande av enhetsgrupp stöds i Defender för Endpoint Plan 1 och Plan 2.

- Du kan komma åt webbrapporter på samma centrala plats, med insyn över faktiska block och webbanvändning.

Mer information finns i Webbinnehållsfiltrering.

Prioritetsordning

Webbskydd består av följande komponenter, som anges i prioritetsordning. Var och en av dessa komponenter framtvingas av SmartScreen-klienten i Microsoft Edge och av nätverksskyddsklienten i alla andra webbläsare och processer.

Anpassade indikatorer (IP/URL, Microsoft Defender for Cloud Apps-principer)

- Tillåt

- Varna

- Blockera

Webbhot (skadlig kod, nätfiske)

- SmartScreen Intel, inklusive Exchange Online Protection (EOP)

- Upptrappning

Webbinnehållsfiltrering (WCF)

Obs!

Microsoft Defender for Cloud Apps genererar för närvarande endast indikatorer för blockerade URL:er.

Prioritetsordningen avser ordningen på åtgärder som en URL eller IP-adress utvärderas efter. Om du till exempel har en princip för webbinnehållsfiltrering kan du skapa undantag via anpassade IP-/URL-indikatorer. Anpassade indikatorer för kompromettering (IoC) är högre i prioritetsordning än WCF-block.

På samma sätt, under en konflikt mellan indikatorer, tillåter alltid ha företräde framför block (åsidosättningslogik). Det innebär att en tillåt-indikator har företräde framför alla blockindikatorer som finns.

I följande tabell sammanfattas några vanliga konfigurationer som skulle innebära konflikter i webbskyddsstacken. Den identifierar också de resulterande bestämningarna baserat på prioriteten som beskrivs tidigare i den här artikeln.

| Anpassad indikatorprincip | Princip för webbhot | WCF-princip | Princip för Defender för Cloud Apps | Resultat |

|---|---|---|---|---|

| Tillåt | Blockera | Blockera | Blockera | Tillåt (åsidosättning av webbskydd) |

| Tillåt | Tillåt | Blockera | Blockera | Tillåt (WCF-undantag) |

| Varna | Blockera | Blockera | Blockera | Varna (åsidosätt) |

Interna IP-adresser stöds inte av anpassade indikatorer. För en varningsprincip när den kringgås av slutanvändaren avblockeras webbplatsen i 24 timmar för den användaren som standard. Den här tidsramen kan ändras av Admin och skickas vidare av SmartScreen-molntjänsten. Möjligheten att kringgå en varning kan också inaktiveras i Microsoft Edge med hjälp av CSP för hotblock för webben (skadlig kod/nätfiske). Mer information finns i Microsoft Edge SmartScreen-inställningar.

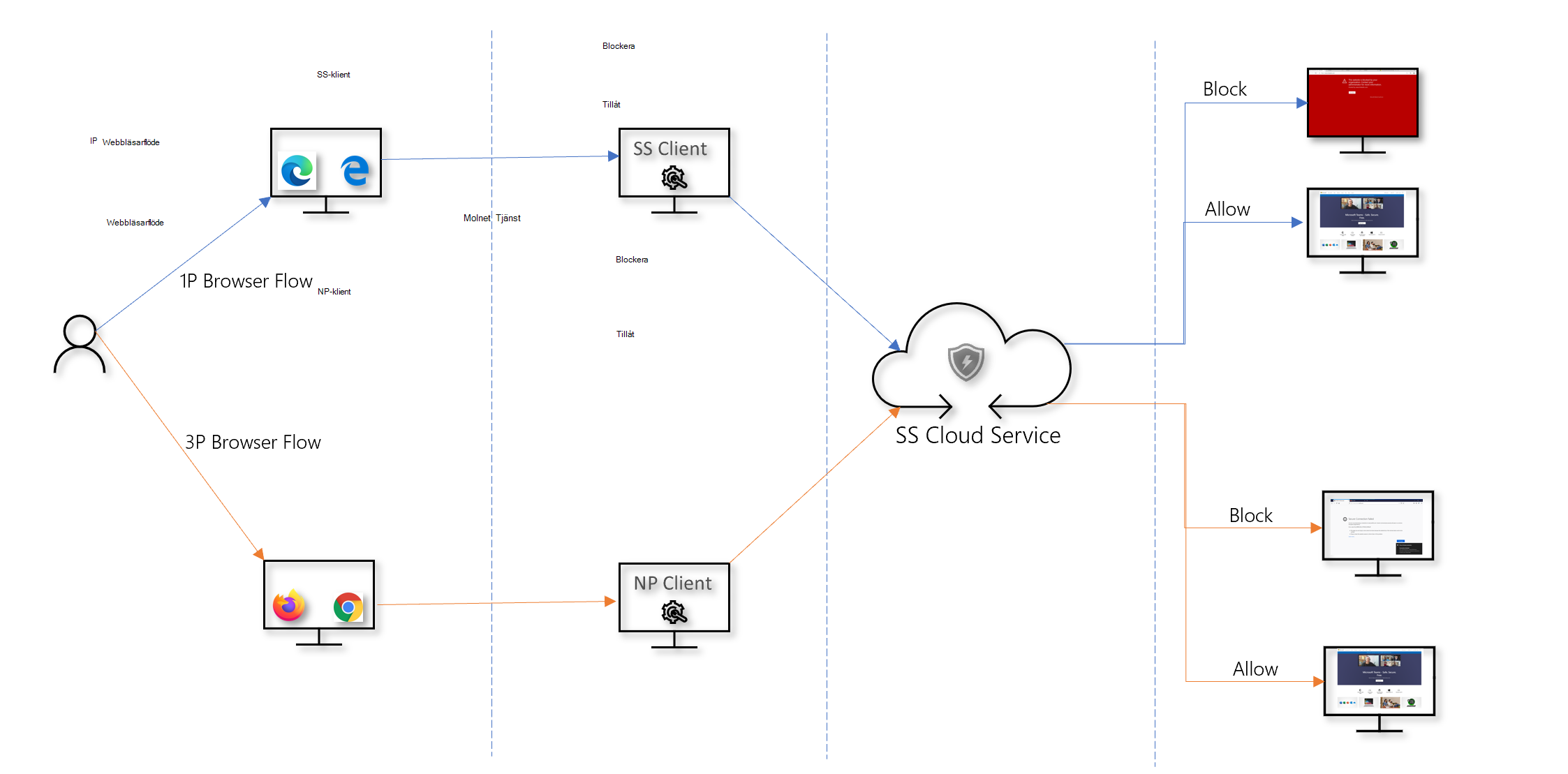

Skydda webbläsare

I alla webbskyddsscenarier kan SmartScreen och Nätverksskydd användas tillsammans för att säkerställa skydd i både Microsoft- och icke-Microsoft-webbläsare och processer. SmartScreen är inbyggt direkt i Microsoft Edge, medan Network Protection övervakar trafik i webbläsare och processer som inte kommer från Microsoft. Följande diagram illustrerar det här konceptet. Det här diagrammet över de två klienter som arbetar tillsammans för att tillhandahålla flera webbläsar-/apptäckningar är korrekt för alla funktioner i webbskydd (indikatorer, webbhot, innehållsfiltrering).

Felsöka slutpunktsblock

Svar från SmartScreen-molnet är standardiserade. Verktyg som Fiddler kan användas för att inspektera svaret från molntjänsten, vilket hjälper dig att fastställa blockets källa.

När SmartScreen-molntjänsten svarar med ett svar om att tillåta, blockera eller varna skickas en svarskategori och serverkontext tillbaka till klienten. I Microsoft Edge är svarskategorin det som används för att fastställa lämplig blockeringssida som ska visas (skadlig, nätfiske, organisationsprincip).

I följande tabell visas svaren och deras korrelerade funktioner.

| ResponseCategory | Funktion som ansvarar för blocket |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Anpassade indikatorer |

| CasbPolicy | Defender för Molnappar |

| Skadlig | Webbhot |

| Fiske | Webbhot |

Avancerad jakt på webbskydd

Kusto-frågor i avancerad jakt kan användas för att sammanfatta webbskyddsblock i din organisation i upp till 30 dagar. Dessa frågor använder informationen som anges ovan för att skilja mellan de olika blockkällorna och sammanfatta dem på ett användarvänligt sätt. Följande fråga visar till exempel alla WCF-block som kommer från Microsoft Edge.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

På samma sätt kan du använda följande fråga för att lista alla WCF-block som kommer från Nätverksskydd (till exempel ett WCF-block i en webbläsare som inte kommer från Microsoft). ActionType uppdateras och Experience ändras till ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Om du vill visa block som beror på andra funktioner (t.ex. anpassade indikatorer) läser du tabellen som angavs tidigare i den här artikeln. Tabellen beskriver varje funktion och deras respektive svarskategori. Dessa frågor kan ändras för att söka efter telemetri som är relaterade till specifika datorer i din organisation. ActionType som visas i varje fråga visar endast de anslutningar som har blockerats av en webbskyddsfunktion och inte all nätverkstrafik.

Användarupplevelse

Om en användare besöker en webbsida som utgör en risk för skadlig kod, nätfiske eller andra webbhot utlöser Microsoft Edge en blocksida som liknar följande bild:

Från och med Microsoft Edge 124 visas följande blocksida för alla kategoriblock för webbinnehållsfiltrering.

I vilket fall som helst visas inga blocksidor i webbläsare som inte kommer från Microsoft, och användaren ser sidan "Säker anslutning misslyckades" tillsammans med ett popup-meddelande. Beroende på vilken princip som ansvarar för blocket ser en användare ett annat meddelande i popup-meddelandet. Filtrering av webbinnehåll visar till exempel meddelandet "Det här innehållet är blockerat".

Rapportera falska positiva identifieringar

Om du vill rapportera en falsk positiv identifiering för webbplatser som har bedömts som farliga av SmartScreen använder du länken som visas på blockeringssidan i Microsoft Edge (som du ser tidigare i den här artikeln).

För WCF kan du bestrida kategorin för en domän. Gå till fliken Domäner i WCF-rapporterna. Du ser en ellips bredvid var och en av domänerna. Hovra över den här ellipsen och välj Tvistkategori. En utfälld meny öppnas. Ange prioriteten för incidenten och ange viss annan information, till exempel den föreslagna kategorin. Mer information om hur du aktiverar WCF och hur du bestrider kategorier finns i Webbinnehållsfiltrering.

Mer information om hur du skickar falska positiva/negativa identifieringar finns i Adressera falska positiva/negativa i Microsoft Defender för Endpoint.

Relaterad information

| Artikel | Beskrivning |

|---|---|

| Skydd mot webbhot | Förhindra åtkomst till nätfiskewebbplatser, vektorer för skadlig kod, sårbarhetswebbplatser, ej betrodda webbplatser eller webbplatser med lågt rykte och webbplatser som blockeras. |

| Filtrering av webbinnehåll | Spåra och reglera åtkomsten till webbplatser baserat på deras innehållskategorier. |

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för