ปรับการตั้งค่าการสื่อสารสําหรับเกตเวย์ข้อมูลภายในองค์กร

บทความนี้อธิบายการตั้งค่าการสื่อสารต่าง ๆ ที่เกี่ยวข้องกับเกตเวย์ข้อมูลภายในองค์กร จําเป็นต้องปรับการตั้งค่าเหล่านี้เพื่อสนับสนุนการเชื่อมต่อแหล่งข้อมูลและการเข้าถึงปลายทางผลลัพธ์

เปิดใช้งานการเชื่อมต่อ Azure ขาออก

เกตเวย์อาศัย Azure Relay สําหรับการเชื่อมต่อระบบคลาวด์ เกตเวย์สร้างการเชื่อมต่อขาออกไปยังภูมิภาค Azure ที่เกี่ยวข้องอย่างสม่ําเสมอ

ถ้าคุณลงทะเบียนสําหรับผู้เช่า Power BI หรือผู้เช่า Office 365 ภูมิภาค Azure ของคุณจะเริ่มต้นไปยังภูมิภาคของบริการนั้น มิฉะนั้น ภูมิภาค Azure ของคุณอาจอยู่ใกล้คุณที่สุด

ถ้าไฟร์วอลล์บล็อกการเชื่อมต่อขาออก ให้กําหนดค่าไฟร์วอลล์เพื่ออนุญาตการเชื่อมต่อขาออกจากเกตเวย์ไปยังภูมิภาค Azure ที่เกี่ยวข้อง กฎไฟร์วอลล์บนเซิร์ฟเวอร์เกตเวย์ และ/หรือพร็อกซีเซิร์ฟเวอร์ของลูกค้าจําเป็นต้องได้รับการอัปเดตเพื่ออนุญาตการรับส่งข้อมูลขาออกจากเซิร์ฟเวอร์เกตเวย์ไปยังจุดสิ้นสุดด้านล่าง ถ้าไฟร์วอลล์ของคุณไม่สนับสนุนสัญลักษณ์ตัวแทน ให้ใช้ที่อยู่ IP จาก ช่วง IP Azure และแท็กบริการ โปรดทราบว่าวิชวลเหล่านั้นจะต้องซิงค์กันในแต่ละเดือน

พอร์ต

เกตเวย์สื่อสารบนพอร์ตขาออกต่อไปนี้: TCP 443, 5671, 5672 และจาก 9350 ถึง 9354 เกตเวย์ไม่จําเป็นต้องมีพอร์ตขาเข้า

เราขอแนะนําให้คุณอนุญาตระบบชื่อโดเมน (DNS) "*.servicebus.windows.net" สําหรับคําแนะนําเกี่ยวกับวิธีการตั้งค่าไฟร์วอลล์และ/หรือพร็อกซีภายในองค์กรของคุณโดยใช้ชื่อโดเมนแบบเต็ม (FQDNs) แทนการใช้ที่อยู่ IP ซึ่งอาจมีการเปลี่ยนแปลง ให้ทําตามขั้นตอนใน การสนับสนุน DNS ของ Azure WCF Relay

อีกวิธีหนึ่งคือ คุณอนุญาตที่อยู่ IP สําหรับขอบเขตข้อมูลของคุณในไฟร์วอลล์ของคุณ ใช้ไฟล์ JSON ที่แสดงด้านล่าง ซึ่งมีการอัปเดตทุกสัปดาห์

หรือคุณสามารถรับรายการพอร์ตที่จําเป็นโดยทํา การทดสอบ พอร์ตเครือข่ายเป็นระยะ ๆ ในแอปเกตเวย์

เกตเวย์สื่อสารกับ Azure Relay โดยใช้ FQDNs หากคุณบังคับให้เกตเวย์สื่อสารผ่าน HTTPS เกตเวย์จะใช้ FQDNs เท่านั้นอย่างเคร่งครัดและจะไม่สื่อสารโดยใช้ที่อยู่ IP

หมายเหตุ

รายการ IP ของศูนย์ข้อมูล Azure แสดงที่อยู่ IP ในการกําหนดเส้นทางระหว่างโดเมน (CIDR) แบบไม่มีคลาส ตัวอย่างของสวรรตนี้คือ 10.0.0.0/24 ซึ่งไม่ได้หมายความว่าจาก 10.0.0.0 ถึง 10.0.0.24 เรียนรู้เพิ่มเติมเกี่ยวกับ ส้ม CIDR

รายการต่อไปนี้อธิบาย FQDNs ที่ใช้โดยเกตเวย์ ปลายทางเหล่านี้จําเป็นสําหรับการทํางานของเกตเวย์

| ชื่อโดเมน Public Cloud | พอร์ตขาออก | คำอธิบาย |

|---|---|---|

| *.download.microsoft.com | 80 | ใช้เพื่อดาวน์โหลดตัวติดตั้ง แอปเกตเวย์ยังใช้โดเมนนี้เพื่อตรวจสอบเวอร์ชันและภูมิภาคของเกตเวย์ |

| *.powerbi.com | 443 | ใช้เพื่อระบุคลัสเตอร์ Power BI ที่เกี่ยวข้อง |

| *.analysis.windows.net | 443 | ใช้เพื่อระบุคลัสเตอร์ Power BI ที่เกี่ยวข้อง |

| *.login.windows.net, login.live.com, aadcdn.msauth.net, login.microsoftonline.com, *.microsoftonline-p.com | 443 | ใช้เพื่อรับรองความถูกต้องของแอปเกตเวย์สําหรับ Microsoft Entra ID และ OAuth2 โปรดทราบว่า URL เพิ่มเติมอาจจําเป็นเป็นส่วนหนึ่งของกระบวนการลงชื่อเข้าใช้ Microsoft Entra ID ซึ่งอาจไม่ซ้ํากันกับผู้เช่า |

| *.servicebus.windows.net | 5671-5672 | ใช้สําหรับโปรโตคอลการจัดคิวข้อความขั้นสูง (AMQP) |

| *.servicebus.windows.net | 443 และ 9350-9354 | ฟัง Azure Relay บน TCP พอร์ต 443 จําเป็นสําหรับการรับโทเค็นควบคุมการเข้าถึง Azure |

| *.msftncsi.com | 80 | ใช้เพื่อทดสอบการเชื่อมต่ออินเทอร์เน็ตถ้าบริการของ Power BI ไม่สามารถเข้าถึงเกตเวย์ |

| *.dc.services.visualstudio.com | 443 | ใช้โดย AppInsights เพื่อรวบรวมการวัดและส่งข้อมูลทางไกล |

| *.frontend.clouddatahub.net | 443 | จําเป็นสําหรับการดําเนินการของ Fabric Pipeline |

สําหรับ GCC, GCC high และ DoD เกตเวย์จะใช้ FQDN ต่อไปนี้

| พอร์ต | GCC | GCC High | DoD |

|---|---|---|---|

| 80 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us, *.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net, *.login.live.com, *.aadcdn.msauth.net | ไปเอกสาร | ไปที่เอกสาร |

| 5671-5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 และ 9350-9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *.msftncsi.com | *.msftncsi.com | *.msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

สําหรับ China Cloud (Mooncake) เกตเวย์จะใช้ FQDN ต่อไปนี้

| พอร์ต | จีนคลาวด์ (มูนเค้ก) |

|---|---|

| 80 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671-5672 | *.servicebus.chinacloudapi.cn |

| 443 และ 9350-9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | ไม่มี Mooncake เทียบเท่า—ไม่จําเป็นต้องเรียกใช้เกตเวย์—ใช้เพื่อตรวจสอบเครือข่ายระหว่างเงื่อนไขความล้มเหลวเท่านั้น |

| 443 | ไม่มี Mooncake ที่เทียบเท่า—ใช้ในระหว่างลงชื่อเข้าใช้ Microsoft Entra ID สําหรับข้อมูลเพิ่มเติมเกี่ยวกับจุดสิ้นสุดของ Microsoft Entra ID ไปที่ ตรวจสอบจุดสิ้นสุดใน Azure |

| 443 | applicationinsights.azure.cn |

| 433 | clientconfig.passport.net |

| 433 | aadcdn.msftauth.cn |

| 433 | aadcdn.msauth.cn |

หมายเหตุ

หลังจากติดตั้งและลงทะเบียนเกตเวย์แล้ว พอร์ตและที่อยู่ IP ที่จําเป็นเท่านั้นที่จะเป็นพอร์ตและที่อยู่ IP ที่จําเป็นโดย Azure Relay ตามที่อธิบายไว้สําหรับ servicebus.windows.net ในตารางก่อนหน้า คุณสามารถรับรายการพอร์ตที่จําเป็นโดยดําเนินการ ทดสอบ พอร์ตเครือข่ายเป็นระยะ ๆ ในแอปเกตเวย์ คุณยังสามารถบังคับให้ เกตเวย์สื่อสารโดยใช้ HTTPS ได้

การเปิดพอร์ตพิเศษสําหรับ Dataflow Gen1 และ Gen2 โดยใช้ OPDG

ใน Dataflow Gen1 และ Gen2 ภายใน Fabric Data Factory เมื่อกระแสข้อมูลมีคิวรีที่ใช้แหล่งข้อมูลภายในองค์กร (เชื่อมต่อผ่านเกตเวย์ข้อมูลภายในองค์กร) และคิวรีกับแหล่งข้อมูลบนระบบคลาวด์ กระแสข้อมูลทั้งหมดจะดําเนินการบนโปรแกรม Mashup ของเกตเวย์ข้อมูลภายในองค์กร ดังนั้น ต้องเปิดคําแนะนําต่อไปนี้เพื่ออนุญาตให้มีการเข้าถึงแหล่งข้อมูลบนระบบคลาวด์ในเกตเวย์ข้อมูลภายในองค์กร

| ชื่อโดเมน Public Cloud | พอร์ตขาออก | คำอธิบาย |

|---|---|---|

| *.core.windows.net | 443 | ใช้โดย Dataflow Gen1 เพื่อเขียนข้อมูลไปยัง Azure Data Lake |

| *.datawarehouse.pbidedicated.windows.net | 1433 | จุดสิ้นสุดเก่าโดย Dataflow Gen2 เพื่อเชื่อมต่อกับเลคเฮาส์ที่กําหนด เรียนรู้เพิ่มเติม |

| *.datawarehouse.fabric.microsoft.com | 1433 | จุดสิ้นสุดใหม่ที่ใช้โดย Dataflow Gen2 เพื่อเชื่อมต่อกับเลคเฮ้าส์ที่กําหนด เรียนรู้เพิ่มเติม |

| *.dfs.fabric.microsoft.com | 1433 | จุดสิ้นสุดที่ใช้โดย Dataflow Gen2 เพื่อเชื่อมต่อกับ OneLake |

หมายเหตุ

*.datawarehouse.pbidedicated.windows.net จะถูกแทนที่ด้วย *.datawarehouse.fabric.microsoft.com. ในระหว่างกระบวนการเปลี่ยนนี้ ตรวจสอบให้แน่ใจว่ามีจุดสิ้นสุดทั้งสองเปิดเพื่อให้แน่ใจว่ากระแสข้อมูล Gen2 รีเฟรช

ทดสอบพอร์ตเครือข่าย

หากต้องการทดสอบว่าเกตเวย์มีสิทธิ์เข้าถึงพอร์ตที่จําเป็นทั้งหมดหรือไม่:

บนเครื่องที่ใช้งานเกตเวย์ ใส่ "เกตเวย์" ในการค้นหา Windows แล้วเลือก แอปเกตเวย์ ข้อมูลภายในองค์กร

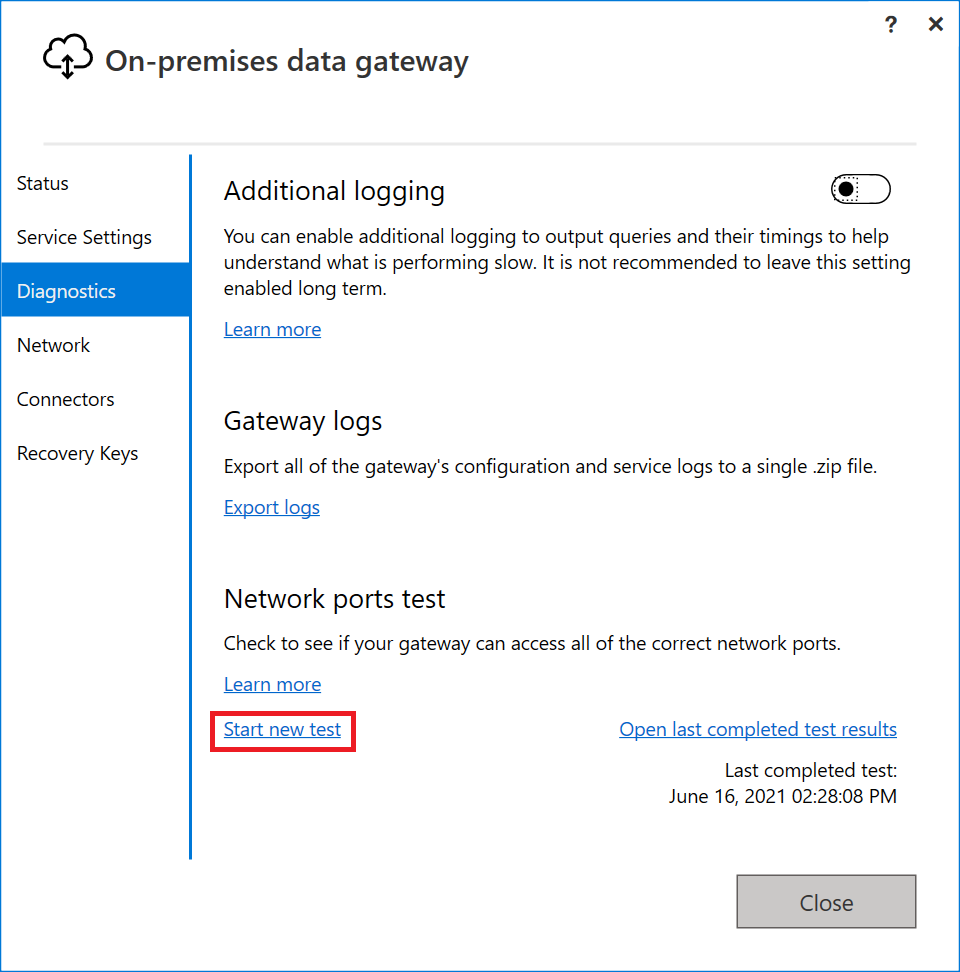

เลือกการวินิจฉัย ภายใต้ ทดสอบพอร์ตเครือข่าย เลือก เริ่มการทดสอบใหม่

เมื่อเกตเวย์ของคุณเรียกใช้การทดสอบพอร์ตเครือข่าย เกตเวย์จะเรียกใช้รายการของพอร์ตและเซิร์ฟเวอร์จาก Azure Relay จากนั้นจึงพยายามเชื่อมต่อกับพอร์ตและเซิร์ฟเวอร์ทั้งหมด เมื่อลิงก์เริ่มการทดสอบใหม่ปรากฏขึ้น การทดสอบพอร์ตเครือข่ายได้เสร็จสิ้น

ผลลัพธ์สรุปของการทดสอบคือ "เสร็จสมบูรณ์ (สําเร็จแล้ว)" หรือ "เสร็จสมบูรณ์ (ล้มเหลว ดูผลการทดสอบล่าสุด)" ถ้าการทดสอบสําเร็จ เกตเวย์ของคุณเชื่อมต่อกับพอร์ตที่จําเป็นทั้งหมด ถ้าการทดสอบล้มเหลว สภาพแวดล้อมเครือข่ายของคุณอาจบล็อกพอร์ตและเซิร์ฟเวอร์ที่จําเป็น

หมายเหตุ

ไฟร์วอลล์มักจะอนุญาตการรับส่งข้อมูลบนไซต์ที่ถูกบล็อกเป็นระยะ ๆ แม้ว่าการทดสอบจะสําเร็จ คุณอาจยังต้องอนุญาตเซิร์ฟเวอร์นั้นบนไฟร์วอลล์ของคุณ

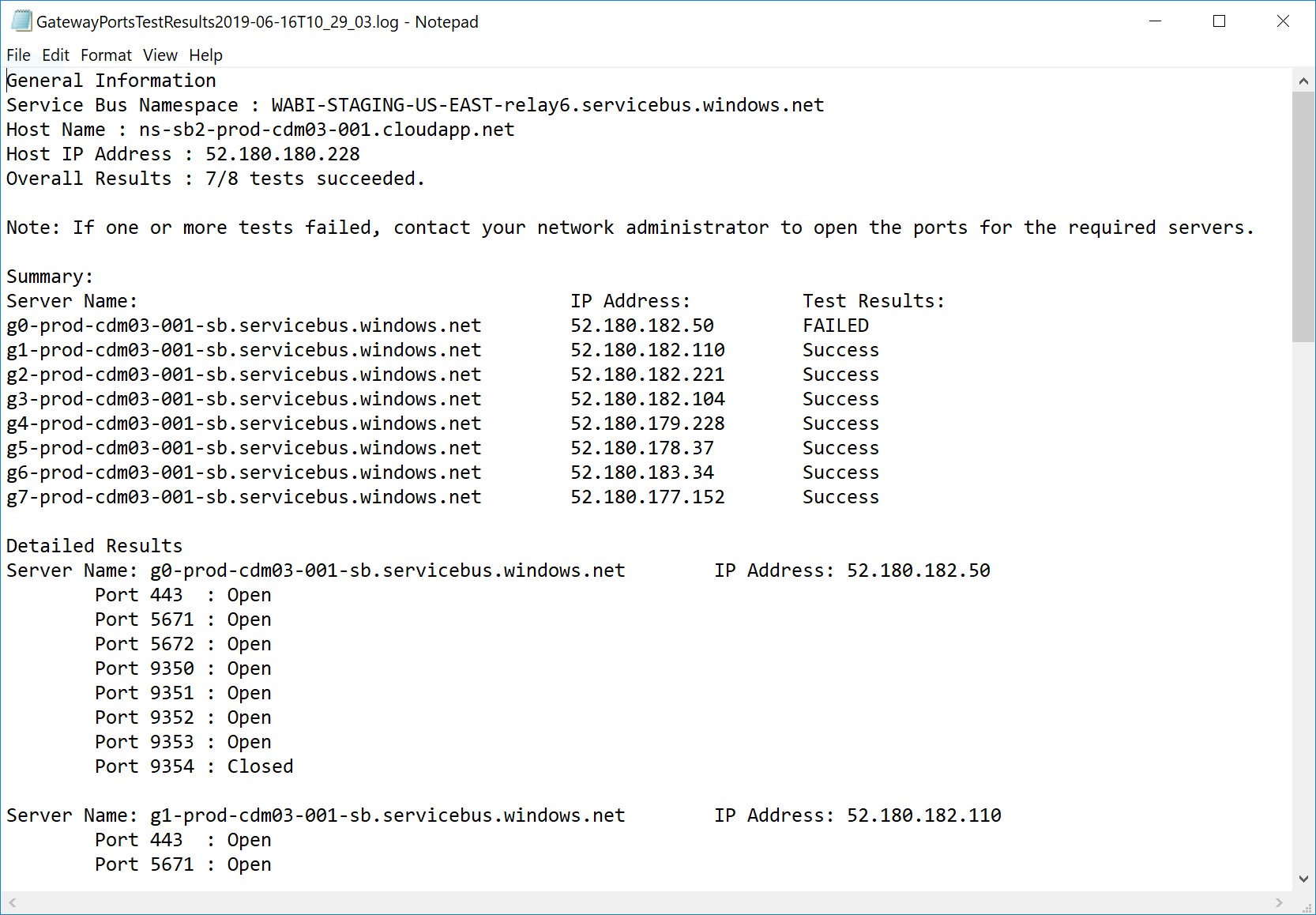

หากต้องการดูผลลัพธ์ของการทดสอบที่เสร็จสมบูรณ์ล่าสุด ให้เลือก ลิงก์เปิดผลลัพธ์ การทดสอบที่เสร็จสมบูรณ์ล่าสุด ผลลัพธ์การทดสอบเปิดในตัวแก้ไขข้อความเริ่มต้นของคุณ

ผลลัพธ์การทดสอบจะแสดงรายการเซิร์ฟเวอร์ พอร์ต และที่อยู่ IP ทั้งหมดที่เกตเวย์ของคุณจําเป็นต้องใช้ ถ้าผลลัพธ์การทดสอบแสดง "Closed" สําหรับพอร์ตใด ๆ ตามที่แสดงในภาพหน้าจอต่อไปนี้ ตรวจสอบให้แน่ใจว่าสภาพแวดล้อมเครือข่ายของคุณไม่ได้บล็อกการเชื่อมต่อเหล่านั้น คุณอาจจําเป็นต้องติดต่อผู้ดูแลระบบเครือข่ายของคุณเพื่อเปิดพอร์ตที่จําเป็น

บังคับให้ HTTPS สื่อสารกับ Azure Relay

คุณสามารถบังคับให้เกตเวย์สื่อสารกับ Azure Relay โดยใช้ HTTPS แทนการใช้ TCP โดยตรง

หมายเหตุ

เริ่มต้นด้วยการเผยแพร่เกตเวย์เดือนมิถุนายน 2019 และขึ้นอยู่กับคําแนะนําจากรีเลย์ การติดตั้งใหม่จะมีค่าเริ่มต้นเป็น HTTPS แทน TCP ลักษณะการทํางานเริ่มต้นนี้ใช้ไม่ได้กับการติดตั้งที่อัปเดตแล้ว

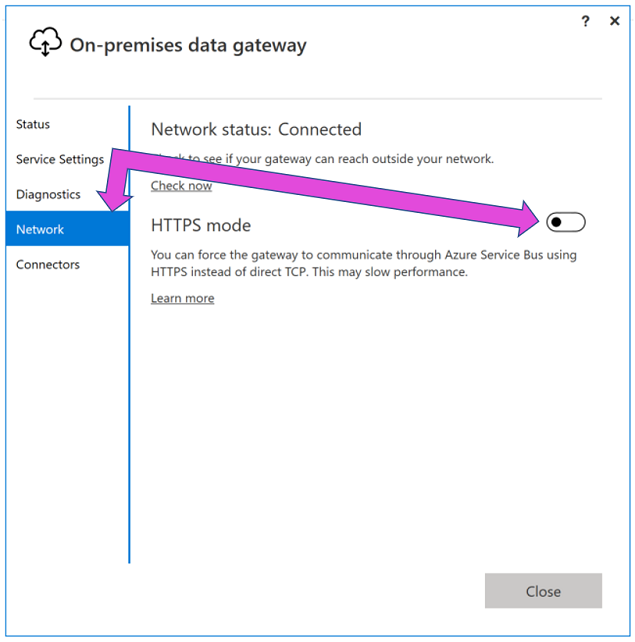

คุณสามารถใช้ แอป เกตเวย์เพื่อบังคับให้เกตเวย์ปรับใช้ลักษณะการทํางานนี้ ในแอปเกตเวย์ เลือก เครือข่าย แล้วเปิด โหมด HTTPS

หลังจากที่คุณทําการเปลี่ยนแปลงนี้จากนั้นเลือก นําไปใช้แล้ว gateway Windows service จะเริ่มต้นใหม่โดยอัตโนมัติเพื่อให้การเปลี่ยนแปลงมีผล ปุ่ม นําไปใช้ จะปรากฏเฉพาะเมื่อคุณทําการเปลี่ยนแปลงเท่านั้น

เมื่อต้องการรีสตาร์ทบริการ Windows ของเกตเวย์จากแอปเกตเวย์ ให้ไปที่ รีสตาร์ทเกตเวย์

หมายเหตุ

ถ้าเกตเวย์ไม่สามารถสื่อสารโดยใช้ TCP เกตเวย์จะใช้ HTTPS โดยอัตโนมัติ การเลือกในแอปเกตเวย์จะแสดงค่าโพรโทคอลปัจจุบันเสมอ

TLS 1.3 สําหรับการรับส่งข้อมูลเกตเวย์

ตามค่าเริ่มต้น เกตเวย์ใช้ Transport Layer Security (TLS) 1.3 เพื่อสื่อสารกับบริการของ Power BI เพื่อให้แน่ใจว่าการรับส่งข้อมูลทั้งหมดของเกตเวย์ใช้ TLS 1.3 คุณอาจจําเป็นต้องเพิ่มหรือแก้ไขรีจิสทรีคีย์ต่อไปนี้บนเครื่องที่ใช้งานบริการเกตเวย์

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

หมายเหตุ

การเพิ่มหรือปรับเปลี่ยนรีจิสทรีคีย์เหล่านี้จะนําการเปลี่ยนแปลงไปใช้กับแอปพลิเคชัน .NET ทั้งหมด สําหรับข้อมูลเกี่ยวกับการเปลี่ยนแปลงรีจิสทรีที่มีผลต่อ TLS สําหรับแอปพลิเคชันอื่น ๆ ให้ไปที่ การตั้งค่ารีจิสทรี Transport Layer Security (TLS)

แท็กการบริการ

แท็กบริการแสดงถึงกลุ่มของที่อยู่ IP คํานําหน้าจากบริการ Azure ที่ระบุ Microsoft จัดการคํานําหน้าที่อยู่ซึ่งครอบคลุมโดยแท็กบริการ และอัปเดตแท็กบริการเป็นการเปลี่ยนแปลงโดยอัตโนมัติ เพื่อลดความซับซ้อนของการปรับปรุงที่ใช้บ่อยสําหรับกฎความปลอดภัยของเครือข่าย เกตเวย์ข้อมูลมีการขึ้นต่อกันบนแท็กบริการต่อไปนี้:

- PowerBI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

เกตเวย์ข้อมูลภายในองค์กรใช้ Azure Relay สําหรับการสื่อสารบางประเภท อย่างไรก็ตาม ไม่มีแท็กบริการสําหรับบริการ Azure Relay แท็กบริการ ServiceBus ยังคงจําเป็นแม้ว่าพวกเขายังคงเกี่ยวข้องกับคุณลักษณะคิวบริการและหัวข้อแม้ว่าจะไม่ใช่สําหรับ Azure Relay ก็ตาม

แท็กบริการ AzureCloud แสดงถึงที่อยู่ IP ของ Azure Data Center ส่วนกลางทั้งหมด เนื่องจากบริการ Azure Relay ถูกสร้างขึ้นจาก Azure Compute ดังนั้น Azure Relay public IP จึงเป็นเซตย่อยของ AzureCloud IP ข้อมูลเพิ่มเติม: ภาพรวมแท็กบริการของ Azure

ขั้นตอนถัดไป

คำติชม

เร็วๆ นี้: ตลอดปี 2024 เราจะขจัดปัญหา GitHub เพื่อเป็นกลไกคำติชมสำหรับเนื้อหา และแทนที่ด้วยระบบคำติชมใหม่ สำหรับข้อมูลเพิ่มเติม ให้ดู: https://aka.ms/ContentUserFeedback

ส่งและดูข้อคิดเห็นสำหรับ