การใช้ Microsoft Defender สําหรับตัวควบคุม Cloud Apps ใน Power BI

ด้วยการใช้ Defender สําหรับ Cloud Apps ด้วย Power BI คุณสามารถช่วยปกป้องรายงาน ข้อมูล และบริการของ Power BI จากการรั่วไหลหรือการละเมิดที่ไม่ได้ตั้งใจได้ ด้วย Defender สําหรับ Cloud Apps คุณสามารถสร้างนโยบายการเข้าถึงแบบมีเงื่อนไขสําหรับข้อมูลขององค์กรของคุณโดยใช้ตัวควบคุมเซสชันแบบเรียลไทม์ใน Microsoft Entra ID ที่ช่วยให้มั่นใจได้ว่าการวิเคราะห์ Power BI ของคุณมีความปลอดภัย เมื่อกําหนดนโยบายเหล่านี้แล้ว ผู้ดูแลระบบสามารถตรวจสอบการเข้าถึงและกิจกรรมของผู้ใช้ ทําการวิเคราะห์ความเสี่ยงแบบเรียลไทม์ และตั้งค่าตัวควบคุมเฉพาะป้ายชื่อได้

หมายเหตุ

Microsoft Defender สําหรับ Cloud Apps เป็นส่วนหนึ่งของ Microsoft Defender XDR แล้ว สําหรับข้อมูลเพิ่มเติม ดู Microsoft Defender สําหรับ Cloud Apps ใน Microsoft Defender XDR

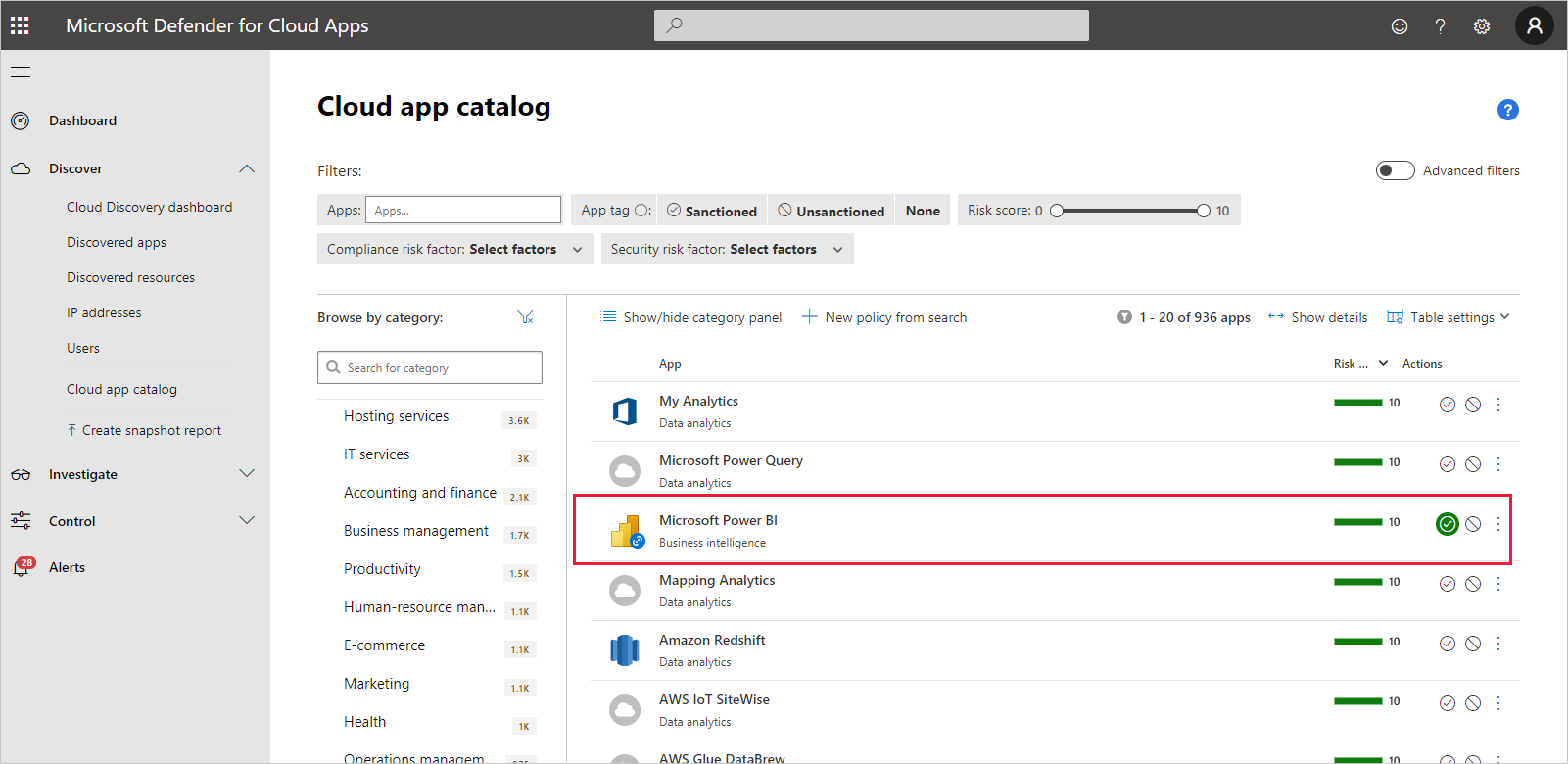

คุณสามารถกําหนดค่า Defender สําหรับ Cloud Apps สําหรับแอปและบริการทุกประเภท ไม่ใช่เพียงแค่ Power BI เท่านั้น คุณจะต้องกําหนดค่า Defender สําหรับ Cloud Apps เพื่อทํางานกับ Power BI เพื่อใช้ประโยชน์จากการป้องกัน Defender สําหรับ Cloud Apps สําหรับข้อมูล Power BI และการวิเคราะห์ของคุณ สําหรับข้อมูลเพิ่มเติมเกี่ยวกับ Defender สําหรับ Cloud Apps รวมถึงภาพรวมของวิธีการทํางาน แดชบอร์ด และคะแนนความเสี่ยงของแอป ให้ดูคู่มือ Defender for Cloud Apps

Defender สําหรับการให้สิทธิ์การใช้งาน Cloud Apps

ในการใช้ Defender สําหรับ Cloud Apps กับ Power BI คุณต้องใช้และกําหนดค่าบริการการรักษาความปลอดภัยของ Microsoft ที่เกี่ยวข้อง ซึ่งบางรายการถูกตั้งค่าไว้นอก Power BI เพื่อให้มี Defender สําหรับ Cloud Apps ในผู้เช่าของคุณ คุณต้องมีสิทธิ์การใช้งานต่อไปนี้:

- Microsoft Defender สําหรับแอป Cloud: ให้ความสามารถของ Defender สําหรับ Cloud Apps สําหรับแอปที่สนับสนุนทั้งหมด ส่วนหนึ่งของชุดโปรแกรม EMS E5 และ Microsoft 365 E5

- Office 365 Cloud App Security: มีความสามารถของ Defender สําหรับ Cloud Apps สําหรับ Office 365 เท่านั้น ส่วนหนึ่งของชุดโปรแกรม Office 365 E5

กําหนดค่าตัวควบคุมแบบเรียลไทม์สําหรับ Power BI ด้วย Defender สําหรับ Cloud Apps

หมายเหตุ

จําเป็นต้องมีสิทธิ์การใช้งาน Microsoft Entra ID P1 เพื่อใช้ประโยชน์จาก Defender สําหรับตัวควบคุมในเวลาจริงของแอป Cloud

ส่วนต่อไปนี้อธิบายขั้นตอนสําหรับการกําหนดค่าตัวควบคุมแบบเรียลไทม์สําหรับ Power BI ด้วย Defender สําหรับ Cloud Apps

ตั้งค่านโยบายเซสชันใน Microsoft Entra ID (จําเป็น)

ขั้นตอนที่จําเป็นในการตั้งค่าตัวควบคุมเซสชันจะเสร็จสมบูรณ์ในพอร์ทัล Microsoft Entra ID และ Defender for Cloud Apps ในศูนย์การจัดการ Microsoft Entra คุณสามารถสร้างนโยบายการเข้าถึงแบบมีเงื่อนไขสําหรับ Power BI และเซสชันเส้นทางที่ใช้ใน Power BI ผ่าน Defender สําหรับบริการ Cloud Apps

Defender สําหรับ Cloud Apps ทํางานในสถาปัตยกรรมพร็อกซีแบบย้อนกลับ และรวมเข้ากับการเข้าถึงแบบมีเงื่อนไขของ Microsoft Entra เพื่อตรวจสอบกิจกรรมของผู้ใช้ Power BI แบบเรียลไทม์ ขั้นตอนต่อไปนี้มีไว้เพื่อช่วยให้คุณเข้าใจกระบวนการ และมีคําแนะนําโดยละเอียดทีละขั้นตอนในเนื้อหาที่เชื่อมโยงในแต่ละขั้นตอนต่อไปนี้ สําหรับคําอธิบายของกระบวนการทั้งหมด ดู Defender สําหรับ Cloud Apps

- สร้างนโยบายการทดสอบการเข้าถึงแบบมีเงื่อนไขของ Microsoft Entra

- ลงชื่อเข้าใช้แต่ละแอปโดยใช้ผู้ใช้ที่กําหนดขอบเขตนโยบาย

- ตรวจสอบว่าแอปได้รับการกําหนดค่าให้ใช้ตัวควบคุมการเข้าถึงและเซสชันหรือไม่

- เปิดใช้งานแอปสําหรับการใช้งานในองค์กรของคุณ

- ทดสอบการปรับใช้

กระบวนการสําหรับการตั้งค่านโยบายเซสชันมีการอธิบายรายละเอียดไว้ใน นโยบายเซสชัน

ตั้งค่านโยบายการตรวจจับความผิดปกติเพื่อตรวจสอบกิจกรรม Power BI (แนะนํา)

คุณสามารถกําหนดนโยบายการตรวจจับความผิดปกติของ Power BI ที่สามารถกําหนดขอบเขตได้อย่างอิสระ เพื่อที่จะปรับใช้เฉพาะกับผู้ใช้และกลุ่มที่คุณต้องการรวมและไม่รวมในนโยบายเท่านั้น สําหรับข้อมูลเพิ่มเติม ให้ดู นโยบายการตรวจจับสิ่งผิดปกติ

Defender สําหรับ Cloud Apps มีฟังก์ชันการตรวจจับภายในแบบเฉพาะสองแบบสําหรับ Power BI ดูการตรวจจับที่มีอยู่ภายใน Defender สําหรับ Cloud Apps สําหรับ Power BI

ใช้ป้ายชื่อระดับความลับจากการป้องกันข้อมูลของ Microsoft Purview (แนะนํา)

ป้ายชื่อระดับความลับช่วยให้คุณสามารถจัดประเภทและช่วยปกป้องเนื้อหาที่สําคัญได้ เพื่อให้บุคลากรในองค์กรของคุณสามารถทํางานร่วมกับคู่ค้าภายนอกองค์กรของคุณได้ แต่ยังคงระมัดระวังและตระหนักถึงเนื้อหาและข้อมูลที่เป็นความลับ

สําหรับข้อมูลเกี่ยวกับกระบวนการใช้ป้ายชื่อระดับความลับสําหรับ Power BI โปรดดู ป้ายชื่อระดับความลับใน Power BI ดูตัวอย่างในภายหลังในบทความนี้ของนโยบาย Power BI ตามป้ายชื่อระดับความลับ

นโยบายแบบกําหนดเองที่จะแจ้งเตือนกิจกรรมของผู้ใช้ที่น่าสงสัยใน Power BI

Defender สําหรับนโยบายกิจกรรมของ Cloud Apps ช่วยให้ผู้ดูแลระบบสามารถกําหนดกฎแบบกําหนดเองเพื่อช่วยในการตรวจสอบพฤติกรรมของผู้ใช้ที่ไม่ปฏิบัติตามบรรทัดฐานและแม้แต่อาจดําเนินการโดยอัตโนมัติหากดูเหมือนว่าเป็นอันตรายเกินไป ตัวอย่างเช่น:

การถอดป้ายชื่อระดับความลับขนาดใหญ่ ตัวอย่างเช่น แจ้งเตือนฉันเมื่อมีการลบป้ายชื่อระดับความลับโดยผู้ใช้รายเดียวจากรายงานที่แตกต่างกัน 20 รายการในหน้าต่างเวลาสั้นกว่า 5 นาที

เข้ารหัสลับการดาวน์เกรดป้ายชื่อระดับความลับ ตัวอย่างเช่น แจ้งเตือนฉันเมื่อรายงานที่มีป้ายชื่อระดับความลับสูงถูกจัดประเภทเป็นสาธารณะ

หมายเหตุ

สามารถดูรหัสเฉพาะของอาร์ทิแฟกต์ Power BI และป้ายชื่อระดับความลับได้โดยใช้ Power BI REST API ดู รับแบบจําลองความหมาย หรือ รับรายงาน

นโยบายกิจกรรมแบบกําหนดเองได้รับการกําหนดค่าในพอร์ทัล Defender สําหรับ Cloud Apps สําหรับข้อมูลเพิ่มเติม ให้ดู นโยบายกิจกรรม

ฟังก์ชัน Defender สําหรับ Cloud Apps ที่มีอยู่ภายในสําหรับ Power BI

Defender สําหรับฟังก์ชันการตรวจจับของ Cloud Apps ช่วยให้ผู้ดูแลระบบสามารถตรวจสอบกิจกรรมที่เฉพาะเจาะจงของแอปที่ถูกตรวจสอบได้ สําหรับ Power BI ขณะนี้มี Defender ในตัวแบบเฉพาะสําหรับฟังก์ชันการตรวจจับของ Cloud Apps อยู่สองแบบ:

การแชร์ ที่น่าสงสัย – ตรวจจับเมื่อผู้ใช้แชร์รายงานที่สําคัญกับอีเมลที่ไม่คุ้นเคย (ภายนอกไปยังองค์กร) รายงานที่สําคัญคือรายงานที่มีป้ายชื่อระดับความลับซึ่งตั้งค่า เป็น สําหรับใช้ภายในเท่านั้น หรือสูงกว่า

การแชร์รายงานจํานวนมาก – ตรวจพบเมื่อผู้ใช้แชร์รายงานจํานวนมากในเซสชันเดียว

การตั้งค่าสําหรับการตรวจหาเหล่านี้จะได้รับการกําหนดค่าในพอร์ทัล Defender สําหรับ Cloud Apps สําหรับข้อมูลเพิ่มเติม ให้ดู กิจกรรมผิดปกติ (ตามผู้ใช้)

บทบาทผู้ดูแลระบบ Power BI ใน Defender สําหรับ Cloud Apps

บทบาทใหม่ถูกสร้างขึ้นสําหรับผู้ดูแลระบบ Power BI เมื่อใช้ Defender สําหรับ Cloud Apps กับ Power BI เมื่อคุณลงชื่อเข้าใช้ในฐานะผู้ดูแลระบบ Power BI ไปยัง พอร์ทัล Defender for Cloud Apps คุณมีสิทธิ์การเข้าถึงแบบจํากัดในข้อมูล การแจ้งเตือน ผู้ใช้ที่มีความเสี่ยง บันทึกกิจกรรม และข้อมูลอื่น ๆ ที่เกี่ยวข้องกับ Power BI

ข้อควรพิจารณาและข้อจำกัด

การใช้ Defender สําหรับ Cloud Apps ด้วย Power BI ได้รับการออกแบบมาเพื่อช่วยรักษาความปลอดภัยเนื้อหาและข้อมูลขององค์กรของคุณด้วยฟังก์ชันการตรวจจับที่ตรวจสอบเซสชันของผู้ใช้และกิจกรรมของพวกเขา เมื่อคุณใช้ Defender สําหรับ Cloud Apps กับ Power BI มีข้อควรพิจารณาและข้อจํากัดที่คุณควรทราบสองถึงสามประการ:

- Defender สําหรับ Cloud Apps สามารถใช้งานได้บนไฟล์ Excel, PowerPoint และ PDF เท่านั้น

- ถ้าคุณต้องการใช้ความสามารถของป้ายชื่อระดับความลับในนโยบายเซสชันของคุณสําหรับ Power BI คุณจําเป็นต้องมีสิทธิ์การใช้งานของ Azure Information Protection Premium P1 หรือ Premium P2 สามารถซื้อ Microsoft Azure Information Protection แบบสแตนด์อโลนหรือผ่านหนึ่งในชุดโปรแกรมสิทธิ์การใช้งานของ Microsoft ได้ สําหรับข้อมูลเพิ่มเติม ดู การกําหนดราคา Azure Information Protection นอกจากนี้ ป้ายชื่อระดับความลับจะต้องถูกนําไปใช้กับสินทรัพย์ Power BI ของคุณ

- การควบคุมเซสชันนั้นพร้อมใช้งานสําหรับเบราว์เซอร์ใด ๆ บนแพลตฟอร์มหลักบนระบบปฏิบัติการใด ๆ เราขอแนะนำให้ใช้เวอร์ชันล่าสุดของ Microsoft Edge, Google Chrome, Mozilla Firefox หรือ Apple Safari การเรียกใช้ API สาธารณะของ Power BI และเซสชันที่ไม่ใช่เบราว์เซอร์อื่น ๆ ไม่ได้รับการสนับสนุนเนื่องจากเป็นส่วนหนึ่งของตัวควบคุมเซสชันของ Defender สําหรับ Cloud Apps สําหรับข้อมูลเพิ่มเติม ดู แอปและไคลเอ็นต์ที่สนับสนุน

- ถ้าคุณพบปัญหาในการลงชื่อเข้าใช้ เช่น จําเป็นต้องลงชื่อเข้าใช้มากกว่าหนึ่งครั้ง แอปนั้นอาจเกี่ยวข้องกับวิธีที่บางแอปจัดการการรับรองความถูกต้อง สําหรับข้อมูลเพิ่มเติม ให้ดูบทความ การแก้ไขปัญหา การเข้าสู่ระบบช้า

ข้อควรระวัง

ในนโยบายเซสชันในส่วน "การดําเนินการ" ความสามารถในการ "ป้องกัน" จะทํางานเฉพาะในกรณีที่ไม่มีป้ายชื่ออยู่ในรายการ ถ้ามีป้ายชื่ออยู่แล้ว การดําเนินการ "ป้องกัน" จะไม่ถูกนําไปใช้ คุณไม่สามารถแทนที่ป้ายชื่อที่มีอยู่ซึ่งถูกนําไปใช้กับรายการใน Power BI แล้ว

ตัวอย่าง

ตัวอย่างต่อไปนี้แสดงวิธีการสร้างนโยบายเซสชันใหม่โดยใช้ Defender สําหรับ Cloud Apps ด้วย Power BI

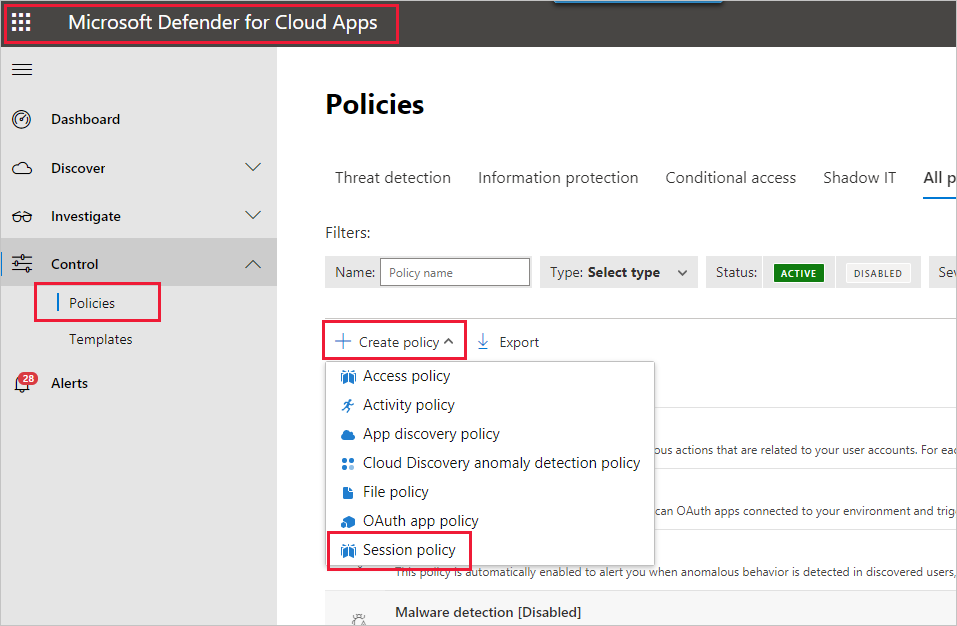

ก่อนอื่น ให้สร้างนโยบายเซสชันใหม่ ใน พอร์ทัล Defender for Cloud Apps ให้เลือก นโยบาย ในบานหน้าต่างนําทาง จากนั้นบนหน้านโยบาย ให้เลือก สร้างนโยบาย และเลือก นโยบายเซสชัน

ในหน้าต่างที่ปรากฏขึ้น ให้สร้างนโยบายเซสชัน ขั้นตอนที่เป็นตัวเลขจะอธิบายการตั้งค่าสําหรับรูปภาพต่อไปนี้

ในดรอปดาวน์แม่แบบนโยบาย เลือกไม่มีแม่แบบ

สําหรับ ชื่อนโยบาย ใส่ชื่อที่เกี่ยวข้องสําหรับนโยบายเซสชันของคุณ

สําหรับ ประเภทการควบคุมเซสชัน เลือก ดาวน์โหลดไฟล์ควบคุม (พร้อมการตรวจสอบ) (สําหรับ DLP)

สําหรับส่วนแหล่งที่มาของกิจกรรม ให้เลือกนโยบายการบล็อกที่เกี่ยวข้อง เราขอแนะนําให้บล็อกอุปกรณ์ที่ไม่มีการจัดการและไม่สอดคล้องกัน เลือกบล็อกการดาวน์โหลดเมื่อเซสชันอยู่ใน Power BI

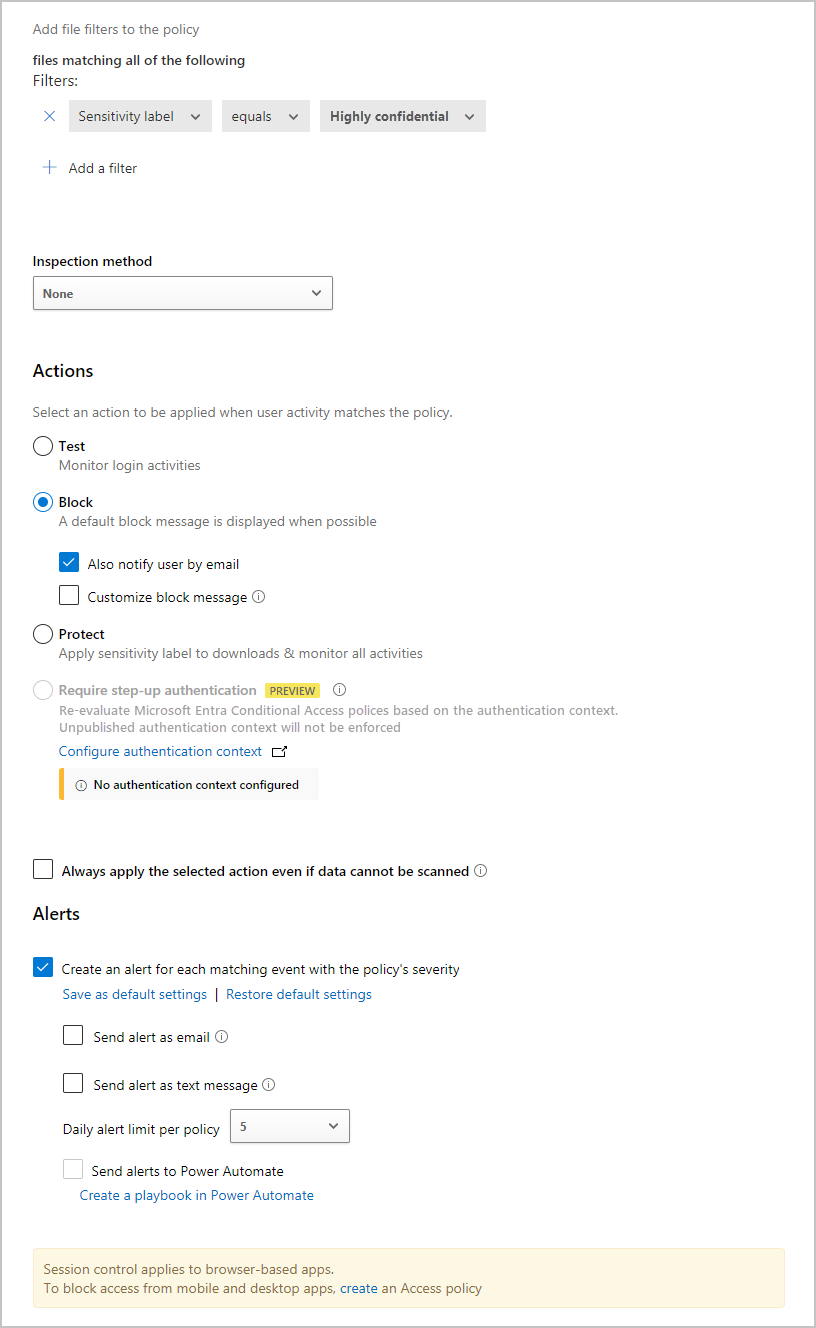

ตัวเลือกเพิ่มเติมจะปรากฏขึ้นเมื่อคุณเลื่อนลง รูปภาพต่อไปนี้แสดงตัวเลือกเหล่านั้นพร้อมตัวอย่างอื่น ๆ

สร้างตัวกรองบน ป้ายชื่อ ระดับความลับ และเลือก ความลับ สูง หรืออะไรก็ตามที่เหมาะกับองค์กรของคุณที่สุด

เปลี่ยน วิธีการ ตรวจสอบเป็น ไม่มี.

เลือกตัวเลือกบล็อกที่เหมาะกับความต้องการของคุณ

สร้างการแจ้งเตือนสําหรับการดําเนินการดังกล่าว

เลือก สร้าง เพื่อดําเนินการนโยบายเซสชันให้เสร็จสมบูรณ์

เนื้อหาที่เกี่ยวข้อง

บทความนี้อธิบายวิธีการที่ Defender สําหรับ Cloud Apps สามารถให้ข้อมูลและการป้องกันเนื้อหาสําหรับ Power BI สําหรับข้อมูลเพิ่มเติมเกี่ยวกับการป้องกันข้อมูลสําหรับ Power BI และเนื้อหาสนับสนุนสําหรับบริการ Azure ที่เปิดใช้งาน โปรดดู:

- ป้ายชื่อระดับความลับใน Power BI

- เปิดใช้งานป้ายชื่อระดับความลับใน Power BI

- วิธีการใช้ป้ายชื่อระดับความลับใน Power BI

สําหรับข้อมูลเกี่ยวกับ Azure และบทความด้านความปลอดภัย โปรดดู:

- ปกป้องแอปด้วย Microsoft Defender สําหรับการควบคุมการเข้าถึงแอปแบบมีเงื่อนไขของ Cloud Apps

- ปรับใช้การควบคุมการเข้าถึงแอปแบบมีเงื่อนไขสําหรับแอปแค็ตตาล็อกด้วย Microsoft Entra ID

- นโยบายเซสชัน

- เรียนรู้เกี่ยวกับป้ายชื่อระดับความลับ

- รายงานเมตริกการป้องกันข้อมูล

- การวางแผนการใช้งาน Power BI: Defender สําหรับ Cloud Apps สําหรับ Power BI

คำติชม

เร็วๆ นี้: ตลอดปี 2024 เราจะขจัดปัญหา GitHub เพื่อเป็นกลไกคำติชมสำหรับเนื้อหา และแทนที่ด้วยระบบคำติชมใหม่ สำหรับข้อมูลเพิ่มเติม ให้ดู: https://aka.ms/ContentUserFeedback

ส่งและดูข้อคิดเห็นสำหรับ