Power BI Security

สําหรับข้อมูลโดยละเอียดเกี่ยวกับความปลอดภัยของ Power BI ดูเอกสารทางเทคนิคของความปลอดภัยของ Power BI

หากต้องการวางแผนสําหรับการรักษาความปลอดภัยของ Power BI โปรดดูที่ชุดการรักษาความปลอดภัยการวางแผนการใช้งาน Power BI ของบทความ ซึ่งจะขยายตามเนื้อหาในเอกสารทางเทคนิคเรื่องความปลอดภัยของ Power BI ในขณะที่เอกสารทางเทคนิคเรื่องความปลอดภัยของ Power BI มุ่งเน้นไปที่หัวข้อทางเทคนิคที่สําคัญ เช่น การรับรองความถูกต้อง การเก็บข้อมูล และการแยกเครือข่าย เป้าหมายหลักของชุดข้อมูลคือการให้ข้อควรพิจารณาและการตัดสินใจเพื่อช่วยคุณวางแผนสําหรับความปลอดภัยและความเป็นส่วนตัว

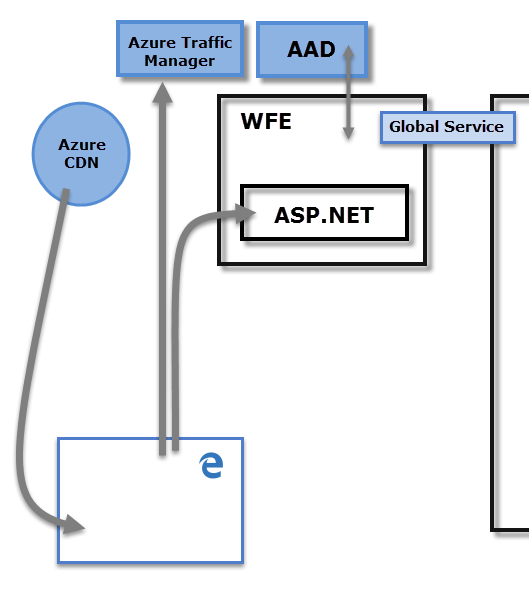

บริการของ Power BI ถูกสร้างขึ้นบน Azure, โครงสร้างพื้นฐานและแพลตฟอร์มการประมวลผลแบบคลาวด์ของ Microsoft สถาปัตยกรรมของบริการของ Power BI จะขึ้นอยู่กับคลัสเตอร์สองตัว:

- คลัสเตอร์ Web Front End (WFE) คลัสเตอร์ WFE จัดการการเชื่อมต่อเริ่มต้นและการรับรองความถูกต้องไปยังบริการของ Power BI

- คลัสเตอร์ Back End เมื่อรับรอง ความถูกต้องแล้ว Back-End จะจัดการการโต้ตอบของผู้ใช้ที่ตามมาทั้งหมด Power BI ใช้ Microsoft Entra ID เพื่อจัดเก็บและจัดการข้อมูลประจําตัวผู้ใช้ Microsoft Entra ID ยังจัดการที่เก็บข้อมูลและเมตาดาต้าโดยใช้ Azure BLOB และฐานข้อมูล Azure SQL ตามลําดับ

สถาปัตยกรรมของ Power BI

คลัสเตอร์ WFE ใช้รหัส Microsoft Entra เพื่อรับรองความถูกต้องไคลเอ็นต์ และใส่โทเค็นสําหรับการเชื่อมต่อไคลเอ็นต์ที่ตามมาไปยังบริการของ Power BI Power BI ใช้ Azure Traffic Manager (Traffic Manager) เพื่อนําปริมาณการใช้งานของผู้ใช้ไปยังศูนย์ข้อมูลที่ใกล้ที่สุด Traffic Manager จะส่งคําขอโดยตรงโดยใช้ระเบียน DNS ของไคลเอ็นต์ที่พยายามเชื่อมต่อ รับรองความถูกต้อง และดาวน์โหลดเนื้อหาและไฟล์แบบคงที่ Power BI ใช้ Azure Content Delivery Network (CDN) เพื่อแจกจ่ายเนื้อหาแบบคงที่ที่จําเป็นได้อย่างมีประสิทธิภาพและส่งไฟล์ไปยังผู้ใช้โดยยึดตามตําแหน่งที่ตั้งทางภูมิศาสตร์

คลัสเตอร์ Back End กําหนดวิธีการที่ไคลเอนต์การรับรองความถูกต้องโต้ตอบกับบริการของ Power BI คลัสเตอร์ Back End จัดการการแสดงภาพ แดชบอร์ดผู้ใช้ แบบจําลองความหมาย รายงาน ที่เก็บข้อมูล การเชื่อมต่อข้อมูล การรีเฟรชข้อมูล และลักษณะอื่น ๆ ของโต้ตอบกับบริการของ Power BI บทบาทเกตเวย์ทําหน้าที่เป็นเกตเวย์ระหว่างผู้ใช้ที่ร้องขอและบริการของ Power BI ผู้ใช้ไม่โต้ตอบโดยตรงกับบทบาทใด ๆ นอกเหนือจาก บทบาทเกตเวย์ ในท้ายที่สุด Azure API Management จะ จัดการบทบาทเกตเวย์

สำคัญ

เฉพาะ Azure API Management และบทบาทเกตเวย์เท่านั้นที่สามารถเข้าถึงผ่านทางอินเทอร์เน็ตสาธารณะได้ พวกเขาให้การรับรองความถูกต้อง การอนุญาต DDoS protection การควบคุมปริมาณ การปรับสมดุลการโหลด การกําหนดเส้นทาง และความสามารถอื่น ๆ

การรักษาความปลอดภัยพื้นที่จัดเก็บข้อมูล

Power BI ใช้ที่เก็บหลักสองตัวสําหรับจัดเก็บและจัดการข้อมูล:

- ข้อมูลที่อัปโหลดจากผู้ใช้โดยทั่วไปจะถูกส่งไปยัง Azure Blob Storage

- เมตาดาต้าทั้งหมดรวมทั้งรายการสําหรับระบบเองจะถูกจัดเก็บไว้ใน ฐานข้อมูล Azure SQL

เส้นประที่แสดงใน ไดอะแกรมคลัสเตอร์ Back-End เน้นขอบเขตระหว่างสองส่วนที่สามารถเข้าถึงได้โดยผู้ใช้ที่แสดงทางด้านซ้ายของเส้นไข่ปลา บทบาทที่สามารถเข้าถึงได้โดยระบบเท่านั้นจะแสดงอยู่ทางด้านขวา เมื่อผู้ใช้ที่รับรองความถูกต้องเชื่อมต่อไปยังบริการ Power BI การเชื่อมต่อและการร้องขอใดๆ โดยไคลเอ็นต์จะถูกยอมรับและจัดการโดย บทบาท เกตเวย์ซึ่งโต้ตอบในนามของผู้ใช้กับส่วนเหลือของบริการ Power BI ตัวอย่างเช่น เมื่อไคลเอ็นต์พยายามดูแดชบอร์ด บทบาทเกตเวย์จะยอมรับการร้องขอนั้น จากนั้นส่งคําขอไปยังบทบาทการนําเสนอแยกต่างหากเพื่อดึงข้อมูลจําเป็นที่เบราว์เซอร์ต้องใช้เพื่อแสดงแดชบอร์ด ในท้ายที่สุด การเชื่อมต่อและคําขอไคลเอ็นต์จะได้รับการจัดการโดย Azure API Management

การรับรองความถูกต้องผู้ใช้

Power BI ใช้ Microsoft Entra ID เพื่อรับรองความถูกต้องของผู้ใช้ที่ลงชื่อเข้าใช้บริการของ Power BI จําเป็นต้องมีข้อมูลประจําตัวการลงชื่อเข้าใช้เมื่อใดก็ตามที่ผู้ใช้พยายามเข้าถึงทรัพยากรที่ปลอดภัย ผู้ใช้ลงชื่อเข้าใช้บริการของ Power BI โดยใช้ที่อยู่อีเมลที่พวกเขาสร้างบัญชี Power BI ของพวกเขา Power BI ใช้ข้อมูลประจําตัวเดียวกันกับชื่อผู้ใช้ที่มีผลบังคับใช้และส่งผ่านไปยังทรัพยากรเมื่อใดก็ตามที่ผู้ใช้พยายามเชื่อมต่อกับข้อมูล จากนั้นชื่อผู้ใช้ที่มีผลบังคับใช้จะถูกแมปไปยังชื่อหลักผู้ใช้และแก้ไขไปยังบัญชีโดเมน Windows ที่เชื่อมโยงซึ่งใช้การรับรองความถูกต้อง

สําหรับองค์กรที่ใช้ที่อยู่อีเมลที่ทํางานสําหรับการลงชื่อเข้าใช้ Power BI ตัวอย่างเช่น david@contoso.comชื่อผู้ใช้ที่มีผลบังคับใช้กับการแมป UPN นั้นตรงไปตรงมา สําหรับองค์กรที่ไม่ได้ใช้ที่อยู่อีเมลที่ทํางาน ตัวอย่างเช่น david@contoso.onmicrosoft.com การแมประหว่าง Microsoft Entra ID และข้อมูลประจําตัวภายในองค์กรจําเป็นต้องมี การซิงโครไนซ์ ไดเรกทอรีเพื่อให้ทํางานได้อย่างถูกต้อง

แพลตฟอร์มความปลอดภัยสําหรับ Power BI ยังรวมถึงความปลอดภัยของสภาพแวดล้อมแบบหลายผู้เช่า การรักษาความปลอดภัยเครือข่าย และความสามารถในการเพิ่มหน่วยวัดความปลอดภัยตามรหัส Microsoft Entra อื่น ๆ

ข้อมูลและความปลอดภัยของบริการ

สําหรับข้อมูลเพิ่มเติม ดูศูนย์ความเชื่อถือ Microsoft ผลิตภัณฑ์และบริการที่ทํางานบนความน่าเชื่อถือ

ตามที่อธิบายไว้ก่อนหน้านี้ เซิร์ฟเวอร์ AD ในองค์กรใช้การลงชื่อเข้าใช้ Power BI เพื่อแมปไปยัง UPN สําหรับข้อมูลประจําตัว อย่างไรก็ตาม ผู้ใช้ต้องเข้าใจถึงระดับความลับของข้อมูลที่พวกเขาแชร์ หลังจากที่คุณเชื่อมต่อกับแหล่งข้อมูลอย่างปลอดภัย แล้วแชร์รายงาน แดชบอร์ด หรือแบบจําลองเชิงความหมายกับผู้อื่น ผู้รับจะได้รับสิทธิ์เข้าถึงรายงาน ผู้รับไม่จําเป็นต้องลงชื่อเข้าใช้แหล่งข้อมูล

มีข้อยกเว้นในการเชื่อมต่อกับ SQL Server Analysis Services โดยใช้ เกตเวย์ข้อมูลภายในองค์กร แดชบอร์ดจะถูกแคชใน Power BI แต่การเข้าถึงรายงานพื้นฐานหรือแบบจําลองความหมายเริ่มต้นการรับรองความถูกต้องสําหรับผู้ใช้แต่ละรายที่พยายามเข้าถึงรายงานหรือแบบจําลองความหมาย การเข้าถึงจะได้รับเฉพาะเมื่อผู้ใช้มีข้อมูลประจําตัวเพียงพอในการเข้าถึงข้อมูลเท่านั้น สําหรับข้อมูลเพิ่มเติม โปรดดู เกตเวย์ข้อมูลภายในองค์กรแบบเชิงลึก

บังคับใช้เวอร์ชัน TLS

เครือข่ายและผู้ดูแลระบบ IT สามารถบังคับใช้ข้อกําหนดสําหรับการใช้ Transport Layer Security (TLS) ในปัจจุบันสําหรับการติดต่อสื่อสารใดๆ ที่มีความปลอดภัยบนเครือข่าย Windows ให้การสนับสนุนเวอร์ชัน TLS ผ่าน Microsoft Schannel Provider สําหรับข้อมูลเพิ่มเติม ดูโพรโทคอลใน TLS/SSL (Schannel SSP)

การบังคับใช้นี้จะดําเนินการโดยการตั้งค่ารีจิสทรีคีย์สําหรับการดูแลระบบ สําหรับรายละเอียดการบังคับใช้ โปรดดูการจัดการโพรโทคอล SSL/TLS และ Cipher Suites สําหรับ AD FS

Power BI Desktop จําเป็นต้องใช้ TLS (Transport Layer Security) เวอร์ชัน 1.2 (หรือสูงกว่า) เพื่อรักษาความปลอดภัยจุดสิ้นสุดของคุณ เว็บเบราว์เซอร์และแอปพลิเคชันไคลเอ็นต์อื่นๆ ที่ใช้ TLS เวอร์ชันก่อนหน้า TLS 1.2 จะไม่สามารถเชื่อมต่อได้ หากจําเป็นต้องใช้ TLS เวอร์ชันที่ใหม่กว่า Power BI Desktop คํานึงถึงการตั้งค่าคีย์รีจิสทรีที่อธิบายไว้ในบทความเหล่านั้นและสร้างการเชื่อมต่อที่ตรงตามข้อกําหนดเวอร์ชันของ TLS ที่ได้รับอนุญาตตามการตั้งค่ารีจิสทรีเหล่านั้นเมื่อปรากฏ

สําหรับข้อมูลเพิ่มเติมเกี่ยวกับการตั้งค่ารีจิสทรีคีย์เหล่านี้ ดู ที่การตั้งค่ารีจิสทรี Transport Layer Security (TLS)

คำติชม

เร็วๆ นี้: ตลอดปี 2024 เราจะขจัดปัญหา GitHub เพื่อเป็นกลไกคำติชมสำหรับเนื้อหา และแทนที่ด้วยระบบคำติชมใหม่ สำหรับข้อมูลเพิ่มเติม ให้ดู: https://aka.ms/ContentUserFeedback

ส่งและดูข้อคิดเห็นสำหรับ