VPN sorun gidermeye genel bakış

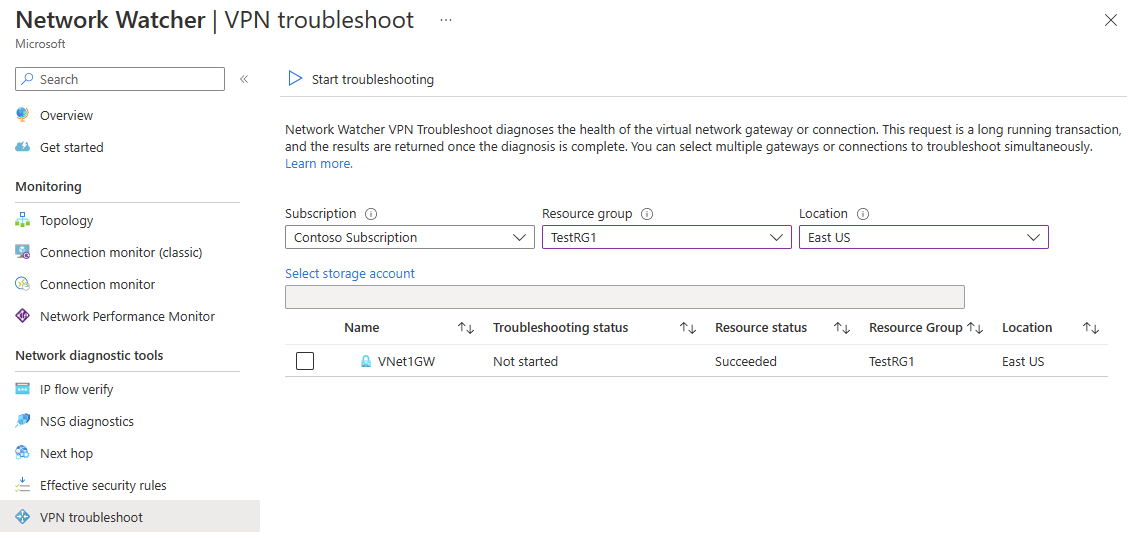

Sanal ağ geçitleri, şirket içi kaynaklarla Azure Sanal Ağ arasında bağlantı sağlar. İletişimin bozulmadığından emin olmak için sanal ağ geçitlerinin ve bağlantılarının izlenmesi kritik önem taşır. Azure Ağ İzleyicisi, sanal ağ geçitlerinde ve bağlantılarında sorun giderme olanağı sağlar. Bu özellik Azure portalı, Azure PowerShell, Azure CLI veya REST API aracılığıyla çağrılabilir. çağrıldığında Ağ İzleyicisi ağ geçidinin veya bağlantının durumunu tanılar ve uygun sonuçları döndürür. İstek uzun süre çalışan bir işlemdir. Tanılama tamamlandıktan sonra sonuçlar döndürülür.

Desteklenen Ağ Geçidi türleri

Aşağıdaki tabloda, Ağ İzleyicisi sorun giderme ile hangi ağ geçitlerinin ve bağlantıların desteklendiği listelenmektedir:

| Ağ geçidi veya bağlantı | Desteklenir |

|---|---|

| Ağ geçidi türleri | |

| VPN | Desteklenir |

| ExpressRoute | Desteklenmiyor |

| VPN türleri | |

| Rota Tabanlı | Desteklenir |

| İlke Tabanlı | Desteklenmiyor |

| Bağlan ion türleri | |

| IPSec | Desteklenir |

| VNet2VNet | Desteklenir |

| ExpressRoute | Desteklenmiyor |

| VPNClient | Desteklenmiyor |

Sonuçlar

Döndürülen ön sonuçlar kaynağın sistem durumunun genel bir resmini verir. Aşağıdaki bölümde gösterildiği gibi kaynaklar için daha ayrıntılı bilgi sağlanabilir:

Aşağıdaki liste, sorun giderme API'siyle döndürülen değerlerdir:

- startTime - Bu değer, sorun giderme API çağrısının başladığı zamandır.

- endTime - Bu değer, sorun giderme işleminin sona ermesidir.

- code - Tek bir tanılama hatası varsa bu değer İyi Durumda Değil değeridir.

- results - Sonuçlar, Bağlan veya sanal ağ geçidinde döndürülen bir sonuç koleksiyonudur.

- id - Bu değer hata türüdür.

- summary - Bu değer hatanın özetidir.

- detailed - Bu değer hatanın ayrıntılı bir açıklamasını sağlar.

- recommendedActions - Bu özellik, yapılması önerilen eylemlerden oluşan bir koleksiyondur.

- actionText - Bu değer, hangi eylemin gerçekleştireceklerini açıklayan metni içerir.

- actionUri - Bu değer, nasıl davranacaklarına ilişkin belgelerin URI'sini sağlar.

- actionUriText - Bu değer, eylem metninin kısa bir açıklamasıdır.

Aşağıdaki tablolarda, kullanılabilir olan farklı hata türleri (önceki listeden alınan sonuçların altında kimlik ) ve hata günlükleri oluşturup oluşturmadığını gösterir.

Ağ Geçidi

| Hata Türü | Nedeni | Günlük |

|---|---|---|

| NoFault | Hiçbir hata algılandığında | Evet |

| GatewayNotFound | Ağ geçidi bulunamıyor veya ağ geçidi sağlanmamış | No |

| PlannedMaintenance | Ağ geçidi örneği bakım altında | No |

| UserDrivenUpdate | Bu hata bir kullanıcı güncelleştirmesi devam ederken oluşur. Güncelleştirme bir yeniden boyutlandırma işlemi olabilir. | No |

| VipUnResponsive | Bu hata, ağ geçidinin birincil örneğine bir sistem durumu yoklama hatası nedeniyle ulaşılamadığında oluşur. | No |

| PlatformInActive | Platform ile ilgili bir sorun var. | No |

| ServiceNotRunning | Temel alınan hizmet çalışmıyor. | No |

| No Bağlan ionsFoundForGateway | Ağ geçidinde bağlantı yok. Bu hata yalnızca bir uyarıdır. | No |

| Bağlan ionsNot Bağlan ed | Bağlan yonlar bağlı değildir. Bu hata yalnızca bir uyarıdır. | Evet |

| GatewayCPUUsageExceeded | Geçerli ağ geçidi CPU kullanımı %95'tir > . | Evet |

Connection

| Hata Türü | Nedeni | Günlük |

|---|---|---|

| NoFault | Hiçbir hata algılandığında | Evet |

| GatewayNotFound | Ağ geçidi bulunamıyor veya ağ geçidi sağlanmamış | No |

| PlannedMaintenance | Ağ geçidi örneği bakım altında | No |

| UserDrivenUpdate | Bu hata bir kullanıcı güncelleştirmesi devam ederken oluşur. Güncelleştirme bir yeniden boyutlandırma işlemi olabilir. | No |

| VipUnResponsive | Bu hata, ağ geçidinin birincil örneğine bir sistem durumu yoklama hatası nedeniyle ulaşılamadığında oluşur. | No |

| Bağlan ionEntityNotFound | Bağlan ion yapılandırması eksik | No |

| Bağlan ionIsMarkedDisconnected | Bağlantı "bağlantısı kesildi" olarak işaretlendi | No |

| Bağlan ionNotConfiguredOnGateway | Temel alınan hizmette bağlantı yapılandırılmamış. | Evet |

| Bağlan ionMarkedStandby | Temel alınan hizmet bekleme olarak işaretlenir. | Evet |

| Kimlik Doğrulaması | Önceden paylaşılan anahtar uyuşmazlığı | Evet |

| PeerReachability | Eş ağ geçidine erişilemiyor. | Evet |

| IkePolicyMismatch | Eş ağ geçidi, Azure tarafından desteklenmeyen IKE ilkelerine sahiptir. | Evet |

| WfpParse Hatası | WFP günlüğü ayrıştırılırken bir hata oluştu. | Evet |

Günlük dosyaları

Kaynak sorunlarını giderme günlük dosyaları, kaynak sorunlarını giderme işlemi tamamlandıktan sonra bir depolama hesabında depolanır. Aşağıdaki görüntüde, hatayla sonuçlanan bir çağrının örnek içeriği gösterilmektedir.

Dekont

- Bazı durumlarda günlük dosyalarının yalnızca bir alt kümesi depolama alanına yazılır.

- Daha yeni ağ geçidi sürümleri için IkeErrors.txt, Scrubbed-wfpdiag.txt ve wfpdiag.txt.sum, IKE etkinliğinin tamamını içeren bir IkeLogs.txt dosyasıyla değiştirildi (yalnızca hatalar değil).

Azure depolama hesaplarından dosya indirme yönergeleri için bkz . Blok blobu indirme. Kullanılabilecek bir diğer araç da Depolama Explorer'dır. Azure Depolama Gezgini hakkında bilgi için bkz. Blobları indirmek için Azure Depolama Gezgini kullanma

Bağlan ionStats.txt

Bağlan ionStats.txt dosyası giriş ve çıkış baytları, Bağlan ion durumu ve Bağlan oluşturulduğu saat gibi genel Bağlan istatistiklerini içerir.

Dekont

Sorun giderme API'sine yapılan çağrı iyi durumdaysa zip dosyasında döndürülen tek şey bir Bağlan ionStats.txt dosyasıdır.

Bu dosyanın içeriği aşağıdaki örneğe benzer:

Connectivity State : Connected

Remote Tunnel Endpoint :

Ingress Bytes (since last connected) : 288 B

Egress Bytes (Since last connected) : 288 B

Connected Since : 2/1/2017 8:22:06 PM

CPUStats.txt

CPUStats.txt dosyası, test sırasında kullanılabilen CPU kullanımını ve belleği içerir. Bu dosyanın içeriği aşağıdaki örneğe benzer:

Current CPU Usage : 0 % Current Memory Available : 641 MBs

IKElogs.txt

IKElogs.txt dosyası, izleme sırasında bulunan tüm IKE etkinliklerini içerir.

Aşağıdaki örnekte bir IKElogs.txt dosyasının içeriği gösterilmektedir.

Remote <IPaddress>:500: Local <IPaddress>:500: [RECEIVED][SA_AUTH] Received IKE AUTH message

Remote <IPaddress>:500: Local <IPaddress>:500: Received Traffic Selector payload request- [Tsid 0x729 ]Number of TSIs 2: StartAddress 10.20.0.0 EndAddress 10.20.255.255 PortStart 0 PortEnd 65535 Protocol 0, StartAddress 192.168.100.0 EndAddress 192.168.100.255 PortStart 0 PortEnd 65535 Protocol 0 Number of TSRs 1:StartAddress 0.0.0.0 EndAddress 255.255.255.255 PortStart 0 PortEnd 65535 Protocol 0

Remote <IPaddress>:500: Local <IPaddress>:500: [SEND] Proposed Traffic Selector payload will be (Final Negotiated) - [Tsid 0x729 ]Number of TSIs 2: StartAddress 10.20.0.0 EndAddress 10.20.255.255 PortStart 0 PortEnd 65535 Protocol 0, StartAddress 192.168.100.0 EndAddress 192.168.100.255 PortStart 0 PortEnd 65535 Protocol 0 Number of TSRs 1:StartAddress 0.0.0.0 EndAddress 255.255.255.255 PortStart 0 PortEnd 65535 Protocol 0

Remote <IPaddress>:500: Local <IPaddress>:500: [RECEIVED]Received IPSec payload: Policy1:Cipher=DESIntegrity=Md5

IkeCleanupQMNegotiation called with error 13868 and flags a

Remote <IPaddress>:500: Local <IPaddress>:500: [SEND][NOTIFY] Sending Notify Message - Policy Mismatch

IKEErrors.txt

IKEErrors.txt dosyası, izleme sırasında bulunan tüm IKE hatalarını içerir.

Aşağıdaki örnek, IKEErrors.txt dosyasının içeriğini gösterir. Hatalarınız soruna bağlı olarak farklı olabilir.

Error: Authentication failed. Check shared key. Check crypto. Check lifetimes.

based on log : Peer failed with Windows error 13801(ERROR_IPSEC_IKE_AUTH_FAIL)

Error: On-prem device sent invalid payload.

based on log : IkeFindPayloadInPacket failed with Windows error 13843(ERROR_IPSEC_IKE_INVALID_PAYLOAD)

Scrubbed-wfpdiag.txt

Scrubbed-wfpdiag.txt günlük dosyası wfp günlüğünü içerir. Bu günlük, paket bırakma ve IKE/AuthIP hatalarının günlüğe kaydedilmesini içerir.

Aşağıdaki örnekte Scrubbed-wfpdiag.txt dosyasının içeriği gösterilmektedir. Bu örnekte, bir Bağlan ion'un önceden paylaşılan anahtarı, alttan üçüncü satırdan görülebileceği gibi doğru değildi. Aşağıdaki örnek, günlük soruna bağlı olarak uzun olabileceğinden günlüğün tamamının bir parçacığıdır.

...

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Deleted ICookie from the high priority thread pool list

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|IKE diagnostic event:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Event Header:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Timestamp: 1601-01-01T00:00:00.000Z

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Flags: 0x00000106

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local address field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote address field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP version field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP version: IPv4

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP protocol: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local address: 13.78.238.92

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote address: 52.161.24.36

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local Port: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote Port: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Application ID:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| User SID: <invalid>

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Failure type: IKE/Authip Main Mode Failure

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Type specific info:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Failure error code:0x000035e9

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IKE authentication credentials are unacceptable

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Failure point: Remote

...

wfpdiag.txt.sum

wfpdiag.txt.sum dosyası, işlenen arabellekleri ve olayları gösteren bir günlük.

Aşağıdaki örnek bir wfpdiag.txt.sum dosyasının içeriğidir.

Files Processed:

C:\Resources\directory\924336c47dd045d5a246c349b8ae57f2.GatewayTenantWorker.DiagnosticsStorage\2017-02-02T17-34-23\wfpdiag.etl

Total Buffers Processed 8

Total Events Processed 2169

Total Events Lost 0

Total Format Errors 0

Total Formats Unknown 486

Elapsed Time 330 sec

+-----------------------------------------------------------------------------------+

|EventCount EventName EventType TMF |

+-----------------------------------------------------------------------------------+

| 36 ikeext ike_addr_utils_c844 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 12 ikeext ike_addr_utils_c857 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 96 ikeext ike_addr_utils_c832 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 6 ikeext ike_bfe_callbacks_c133 1dc2d67f-8381-6303-e314-6c1452eeb529|

| 6 ikeext ike_bfe_callbacks_c61 1dc2d67f-8381-6303-e314-6c1452eeb529|

| 12 ikeext ike_sa_management_c5698 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 6 ikeext ike_sa_management_c8447 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c494 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c642 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 6 ikeext ike_sa_management_c3162 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c3307 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

Dikkat edilmesi gereken noktalar

- Abonelik başına aynı anda yalnızca bir VPN sorun giderme işlemi çalıştırılabilir. Başka bir VPN sorun giderme işlemi çalıştırmak için öncekinin tamamlanmasını bekleyin. Önceki işlem tamamlanmamışken yeni bir işlemin tetiklenmesi, sonraki işlemlerin başarısız olmasına neden olur.

- CLI Hatası: Komutu çalıştırmak için Azure CLI kullanıyorsanız VPN Gateway ve Depolama hesabının aynı kaynak grubunda olması gerekir. Farklı kaynak gruplarındaki kaynakları olan müşteriler bunun yerine PowerShell'i veya Azure portalını kullanabilir.

Sonraki adım

Sanal ağ geçidi veya ağ geçidi bağlantısıyla ilgili bir sorunu tanılamayı öğrenmek için bkz . Sanal ağlar arasındaki iletişim sorunlarını tanılama.