Microsoft dışı IdP ile katalog uygulamaları için koşullu erişim uygulama denetimi dağıtma

Bulut için Microsoft Defender Uygulamalarında erişim ve oturum denetimleri, Bulut uygulaması kataloğundaki uygulamalarla ve özel uygulamalarla çalışır. Bulut için Defender Uygulamaları tarafından önceden eklenen uygulamaların listesi için bkz. Uygulamaları Bulut için Defender Uygulamalar koşullu erişim uygulaması denetimiyle koruma.

Önkoşullar

Koşullu erişim uygulama denetimini kullanmak için kuruluşunuzun aşağıdaki lisanslara sahip olması gerekir:

- Kimlik sağlayıcısı (IdP) çözümünüz için gereken lisans

- Microsoft Defender for Cloud Apps

Uygulamalar çoklu oturum açma ile yapılandırılmalıdır

Uygulamalar aşağıdaki kimlik doğrulama protokollerinden birini kullanmalıdır:

IdP Protokoller Microsoft Entra Kimlik SAML 2.0 veya OpenID Bağlan Diğer SAML 2.0

IdP'nizi Bulut için Defender Uygulamalarıyla çalışacak şekilde yapılandırma

Uygulama oturumlarını diğer IdP çözümlerinden Bulut için Defender Uygulamalarına yönlendirmek için aşağıdaki adımları kullanın. Microsoft Entra Id için bkz . Microsoft Entra Id ile tümleştirmeyi yapılandırma.

Not

IdP çözümlerini yapılandırma örnekleri için bkz:

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin.

Bağlan uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin.

+ Ekle'yi seçin ve açılır pencerede dağıtmak istediğiniz uygulamayı seçin ve ardından Sihirbazı Başlat'ı seçin.

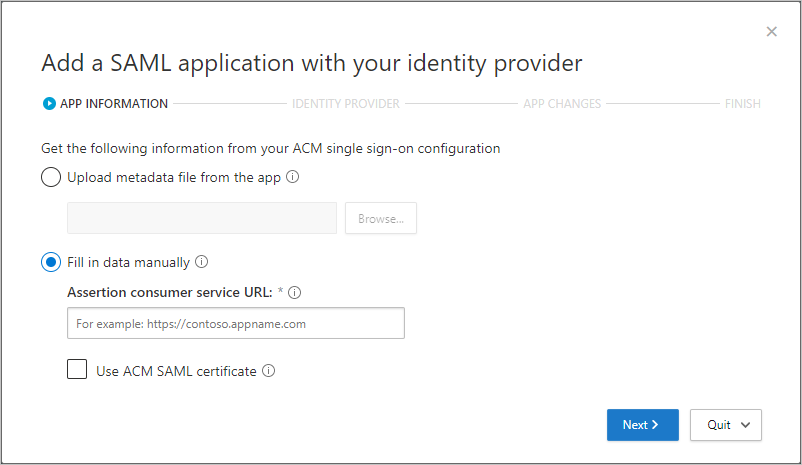

UYGULAMA BİlGİLerİ sayfasında, uygulamanızın çoklu oturum açma yapılandırma sayfasındaki bilgileri kullanarak formu doldurun ve İleri'yi seçin.

IdP'niz seçili uygulama için çoklu oturum açma meta veri dosyası sağlıyorsa, Uygulamadan meta veri dosyasını karşıya yükle'yi seçin ve meta veri dosyasını karşıya yükleyin.

İsterseniz Verileri el ile doldur'u seçip aşağıdaki bilgileri de sağlayabilirsiniz:

- Onay tüketici hizmeti URL'si

- Uygulamanız bir SAML sertifikası sağlıyorsa SAML sertifikası app_name> kullan'ı <seçin ve sertifika dosyasını karşıya yükleyin.

Örneğin:

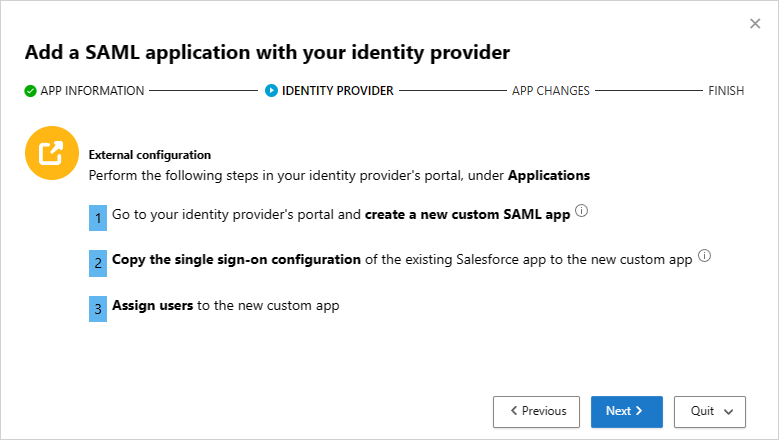

KIMLIK SAĞLAYıCıSı sayfasında, IdP'nizin portalında yeni bir uygulama ayarlamak için sağlanan adımları kullanın ve ardından İleri'yi seçin.

IdP'nizin portalına gidin ve yeni bir özel SAML uygulaması oluşturun.

Mevcut

<app_name>uygulamanın çoklu oturum açma yapılandırmasını yeni özel uygulamaya kopyalayın.Kullanıcıları yeni özel uygulamaya atayın.

Uygulamalar çoklu oturum açma yapılandırma bilgilerini kopyalayın. Sonraki adımda ihtiyacınız olacak. Örneğin:

Not

Bu adımlar, kimlik sağlayıcınıza bağlı olarak biraz farklılık gösterebilir. Bu adım aşağıdaki nedenlerle önerilir:

Bazı kimlik sağlayıcıları, galeri uygulamasının SAML özniteliklerini veya URL özelliklerini değiştirmenize izin vermez.

Özel bir uygulama yapılandırmak, kuruluşunuz için mevcut davranışı değiştirmeden bu uygulamayı erişim ve oturum denetimleriyle test etmenizi sağlar.

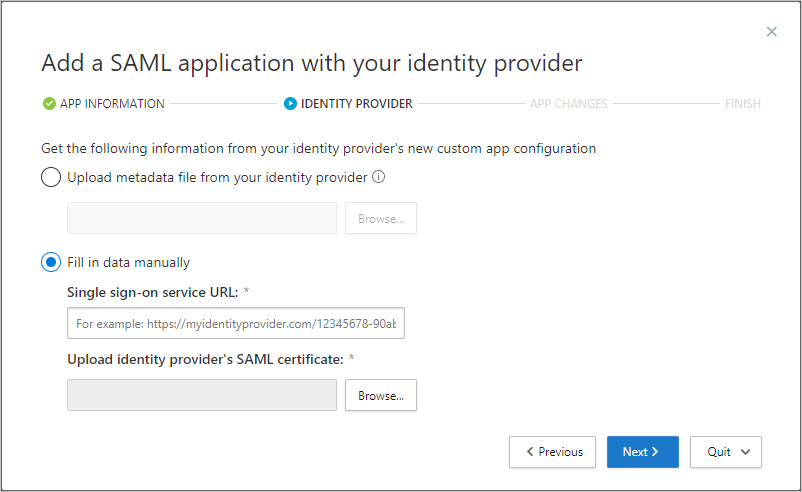

Sonraki sayfada, uygulamanızın çoklu oturum açma yapılandırma sayfasındaki bilgileri kullanarak formu doldurun ve İleri'yi seçin.

IdP'niz seçili uygulama için çoklu oturum açma meta veri dosyası sağlıyorsa, Uygulamadan meta veri dosyasını karşıya yükle'yi seçin ve meta veri dosyasını karşıya yükleyin.

İsterseniz Verileri el ile doldur'u seçip aşağıdaki bilgileri de sağlayabilirsiniz:

- Onay tüketici hizmeti URL'si

- Uygulamanız bir SAML sertifikası sağlıyorsa SAML sertifikası app_name> kullan'ı <seçin ve sertifika dosyasını karşıya yükleyin.

Örneğin:

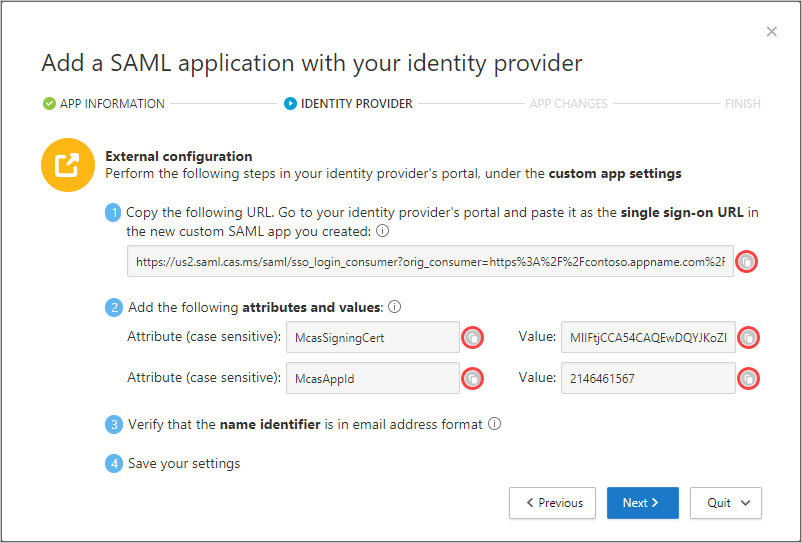

Sonraki sayfada aşağıdaki bilgileri kopyalayın ve İleri'yi seçin. Sonraki adımda bu bilgilere ihtiyacınız olacak.

- Çoklu oturum açma URL'si

- Öznitelikler ve değerler

Örneğin:

IdP'nizin portalında, genellikle IdP portalının özel uygulama ayarları sayfasında bulunan aşağıdaki ayarları yapılandırın.

Çoklu oturum açma URL'si alanına, daha önce not aldığınız çoklu oturum açma URL'sini girin.

Daha önce not ettiğiniz öznitelikleri ve değerleri uygulamanın özelliklerine ekleyin. Bazı sağlayıcılar bunlara Kullanıcı öznitelikleri veya Talepler olarak başvurabilir.

Okta Kimlik Sağlayıcısı, yeni bir SAML uygulaması oluştururken öznitelikleri 1024 karakterle sınırlar. Bu sınırlamayı azaltmak için önce ilgili öznitelikler olmadan uygulamayı oluşturun. Uygulamayı oluşturduktan sonra düzenleyin ve ilgili öznitelikleri ekleyin.

Ad tanımlayıcısının e-posta adresi biçiminde olduğunu doğrulayın.

Ayarlarınızı kaydedin.

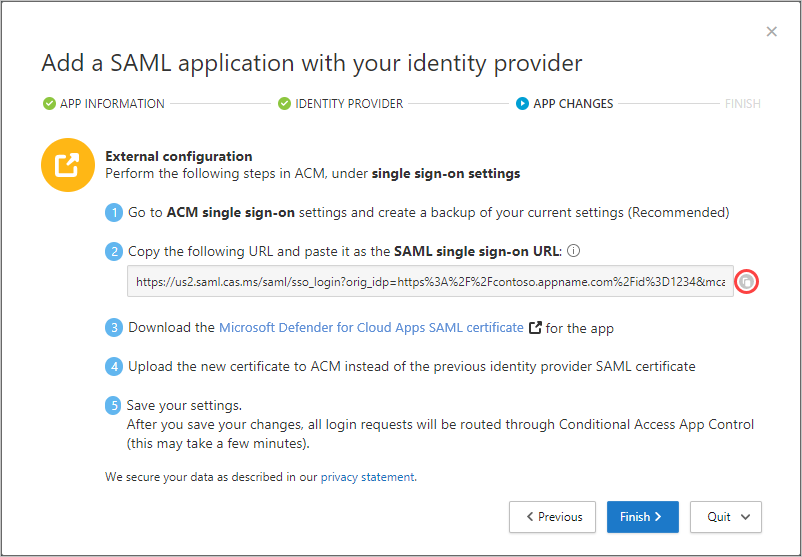

UYGULAMA DEĞİşİkLİkLERI sayfasında aşağıdakileri yapın ve İleri'yi seçin. Sonraki adımda bu bilgilere ihtiyacınız olacak.

- Çoklu oturum açma URL'sini kopyalama

- Bulut için Defender Apps SAML sertifikasını indirme

Örneğin:

Uygulamanızın portalında, çoklu oturum açma ayarlarında aşağıdakileri yapın:

(Önerilen) Geçerli ayarlarınızın yedeğini oluşturun.

Kimlik Sağlayıcısı Oturum Açma URL'si alan değerini daha önce not ettiğiniz Bulut için Defender Uygulamalar SAML çoklu oturum açma URL'si ile değiştirin.

Daha önce indirdiğiniz Bulut için Defender Apps SAML sertifikasını karşıya yükleyin.

Kaydet'i seçin.

Ayarlarınızı kaydettikten sonra, bu uygulamaya yönelik tüm ilişkili oturum açma istekleri koşullu erişim uygulama denetimi aracılığıyla yönlendirilir.

Bulut için Defender Apps SAML sertifikası bir yıl geçerlidir. Süresi dolduktan sonra yeni bir sertifika oluşturulması gerekir.

İlke kapsamında bir kullanıcı kullanarak her uygulamada oturum açma

Not

Devam etmeden önce mevcut oturumların oturumunu kapatmayı unutmayın.

İlkeyi oluşturduktan sonra, bu ilkede yapılandırılan her uygulamada oturum açın. İlkede yapılandırılmış bir kullanıcı kullanarak oturum açtığınızdan emin olun.

Bulut için Defender Uygulamalar, oturum açacağınız her yeni uygulama için ilke ayrıntılarınızı sunucularına eşitler. Bu işlem bir dakika kadar sürebilir.

Uygulamaların erişim ve oturum denetimlerini kullanacak şekilde yapılandırıldığını doğrulayın

Yukarıdaki yönergeler doğrudan Microsoft Entra Id'de katalog uygulamaları için yerleşik bir Bulut için Defender Uygulamaları ilkesi oluşturmanıza yardımcı oldu. Bu adımda, erişim ve oturum denetimlerinin bu uygulamalar için yapılandırıldığını doğrulayın.

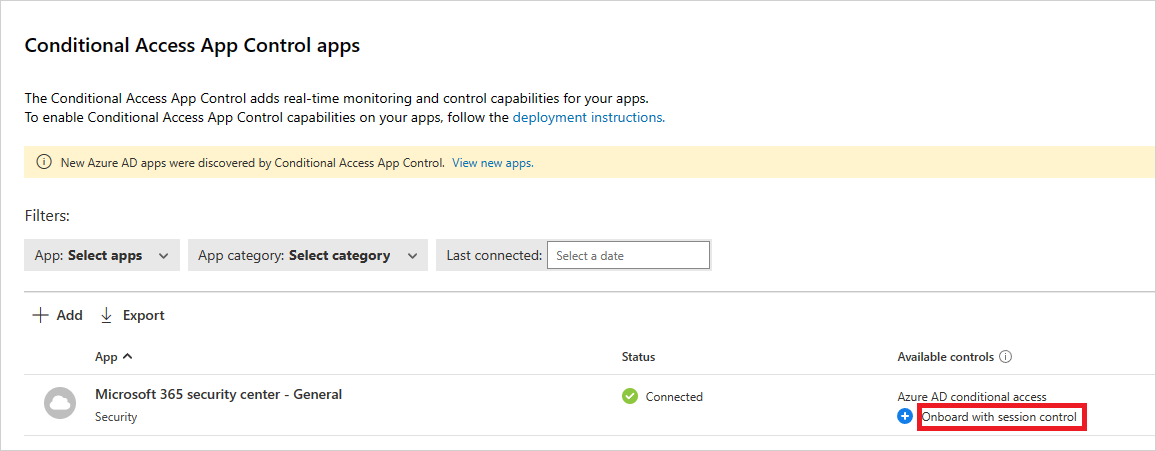

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin.

Bağlan uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin.

Uygulamalar tablosunda Kullanılabilir denetimler sütununa bakın ve hem Erişim denetiminin hem de Azure AD Koşullu Erişim'in ve Oturum denetiminin uygulamalarınız için göründüğünü doğrulayın.

Uygulama oturum denetimi için etkinleştirilmediyse Oturum denetimiyle ekle'yi seçip Bu uygulamayı oturum denetimleriyle kullan'ı işaretleyerek uygulamayı ekleyin. Örneğin:

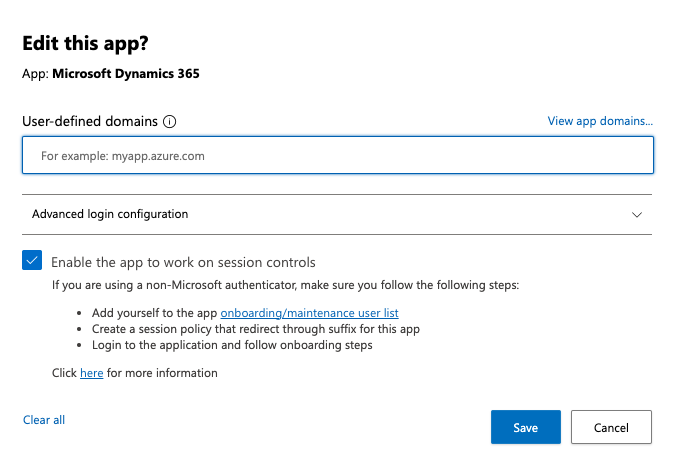

Uygulamayı kuruluşunuzda kullanmak üzere etkinleştirme

Uygulamayı kuruluşunuzun üretim ortamında kullanmak üzere etkinleştirmeye hazır olduğunuzda aşağıdaki adımları uygulayın.

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin.

Bağlan uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin. Uygulama listesinde, dağıttığınız uygulamanın görüntülendiği satırda, satırın sonundaki üç noktayı seçin ve ardından Uygulamayı düzenle'yi seçin.

Uygulamayı oturum denetimleri üzerinde çalışacak şekilde etkinleştir'i ve ardından Kaydet'i seçin. Örneğin:

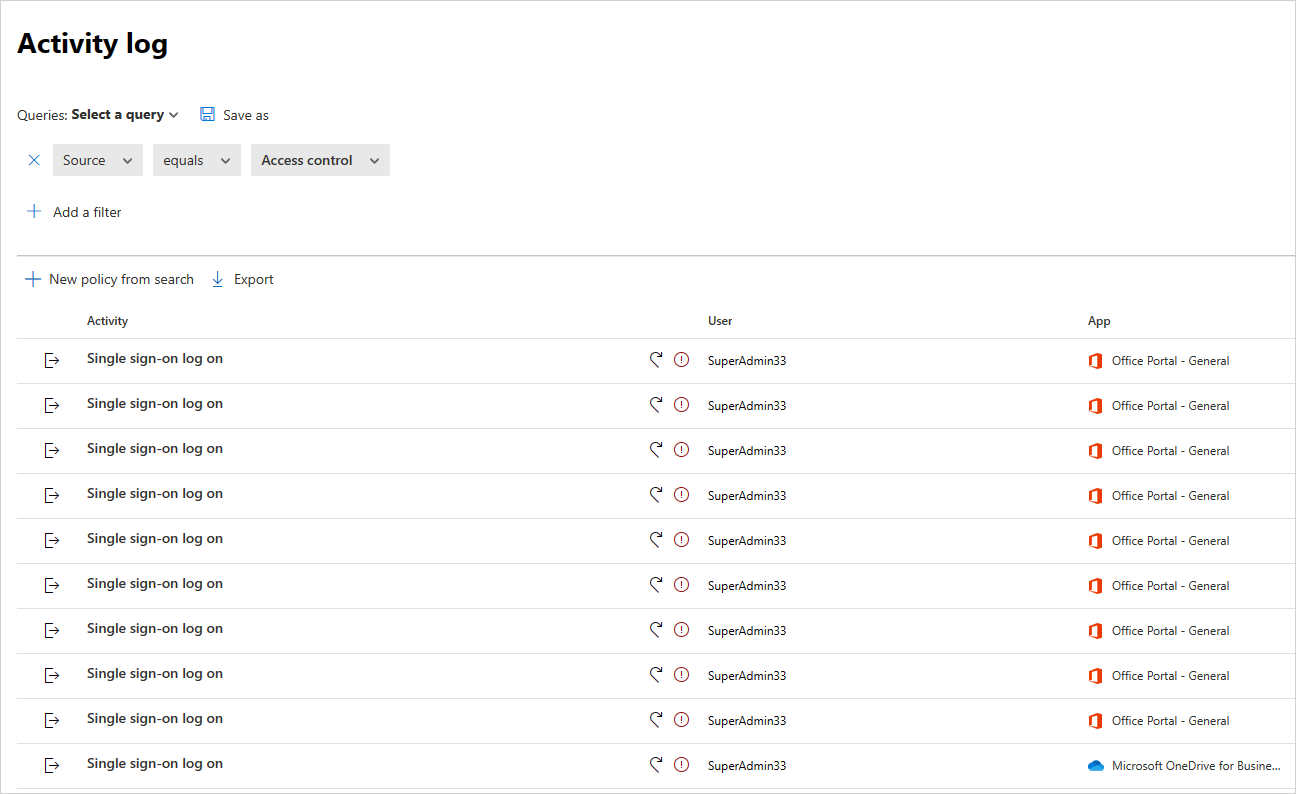

Dağıtımı test edin

Önce mevcut oturumların oturumunu kapatın. Ardından, başarıyla dağıtılan her uygulamada oturum açmayı deneyin. Microsoft Entra ID'de yapılandırılan ilkeyle veya kimlik sağlayıcınızla yapılandırılmış bir SAML uygulaması için eşleşen bir kullanıcı kullanarak oturum açın.

Microsoft Defender Portalı'nda, Cloud Apps'in altında Etkinlik günlüğü'nü seçin ve her uygulama için oturum açma etkinliklerinin yakalandığından emin olun.

Gelişmiş'i seçip Kaynak eşittir Erişim denetimi kullanarak filtreleme yapabilirsiniz. Örneğin:

Yönetilen ve yönetilmeyen cihazlardan mobil ve masaüstü uygulamalarında oturum açmanızı öneririz. Bu, etkinliklerin etkinlik günlüğünde düzgün bir şekilde yakalandığından emin olmaktır.

Etkinliğin düzgün bir şekilde yakalandığını doğrulamak için, etkinlik çekmecesini açmak için bir çoklu oturum açma oturum açma etkinliği seçin. Kullanıcı aracısı etiketinin, cihazın yerel bir istemci (mobil veya masaüstü uygulaması anlamına gelir) veya cihazın yönetilen bir cihaz (uyumlu, etki alanına katılmış veya geçerli istemci sertifikası) olup olmadığını düzgün yansıtdığından emin olun.

Not

Dağıtıldıktan sonra, koşullu erişim uygulama denetimi sayfasından bir uygulamayı kaldıramazsınız. Uygulamada oturum veya erişim ilkesi ayarlamadığınız sürece, koşullu erişim uygulaması denetimi uygulama için hiçbir davranışı değiştirmez.

Sonraki adımlar

Herhangi bir sorunla karşılaşırsanız size yardımcı olmak için buradayız. Ürün sorununuzla ilgili yardım veya destek almak için lütfen bir destek bileti açın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin