Microsoft Entra Id'de otomatik kullanıcı sağlama dağıtımı planlama

Birçok kuruluş, son kullanıcı üretkenliği için ServiceNow, Zscaler ve Slack gibi hizmet olarak yazılım (SaaS) uygulamalarına güvenir. Geçmişte BT personeli CSV dosyalarını karşıya yükleme veya her SaaS uygulamasında kullanıcı kimliklerini güvenli bir şekilde yönetmek için özel betikler kullanma gibi el ile sağlama yöntemlerine güvenmiştir. Bu işlemler hataya eğilimli, güvenli olmayan ve yönetilmesi zor işlemlerdir.

Microsoft Entra otomatik kullanıcı sağlama, SaaS uygulamalarında kullanıcı kimliklerinin oluşturulmasını, bakımını ve kaldırılmasını iş kurallarına göre güvenli bir şekilde otomatikleştirerek bu süreci basitleştirir. Bu otomasyon, bulut tabanlı çözümlere olan bağımlılıklarını genişletirken kimlik yönetimi sistemlerinizi hem buluta hem de karma ortamlara etkili bir şekilde ölçeklendirmenizi sağlar.

İşlevi daha iyi anlamak için bkz . Microsoft Entra ID ile SaaS uygulamalarına kullanıcı sağlamayı ve sağlamayı kaldırmayı otomatikleştirme.

Microsoft Entra otomatik kullanıcı sağlama, SaaS uygulamalarına sağlamanın yanı sıra birçok şirket içi ve özel bulut uygulamasında sağlamayı da destekler. Daha fazla bilgi için bkz . Microsoft Entra şirket içi uygulama kimliği sağlama mimarisi.

Learn

Kullanıcı sağlama, devam eden kimlik idaresi için bir temel oluşturur ve yetkili kimlik verilerine dayanan iş süreçlerinin kalitesini artırır.

Temel avantajlar

Otomatik kullanıcı sağlamayı etkinleştirmenin temel avantajları şunlardır:

Daha fazla üretkenlik. SaaS uygulamaları genelinde kullanıcı kimliklerini tek bir kullanıcı sağlama yönetim arabirimiyle yönetebilirsiniz. Bu arabirimde tek bir sağlama ilkeleri kümesi vardır.

Riski yönetin. Rolleri ve/veya erişimi tanımlayan çalışan durumuna veya grup üyeliklerine göre değişiklikleri otomatikleştirerek güvenliği artırabilirsiniz.

Uyumluluk ve idareyi ele alın. Microsoft Entra ID, her kullanıcı sağlama isteği için yerel sağlama günlüklerini destekler. İstekler hem kaynak hem de hedef sistemlerde yürütülür. Sağlama günlükleri, uygulamalara erişimi olan kişileri tek bir ekrandan izlemenizi sağlar.

Maliyeti düşürün. Otomatik kullanıcı sağlama, verimsizlikleri ve el ile sağlamayla ilişkili insan hatasını önleyerek maliyetleri azaltır. Özel olarak geliştirilmiş kullanıcı sağlama çözümleri, betikler ve sağlama günlükleri gereksinimini azaltır.

Lisanslama

Microsoft Entra ID, uygulama galerisi menüsünde sağlanan şablonları kullanarak herhangi bir uygulamanın self servis tümleştirmesini sağlar. Lisans gereksinimlerinin tam listesi için bkz . Microsoft Entra fiyatlandırma sayfası.

Uygulama lisanslama

Otomatik olarak sağlamak istediğiniz uygulamalar için uygun lisanslara ihtiyacınız vardır. Uygulamaya atanan kullanıcıların uygulama rolleri için uygun lisanslara sahip olup olmadığını uygulama sahipleriyle tartışın. Microsoft Entra Id, rolleri temel alarak otomatik sağlamayı yönetiyorsa, Microsoft Entra Id'de atanan rollerin uygulama lisanslarıyla uyumlu olması gerekir. Uygulamaya ait yanlış lisanslar, kullanıcının sağlanması/güncelleştirilmesi sırasında hatalara neden olabilir.

Terimler

Bu makalede aşağıdaki terimler kullanılır:

CRUD işlemleri - Kullanıcı hesaplarında yapılan eylemler: Oluşturma, Okuma, Güncelleştirme, Silme.

Çoklu oturum açma (SSO) - Kullanıcının bir kez oturum açma ve SSO özellikli tüm uygulamalara erişme olanağı. Kullanıcı sağlama bağlamında SSO, kullanıcıların otomatik kullanıcı sağlamayı kullanan tüm sistemlere erişmek için tek bir hesaba sahip olmasının bir sonucudur.

Kaynak sistem - Microsoft Entra Id'nin sağladığı kullanıcıların deposu. Microsoft Entra Id, çoğu önceden tümleşik sağlama bağlayıcısı için kaynak sistemdir. Ancak SAP, Workday ve AWS gibi bulut uygulamaları için bazı özel durumlar vardır. Örneğin, bkz . Workday'den AD'ye kullanıcı sağlama.

Hedef sistem - Microsoft Entra Id'nin sağladığı kullanıcıların deposu. Hedef sistem genellikle ServiceNow, Zscaler ve Slack gibi bir SaaS uygulamasıdır. Hedef sistem, AD gibi bir şirket içi sistem de olabilir.

Etki Alanları Arası Kimlik Yönetimi (SCIM) Sistemi - Kullanıcı sağlamanın otomasyonunu sağlayan açık bir standart. SCIM, kimlik sağlayıcıları ve hizmet sağlayıcıları arasında kullanıcı kimliği verilerini iletir. Microsoft, bir kimlik sağlayıcısı örneğidir. Salesforce, bir hizmet sağlayıcısı örneğidir. Hizmet sağlayıcıları kullanıcı kimliği bilgilerini gerektirir ve bir kimlik sağlayıcısı bu gereksinimi karşılar. SCIM, kimlik sağlayıcısının ve hizmet sağlayıcısının bilgileri ileri geri göndermek için kullandığı mekanizmadır.

Eğitim kaynakları

| Kaynaklar | Bağlantı ve Açıklama |

|---|---|

| İsteğe bağlı web seminerleri | Kurumsal Uygulamalarınızı Microsoft Entra Id ile yönetme Microsoft Entra Id'nin kurumsal SaaS uygulamalarınızda SSO'ya ulaşmanıza nasıl yardımcı olabileceğini ve erişimi denetlemeye yönelik en iyi yöntemleri öğrenin. |

| Videolar | Active Azure Directory'de kullanıcı sağlama nedir? Active Azure Directory'de kullanıcı sağlama nasıl dağıtılır? Salesforce'u Microsoft Entra Id ile Tümleştirme: Kullanıcı Sağlamayı otomatikleştirme |

| Çevrimiçi kurslar | SkillUp Online: Kimlikleri Yönetme Microsoft Entra ID'yi birçok SaaS uygulamasıyla tümleştirmeyi ve bu uygulamalara kullanıcı erişiminin güvenliğini sağlamayı öğrenin. |

| Defterler | Web Uygulamaları için Microsoft Entra Id (Geliştirici Başvurusu) 1. Sürüm ile Modern Kimlik Doğrulaması. Bu, bu yeni ortamlar için Active Directory kimlik doğrulama çözümleri oluşturmaya yönelik yetkili ve ayrıntılı bir kılavuzdur. |

| Öğreticiler | SaaS uygulamalarını Microsoft Entra ID ile tümleştirme öğreticilerinin listesine bakın. |

| SSS | Otomatik kullanıcı sağlama hakkında sık sorulan sorular |

Çözüm mimarileri

Microsoft Entra sağlama hizmeti, her uygulama satıcısı tarafından sağlanan kullanıcı yönetimi API uç noktalarına bağlanarak kullanıcıları SaaS uygulamalarına ve diğer sistemlere sağlar. Bu kullanıcı yönetimi API'si uç noktaları, Microsoft Entra Id'nin program aracılığıyla kullanıcı oluşturmasına, güncelleştirmesine ve kaldırmasına olanak tanır.

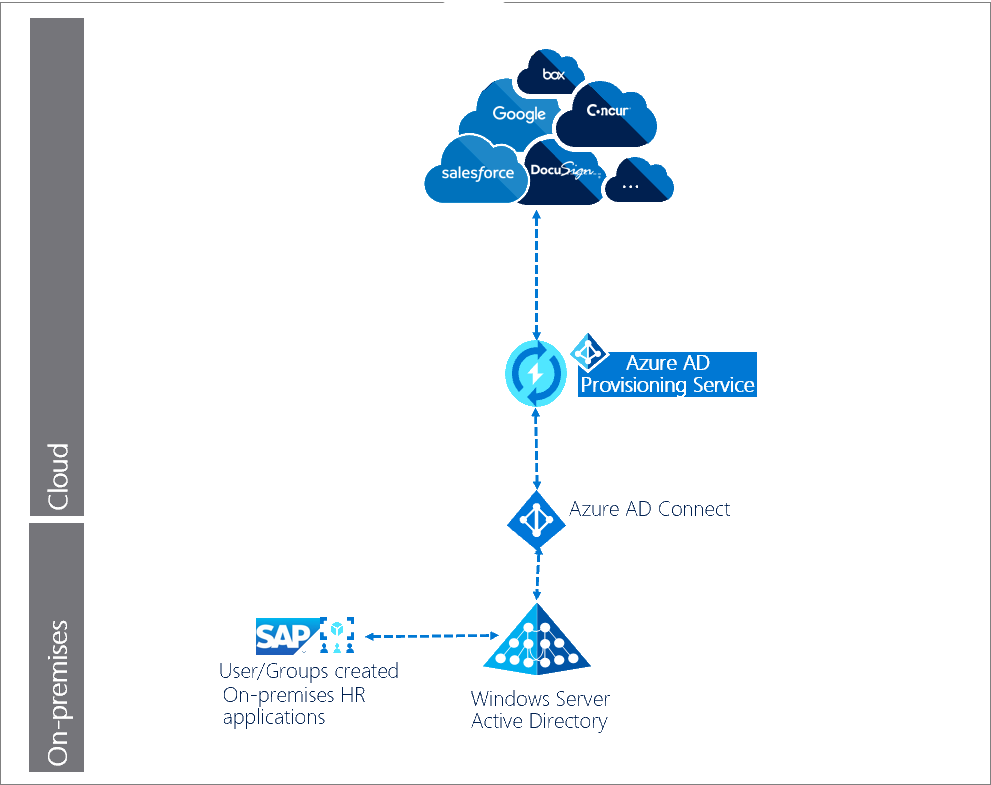

Karma kuruluşlar için otomatik kullanıcı sağlama

Bu örnekte, kullanıcılar ve gruplar şirket içi dizine bağlı bir İk veritabanında oluşturulur. Microsoft Entra sağlama hizmeti, hedef SaaS uygulamalarına otomatik kullanıcı sağlamayı yönetir.

İş akışının açıklaması:

Kullanıcılar/gruplar SAP gibi bir şirket içi İk uygulamasında/sisteminde oluşturulur.

Microsoft Entra Bağlan aracısı, kimliklerin (kullanıcılar ve gruplar) yerel AD'den Microsoft Entra Id'ye zamanlanmış eşitlemelerini çalıştırır.

Microsoft Entra sağlama hizmeti , kaynak sisteme ve hedef sisteme karşı bir başlangıç döngüsü başlatır.

Microsoft Entra sağlama hizmeti , ilk döngüden bu yana değiştirilen tüm kullanıcılar ve gruplar için kaynak sistemi sorgular ve değişiklikleri artımlı döngüler halinde iletir.

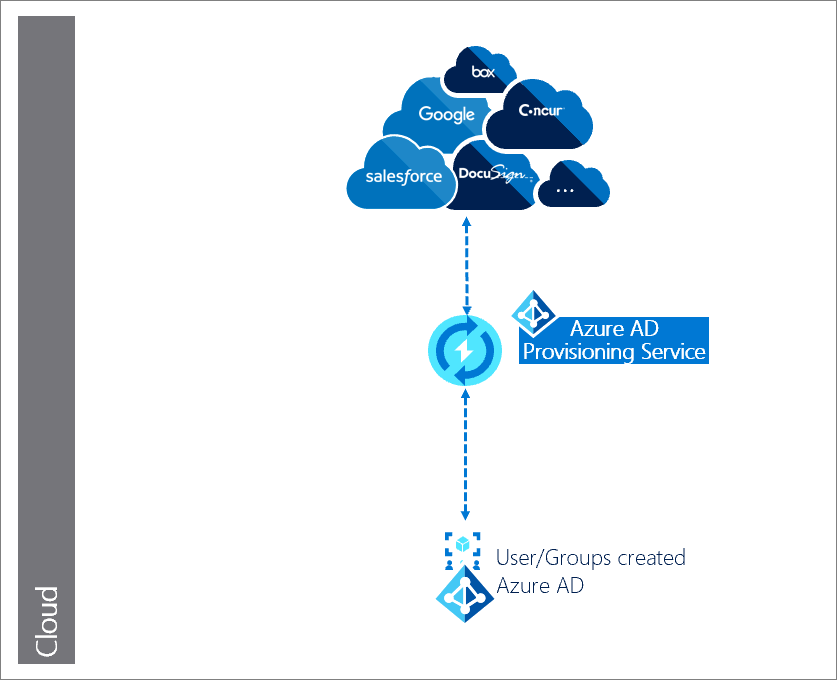

Yalnızca buluta yönelik kuruluşlar için otomatik kullanıcı sağlama

Bu örnekte, kullanıcı oluşturma Işlemi Microsoft Entra Id içinde gerçekleşir ve Microsoft Entra sağlama hizmeti, hedef (SaaS) uygulamalara otomatik kullanıcı sağlamayı yönetir.

İş akışının açıklaması:

Kullanıcılar/gruplar Microsoft Entra Id içinde oluşturulur.

Microsoft Entra sağlama hizmeti , kaynak sisteme ve hedef sisteme karşı bir başlangıç döngüsü başlatır.

Microsoft Entra sağlama hizmeti , ilk döngüden bu yana güncelleştirilen tüm kullanıcılar ve gruplar için kaynak sistemi sorgular ve artımlı döngüler gerçekleştirir.

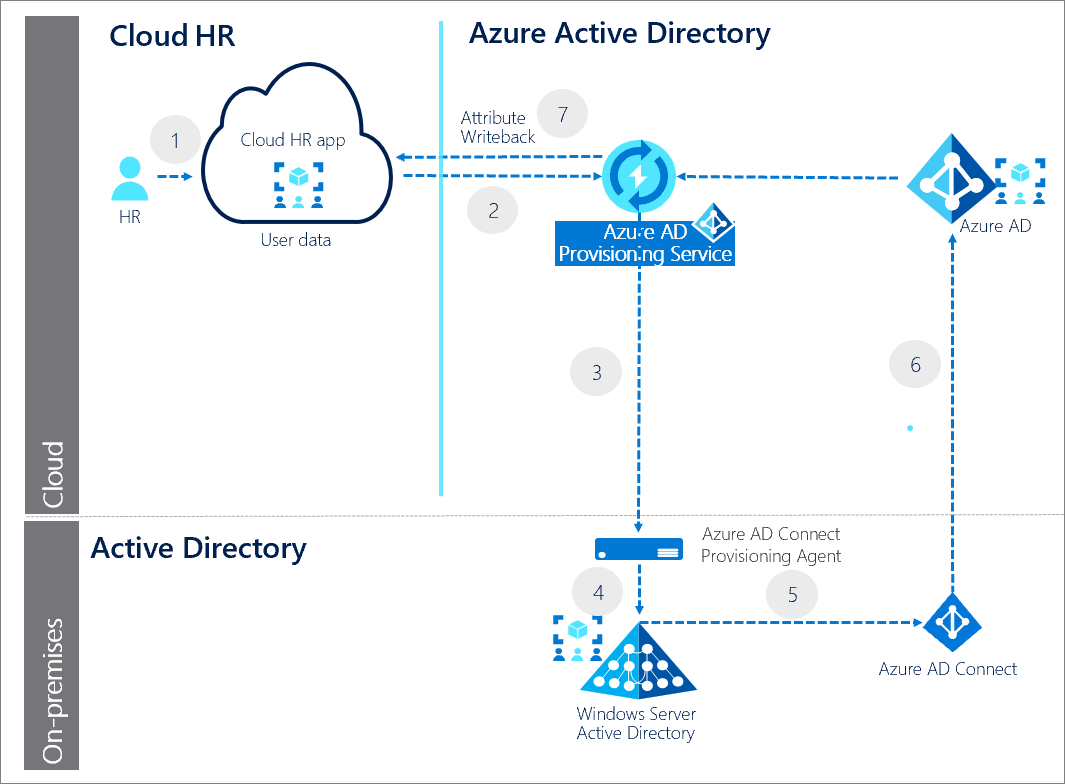

Bulut İk uygulamaları için otomatik kullanıcı sağlama

Bu örnekte, kullanıcılar ve gruplar Workday ve SuccessFactors gibi bir bulut İk uygulamasında oluşturulur. Microsoft Entra sağlama hizmeti ve Microsoft Entra Bağlan sağlama aracısı, kullanıcı verilerini bulut İk uygulaması kiracısından AD'ye sağlar. Hesaplar AD'de güncelleştirildikten sonra, Microsoft Entra Bağlan aracılığıyla Microsoft Entra Kimliği ile eşitlenir ve e-posta adresleri ve kullanıcı adı öznitelikleri bulut İk uygulaması kiracısına geri yazılabilir.

- İk ekibi , bulut İk uygulaması kiracısında işlemleri gerçekleştirir.

- Microsoft Entra sağlama hizmeti , bulut İk uygulaması kiracısından zamanlanmış döngüleri çalıştırır ve AD ile eşitleme için işlenmesi gereken değişiklikleri tanımlar.

- Microsoft Entra sağlama hizmeti, AD hesabı oluşturma/güncelleştirme/etkinleştirme/devre dışı bırakma işlemlerini içeren bir istek yüküyle Microsoft Entra Bağlan sağlama aracısını çağırır.

- Microsoft Entra Bağlan sağlama aracısı, AD hesabı verilerini yönetmek için bir hizmet hesabı kullanır.

- Microsoft Entra Bağlan, AD'de güncelleştirmeleri çekmek için delta eşitleme çalıştırır.

- AD güncelleştirmeleri Microsoft Entra Id ile eşitlenir.

- Microsoft Entra sağlama hizmeti , Microsoft Entra Id'den bulut İk uygulaması kiracısına e-posta özniteliğini ve kullanıcı adını geri yazar.

Dağıtım projesini planlama

Ortamınızda kullanıcı sağlamayı dağıtma stratejisini belirlemek için kuruluşunuzun gereksinimlerini göz önünde bulundurun.

Doğru paydaşlarla etkileşime geçme

Teknoloji projeleri başarısız olduğunda, bunun nedeni genellikle etki, sonuç ve sorumluluklarla ilgili beklentilerin eşleşmemesidir. Bu tuzakları önlemek için, doğru paydaşlarla etkileşimde olduğunuzdan ve projedeki paydaş rollerinin, proje katılımcılarını ve proje giriş ve sorumluluklarını belgeleyerek iyi anlaşıldığından emin olun.

İletişimleri planlama

İletişim, yeni bir hizmetin başarısı için kritik öneme sahiptir. Kullanıcılarınıza deneyimlerini, deneyimin nasıl değiştiğini, ne zaman değişiklik bekleyebileceğinizi ve sorunlarla karşılaşırlarsa nasıl destek kazanabileceklerini proaktif bir şekilde iletin.

Pilot planlama

Otomatik kullanıcı sağlamanın ilk yapılandırmasının, üretimdeki tüm kullanıcılara ölçeklendirmeden önce küçük bir kullanıcı alt kümesine sahip bir test ortamında olmasını öneririz. Bkz. Pilot çalıştırmaya yönelik en iyi yöntemler .

Pilot için en iyi yöntemler

Pilot, herkes için bir özellik dağıtmadan önce küçük bir grupla test etmenizi sağlar. Testinizin bir parçası olarak kuruluşunuzdaki her kullanım örneğinin kapsamlı bir şekilde test edilmesini sağlayın.

İlk dalganızda BT' yi, kullanılabilirliği ve test edip geri bildirim sağlayabilen diğer uygun kullanıcıları hedefleyebilirsiniz. Kullanıcılarınıza gönderdiğiniz iletişimleri ve yönergeleri daha da geliştirmek ve destek personelinizin görebileceği sorun türleri hakkında içgörüler sağlamak için bu geri bildirimi kullanın.

Hedeflenen grupların kapsamını artırarak dağıtımı daha büyük kullanıcı gruplarına genişletin. Grupların kapsamının artırılması dinamik grup üyeliği aracılığıyla veya hedeflenen gruplara el ile kullanıcı eklenerek yapılır.

Uygulama bağlantılarını ve yönetimini planlama

Sağlamayı destekleyen tüm uygulamaları görüntülemek ve yönetmek için Microsoft Entra yönetim merkezini kullanın. Bkz . Portalda uygulamalarınızı bulma.

Kullanılacak bağlayıcı türünü belirleme

Otomatik sağlamayı etkinleştirmek ve yapılandırmak için gereken gerçek adımlar uygulamaya bağlı olarak değişir. Otomatik olarak sağlamak istediğiniz uygulama Microsoft Entra SaaS uygulama galerisinde listeleniyorsa, önceden tümleşik kullanıcı sağlama bağlayıcısını yapılandırmak için uygulamaya özgü tümleştirme öğreticisini seçmeniz gerekir.

Aksi takdirde aşağıdaki adımları izleyin:

Önceden tümlenmiş bir kullanıcı sağlama bağlayıcısı için istek oluşturun. Ekibimiz, SCIM'yi destekliyorsa uygulamanızı platformumuza eklemek için sizinle ve uygulama geliştiricisiyle birlikte çalışır.

Uygulama için BYOA SCIM genel kullanıcı sağlama desteğini kullanın. SCIM kullanmak, Microsoft Entra Id'nin kullanıcıları önceden tümleşik sağlama bağlayıcısı olmadan uygulamaya sağlamasına yönelik bir gereksinimdir.

Uygulama BYOA SCIM bağlayıcısını kullanabiliyorsa, uygulama için BYOA SCIM bağlayıcısını yapılandırmak için BYOA SCIM tümleştirme öğreticisine bakın.

Daha fazla bilgi için bkz. Microsoft Entra otomatik kullanıcı sağlama ile hangi uygulamaları ve sistemleri kullanabilirim?

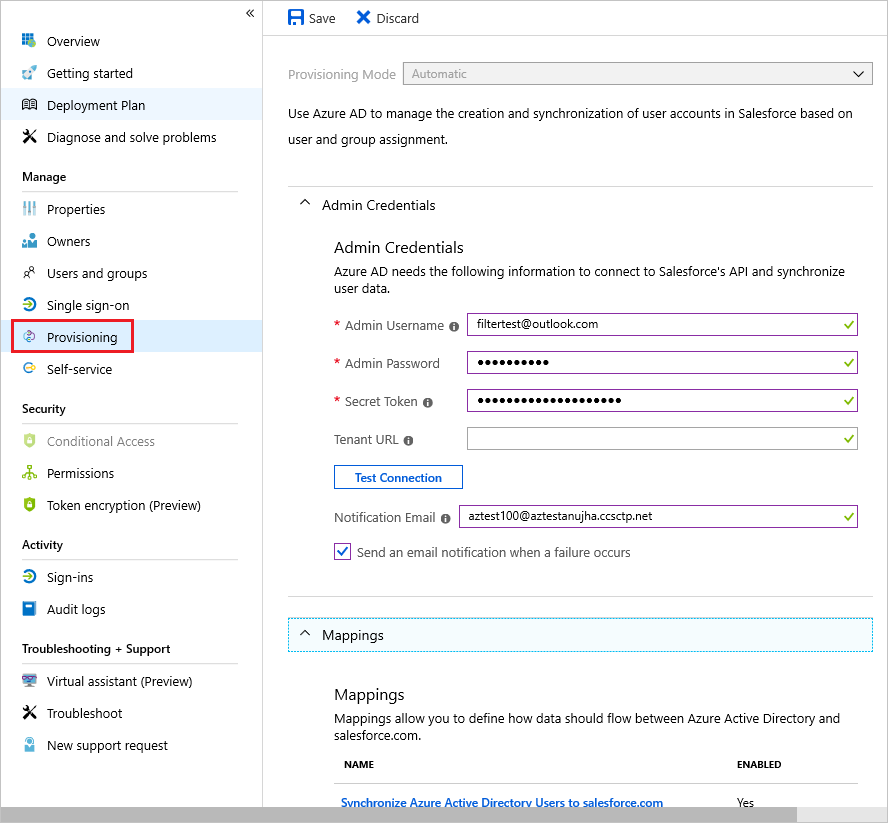

Uygulama erişimini yetkilendirmek için bilgi toplama

Otomatik kullanıcı sağlamayı ayarlamak, uygulama başına bir işlemdir. Her uygulama için, hedef sistemin kullanıcı yönetimi uç noktasına bağlanmak için yönetici kimlik bilgilerini sağlamanız gerekir.

Görüntüde gerekli yönetici kimlik bilgilerinin bir sürümü gösterilir:

Bazı uygulamalar yönetici kullanıcı adı ve parola gerektirirken, diğerleri taşıyıcı belirteci gerektirebilir.

Kullanıcı ve grup sağlamayı planlama

Kurumsal uygulamalar için kullanıcı sağlamayı etkinleştirirseniz, Microsoft Entra yönetim merkezi öznitelik değerlerini öznitelik eşlemesi aracılığıyla denetler.

Her SaaS uygulaması için işlemleri belirleme

Her uygulamanın, Microsoft Entra Kimliğinizdeki özniteliklerle eşlenmesi gereken benzersiz kullanıcı veya grup öznitelikleri olabilir. Uygulama, kullanılabilir CRUD işlemlerinin yalnızca bir alt kümesine sahip olabilir.

Her uygulama için aşağıdaki bilgileri belgeleyin:

Hedef sistemler için kullanıcı ve veya Grup nesneleri üzerinde gerçekleştirilecek CRUD sağlama işlemleri. Örneğin, her SaaS uygulaması işletme sahibi tüm olası işlemleri istemeyebilir.

Kaynak sistemde kullanılabilen öznitelikler

Hedef sistemde kullanılabilen öznitelikler

Sistemler arasındaki özniteliklerin eşlemesi.

Hangi kullanıcıların ve grupların sağlanacaklarını seçme

Otomatik kullanıcı sağlamayı uygulamadan önce, uygulamanıza sağlanacak kullanıcıları ve grupları belirlemeniz gerekir.

Bir uygulamaya hangi kullanıcıların sağlandığını belirleyen öznitelik tabanlı kurallar tanımlamak için kapsam belirleme filtrelerini kullanın.

Ardından, daha fazla filtreleme için gerektiğinde kullanıcı ve grup atamalarını kullanın.

Kullanıcı ve grup özniteliği eşlemesini tanımlama

Otomatik kullanıcı sağlamayı uygulamak için uygulama için gereken kullanıcı ve grup özniteliklerini tanımlamanız gerekir. Microsoft Entra kullanıcı nesneleri ve her SaaS uygulamasının kullanıcı nesneleri arasında önceden yapılandırılmış bir öznitelikler ve öznitelik eşlemeleri kümesi vardır. Tüm SaaS uygulamaları grup özniteliklerini etkinleştirmez.

Microsoft Entra ID, doğrudan öznitelik-öznitelik eşlemesi, sabit değerler sağlama veya öznitelik eşlemeleri için ifade yazma özelliklerini destekler. Bu esneklik, hedeflenen sistemin özniteliğinde nelerin doldurulanları daha iyi denetlemenizi sağlar. Kullanıcı sağlama öznitelik eşlemelerinizi ve şemanızı bir JSON dosyasına dışarı aktarmak ve Microsoft Entra Id'ye geri aktarmak için Microsoft Graph API'sini ve Graph Gezgini'ni kullanabilirsiniz.

Daha fazla bilgi için bkz . Microsoft Entra Id'de SaaS Uygulamaları için Kullanıcı Sağlama Öznitelik Eşlemelerini Özelleştirme.

Kullanıcı sağlama konusunda dikkat edilmesi gereken özel noktalar

Dağıtım sonrası sorunları azaltmak için aşağıdakileri göz önünde bulundurun:

Kaynak ve hedef uygulamalar arasında kullanıcı/grup nesnelerini eşlemek için kullanılan özniteliklerin dayanıklı olduğundan emin olun. Öznitelikler değişirse (örneğin, bir kullanıcı şirketin farklı bir bölümüne taşınırsa) kullanıcıların/grupların yanlış sağlanmasına neden olmamalıdır.

Uygulamaların, kullanıcı sağlamanın düzgün çalışması için karşılanması gereken belirli kısıtlamaları ve/veya gereksinimleri olabilir. Örneğin Slack, belirli özniteliklerin değerlerini kısaltıyor. Her uygulamaya özgü otomatik kullanıcı sağlama öğreticilerine bakın.

Kaynak ve hedef sistemler arasındaki şema tutarlılığını onaylayın. Yaygın sorunlar, UPN veya posta eşleşmemesi gibi öznitelikleri içerir. Örneğin, Microsoft Entra Id'de UPN olarak john_smith@contoso.com ve uygulamada olarak ayarlanmıştır jsmith@contoso.com. Daha fazla bilgi için bkz. Kullanıcı ve grup şeması başvurusu.

Test ve güvenlik planlama

Dağıtımınızın her aşamasında sonuçların beklendiği gibi test edilmesini ve sağlama döngülerini denetlemenizi sağlar.

Test planlama

İlk olarak, uygulama için otomatik kullanıcı sağlamayı yapılandırın. Ardından, çözümün kuruluşunuzun gereksinimlerini karşıladığını doğrulamak için test çalışmalarını çalıştırın.

| Senaryolar | Beklenen sonuçlar |

|---|---|

| Kullanıcı hedef sisteme atanmış bir gruba eklenir. | Kullanıcı nesnesi hedef sistemde sağlanır. Kullanıcı hedef sistemde oturum açabilir ve istenen eylemleri gerçekleştirebilir. |

| Kullanıcı, hedef sisteme atanan bir gruptan kaldırılır. | Kullanıcı nesnesinin sağlamasını hedef sistemde kaldırmış. Kullanıcı hedef sistemde oturum açamıyor. |

| Microsoft Entra ID'deki kullanıcı bilgileri herhangi bir yöntemle güncelleştirilir. | Güncelleştirilmiş kullanıcı öznitelikleri, artımlı döngüden sonra hedef sisteme yansıtılır. |

| Kullanıcı kapsam dışında. | Kullanıcı nesnesi devre dışı bırakıldı veya silindi. Not: Bu davranış Workday sağlama için geçersiz kılınmış. |

Güvenliği planlama

Bir güvenlik gözden geçirmesinin dağıtımın bir parçası olarak gerekli olması yaygındır. Güvenlik incelemesi gerekiyorsa, hizmet olarak kimlik için genel bakış sağlayan birçok Microsoft Entra ID teknik incelemesine bakın.

Planı geri alma

Otomatik kullanıcı sağlama uygulaması üretim ortamında istenen şekilde çalışmazsa, aşağıdaki geri alma adımları önceki bilinen iyi duruma geri dönmenize yardımcı olabilir:

Etkilenen kullanıcılarda ve/veya gruplarda hangi yanlış işlemlerin gerçekleştiğini belirlemek için sağlama günlüklerini gözden geçirin.

Etkilenen kullanıcıların ve/veya grupların bilinen son iyi durumunu belirlemek için sağlama günlüklerini kullanın. Ayrıca kaynak sistemleri (Microsoft Entra ID veya AD) gözden geçirin.

Bilinen son iyi durum değerlerini kullanarak doğrudan uygulamadan etkilenen kullanıcıları ve/veya grupları güncelleştirmek için uygulama sahibiyle birlikte çalışın.

Otomatik kullanıcı sağlama hizmetini dağıtma

Çözüm gereksinimlerinize uygun adımları seçin.

İlk döngüye hazırlanma

Microsoft Entra sağlama hizmeti ilk kez çalıştırıldığında, kaynak sisteme ve hedef sistemlere yönelik ilk döngü, her hedef sistem için tüm kullanıcı nesnelerinin anlık görüntüsünü oluşturur.

Bir uygulama için otomatik sağlamayı etkinleştirdiğinizde, ilk döngü 20 dakikadan birkaç saate kadar sürebilir. Süre, Microsoft Entra dizininin boyutuna ve sağlama kapsamındaki kullanıcı sayısına bağlıdır.

Sağlama hizmeti ilk döngüden sonra her iki sistemlerin durumunu depolayarak sonraki artımlı döngülerin performansını artırır.

Otomatik kullanıcı sağlamayı yapılandırma

Microsoft Entra yönetim merkezini kullanarak, onu destekleyen uygulamalar için otomatik kullanıcı hesabı sağlama ve sağlamayı kaldırmayı yönetin. Bir uygulamaya otomatik sağlamayı ayarlamak Nasıl yaparım? adımlarını izleyin.

Microsoft Entra kullanıcı sağlama hizmeti, Microsoft Graph API'sini kullanarak da yapılandırılabilir ve yönetilebilir.

Otomatik kullanıcı sağlamayı yönetme

Dağıttığınız için çözümü yönetmeniz gerekir.

Kullanıcı sağlama işleminin sistem durumunu izleme

Başarılı bir ilk döngüden sonra, Microsoft Entra sağlama hizmeti, aşağıdaki olaylardan biri gerçekleşene kadar her uygulamaya özgü aralıklarla süresiz olarak artımlı güncelleştirmeler çalıştırır:

Hizmet el ile durdurulur ve Microsoft Entra yönetim merkezi veya uygun Microsoft Graph API komutu kullanılarak yeni bir başlangıç döngüsü tetikler.

Yeni bir ilk döngü, öznitelik eşlemelerinde veya kapsam filtrelerinde bir değişiklik tetikler.

Sağlama işlemi yüksek hata oranı nedeniyle karantinaya alınır ve dört haftadan uzun süre karantinada kalır ve otomatik olarak devre dışı bırakılır.

Bu olayları ve sağlama hizmeti tarafından gerçekleştirilen diğer tüm etkinlikleri gözden geçirmek için Microsoft Entra sağlama günlüklerine bakın.

Sağlama döngülerinin ne kadar sürebileceğini anlamak ve sağlama işinin ilerleme durumunu izlemek için kullanıcı sağlama durumunu de kontrol edebilirsiniz.

Raporlardan içgörüler elde edin

Microsoft Entra Id, günlükleri ve raporları sağlayarak kuruluşunuzun kullanıcı sağlama kullanımı ve işlem durumu hakkında daha fazla içgörü sağlayabilir. Kullanıcı içgörüleri hakkında daha fazla bilgi edinmek için bkz . Kullanıcı sağlamanın durumunu denetleme.

Yönetici, sağlama işinin işletimsel durumunu izlemek için sağlama özeti raporunu denetlemelidir. Sağlama hizmeti tarafından gerçekleştirilen tüm etkinlikler Microsoft Entra sağlama günlüklerine kaydedilir. Bkz . Öğretici: Otomatik kullanıcı hesabı sağlama hakkında raporlama.

Bu raporların sahipliğini üstlenmenizi ve kuruluşunuzun gereksinimlerini karşılayan bir tempoda kullanmanızı öneririz. Microsoft Entra Id, denetim verilerinin çoğunu 30 gün boyunca saklar.

Sorun giderme

Sağlama sırasında ortaya çıkabilecek sorunları gidermek için aşağıdaki bağlantılara bakın:

Microsoft Entra Gallery uygulamasına kullanıcı sağlamayı yapılandırma sorunu

Microsoft Entra Gallery uygulamasına yanlış kullanıcı kümesi sağlanıyor