Hızlı Başlangıç: Microsoft Entra sorunsuz çoklu oturum açma

Microsoft Entra sorunsuz çoklu oturum açma (Sorunsuz SSO), şirket ağınıza bağlı kurumsal masaüstlerini kullanırken kullanıcılarda otomatik olarak oturum açar. Sorunsuz SSO, kullanıcılarınıza diğer şirket içi bileşenleri kullanmadan bulut tabanlı uygulamalarınıza kolay erişim sağlar.

Microsoft Entra Bağlan kullanarak Microsoft Entra Id için Sorunsuz SSO dağıtmak için aşağıdaki bölümlerde açıklanan adımları tamamlayın.

Önkoşulları denetleme

Aşağıdaki önkoşulların karşılandığından emin olun:

Microsoft Entra Bağlan sunucunuzu ayarlayın: Oturum açma yönteminiz olarak doğrudan kimlik doğrulaması kullanıyorsanız, başka bir önkoşul denetimi gerekmez. Oturum açma yönteminiz olarak parola karması eşitlemesi kullanıyorsanız ve Microsoft Entra Bağlan ile Microsoft Entra Id arasında bir güvenlik duvarı varsa şunlardan emin olun:

Microsoft Entra Bağlan sürüm 1.1.644.0 veya üzerini kullanırsınız.

Güvenlik duvarınız veya ara sunucunuz izin veriyorsa, bağlantı noktası 443 üzerinden URL'ler için

*.msappproxy.netizin verilenler listenize bağlantıları ekleyin. Ara sunucu yapılandırması için joker karakter yerine belirli bir URL'ye ihtiyacınız varsa, özelliğini yapılandırdığınız kiracının GUID'si olantenantidöğesini yapılandırabilirsiniztenantid.registration.msappproxy.net. Kuruluşunuzda URL tabanlı proxy özel durumları mümkün değilse, bunun yerine haftalık olarak güncelleştirilen Azure veri merkezi IP aralıklarına erişime izin vekleyebilirsiniz. Bu önkoşul yalnızca Sorunsuz SSO özelliğini etkinleştirdiğinizde geçerlidir. Doğrudan kullanıcı oturum açma işlemleri için gerekli değildir.Dekont

- Microsoft Entra Bağlan 1.1.557.0, 1.1.558.0, 1.1.561.0 ve 1.1.614.0 sürümlerinin parola karması eşitlemeyle ilgili bir sorunu vardır. Parola karması eşitlemesini doğrudan kimlik doğrulamasıyla birlikte kullanmayı düşünmüyorsanız daha fazla bilgi edinmek için Microsoft Entra Bağlan sürüm notlarını gözden geçirin.

Desteklenen bir Microsoft Entra Bağlan topolojisi kullanın: Microsoft Entra Bağlan desteklenen topolojilerden birini kullandığınızdan emin olun.

Dekont

Sorunsuz SSO, aralarında Windows Server AD güveni olup olmadığı fark etmeksizin birden çok şirket içi Windows Server Active Directory (Windows Server AD) ormanı destekler.

Etki alanı yöneticisi kimlik bilgilerini ayarlama: Aşağıdaki her Windows Server AD ormanı için etki alanı yöneticisi kimlik bilgileriniz olmalıdır:

- Microsoft Entra Bağlan aracılığıyla Microsoft Entra Id ile eşitlenirsiniz.

- Sorunsuz SSO'nun etkinleştirilmesini istediğiniz kullanıcıları içerir.

Modern kimlik doğrulamasını etkinleştirme: Bu özelliği kullanmak için kiracınızda modern kimlik doğrulamasını etkinleştirmeniz gerekir.

Microsoft 365 istemcilerinin en son sürümlerini kullanın: Microsoft 365 istemcileriyle (örneğin, Outlook, Word veya Excel ile) sessiz oturum açma deneyimi elde etmek için, kullanıcılarınızın 16.0.8730.xxxx veya sonraki sürümleri kullanması gerekir.

Dekont

Giden bir HTTP proxy'niz varsa, URL'nin autologon.microsoftazuread-sso.com izin verilenler listenizde olduğundan emin olun. Joker karakter kabul edilmeyebileceği için bu URL'yi açıkça belirtmelisiniz.

Özelliği etkinleştirme

Bahşiş

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Microsoft Entra Bağlan aracılığıyla Sorunsuz SSO'yı etkinleştirin.

Dekont

Microsoft Entra Bağlan gereksinimlerinizi karşılamıyorsa, PowerShell kullanarak Sorunsuz SSO'yı etkinleştirebilirsiniz. Windows Server AD ormanı başına birden fazla etki alanınız varsa ve sorunsuz SSO'nun etkinleştirilmesi için etki alanını hedeflemek istiyorsanız bu seçeneği kullanın.

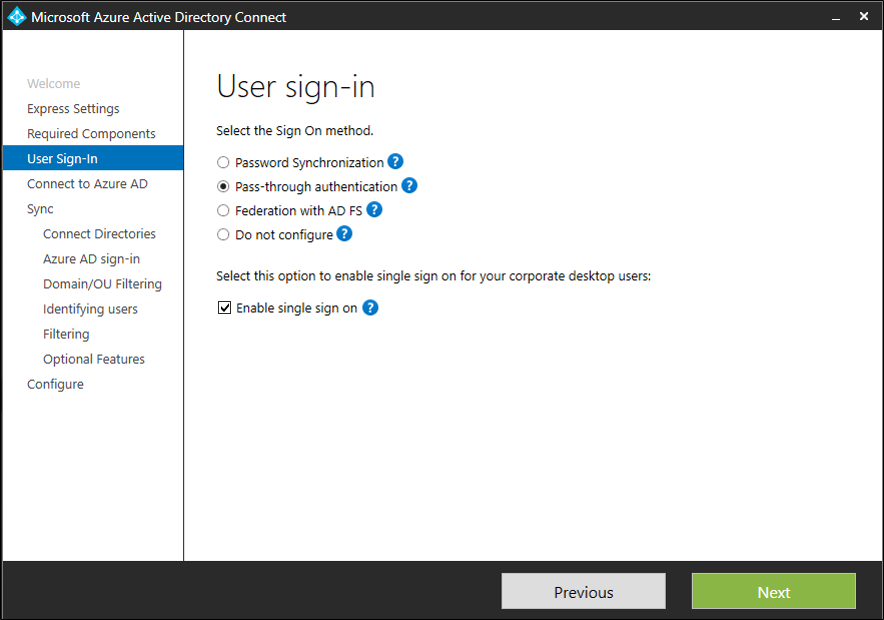

Microsoft Entra Bağlan'ın yeni bir yüklemesini yapıyorsanız özel yükleme yolunu seçin. Kullanıcı oturum açma sayfasında Çoklu oturum açmayı etkinleştir seçeneğini belirleyin.

Dekont

Seçeneği yalnızca seçilen oturum açma yöntemi Parola Karması Eşitlemesi veya Doğrudan Kimlik Doğrulaması ise seçebilirsiniz.

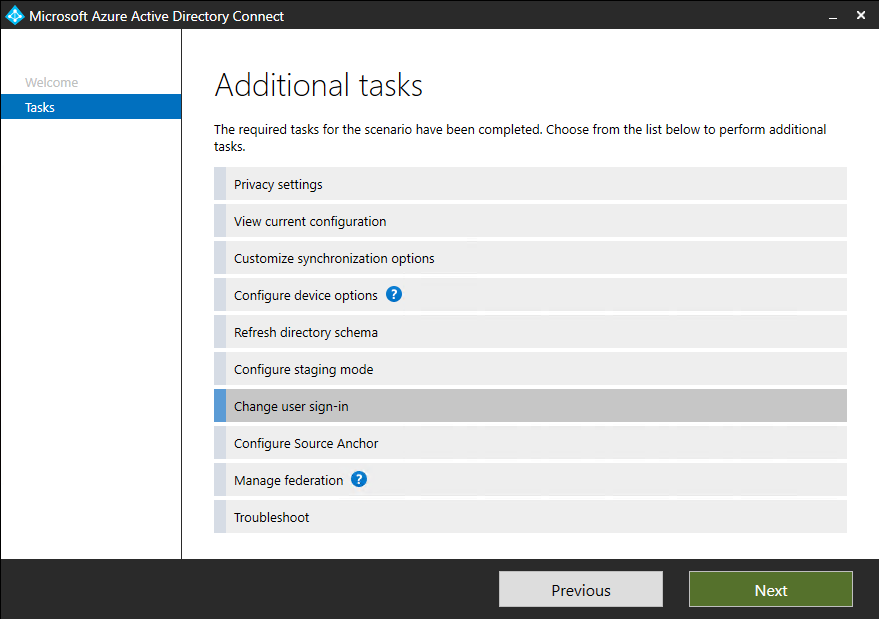

Microsoft Entra Bağlan'in zaten bir yüklemesine sahipseniz, Ek görevler bölümünde Kullanıcı oturum açma bilgilerini değiştir'i ve ardından İleri'yi seçin. Microsoft Entra Bağlan 1.1.880.0 veya sonraki sürümleri kullanıyorsanız, Çoklu oturum açmayı etkinleştir seçeneği varsayılan olarak seçilidir. Microsoft Entra Bağlan'nin önceki bir sürümünü kullanıyorsanız Çoklu oturum açmayı etkinleştir seçeneğini belirleyin.

Sihirbaz aracılığıyla Çoklu oturum açmayı etkinleştir sayfasına geçin. Her Windows Server AD ormanı için etki alanı Yönetici istrator kimlik bilgilerini sağlayın:

- Microsoft Entra Bağlan aracılığıyla Microsoft Entra Id ile eşitlenirsiniz.

- Sorunsuz SSO'nun etkinleştirilmesini istediğiniz kullanıcıları içerir.

Sihirbazı tamamladığınızda, kiracınızda Sorunsuz SSO etkinleştirilir.

Dekont

Etki Alanı Yönetici istrator kimlik bilgileri Microsoft Entra Bağlan veya Microsoft Entra Kimliği'nde depolanmaz. Bunlar yalnızca özelliği etkinleştirmek için kullanılır.

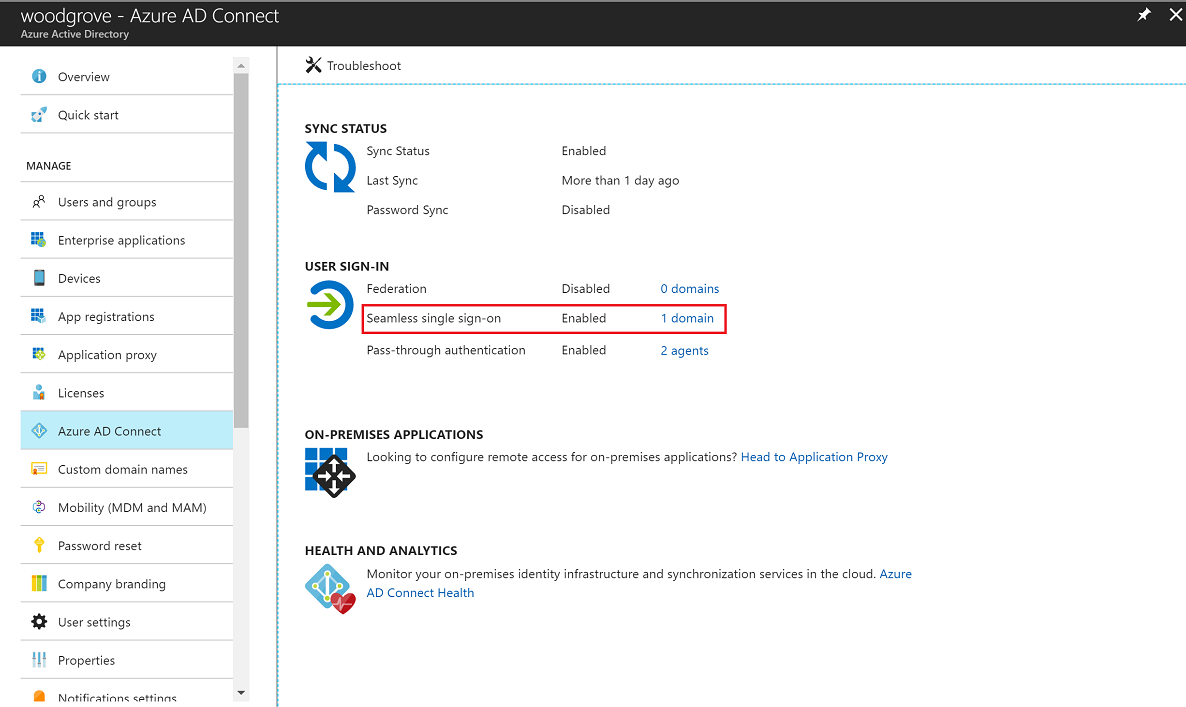

Sorunsuz SSO'yu doğru şekilde etkinleştirdiğinizi doğrulamak için:

- Microsoft Entra yönetim merkezinde en azından Karma Kimlik Yönetici istrator olarak oturum açın.

- Kimlik>Karma yönetimi>Microsoft Entra Bağlan> Bağlan eşitleme'ye göz atın.

- Sorunsuz çoklu oturum açma özelliğinin Etkin olarak ayarlandığını doğrulayın.

Önemli

Sorunsuz SSO, şirket içi Windows Server AD dizininizdeki her Windows Server AD ormanında adlı AZUREADSSOACC bir bilgisayar hesabı oluşturur. Bilgisayar AZUREADSSOACC hesabı güvenlik nedeniyle güçlü bir şekilde korunmalıdır. Bilgisayar hesabını yalnızca Etki Alanı Yönetici istrator hesaplarının yönetmesine izin verilmelidir. Bilgisayar hesabında Kerberos temsilcisi seçmenin devre dışı bırakıldığından ve Windows Server AD'deki başka hiçbir hesabın bilgisayar hesabında temsilci izinlerine AZUREADSSOACC sahip olmadığından emin olun. Bilgisayar hesaplarını bir kuruluş biriminde depolayarak yanlışlıkla silinmelerine karşı güvende olmalarını ve yalnızca Etki Alanı Yönetici istratörlerinin bunlara erişebilmesini sağlayın.

Dekont

Şirket içi ortamınızda Pass-the-Hash ve Credential Theft Mitigation mimarilerini kullanıyorsanız, bilgisayar hesabının Karantina kapsayıcısında kalmadığından emin olmak AZUREADSSOACC için uygun değişiklikleri yapın.

Özelliği kullanıma sunma

Sonraki bölümlerde sağlanan yönergeleri kullanarak Sorunsuz SSO'yi kullanıcılarınıza aşamalı olarak dağıtabilirsiniz. Windows Server AD'de Grup İlkesi aracılığıyla tüm veya seçili kullanıcı intranet bölgesi ayarlarına aşağıdaki Microsoft Entra URL'sini ekleyerek başlarsınız:

https://autologon.microsoftazuread-sso.com

Grup İlkesi aracılığıyla betik aracılığıyla durum çubuğunda güncelleştirmelere izin ver adlı bir intranet bölgesi ilke ayarını da etkinleştirmeniz gerekir.

Dekont

Aşağıdaki yönergeler yalnızca Windows üzerinde Internet Explorer, Microsoft Edge ve Google Chrome için çalışır (Google Chrome, Internet Explorer ile bir dizi güvenilir site URL'sini paylaşıyorsa). macOS'ta Mozilla Firefox ve Google Chrome'un nasıl ayarlandığını öğrenin.

Neden kullanıcı intranet bölgesi ayarlarını değiştirmeniz gerekiyor?

Varsayılan olarak, tarayıcı belirli bir URL'den İnternet veya intranet gibi doğru bölgeyi otomatik olarak hesaplar. Örneğin, http://contoso/ intranet bölgesiyle eşler ve http://intranet.contoso.com/ İnternet bölgesiyle eşler (URL bir nokta içerdiğinden). Tarayıcılar, URL'yi tarayıcının intranet bölgesine açıkça eklemediğiniz sürece Microsoft Entra URL'si gibi bir bulut uç noktasına Kerberos biletleri göndermez.

Kullanıcı intranet bölgesi ayarlarını değiştirmenin iki yolu vardır:

| Seçenek | Yönetici dikkat edilmesi gerekenler | Kullanıcı deneyimi |

|---|---|---|

| Grup ilkesi | Yönetici intranet bölgesi ayarlarının düzenlenmesini kilitler | Kullanıcılar kendi ayarlarını değiştiremez |

| Grup ilkesi tercihi | Yönetici intranet bölgesi ayarlarının düzenlenmesine izin verir | Kullanıcılar kendi ayarlarını değiştirebilir |

Grup ilkesi ayrıntılı adımları

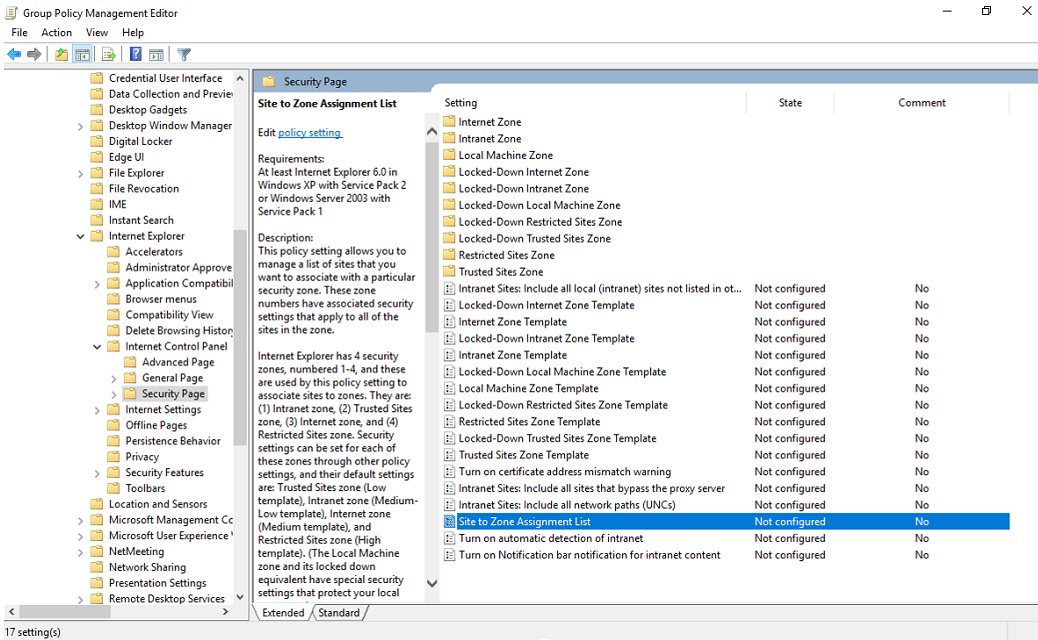

Grup İlkesi Yönetimi Düzenleyicisi aracını açın.

Kullanıcılarınızın bir kısmına veya tümüne uygulanan grup ilkesini düzenleyin. Bu örnekte Varsayılan Etki Alanı İlkesi kullanılır.

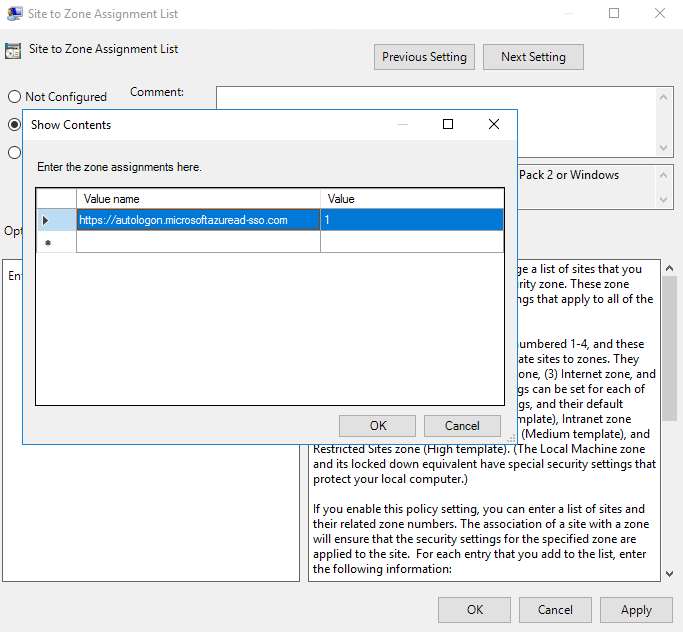

Kullanıcı Yapılandırma>İlkeleri> Yönetici istrative Templates>Windows Bileşenleri>Internet Explorer>Internet Denetim Masası> Güvenlik Sayfası'na gidin. Siteden Bölgeye Atama Listesi'ne tıklayın.

İlkeyi etkinleştirin ve iletişim kutusuna aşağıdaki değerleri girin:

Değer adı: Kerberos biletlerinin iletildiği Microsoft Entra URL'si.

Değer (Veri): 1 , intranet bölgesini gösterir.

Sonuç şu örneğe benzer:

Değer adı:

https://autologon.microsoftazuread-sso.comDeğer (Veri): 1

Dekont

Bazı kullanıcıların Sorunsuz SSO kullanmasını engellemek istiyorsanız (örneğin, bu kullanıcılar paylaşılan bilgi noktaları üzerinde oturum açarsa), önceki değerleri 4 olarak ayarlayın. Bu eylem Microsoft Entra URL'sini kısıtlı bölgeye ekler ve Sorunsuz SSO kullanıcılar için her zaman başarısız olur.

Tamam'ı ve ardından tekrar Tamam'ı seçin.

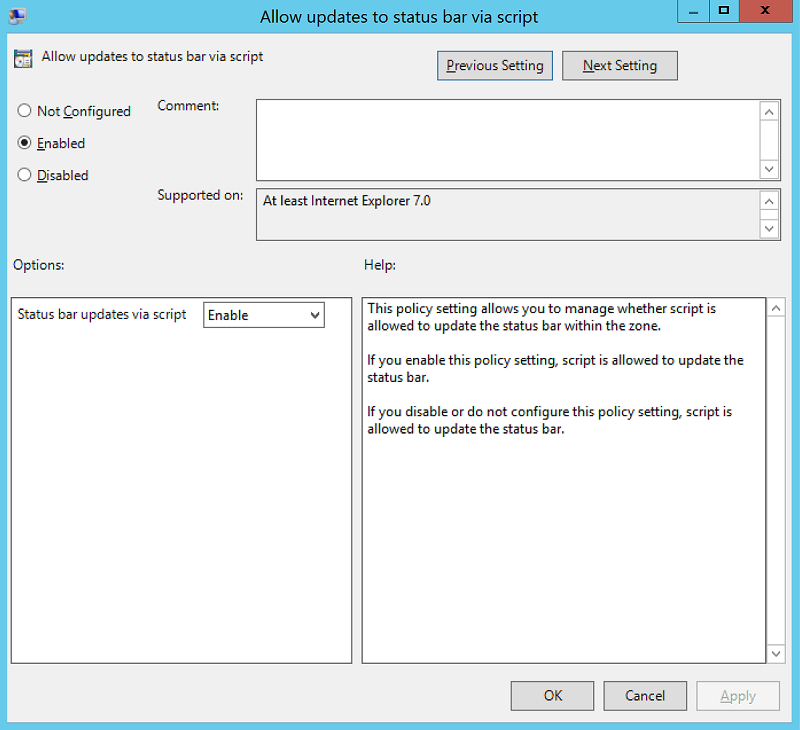

Kullanıcı Yapılandırma>İlkeleri> Yönetici istrative Templates>Windows Bileşenleri>Internet Explorer>Internet Denetim Masası> Güvenlik Sayfası İntranet Bölgesi'ne> gidin. Betik aracılığıyla durum çubuğunda güncelleştirmelere izin ver'i seçin.

İlke ayarını etkinleştirin ve tamam'ı seçin.

Grup ilkesi tercihi ayrıntılı adımları

Grup İlkesi Yönetimi Düzenleyicisi aracını açın.

Kullanıcılarınızın bir kısmına veya tümüne uygulanan grup ilkesini düzenleyin. Bu örnekte Varsayılan Etki Alanı İlkesi kullanılır.

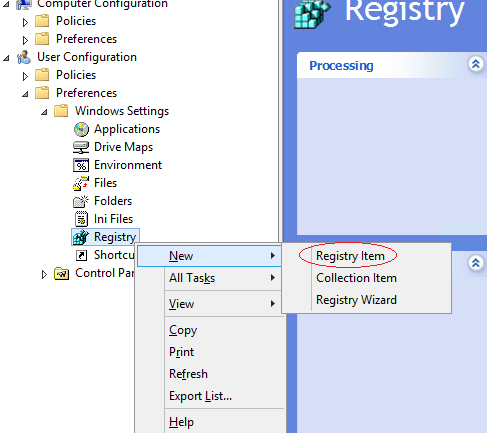

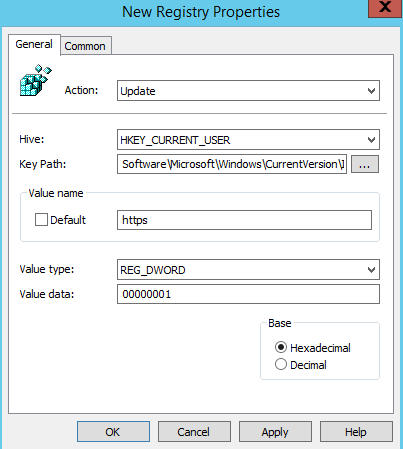

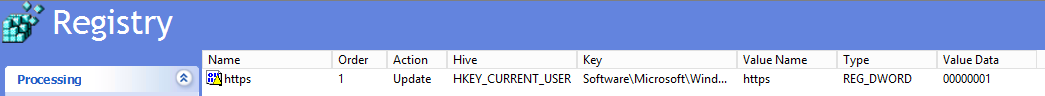

Kullanıcı Yapılandırma>Tercihleri>Windows Ayarlar> Kayıt Defteri>Yeni>Kayıt Defteri öğesine gidin.

Gösterildiği gibi aşağıdaki değerleri girin veya seçin ve ardından Tamam'ı seçin.

Anahtar Yolu: Software\Microsoft\Windows\CurrentVersion\Internet Ayarlar\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Değer adı: https

Değer türü: REG_DWORD

Değer verileri: 00000001

Tarayıcı ile ilgili dikkat edilecek noktalar

Sonraki bölümlerde, farklı tarayıcı türlerine özgü Sorunsuz SSO hakkında bilgiler bulunur.

Mozilla Firefox (tüm platformlar)

Ortamınızda Kimlik doğrulama ilkesi ayarlarını kullanıyorsanız Microsoft Entra URL'sini (https://autologon.microsoftazuread-sso.com) SPNEGO bölümüne eklediğinizden emin olun. Özel gözatma modunda Sorunsuz SSO'ya izin vermek için PrivateBrowsing seçeneğini true olarak da ayarlayabilirsiniz.

Safari (macOS)

macOS çalıştıran makinenin Windows Server AD'ye katıldığından emin olun.

macOS cihazınızı Windows Server AD'ye ekleme yönergeleri bu makalenin kapsamı dışındadır.

Chromium tabanlı Microsoft Edge (tüm platformlar)

Ortamınızda AuthNegotiateDelegateAllowlist veya AuthServerAllowlist ilke ayarlarını geçersiz kıldıysanız, bu ilke ayarlarına Microsoft Entra URL'sini (https://autologon.microsoftazuread-sso.com) de eklediğinizden emin olun.

Chromium tabanlı Microsoft Edge (macOS ve diğer Windows dışı platformlar)

macOS'ta Chromium ve Diğer Windows dışı platformları temel alan Microsoft Edge için, tümleşik kimlik doğrulaması için Microsoft Entra URL'sini izin verilenler listenize ekleme hakkında bilgi için Chromium İlke Listesi tabanlı Microsoft Edge'e bakın.

Google Chrome (tüm platformlar)

Ortamınızda AuthNegotiateDelegateAllowlist veya AuthServerAllowlist ilke ayarlarını geçersiz kıldıysanız, bu ilke ayarlarına Microsoft Entra URL'sini (https://autologon.microsoftazuread-sso.com) de eklediğinizden emin olun.

macOS

Microsoft Entra URL'sini macOS için Firefox ve Google Chrome kullanıcılarına dağıtmak için üçüncü taraf Active Directory Grup İlkesi uzantılarının kullanımı bu makalenin kapsamı dışındadır.

Bilinen tarayıcı sınırlamaları

Tarayıcı Gelişmiş Korumalı modda çalışıyorsa Sorunsuz SSO Internet Explorer'da çalışmaz. Sorunsuz SSO, Microsoft Edge'in Chromium tabanlı sonraki sürümünü destekler ve tasarım gereği InPrivate ve Konuk modunda çalışır. Microsoft Edge (eski) artık desteklenmiyor.

InPrivate veya konuk kullanıcılar için ilgili belgelere göre yapılandırmanız AmbientAuthenticationInPrivateModesEnabled gerekebilir:

Sorunsuz SSO'ları test edin

Özelliği belirli bir kullanıcı için test etmek için aşağıdaki koşulların tümünün uygulandığından emin olun:

- Kullanıcı bir şirket cihazında oturum açar.

- Cihaz, Windows Server AD etki alanınıza katılır. Cihazın Microsoft Entra'ya katılmış olması gerekmez.

- Cihazın, şirket kablolu veya kablosuz ağında veya VPN bağlantısı gibi bir uzaktan erişim bağlantısı aracılığıyla etki alanı denetleyicinizle doğrudan bağlantısı vardır.

- Bu özelliği Grup İlkesi aracılığıyla bu kullanıcıya dağıtmıştınız.

Kullanıcının kullanıcı adı girdiği ancak parola girmediği bir senaryoyu test etmek için:

- https://myapps.microsoft.com'a oturum açın. Tarayıcı önbelleğini temizledikten veya desteklenen tarayıcılardan herhangi biriyle özel modda yeni bir özel tarayıcı oturumu kullandığınızdan emin olun.

Kullanıcının kullanıcı adı veya parola girmesi gerekmeyen bir senaryoyu test etmek için şu adımlardan birini kullanın:

https://myapps.microsoft.com/contoso.onmicrosoft.com'a oturum açın. Tarayıcı önbelleğini temizledikten veya desteklenen tarayıcılardan herhangi biriyle özel modda yeni bir özel tarayıcı oturumu kullandığınızdan emin olun. değerini kiracı adınız ile değiştirincontoso.https://myapps.microsoft.com/contoso.comYeni bir özel tarayıcı oturumunda oturum açın. değerini, kiracınızda doğrulanmış bir etki alanıyla (federasyon etki alanıyla değil) değiştirincontoso.com.

Anahtarları yuvarlama

Özelliği etkinleştir bölümünde Microsoft Entra Bağlan, Sorunsuz SSO'nun etkinleştirildiği tüm Windows Server AD ormanlarında bilgisayar hesapları (Microsoft Entra Id'yi temsil eder) oluşturur. Daha fazla bilgi edinmek için bkz . Microsoft Entra sorunsuz çoklu oturum açma: Teknik ayrıntılı bakış.

Önemli

Bilgisayar hesabındaki Kerberos şifre çözme anahtarı, sızdırıldıysa, Windows Server AD ormanındaki herhangi bir kullanıcı için Kerberos anahtarları oluşturmak için kullanılabilir. Daha sonra kötü niyetli aktörler, güvenliği aşılmış kullanıcılar için Microsoft Entra oturum açma işlemlerine bürünebilir. Bu Kerberos şifre çözme anahtarlarını düzenli aralıklarla veya en az 30 günde bir devretmenizi kesinlikle öneririz.

Anahtarların nasıl devredilmesiyle ilgili yönergeler için bkz . Microsoft Entra sorunsuz çoklu oturum açma: Sık sorulan sorular.

Önemli

Özelliği etkinleştirdikten hemen sonra bu adımı uygulamanız gerekmez. Kerberos şifre çözme anahtarlarını en az 30 günde bir dağıtın.

Sonraki adımlar

- Teknik ayrıntılı bakış: Sorunsuz çoklu oturum açma özelliğinin nasıl çalıştığını anlayın.

- Sık sorulan sorular: Sorunsuz çoklu oturum açma hakkında sık sorulan soruların yanıtlarını alın.

- Sorun giderme: Sorunsuz çoklu oturum açma özelliğiyle ilgili yaygın sorunları çözmeyi öğrenin.

- UserVoice: Yeni özellik istekleri göndermek için Microsoft Entra Forumunu kullanın.